一、Web容器

1、什么是Web容器?

二、IIS

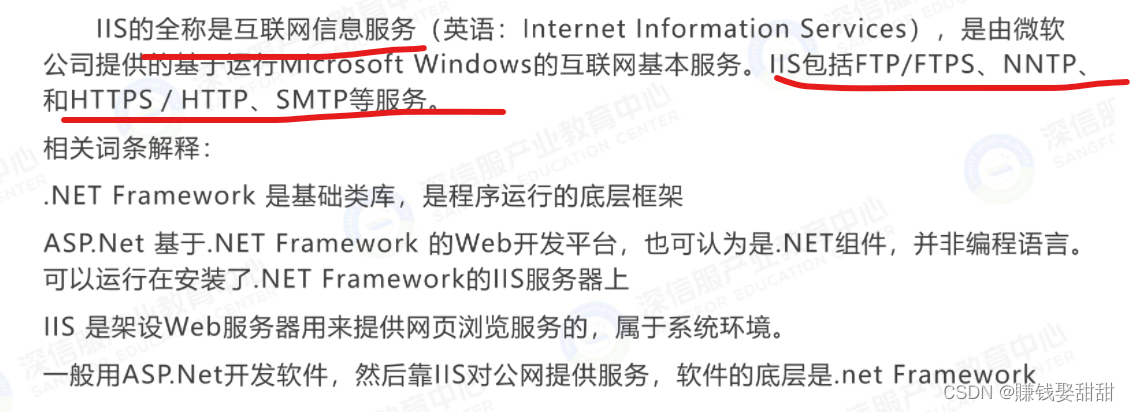

1、什么是IIS?

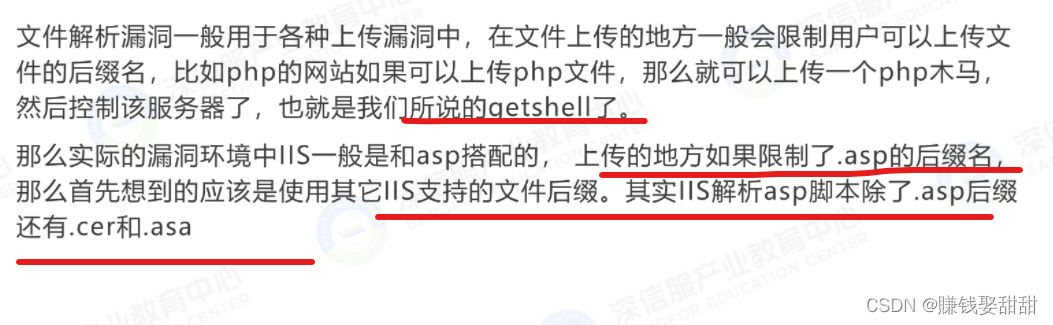

2、什么是文件解析

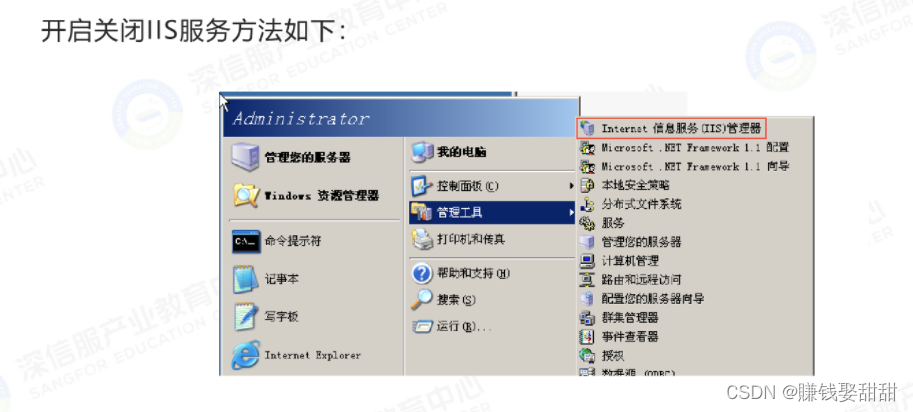

3、IIS环境搭建

这个网站有各个Windows版本的安装镜像: MSDN, 我告诉你 - 做一个安静的工具站 (itellyou.cn)

4、漏洞利用

三、利用实例

一、IIS6.0文件解析漏洞–特殊符号"/"

原理:

文件上传使用白名单做限制,只能上传图片文件,导致脚本文件无法上传,上传图片马绕过白名单文件上传的验证,但是图片马又无法解析,利用IIS6.0文件解析漏洞的特点,从而解析脚本文件。

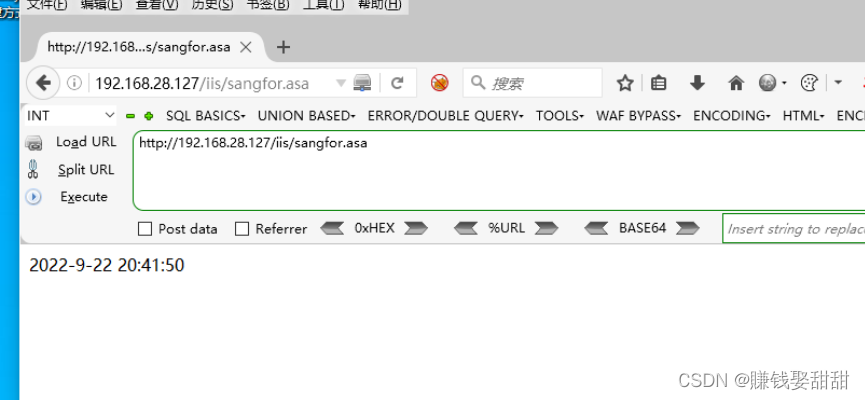

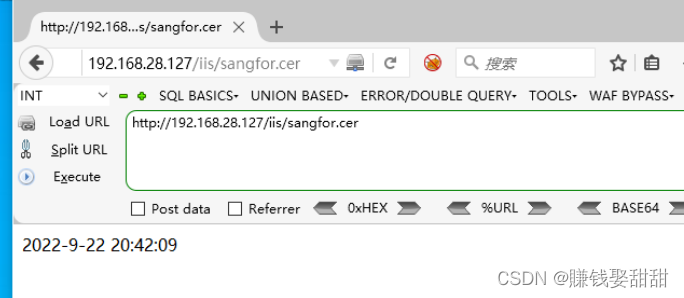

- IIS除了可以解析.asp后缀的脚本以外,还可以解析.cer和.asa后缀的文件

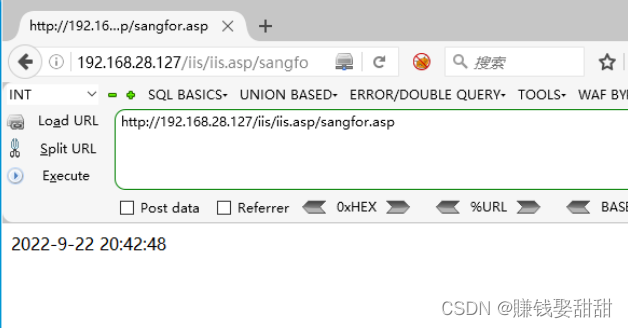

- 特殊符号“/”,任意文件夹名.asp目录下的任何文件都会被IIS当作asp脚本执行

- 特殊符号“;”,任意文件名.asp;.jpg,后缀是.jpg,可以绕过限制,但是IIS6.0的特殊符号“;”会将该文件当作asp脚本执行

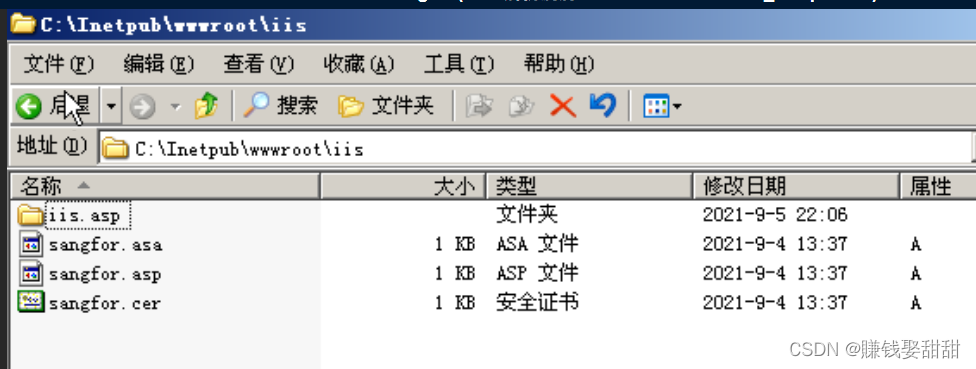

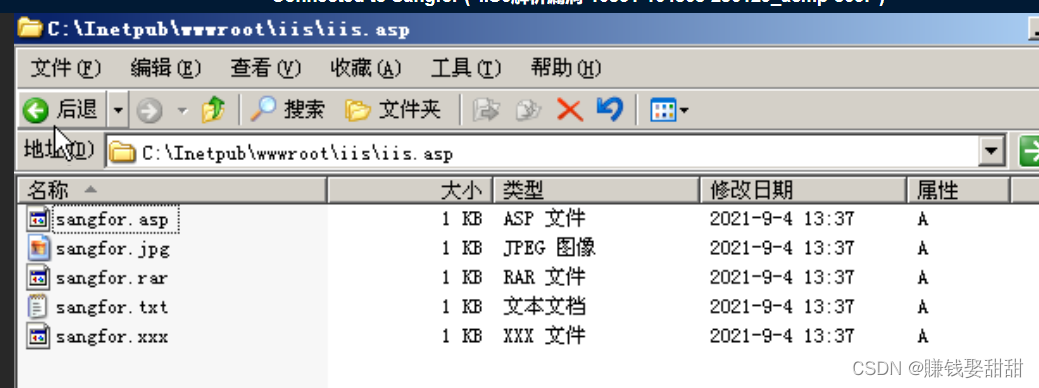

IIS的目录

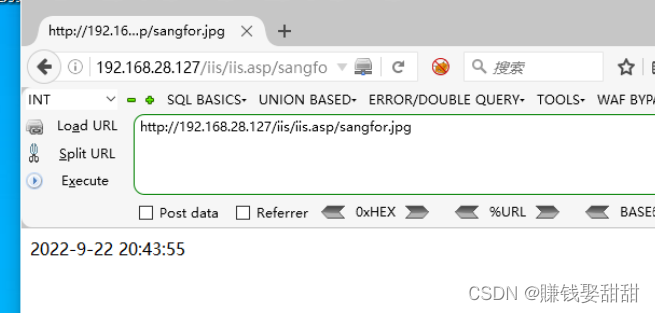

1、打开浏览器,访问http://ip/iis/sangfor.asp,asp脚本解析执行,返回当前时间

2、访问http://ip/iis/sangfor.asa,文件依然解析执行,返回当前时间

3、访问http://ip/iis/sangfor.cer,文件依然解析执行,返回当前时间

特殊符号“/”

4、访问http://ip/iis/iis.asp/sangfor.asp,文件依然解析执行,返回当前时间

5、访问http://ip/iis/iis.asp/sangfor.txt,文件依然解析执行,返回当前时间

6、访问http://ip/iis/iis.asp/sangfor.jpg,文件依然解析执行,返回当前时间

7、访问http://ip/iis/iis.asp/sangfor.rar,文件依然解析执行,返回当前时间

8、访问http://ip/iis/iis.asp/sangfor.xxx,文件依然解析执行,返回当前时间

IIS6.0文件解析漏洞–特殊符号";"

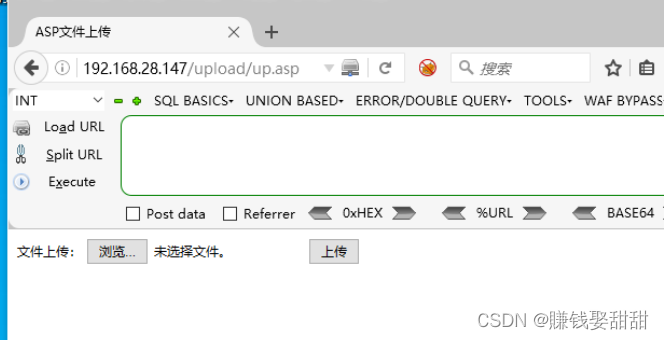

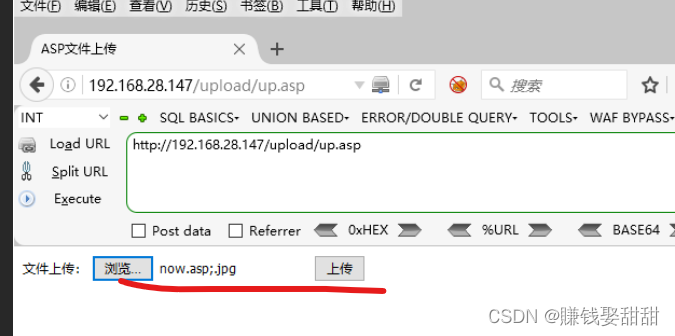

1、打开浏览器,访问http://ip/upload/up.asp

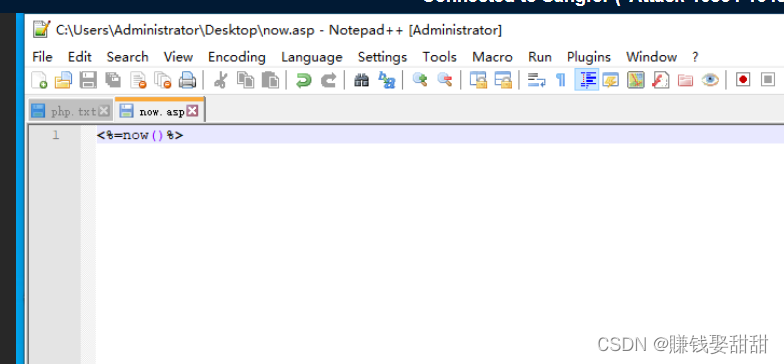

2、在操作机新建任意文件名的asp脚本,比如now.asp

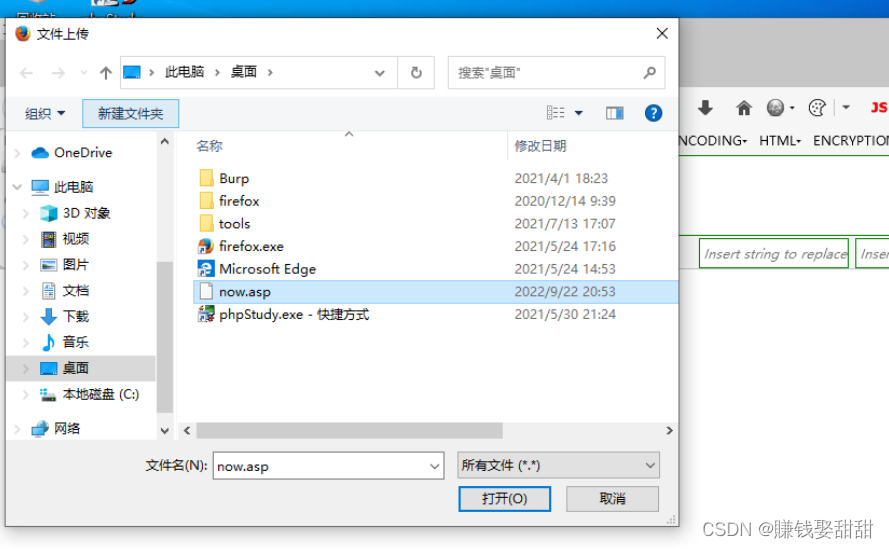

3、点击“浏览”按钮,选择新建的asp脚本文件

4、点击“上传”按钮,上传选择的文件,文件格式不正确,上传失败

5、点击“重新上传文件”,将新建的文件重命名为now.asp;.jpg,并选择该文件

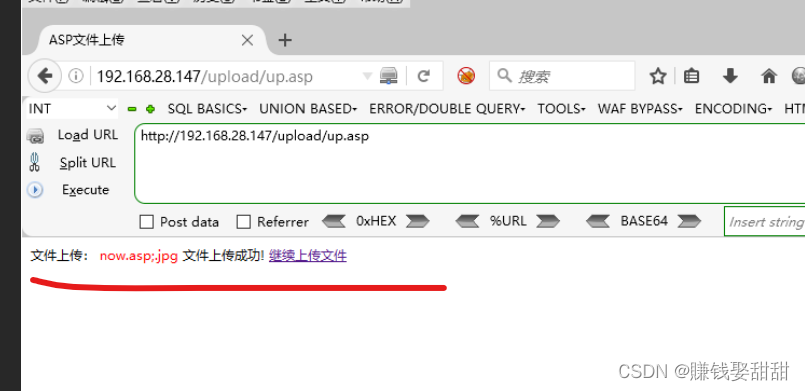

6、点击“上传”按钮,上传选择的文件,上传成功

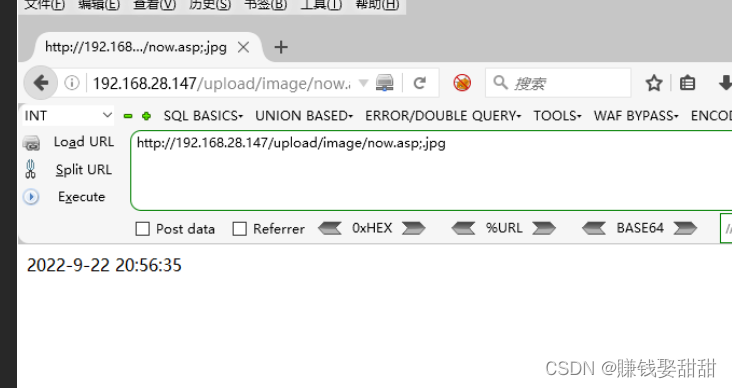

7、访问http://ip/upload/image/now.asp;.jpg,脚本成功解析

这就是IIS6.0的文件解析漏洞,利用该漏洞得确定对方的Web服务器由IIS搭建和其IIS版本

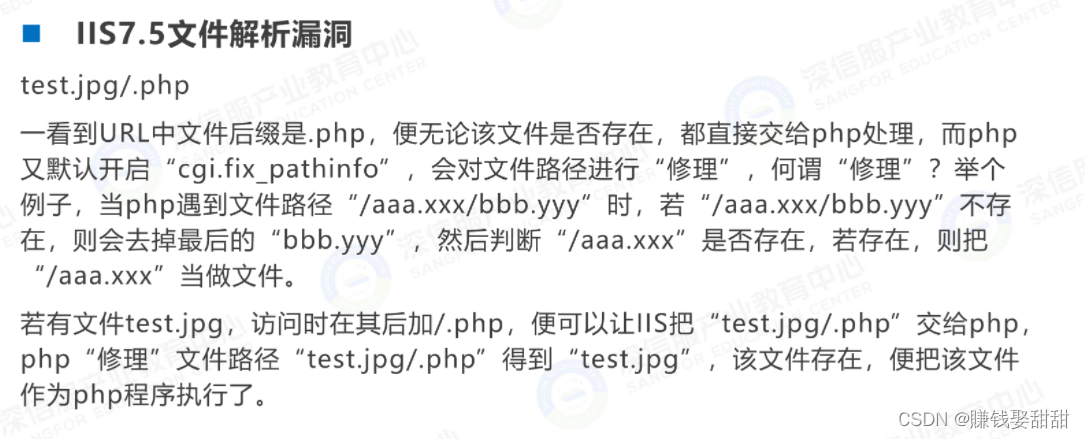

二、IIS7.5文件解析漏洞

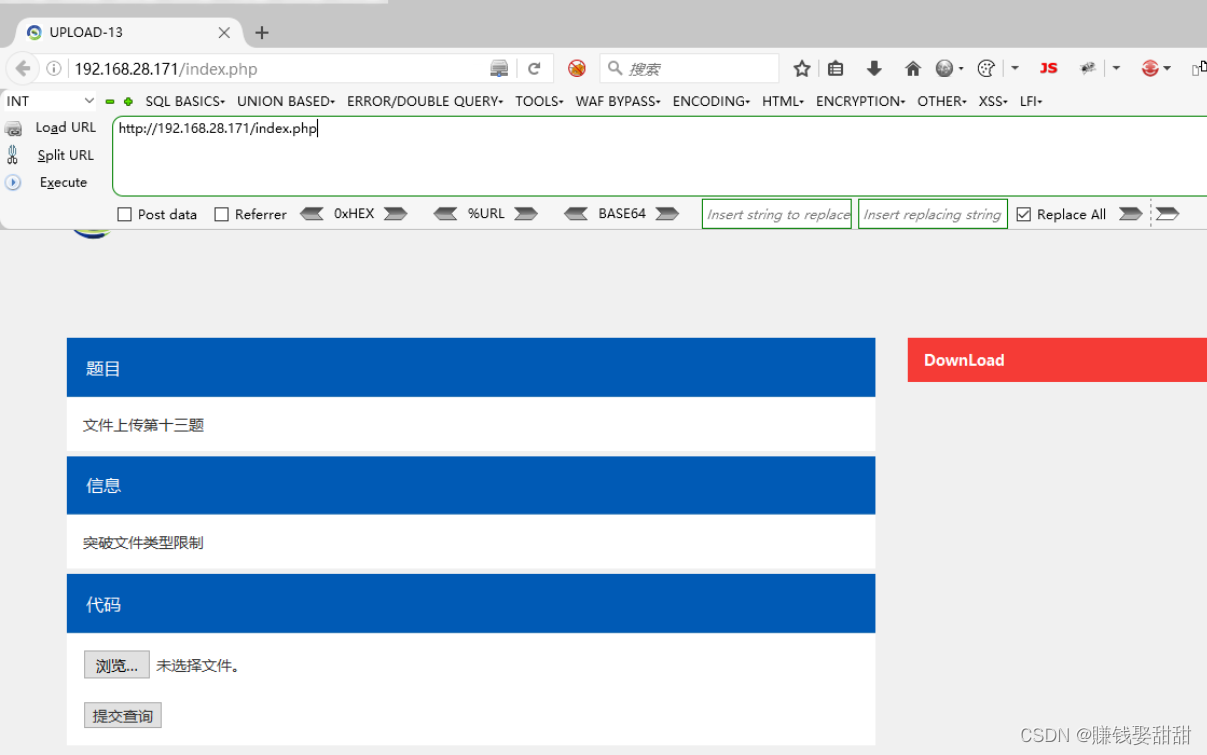

1、登录操作机,打开浏览器,访问http://ip/index.php

2、在操作机上准备要上传的文件(任意文件都可以),比如新建info.php文件

3、上传任意的文件,发现为白名单验证。

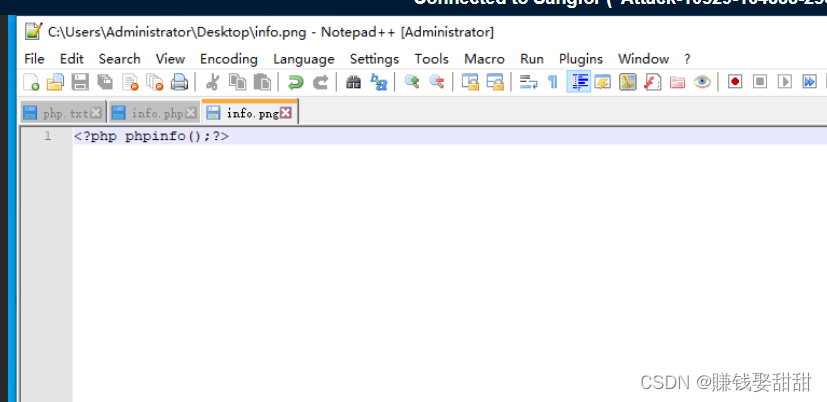

4、创建后缀名为.png的文件,文件内容如下。

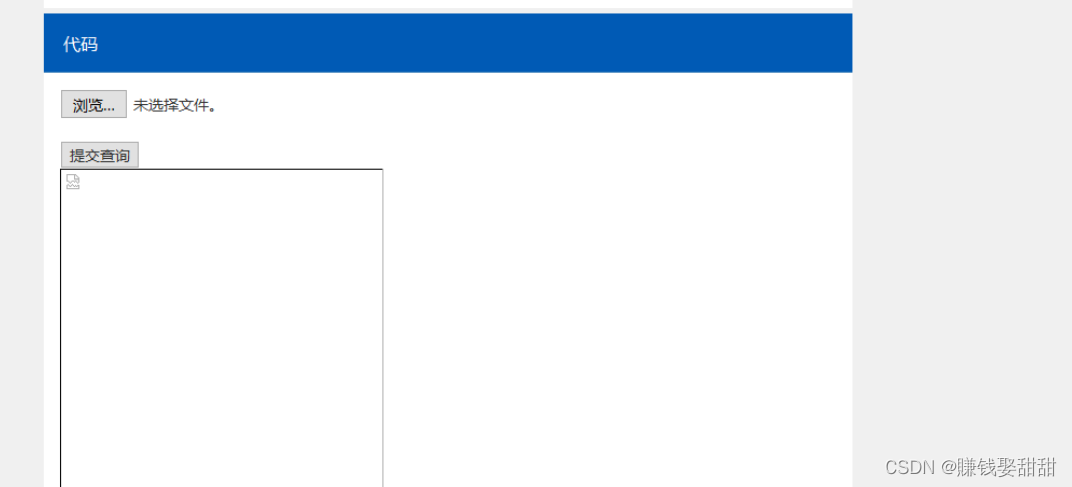

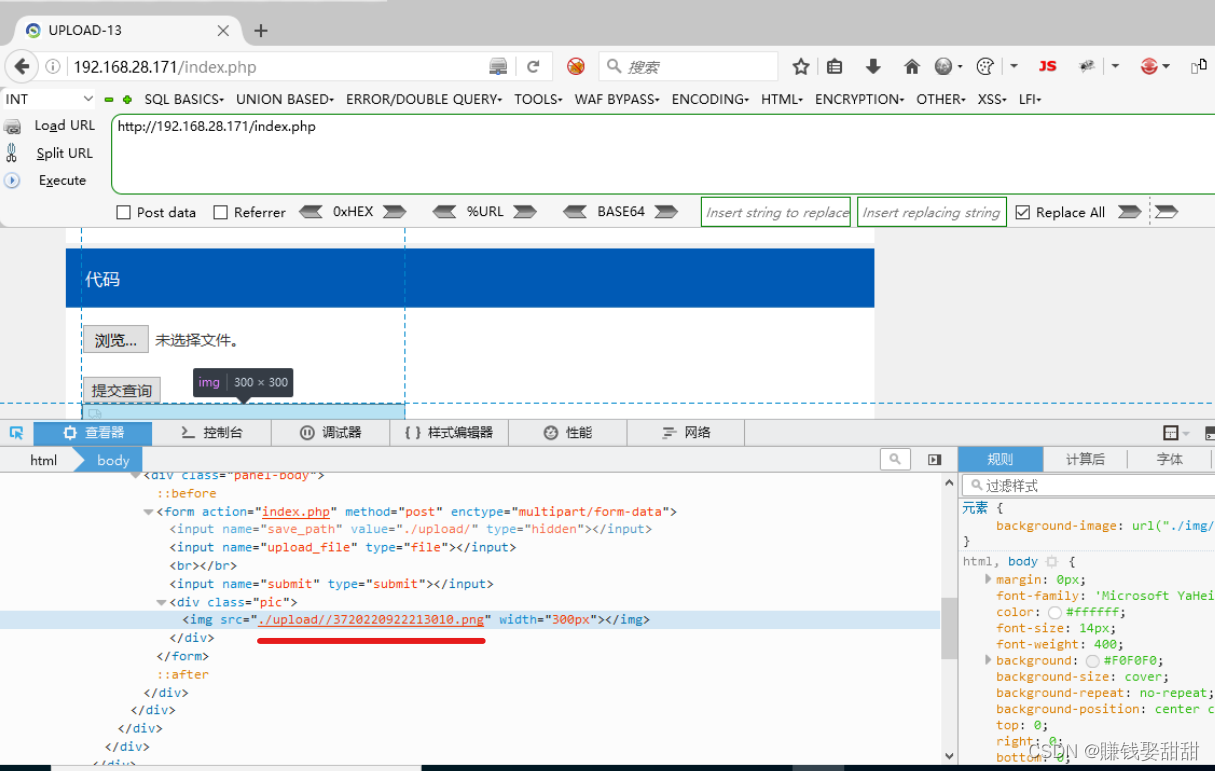

5、上传成功,F12查看文件返回地址。

6、访问文件。

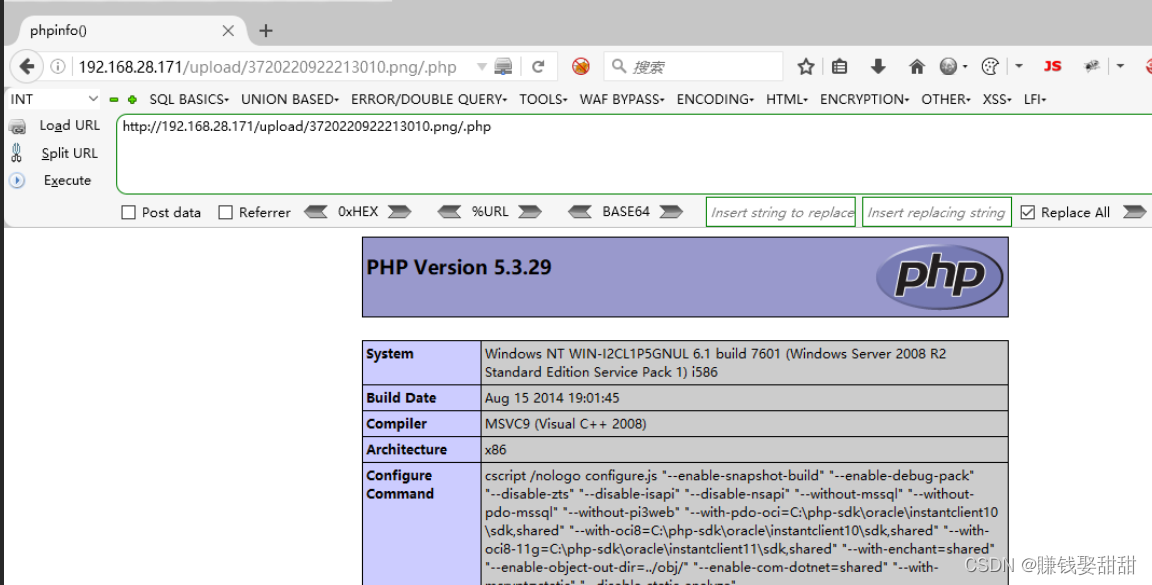

7、利用IIS7.5文件解析漏洞特性访问:

这就是IIS7.5版本的文件解析漏洞

这篇文章就写到这里了!