Web信息收集

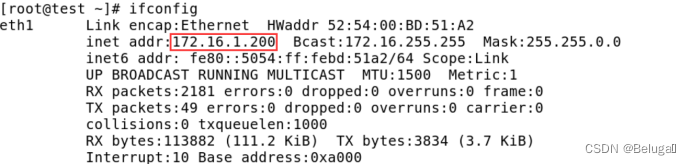

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Linux

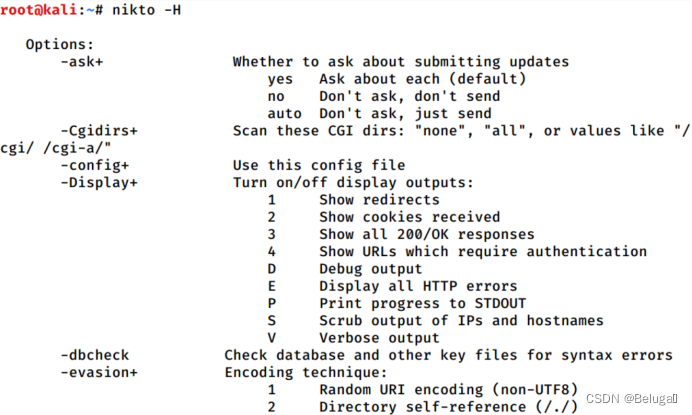

1.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试(使用工具Nikto,查看该命令的完整帮助文件),并将该操作使用命令中固定不变的字符串作为Flag值提交;

使用命令查看Nikto工具的完整帮助文件

Flag:nikto -H

2.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试(使用工具Nikto,扫描目标服务器80端口,检测其开放状态),并将该操作中要使用的全部命令作为Flag值提交(目标地址以http://10.10.10.1来表示);

Flag: nikto -host http://10.10.10.1

3.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试(使用工具Nikto,扫描目标服务器80端口),将回显信息中Apache服务的版本号作为Flag值提交;

Flag:2.2.15

4.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试(使用工具Nikto,扫描目标服务器80端口),将回显信息中PHP的版本号作为Flag值提交;

Flag:5.3.3

5.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试,使用工具Nikto并结合Nmap的扫描结果进行扫描,首先使用Nmap工具对靶机所在网段的80端口进行扫描,并将扫描结果以输出所有格式的方式输出到指定文件target中,将输出所有格式需要用到的参数作为Flag值提交;

Flag:oA

6.通过渗透机Kali Linux对靶机Linux进行Web扫描渗透测试,使用工具Nikto扫描第五题生成的target文件中的网站,并将该操作使用的所有命令作为Flag值提交。

由于第五题中输出了所有格式至target中,执行的路径下会产生以下三个文件,

然后直接调用后缀为.gnmap的文件即可

Flag:nikto -host target.gnmap

实验结束,关闭虚拟机。