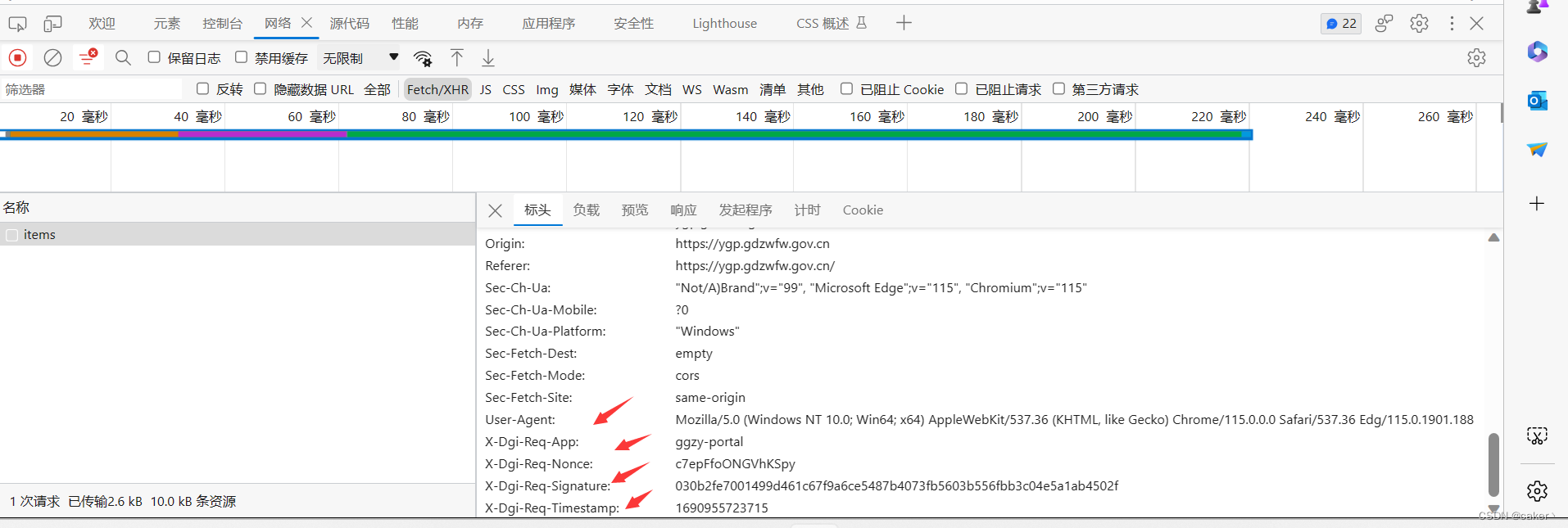

某公共资源交易平台headers逆向

猜你喜欢

转载自blog.csdn.net/m0_46467017/article/details/132066972

今日推荐

周排行