CVE-2021-3493 Linux 提权内核漏洞

漏洞描述

CVE-2021-3493 用户漏洞是 Linux 内核中没有文件系统中的 layfs 中的 Ubuntu over 特定问题,在 Ubuntu 中正确验证有关名称空间文件系统的应用程序。buntu 内核代码允许低权限用户在使用 unshare() 函数创建的用户命名空间中挂载 overlayfs 文件系统。当使用 setxattr() 函数设置 merged 联合挂载目录中文件的 security.capablility 扩展属性时,根据 overlayfs 文件系统的特性,将实际修改 init_user_ns 下 upper 目录中对应文件的扩展属性,从而造成本地提权问题

漏洞影响

- Ubuntu 20.10

- Ubuntu 20.04 LTS

- Ubuntu 18.04 LTS

- Ubuntu 16.04 LTS

- Ubuntu 14.04 ESM (Linux内核版本 < 5.11)

漏洞复现

有该漏洞的镜像系统下载地址:http://mirrors.ustc.edu.cn/ubuntu-releases/16.04/

EXP下载地址:https://github.com/briskets/CVE-2021-3493

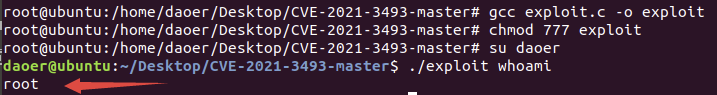

执行以下代码,进行提权

git clone https://github.com/inspiringz/CVE-2021-3493.git

gcc exploit.c -o exploit

chmod +x exploit

./exploit whoami

如图所示,提权成功