- 介绍

Goby是一款新的网络安全测试工具,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速地从一个验证入口点,切换到横向。我们希望能够输出更具生命力的工具,能够对标黑客的实际能力,帮助企业来有效地理解和应对网络攻击。

Goby 主要特性:

· 实战性:Goby 并不关注漏洞库的数量有多么多,而是关注真正用于实际攻击的漏洞数量,以及漏洞的利用深度(最小精准体,打造权威性);

· 体系性:打通渗透前,渗透中,以及渗透后的完整流程完整 DOM 事件收集,自动化触发。

· 高效性:利用积累的规则库,全自动的实现 IT 资产攻击面的梳理;效率提升数倍,发包更少速度更快、更精准;

· 平台性:发动广泛的安全人员的力量,完善上面提到的所有资源库;包括基于社区的数据共享,插件发布,漏洞共享等;

· 艺术性:安全工具原本就比较偏门,我们更多的关注功能而非美观度,所有大部分的安全工具都是其貌不扬;我们希望使用 Goby 能给大家带来感官上的享受。

- 下载

官网下载地址:Goby - Attack surface mapping

- 使用

下载完后,直接启动Goby.exe即可打开,不需要安装

新建扫描任务,点击Scan可以建立扫描任务

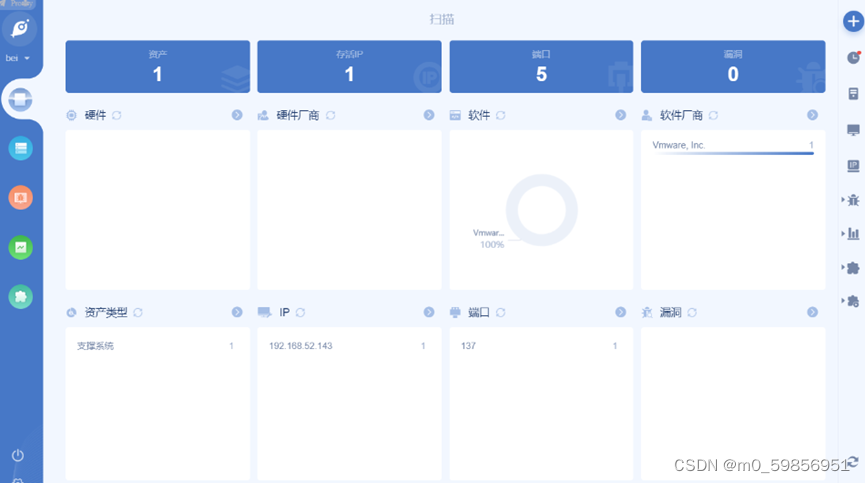

建立扫描任务后可以看到扫描的信息

资产信息

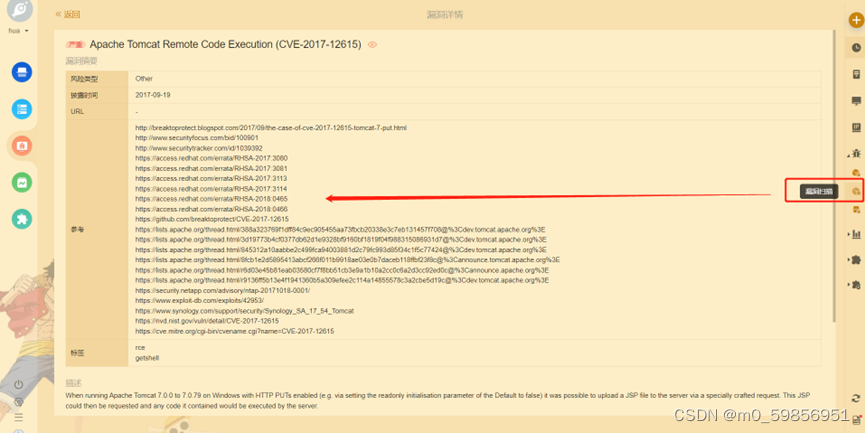

漏洞信息

扫描报告

那么以上就是新建一个扫描任务能得到的东西。

- 插件

添加插件

插件商店有蛮多工具的,FOFA,xray是我用的比较多的。

在详情内也有使用方法,我就迅速过一下FOFA怎么用吧。

在设置中找到拓展设置

返回扫描,搜索app=“APACHE-kylin”,点击搜索按钮,再点击导入当前页,即可添加目标。

扫描设置

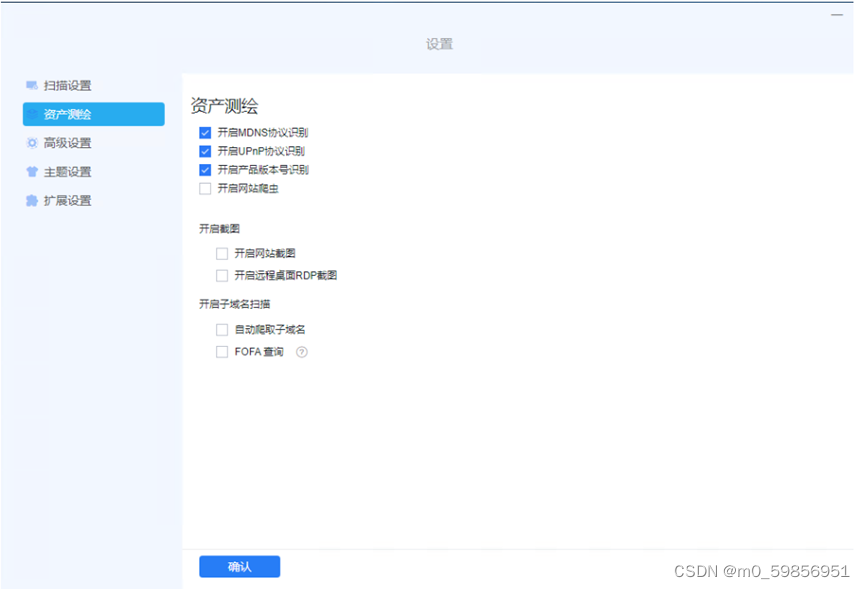

资产测绘与高级设置

其实下面文字也写得比较清楚了,就不再描述了。

- 功能

1、资产收集

自动探测当前网络空间存活的IP及解析域名到IP,轻量且快速的分析出端口对应的协议、Mac地址、证书、应用产品、厂商等信息。

2、爬取子域名

在插件中下载SubDomainsBrute即可

3、通用POC

如果选择通用Poc,可以在漏洞>Poc管理中查看有哪些漏洞。

选择相应的POC进行扫描

4、自定义POC

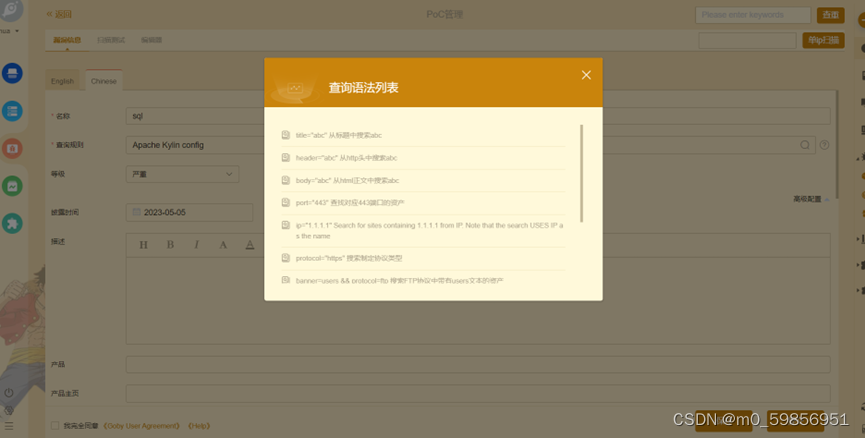

在漏洞页面中右上角点击+POC即可自定义POC。

PoC管理两个页面,一个是漏洞信息,一个是测试。

先来看看这三个输入框,名称、查询规则、等级。

以Apache Kylin config 未授权配置泄露漏洞为例。

名称是这个Poc的漏洞名称,比如Apache Kylin config 未授权配置泄露。

查询规则app=Apache Kylin config。(这里的规则可以参考fofa语句)。

等级分为严重,高危,中危,低危。

再来看看测试页面。

再来配置下请求包

HTTP请求方法:GET

测试URL:/kylin/api/admin/config

请求头看个人设置

POST Data不设置

响应测试配置

group:AND

item:Code==200

item:Body==config

点击保存,需要修改文件名。

在右上角选择自定义POC可以看到我们刚刚添加的PoC

5、暴力破解

暴力破解主要是对密码进行爆破,而通用Poc也会对密码进行爆破。

同时暴力破解可以设置字典库,默认的字典库内容很少可以自己设定,并添加,格式为账号:密码。

例如admin:123456

在页面的后面有个浅粉色加号点击后即可添加。

- 总结

工具优势:

- Goby可以用来自动爬取子域名、二级域名字典爆破、关联域名查询、支持连接FOFA、扩大数据源等。

- 可以发现非标准端口或非标准应用系统资产,进行深入的应用识别,实战场景有效。

- Goby预置了超过1000种设备的预置账号信息进行针对性的检查,确保风险识别的准确性和高效性,Goby也内置了多种协议的自定义字典的暴力破解测试。

- 攻击覆盖面广,工具内包括多种通用POC,也可以针对产品自定义POC进行测试。