BUUCTF-[MISC杂项]-[大白] 到[zip伪加密]

BUUCTF-MISC-大白------->BUUCTF-MISC-zip伪加密

目录

BUUCTF-Misc-大白

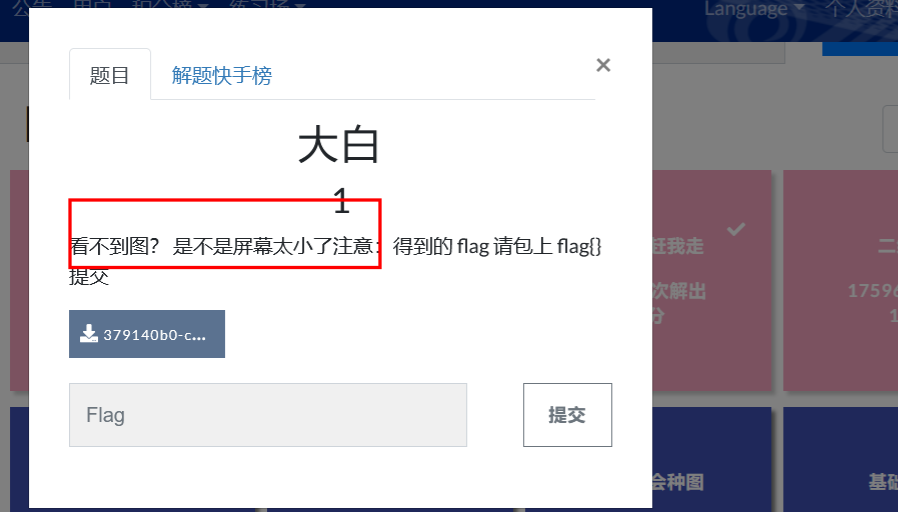

题目

题解

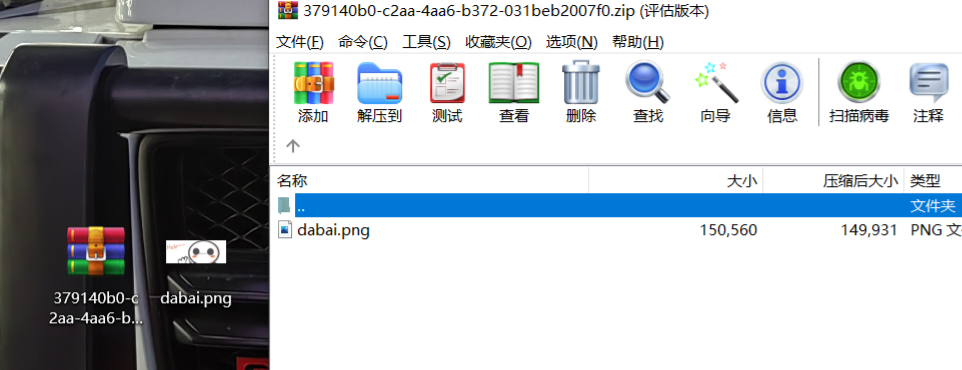

下载附件,打开压缩包,里面是一个图片,大白的图片。并解压下来

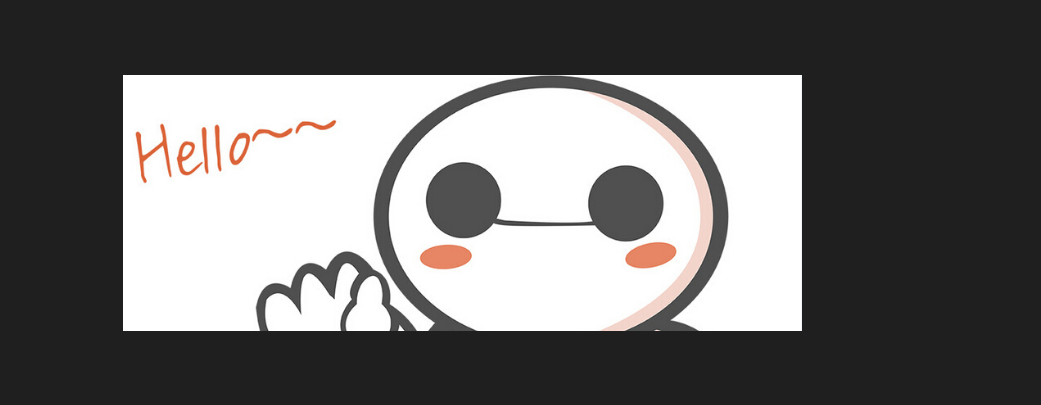

根据题目的提示信息,打开图片观察

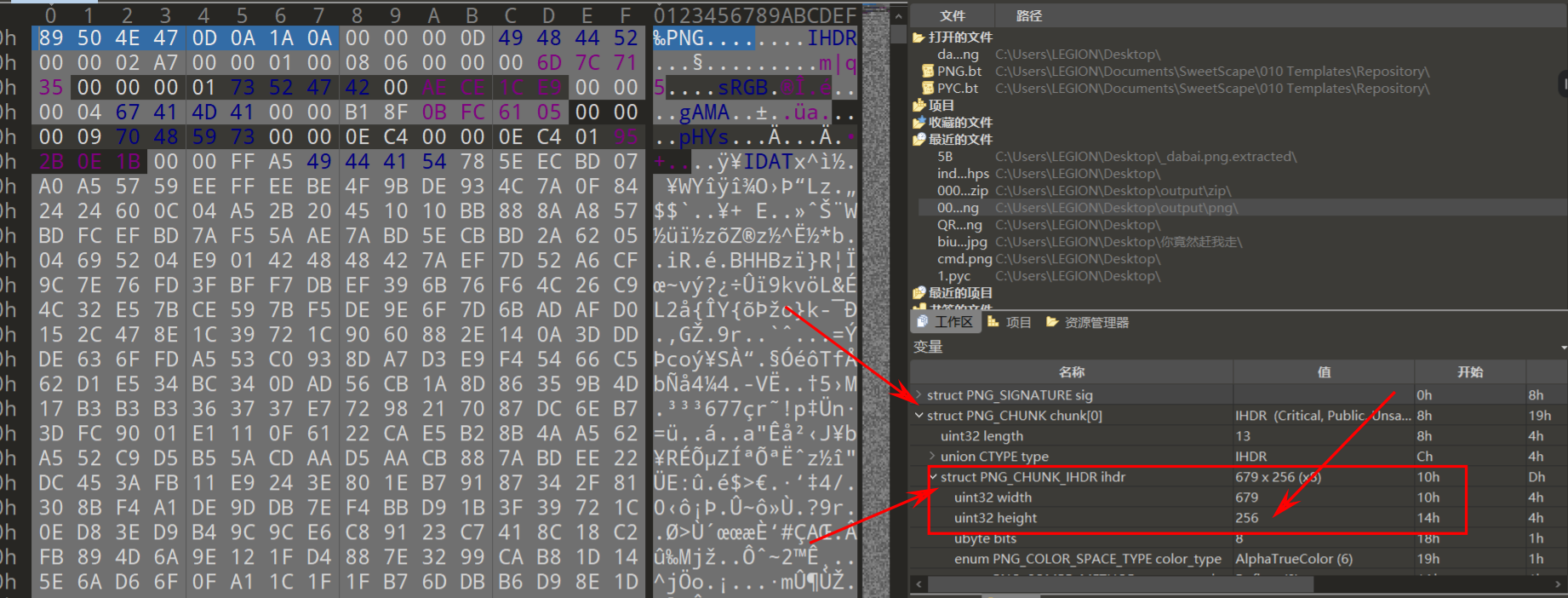

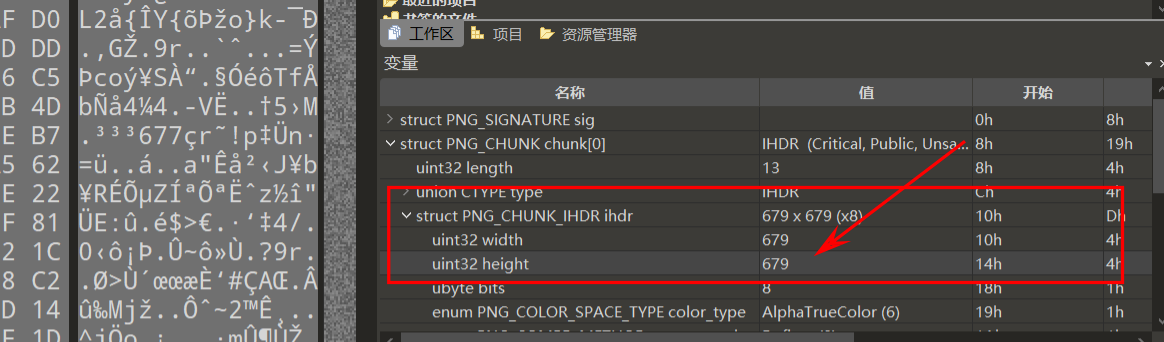

发现图片没有显示完整,猜测很有可能被修改了高度,没有显示完全,接下来我们用工具010十六进制编辑器打开图片,尝试修改高度,看是否可以让图片显示相对完全,得到我们想要的信息

修改高度,保存后,查看图片

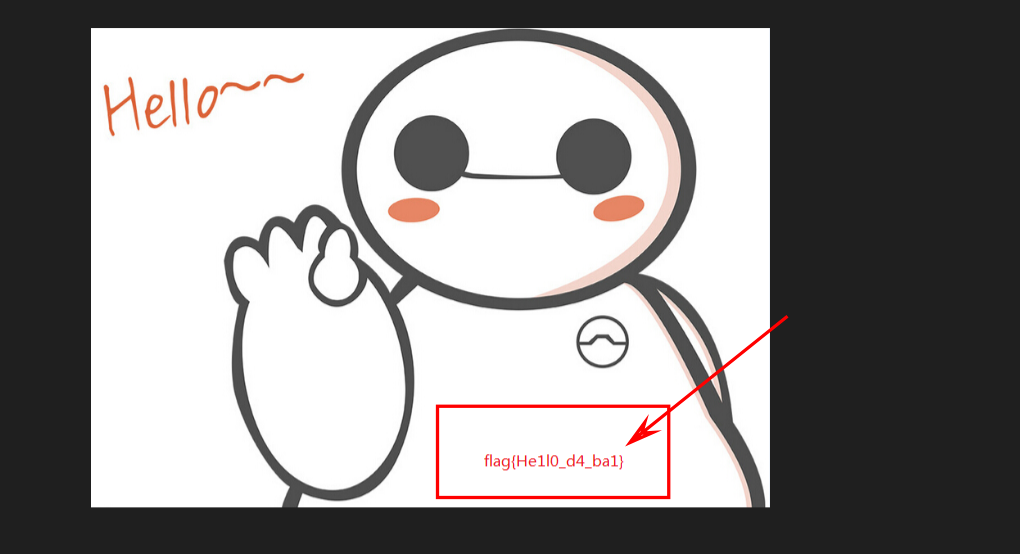

观察图片,发现flag

本题flag为:

flag{He1l0_d4_ba1}

BUUCTF-MISC-N种方法解决

题目

题解

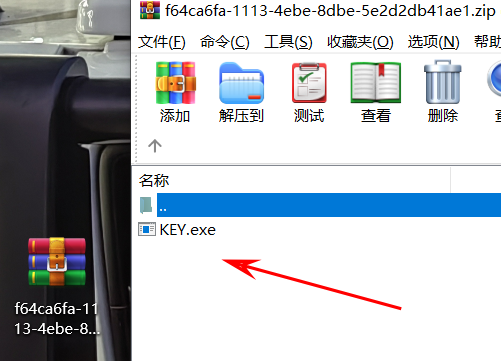

下载压缩包,并打开,观察发现里面是一个可执行文件。

解压下来后,可点击尝试执行一下

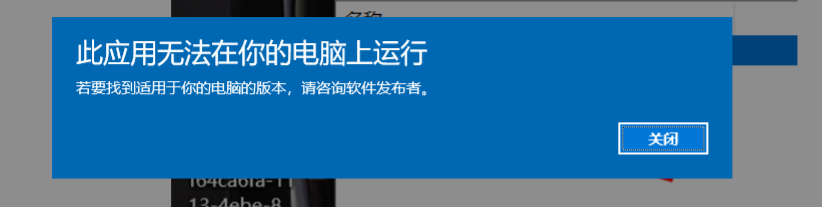

出现此信息,察觉可执行文件可能存在问题,将文件丢到kali当中,查看一下文件类型:

发现是文本文件,重命名成文本即可

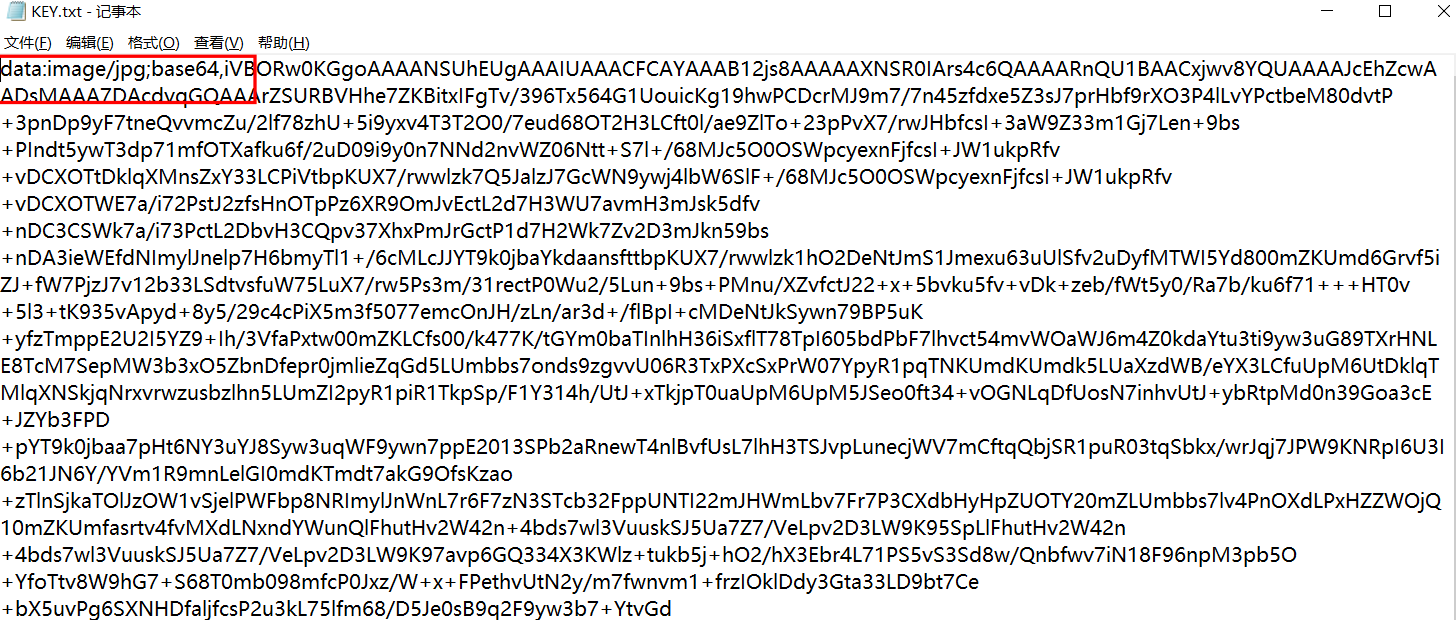

重命名后打开,发现存在base64编码转图片,使用脚本或工具进行恢复即可,即base64转图片

在线工具:

BASE64转图片 - 站长工具 - 极速数据 (jisuapi.com)

转换后得到:一个二维码,使用微信或其他二维码扫描工具扫描后即可得到信息

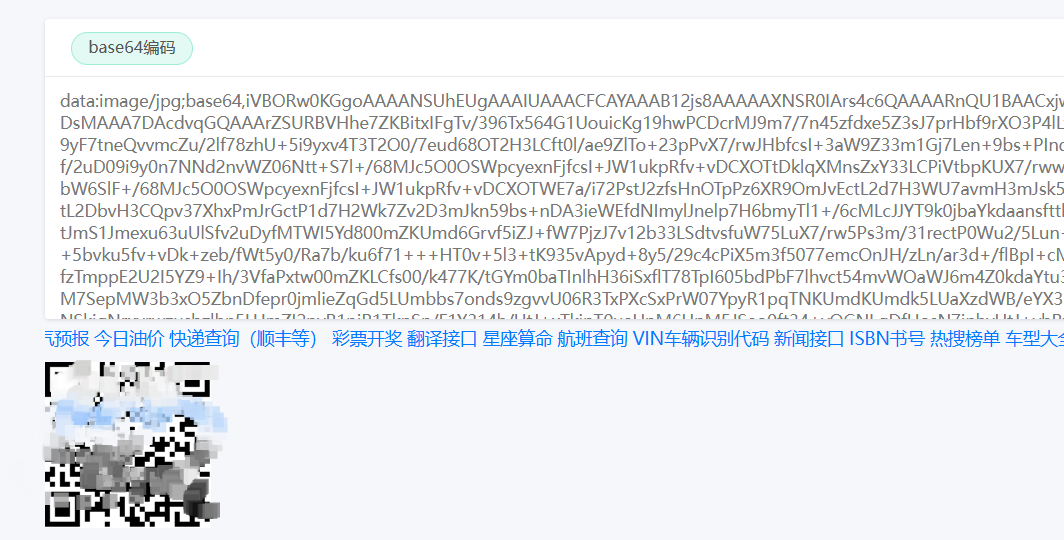

这里使用二维码工具:

得到key信息,将key换成flag即可

本题flag:

KEY{dca57f966e4e4e31fd5b15417da63269}将key换成flag

flag{dca57f966e4e4e31fd5b15417da63269}

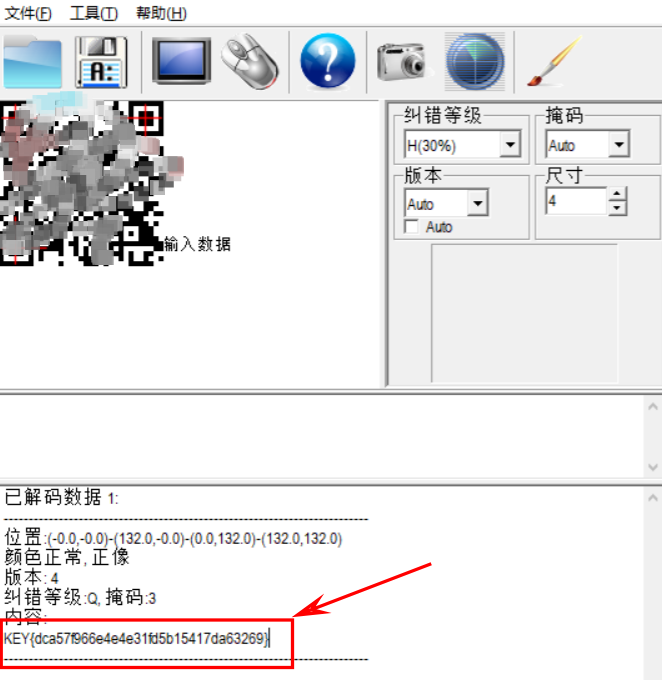

BUUCTF-MISC-乌镇峰会种图

题目

题解

下载附加后,得到一张图片

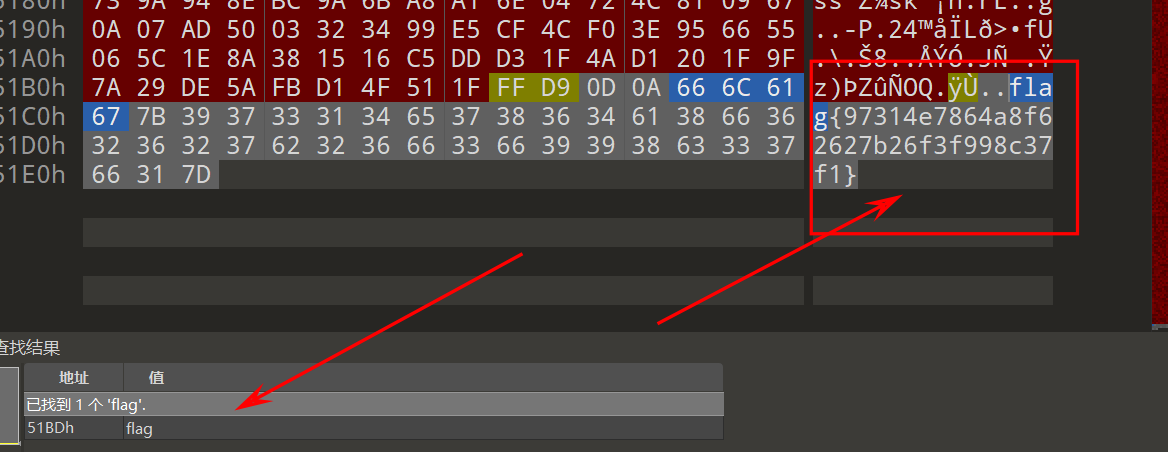

根据题目给的信息,我们要找的flag隐藏在图片当中,我们直接使用010十六进制查看器进行查看,搜索flag

本题flag为:

flag{97314e7864a8f62627b26f3f998c37f1}

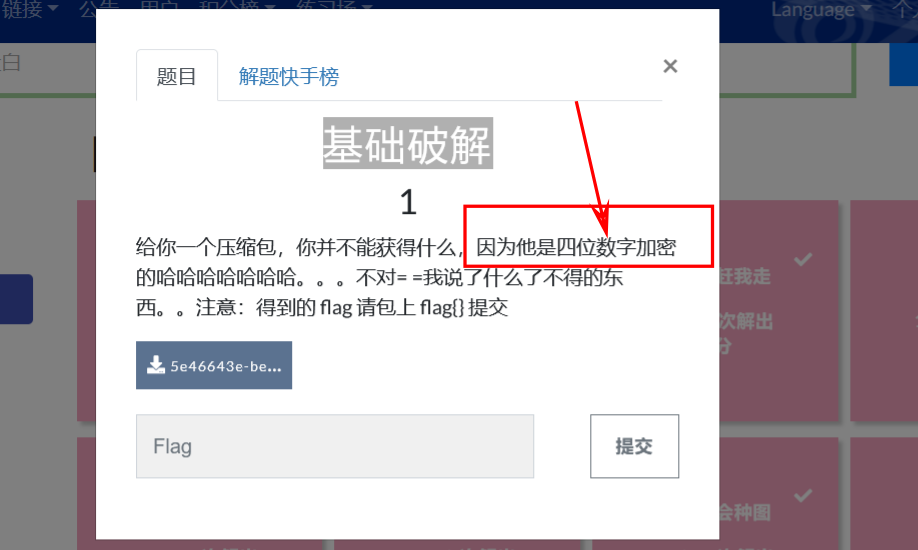

BUUCTF-MISC- 基础破解

题目

题解

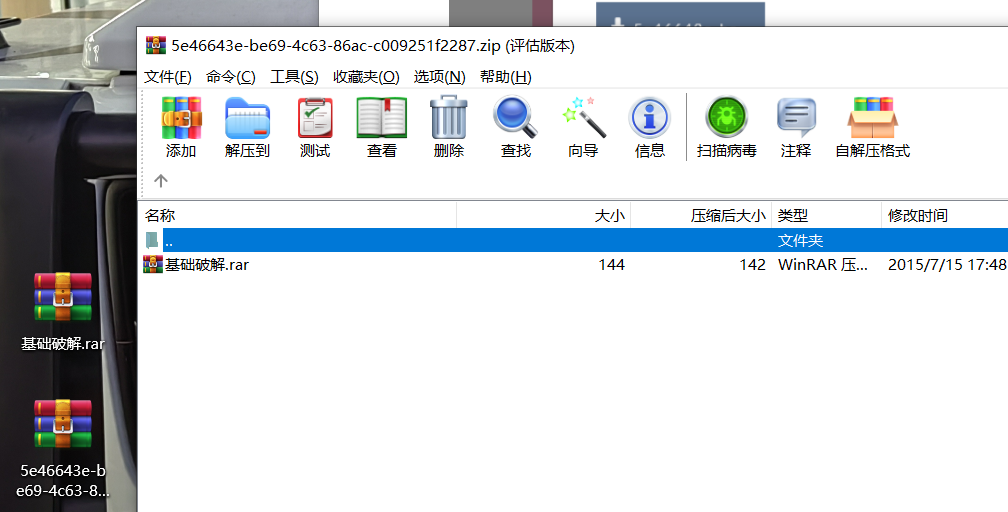

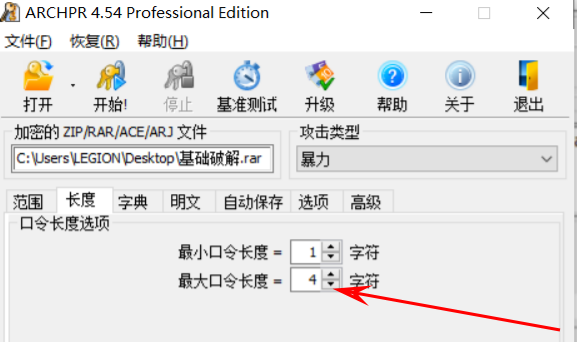

下载题目的附件,得到一个压缩包,打开以后发现里面还有个压缩包,在压缩包当中发现有flag.txt文件,可能是我们想得到的信息

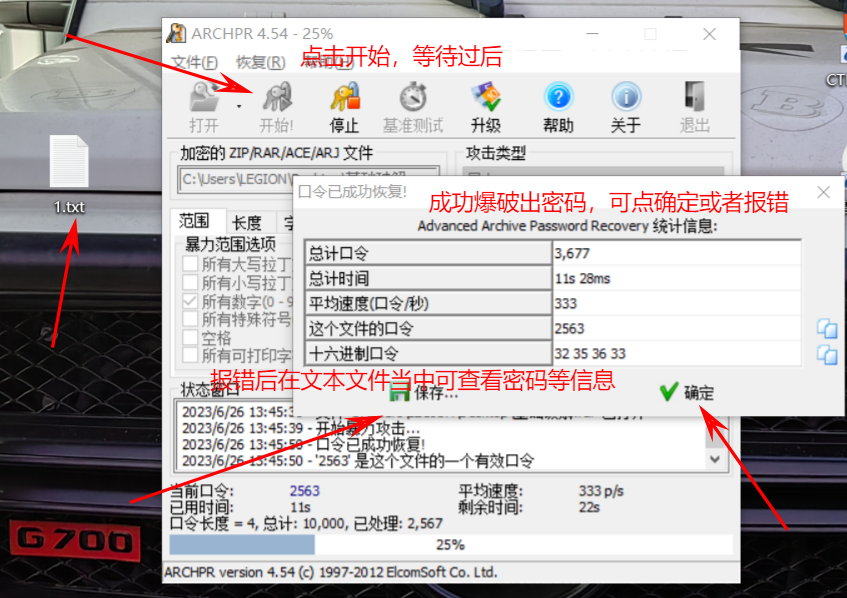

解压下来后,发现需要密码,根据题目的提示,密码是四位数字,根据提示,使用工具,进行破解

工具:ARCHPR

暴力破解

选择长度,根据题目提示,长度选择4

然后开始破解:

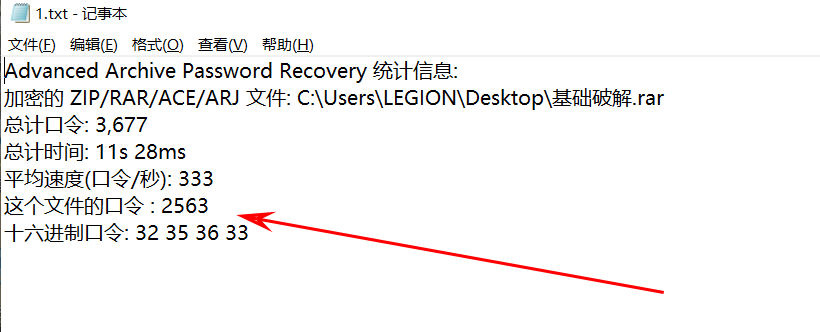

保存的文本信息:

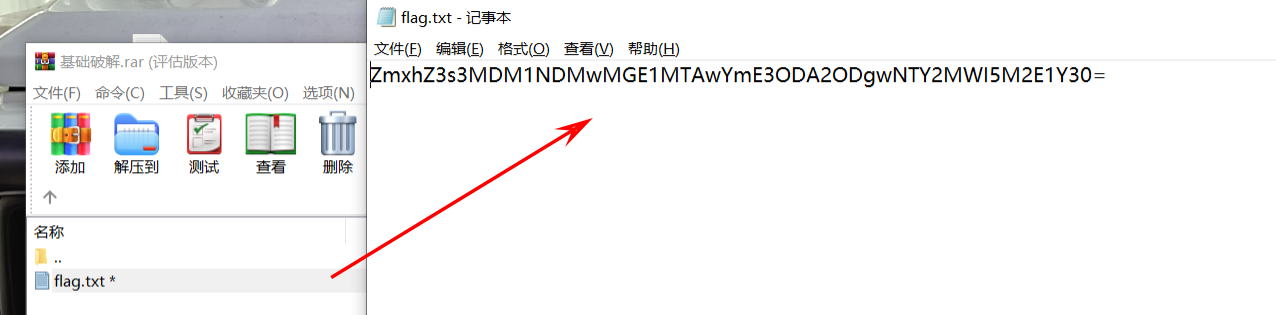

通过密码打开压缩包当中的flag文件

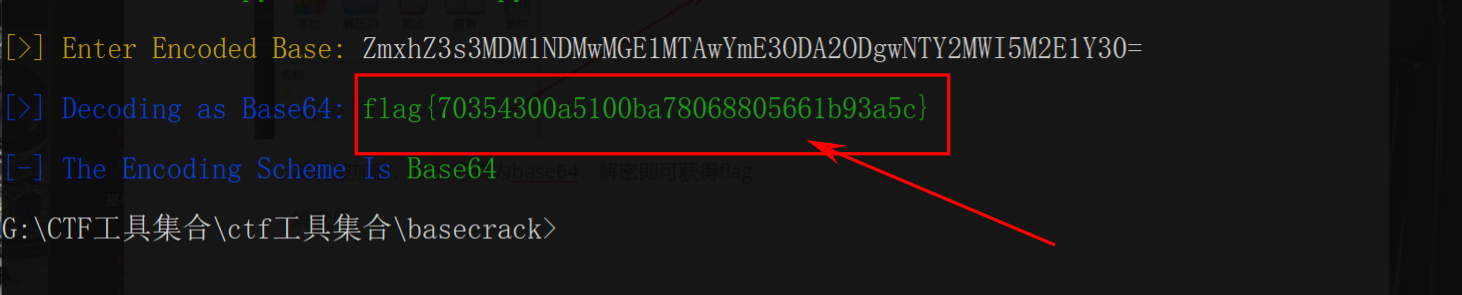

发现被加密,加密方式为base64,解密即可获得flag

解密后:

本题flag为:

flag{70354300a5100ba78068805661b93a5c}

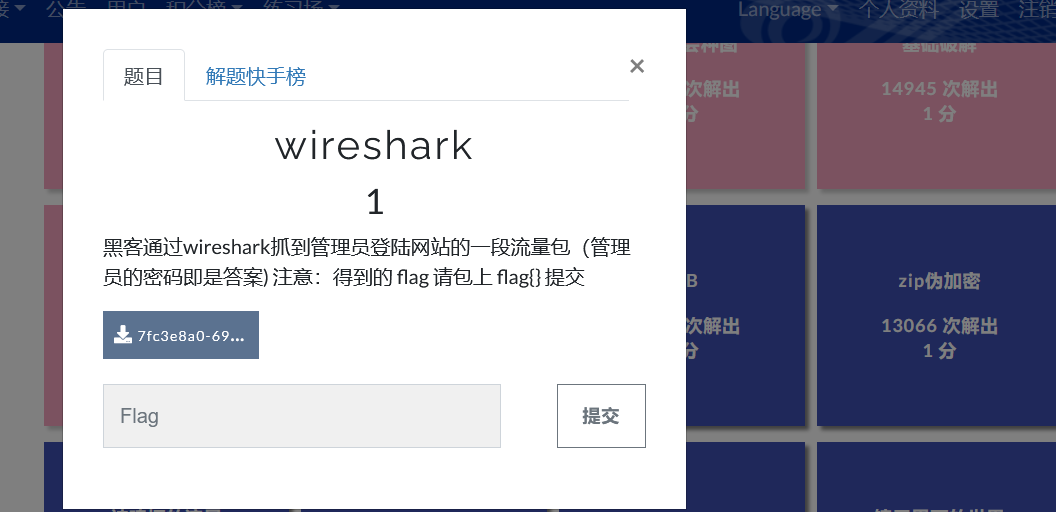

BUUCTF-MISC-wireshark

题目

题解

将压缩包下载下来,观察发现是数据流量包,解压下来,通过wireshark分析

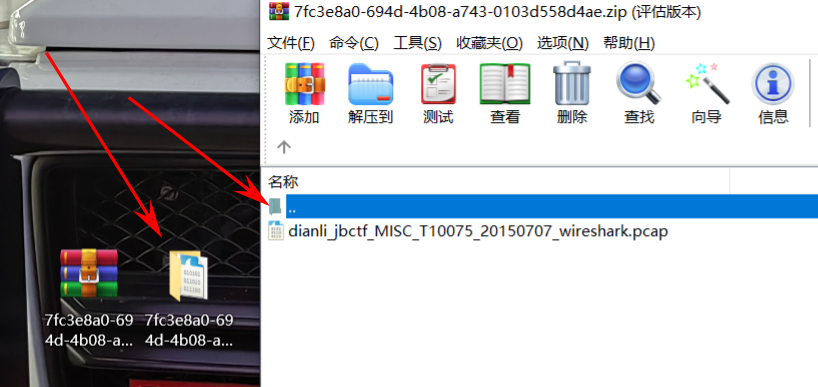

解法一:

通过wireshark打开,发现大量的TCP三次握手等信息

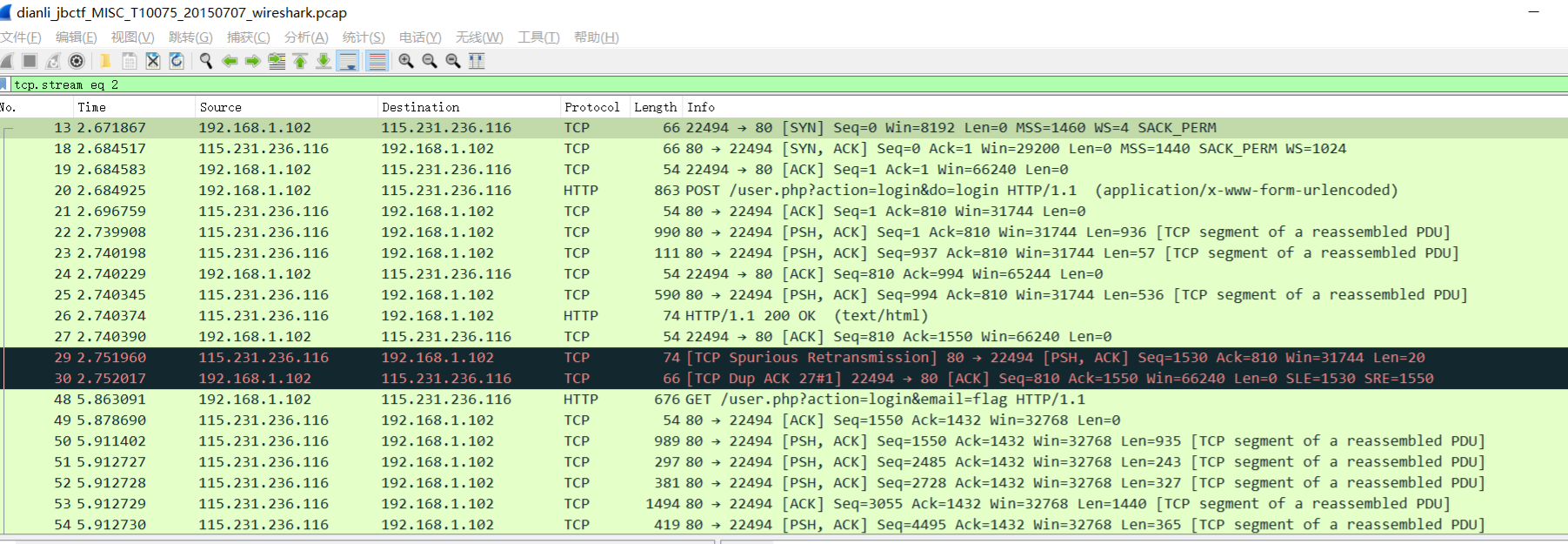

我们点开一个数据信息,追踪TCP流,找到password密码信息,发现用户名和密码,再根据题目的提示信息,密码即答案,再根据用户名flag拼接,即可得到本题的flag

解法二:

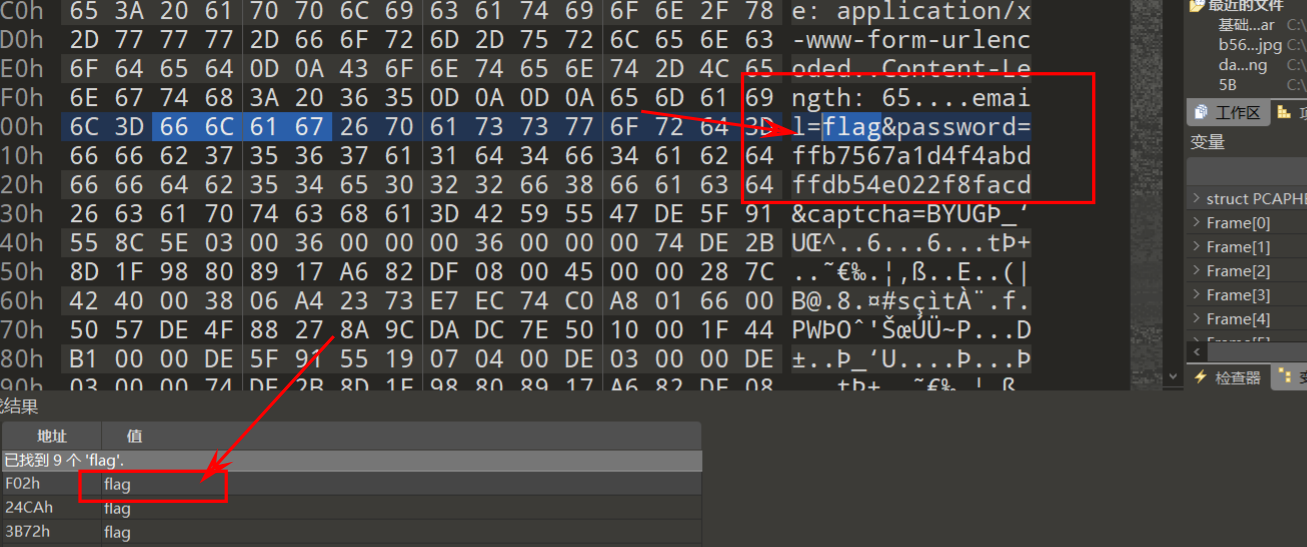

通过010十六进制编辑器直接打开数据包文件,搜索flag

然后再根据题目提示,管理员密码即答案,再根据用户名,猜测正是flag

点开第一个发现就是我们想要的flag信息,拼接即可

本题flag为:

flag{ffb7567a1d4f4abdffdb54e022f8facd}

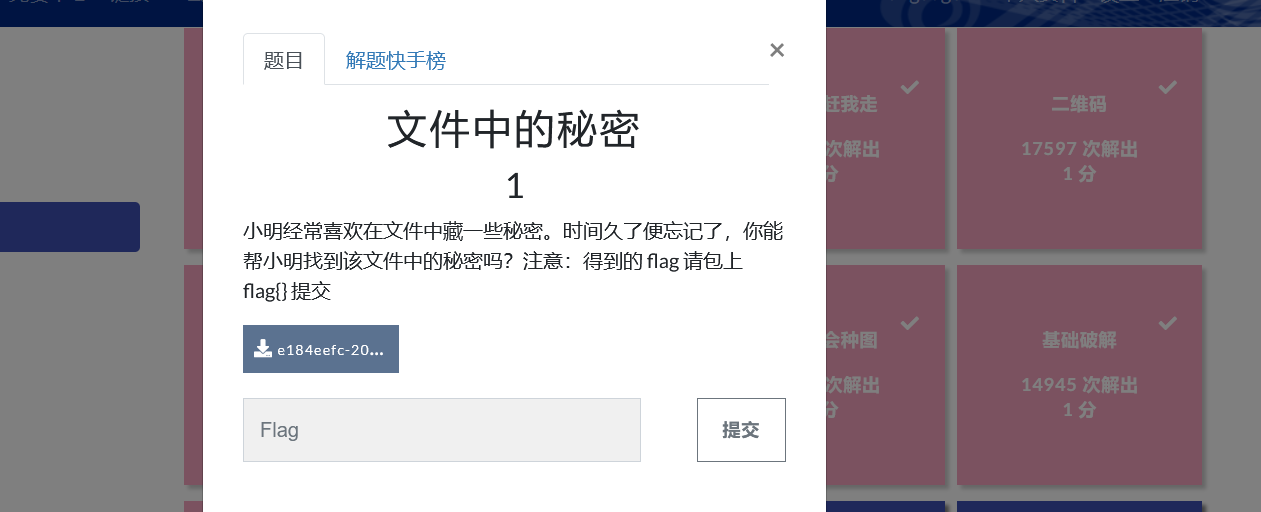

BUUCTF-MISC-文件中的秘密

题目

题解

将压缩包下载下来,然后查看里面是一张图片

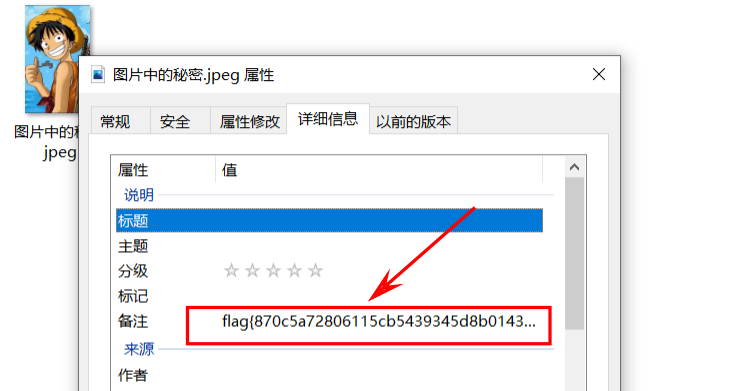

根据提示,通过可查看图片文件的属性,看有没有我们想要的信息

通过属性当中的详细信息,我们直接看到了flag

本题flag为:

flag{870c5a72806115cb5439345d8b014396}

BUUCTF-MISC-LSB

题目

题解

根据题目分析,是一道LSB隐写题

下载附件,打开压缩包并解压到本地,发现是一张图片

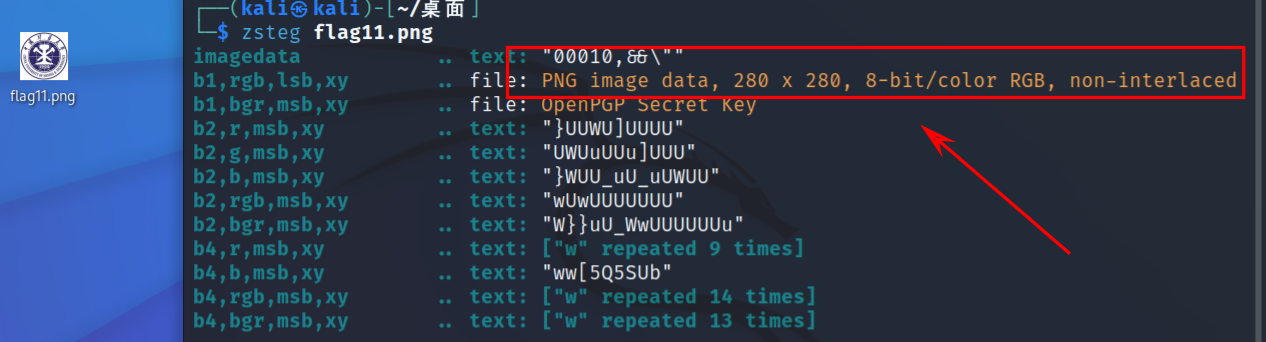

将图片放到kali当中,使用zsteg工具进行分析

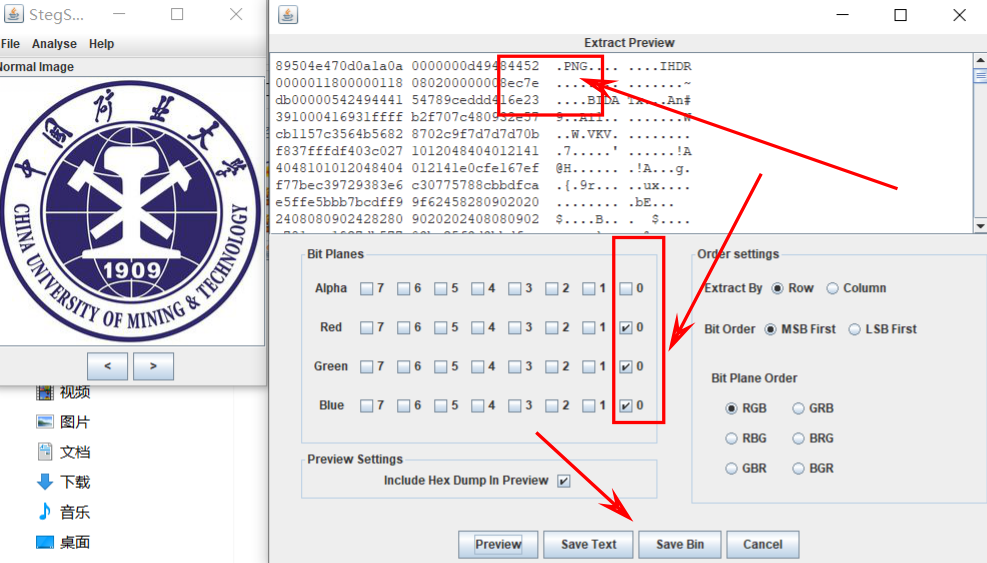

分析可知,在图片当中隐藏了PNG图片,我们将其提取出来,使用zsteg命令行或者stegsolve工具进行提取查看

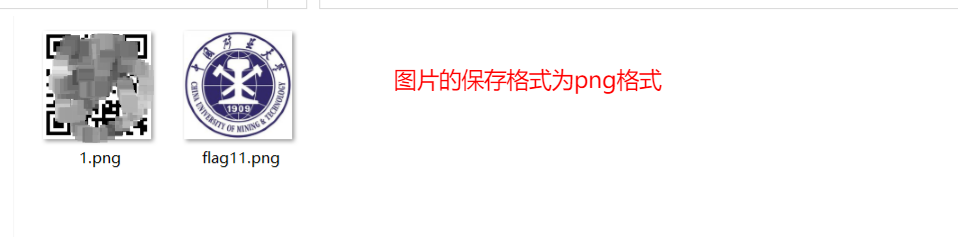

将图片放到stegsolve当中,数据提取,查看最低有效位,发现PNG图片,将其提前保存

导出图片的格式为png

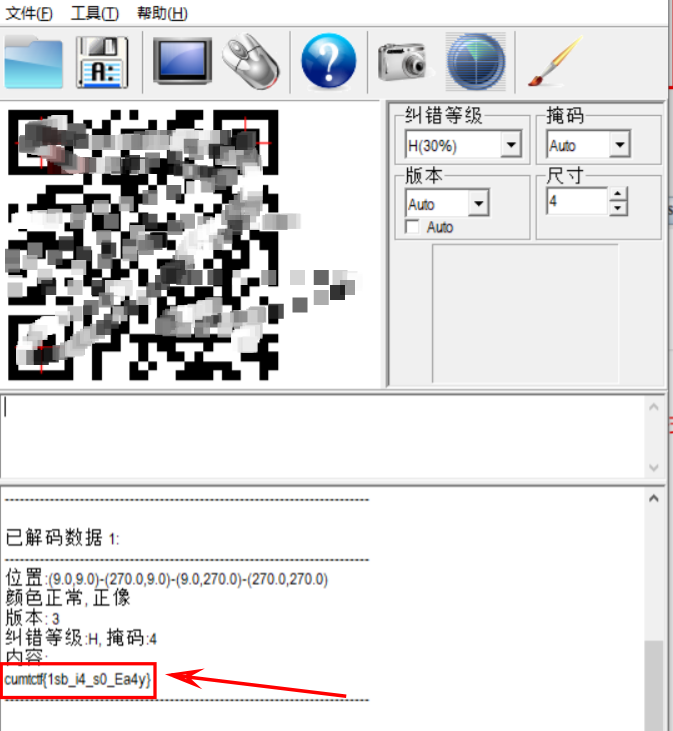

保存后发现是一个二维码,扫码或放到二维码工具当中查看,即可:

发现flag,将cumtctf{1sb_i4_s0_Ea4y}中的cumtctf换成flag即可

本题flag为:

flag{1sb_i4_s0_Ea4y}

BUUCTF-MISC-zip伪加密

题目

下载附加压缩包

题解

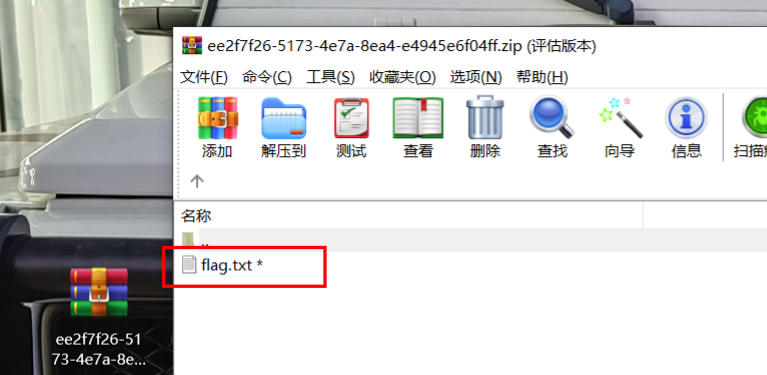

打开压缩包后发现,里面的flag文本文件被加密,根据提示信息,APK伪加密,我们使用ZipCenOp工具进行破解

方法一:

发现压缩包加密,我们可以尝试暴力破解压缩包密码,将压缩包丢进Ziperello当中

爆破密码,发现密码没有找到。爆破无果。

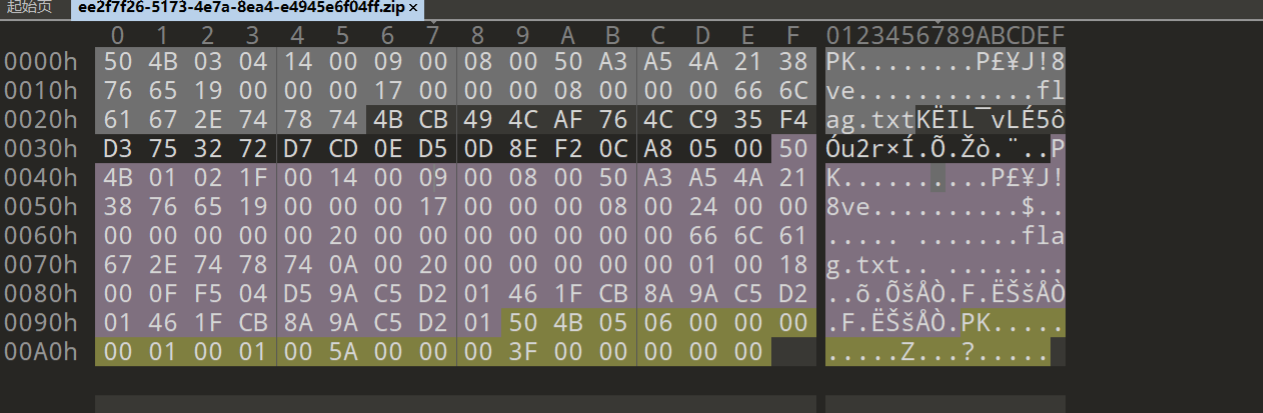

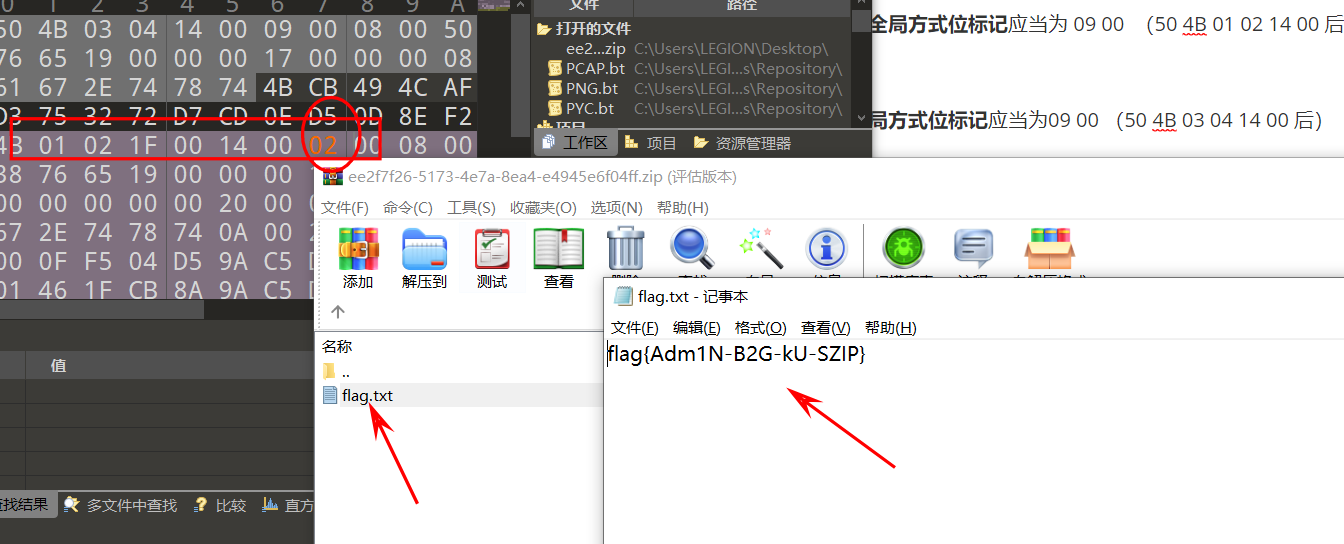

使用010十六进制编辑器打开压缩包

zip文件有三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

压缩源文件数据区:50 4B 03 04:这是头文件标记

压缩源文件目录区:50 4B 01 02:目录中文件文件头标记

1F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

压缩源文件目录结束标志 :50 4B 05 06

判断是否加密:

全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性,即:

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密

一、无加密:

压缩源文件数据区的全局方式位标记应当为00 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为00 00 (50 4B 01 02 14 00 后)

二、伪加密

压缩源文件数据区的全局方式位标记应当为 00 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为 09 00 (50 4B 01 02 14 00 后)

三、真加密

压缩源文件数据区的全局方式位标记应当为09 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为09 00 (50 4B 01 02 14 00 后)

本题压缩包的16进制信息:

发现50 4B 03 04后和50 4B 01 02后都出现了09,可能是真加密,但经过以上的爆破,没有成功的爆破出密码,那么尝试修改16进制数值,先来正常的50 4B 01 02后的09改为偶数进行尝试

改为偶数后,再打开压缩包,发现没有密码了,可直接查看flag。

本题flag为:flag{Adm1N-B2G-kU-SZIP}

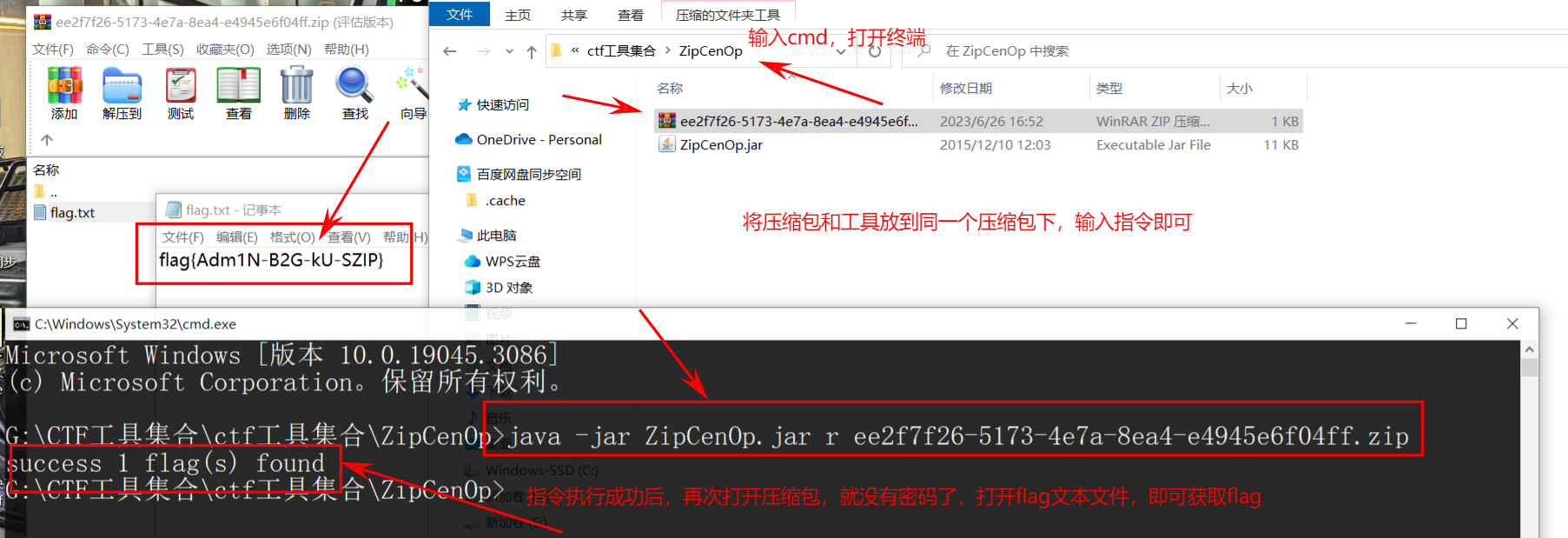

通过本题发现,我们通过16进制查看压缩包,发现是真加密的压缩包,但爆破后无果,尝试修改16进制点位,结果还是伪加密的题,通过此题可知,以上结论也不能百分百的判断压缩包是否为伪加密。所有我们可以直接使用工具来进行破解,使用APK伪加密工具ZipCenOp。工具来的比较实在。

方法二:

使用APK伪加密工具ZipCenOp进行破解:

重新打开压缩包,发现flag文本文件可以正常打开了,并正常查看到了flag

本题flag为:

flag{Adm1N-B2G-kU-SZIP}