一、信息安全和信息系统安全

信息安全含义及属性:保护信息的保密性、完整性、可用性,另外也包括其他属性,如:真实性、可核查性、不可抵赖性和可靠性。

◆保密性:信息不被泄漏给未授权的个人、实体和过程或不被其使用的特性。包括:(1)最小授权原则(2)防暴露(3)信息加密(4)物理保密

◆完整性:信息未经授权不能改变的特性。影响完整性的主要因素有设备故障、误码、人为攻击和计算机病毒等。保证完整性的方法包括:

(1)协议:通过安全协议检测出被删除、失效、被修改的字段。

(2)纠错编码方法:利用校验码完成检错和纠错功能。

(3)密码校验和方法。

(4)数字签名:能识别出发送方来源。

(5)公证:请求系统管理或中介机构证明信息的真实性。

◆可用性:需要时,授权实体可以访问和使用的特性。一般用系统正常使用时间和整个工作时间之比来度量。

其他属性:

◆真实性:指对信息的来源进行判断,能对伪造来源的信息予以鉴别。

◆可核查性:系统实体的行为可以被独一无二的追溯到该实体的特性,这个特性就是要求该实体对其行为负责,为探测和调查安全违规事件提供了可能性。

◆不可抵赖性:是指建立有效的责任机制,防止用户否认其行为,这一点在电子商务中是极其重要的。

◆可靠性:系统在规定的时间和给定的条件下,无故障地完成规定功能的概率。

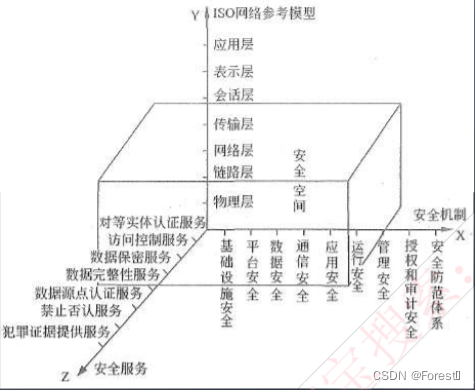

安全需求

◆可划分为物理线路安全、网络安全、系统安全和应用安全;从各级安全需求字面上也可以理解:

物理线路就是物理设备、物理环境;网络安全指网络上的攻击、入侵;

系统安全指的是操作系统漏洞、补丁等;

应用安全就是上层的应用软件,包括数据库软件。

二、信息安全技术

◆加密技术

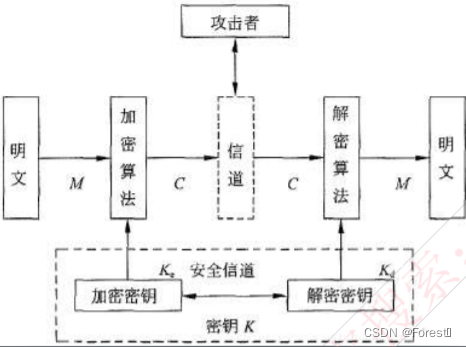

一个密码系统,通常简称为密码体制(Cryptosystem),由五部分组成:

(1)明文空间M,它是全体明文的集合。

(2)密文空间c,它是全体密文的集合。

(3)密钥空间K,它是全体密钥的集合。其中每一个密钥K均由加密密钥ke和解密密钥Kd组成,即K=<Ke,Kd>。

(4)加密算法E,它是一组由M至C的加密变换。(⒂)解密算法D,它是一组由c到M的解密变换。

对于明文空间M中的每一个明文M,加密算法E在密钥Ke的控制下将明文M加密成密文C: C=E(M, Ke)

而解密算法D在密钥Kd的控制下将密文c解密出同一明文M:M=D(C, Kd ) =D(E(M, Ke),Kd)

◆对称加密技术

数据的加密和解密的密钥(密码)是相同的,属于不公开密钥加密算法。其缺点是加密强度不高(因为密钥位数少),且密钥分发困难(因为密钥还需要传输给接收方,也要考虑保密性等问题)。优点是加密速度快,适合加密大数据。

◆常见的对称密钥加密算法如下:

DES:替换+移位、56位密钥、64位数据块、速度快,密钥易产生。3DES:三重DES,两个56位密钥K1、K2。

加密:K1加密->K2解密->K1加密。解密:K1解密->K2加密->K1解密

AES:是美国联邦政府采用的一种区块加密标准,这个标准用来替代原先的DES。对其的要求是“至少像3DES一样安全”。

RC-5: RSA数据安全公司的很多产品都使用了RC-5。

IDEA: 128位密钥,64位数据块,比DES的加密性好,对计算机功能要求相对低。

◆非对称加密技术

数据的加密和解密的密钥是不同的,分为公钥和私钥。是公开密钥加密算法。其缺点是加密速度慢。优点是安全性高,不容易破解。

◆非对称技术的原理是:发送者发送数据时,使用接收者的公钥作加密密钥,私钥作解密密钥,这样只有接收者才能解密密文得到明文。安全性更高,因为无需传输密钥。但无法保证完整性。

常见的非对称加密算法如下:

RSA: 512位(或1024位)密钥,计算机量极大,难破解。Elgamal、ECC(椭圆曲线算法)、背包算法、Rabin、D-H等。