网络安全-网站后台的寻找+网页JS文件信息收集

前言

一,我也是初学者记录的笔记

二,可能有错误的地方,请谨慎

三,欢迎各路大神指教

四,任何文章仅作为学习使用

五,学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

重要的事情说几次

玩出事了,无论你做了几层NAT

几层代理,都能抓到你

相信中央相信党,犯罪没有好下场

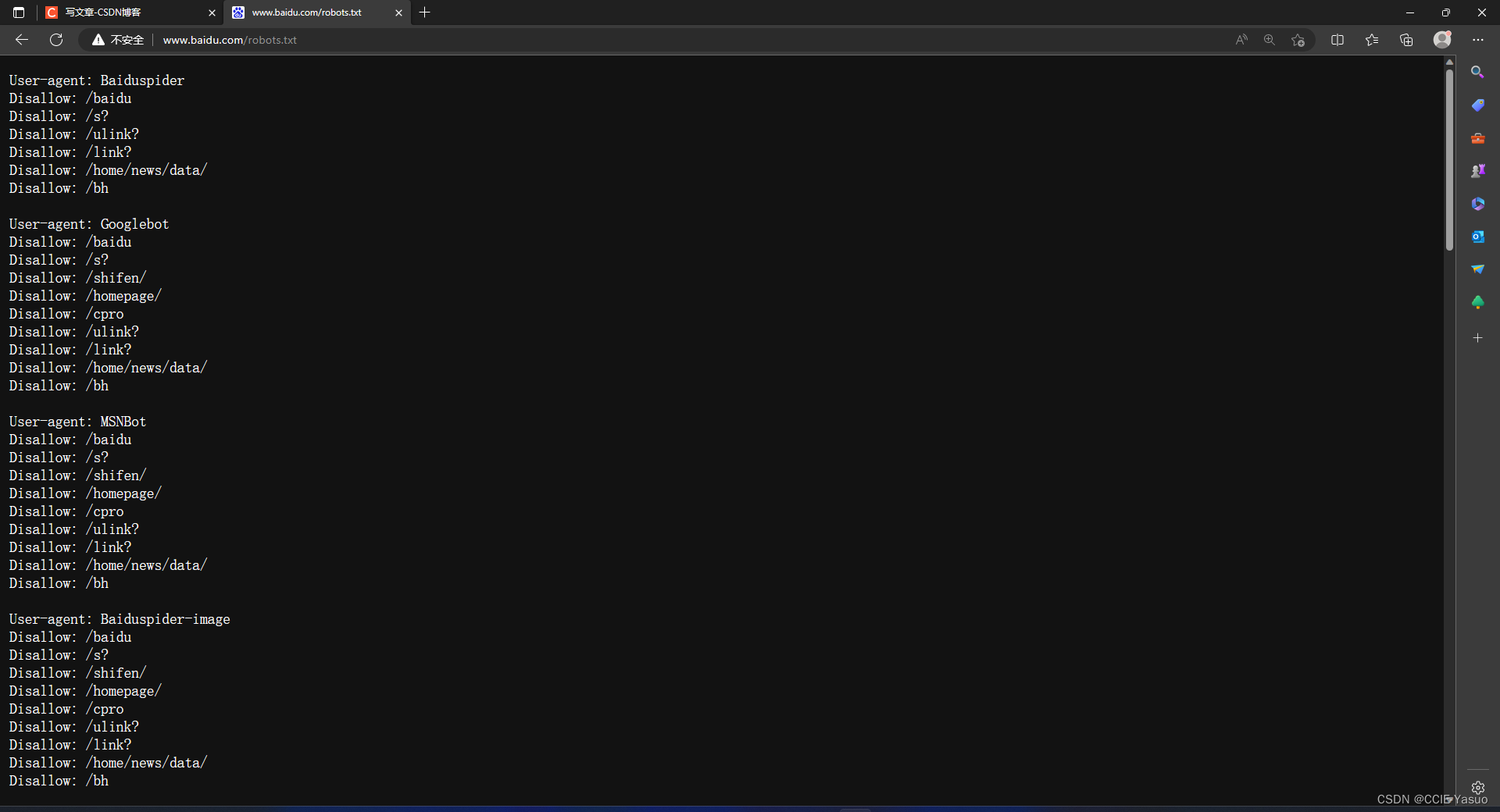

Robots.txt

这个文件是一个用来限制一些爬虫爬取目录的文件,可以想文件中写入规则让爬虫无法获取,这个文件大部分网站都会有的

有啥用呢?

如果这个有限制,那么可以通过它限制的目录来知道网站后台的路径

例如 百度

这个disallow的就是不允许去爬虫的,但是百度是肯定不可能把这个后台放在这里的

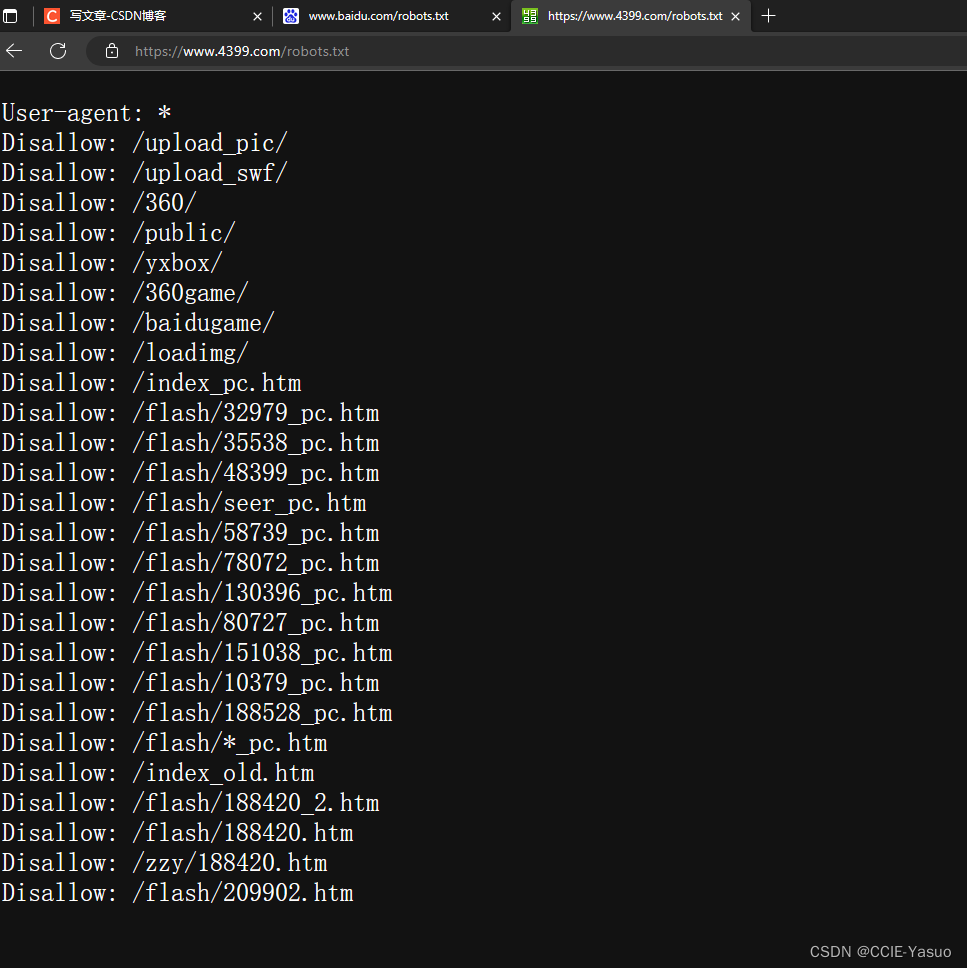

再比如,不少人的童年回忆,4399

还有一种办法就是可以查看网站底部的管理入口

有些网站会有版权信息,有可能会有网站入口,直接找到后台

比如咱们的csdn,还有很多其他的,是有机会直接找到后台入口的哦

请求一些不存在的错误路径,比如admin呀,root,web

你随便打,说不定就可以爆出来,是有机会的

还有的比如就是

login system admin/login admin_login这些

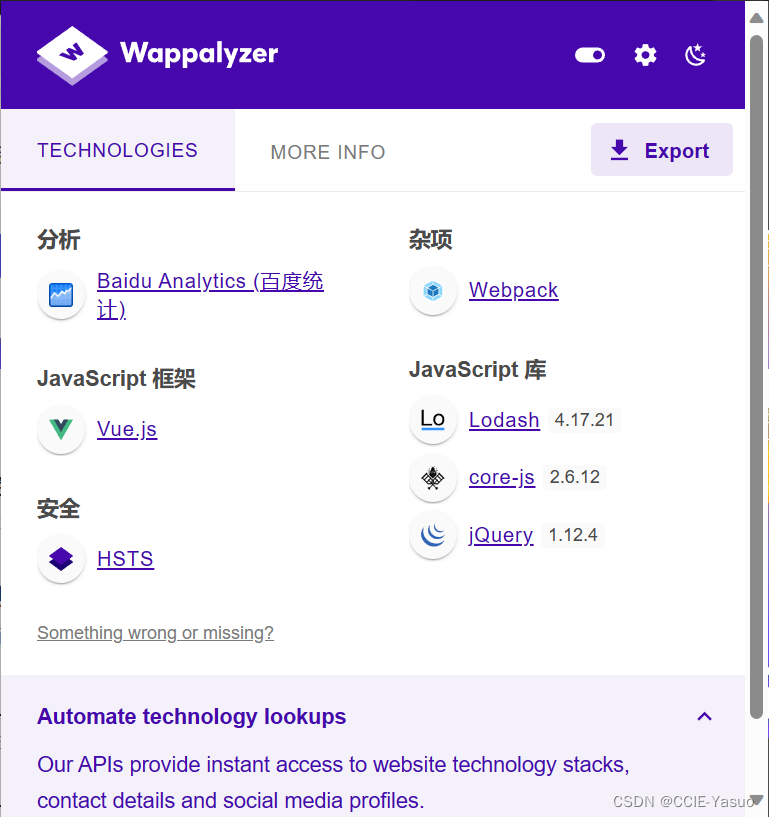

可以先去嗅探对方的cms,然后可以看版本然后在找到对应的后台

有的网站经常就是用这些默认路径当后台,一找一个死

例如CSDN,这个就是之前介绍过的wappalyzer,可以回去看这篇

https://blog.csdn.net/weixin_48137911/article/details/129092224?spm=1001.2014.3001.5501.

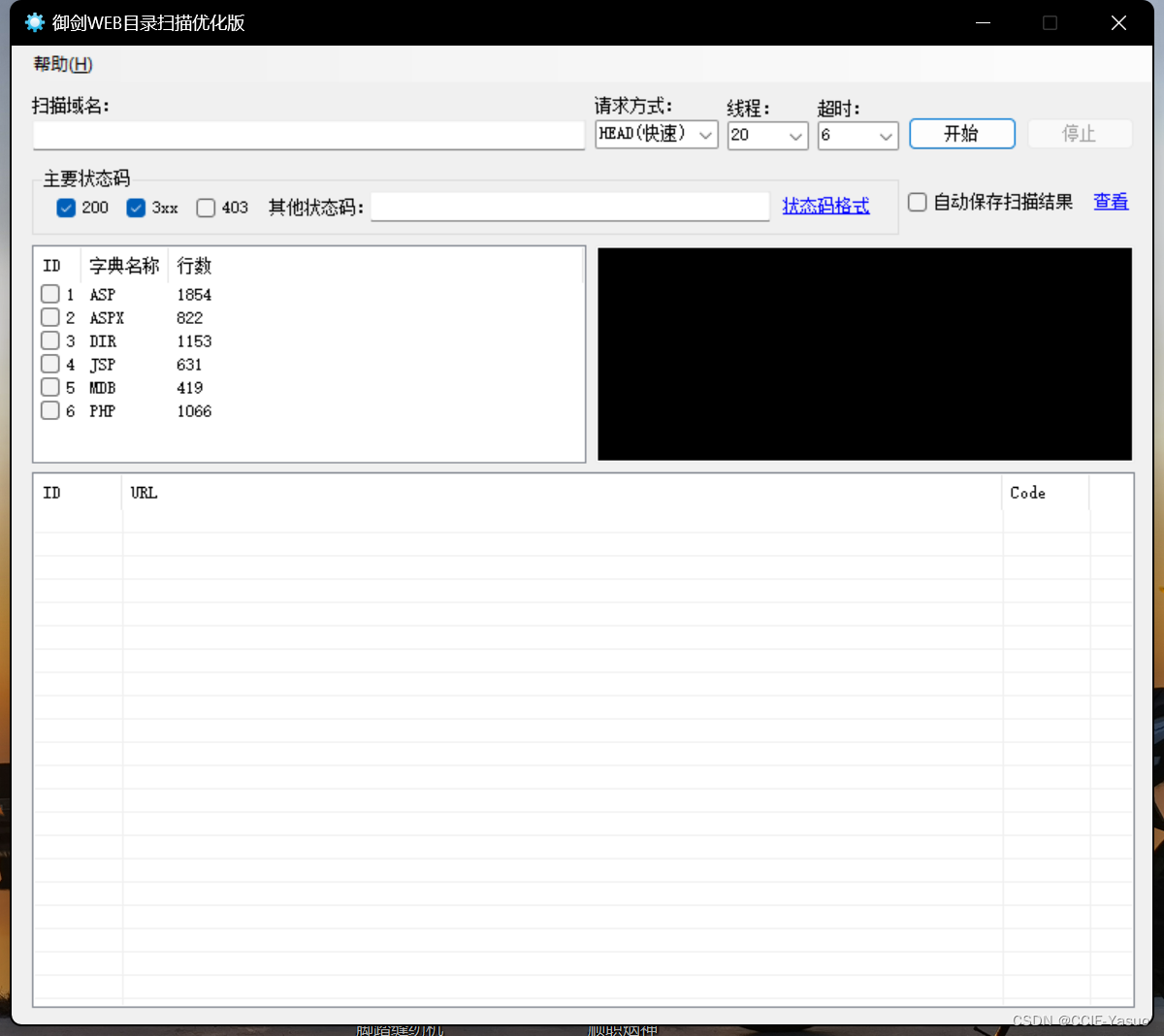

字典爆破后台路径

一般用御剑或者dirsearch等工具去扫描后台(上一章有)

这工具很方便,直接给域名给他扫就可以了

至于字典的话,默认有,最好还是靠自己收集的

字典越大内存越大破解速度越慢但是破解的机会越大

比如现在这个phpmyadmin,就是扫出来的,有些公网的他就真的直接放着,一扫一个死然后结合爆破一炸就出来了

目标子域名寻找

其实就是旁站的意思,比如www.baidu.com 有个www.baidu.aaa.vv.bbb.com是他的实际的后台或者旁站

因为主站肯定做好防护的,但是往往呢,有些的旁站完全不做防护的

网页JS文件收集

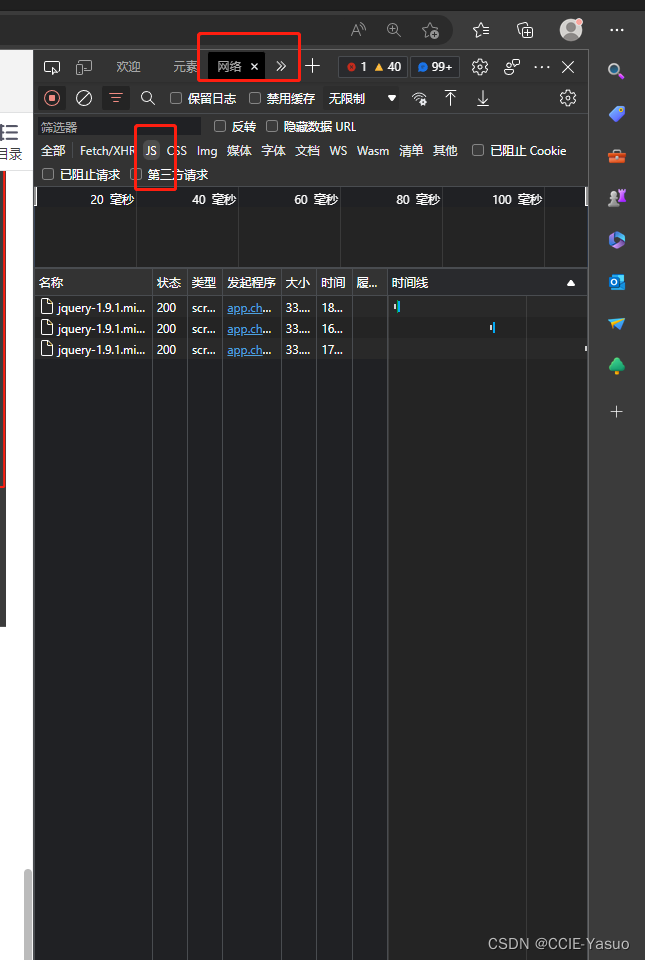

JS文件,开发调式工具,通过JS敏感接口爬取脚本JSFinder(python)

JS文件

JS文件就是网页的动态效果,javascript,或者用来做ajax实现异步通信

一般的存放位置

<script></script>标签之间

一些javascrip事件里面

外置的javascript代码,以.js文件存在

一个浏览器的开发工具

每个网站都会有的,按F12他就出来了

这些代码就是用来支撑我们网页的东西

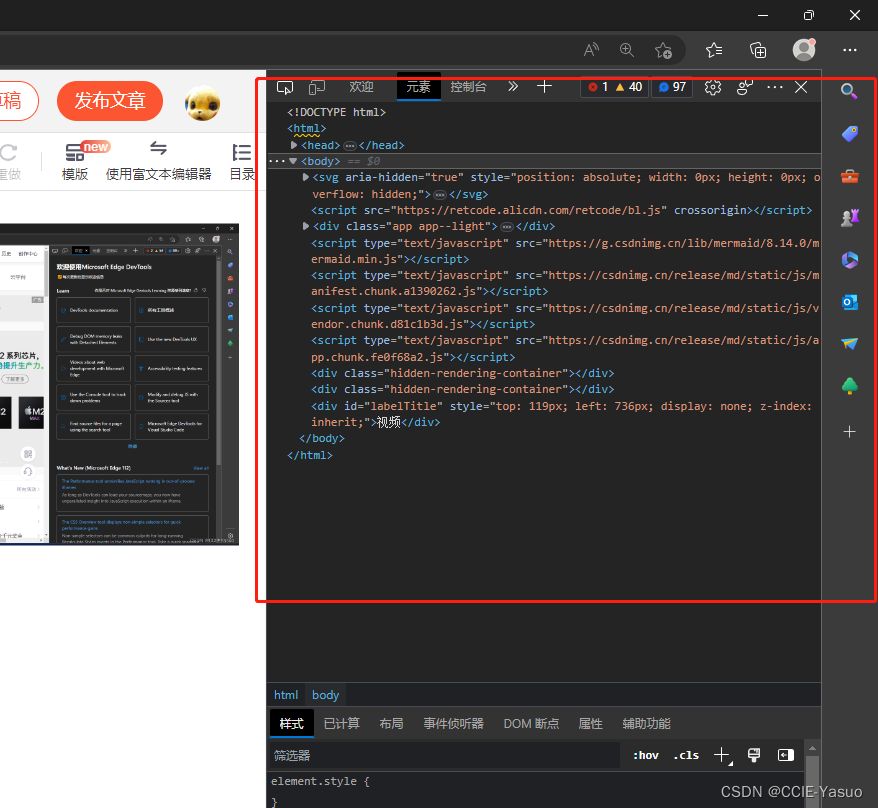

这里要讲的就是这个 js文件

这个都是请求目标网站的返回的js文件

而在网页的这些JS文件中,有的JS文件是框架(比如vue)自带的,而有的是网站后期开发的。

对于这些JS文件,我们可以利用脚本来去爬取JS文件中的一些接口,然后再对这些接口去做检测,这无疑也扩大了我们的攻击面。

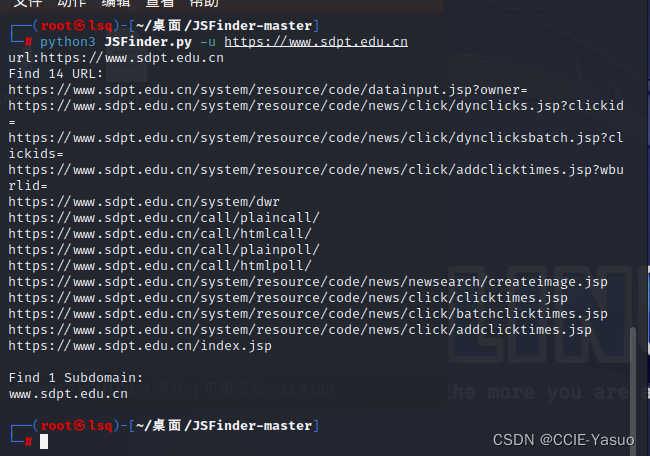

JSFinder(爬取脚本)需要py3环境

百度网盘

链接:https://pan.baidu.com/s/1pdlbsaeEDLqHNMO-IAMy1A?pwd=4lho

提取码:4lho

–来自百度网盘超级会员V4的分享

直接拖到kali里面使用就可以了

python3 JSFinder.py -u 对应的域名

这个是我爬取我们学校的一些链接

针对这些去做一些测试,或许有收获