前言

1.SSRF

SSRF(Server-Side Request Forgery,服务端请求伪造)是一种安全漏洞,攻击者可以通过该漏洞向受害服务器发出伪造的请求,从而访问并获取服务器上的资源。常见的SSRF攻击场景包括访问内部网络的服务、执行本地文件系统命令、攻击外部系统等。

SSRF注入漏洞是一种特殊的SSRF漏洞,攻击者通过在目标网站的URL参数中注入恶意代码,使服务器向攻击者指定的网址发起请求,从而实现攻击者的目的。例如,攻击者可以利用SSRF注入漏洞访问内部系统、窃取敏感信息、发起攻击等。

2.文件读取漏洞

文件读取漏洞是一种Web应用程序漏洞,攻击者可以借助该漏洞读取系统中的敏感文件或配置文件。该漏洞常常出现在对于用户上传的文件没有进行充分的验证和处理时。攻击者可以通过上传一个包含特殊字符的文件名(例如“…/…/…/etc/passwd”),来访问系统中的敏感文件,从而获取敏感信息或控制系统。因此,Web应用程序的开发者需要对用户上传的文件进行严格过滤和限制。

一、babyweb

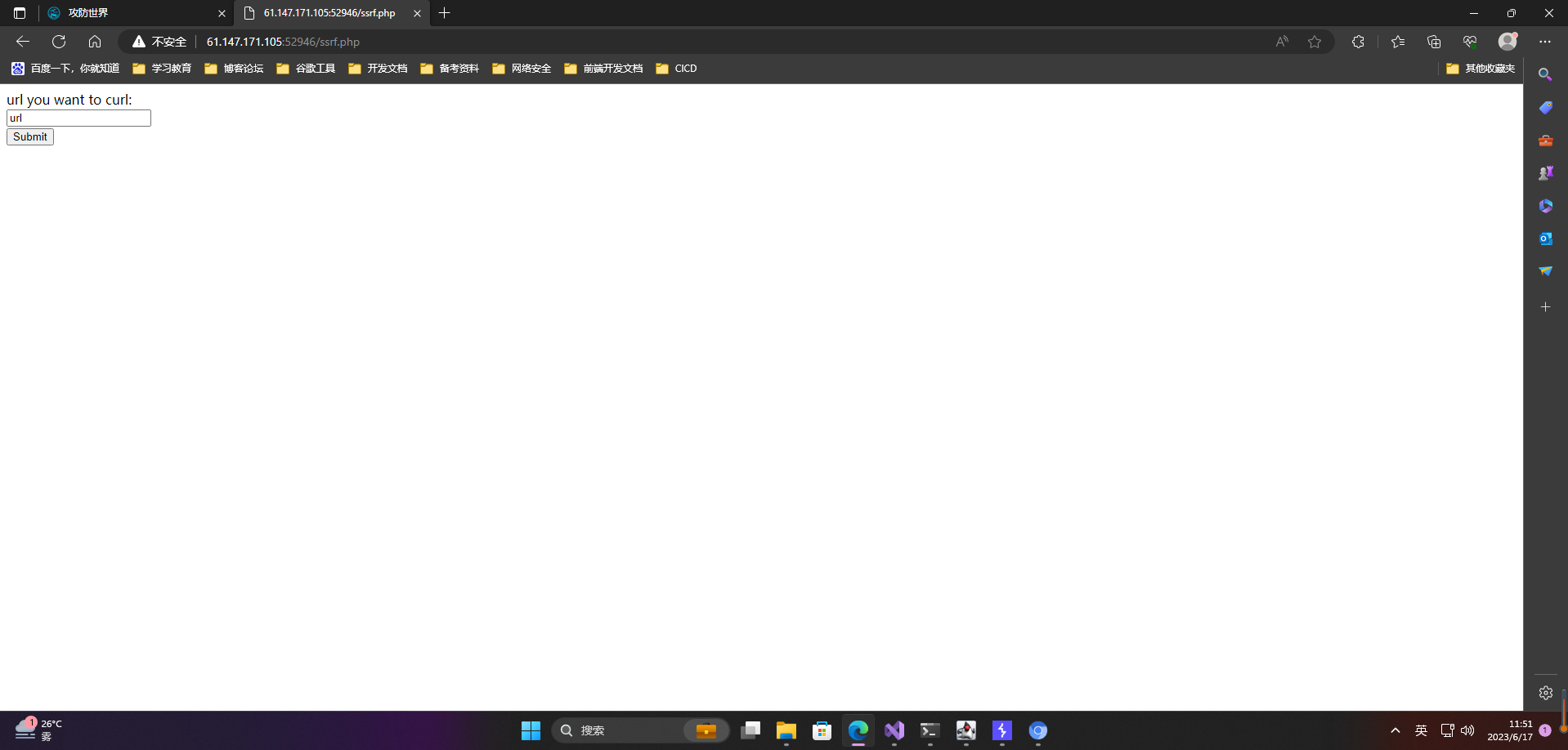

1.题目

2.答题

因为题目提示内网,联想到ssrf注入,尝试访问ssrf.php得到

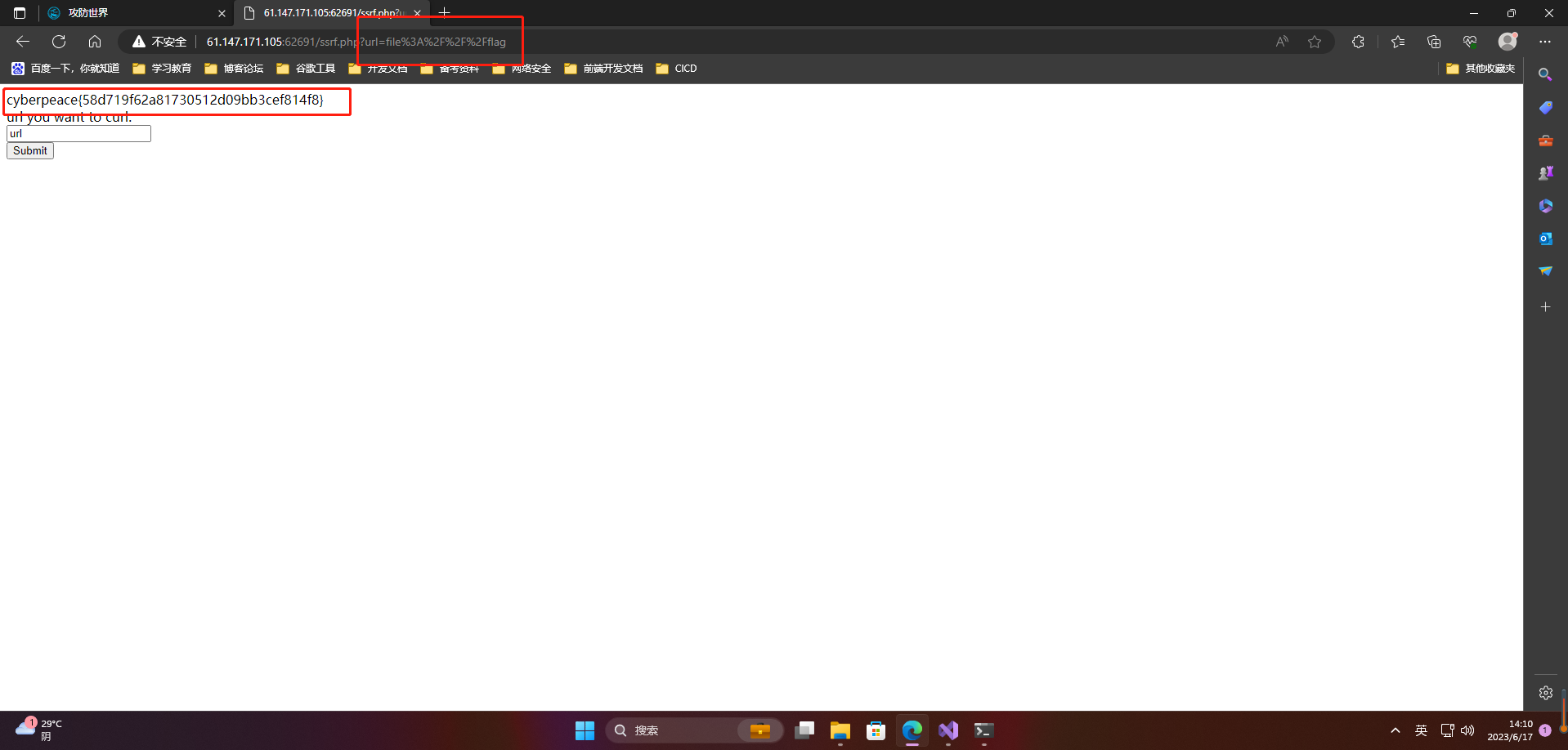

使用文件读取协议:file:///flag

得到flag:cyberpeace{58d719f62a81730512d09bb3cef814f8}