前言

哈希是打开加密货币的第一把钥匙,我们已经深度剖析了如何证明工作量、梅克尔树如何检测防篡改以及区块链牵一发而动全身的链式结构,为学习加密货币奠定良好基础。我们今天讨论对称加密技术的基本原理。

请大家关注gitcoins抖音频道,我们将会分享有趣的、高质量的、加密货币相关的视频。

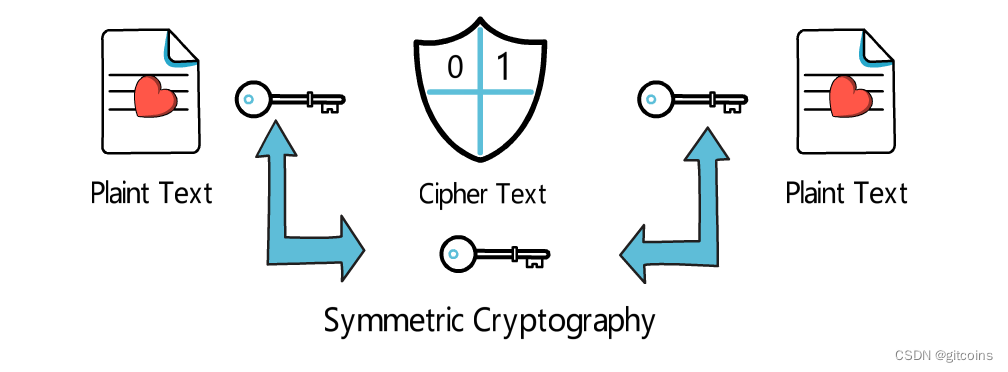

对称加密

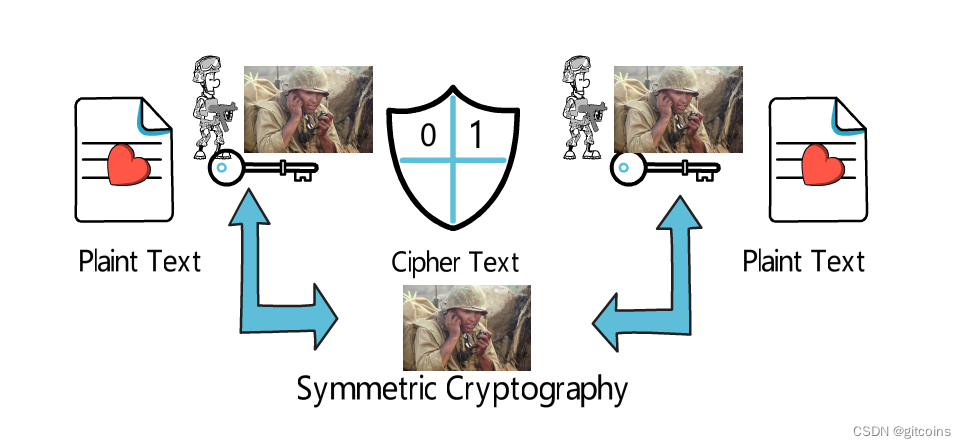

对称加密是简单的加密方式,Alice用这一把钥匙对文件加密,形成密文,密文是无法直接阅读的,通常打开是一堆乱码,然后将密文通过网络发送给Bob,Bob用同一把钥匙解密后得到源文件。由于加密与解密用的是同样的钥匙,因此成为对称加密。

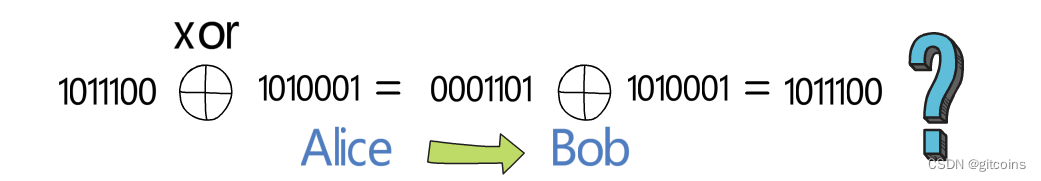

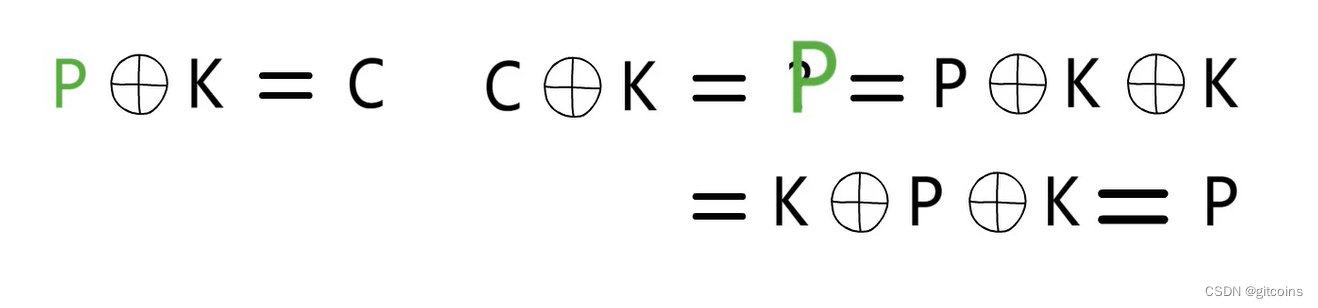

对称加密的加密的过程相对简单,通常采用异或运算来实现,首先文件在计算机中是以二进制方式存储的,秘钥也是一个二进制数,Alice将秘钥与文件进行异或运算,得到了密文,密文发送给Bob,Bob收到密文后用同样的秘钥再次进行异或运算,得到的结果就是文件原始信息。

为什么两次异或运算以后得到相同的内容呢?这与异或运算自反的特性有关。我们将文件的内容定义为P,秘钥定义为K,那么Alice将文件P和秘钥K进行异或,得到加密文件C。Bob将C和秘钥K异或,会得到什么?因为异或自反定律,即K异或P再异或K还会得到P,那么加密文件C和秘钥K进行异或也会得到P。所以Bob最终看到的文件和Alice看到的文件是一样P。

黑客攻击

如果密文C在Alice通过网络发送给Bob时被黑客截获,因为黑客没有秘钥K,所以他无法解密文件。注意,Alice秘钥通过网络分发给Bob是不安全的,一旦秘钥被黑客截获,Alice和Bob发送的密文黑客都可以截获并解密,整个加密过程就会被打破,Bob无法识别是Alice发来的密文还是黑客发来的密文。

风雨者

就和电影风语者一样,第二次世界大战期间初期,日军总能用各种方法破译美军的密电码,这令美军在战场上吃尽了苦头。为了改变这种局面,印第安纳瓦霍族人被征召入伍,因为他们的语言没有外族人能够听懂,所以美军将他们训练成了专门的译电员,人称“风语者”。作为美国海军的秘密武器,每个“风语者”都肩负着美军的至高机密,因此,每个纳瓦霍译电员都由一名海军士兵贴身保护,一方面确保其人身安全,另一方面,如果风雨者即将被日军俘获,保护他们的士兵必须杀死他以保证密码不外泄。风雨者其实就是对称加密中的钥匙,整个战争都依赖着同一个秘钥,一旦丢失任何一把钥匙,满盘皆输。

对称加密的问题

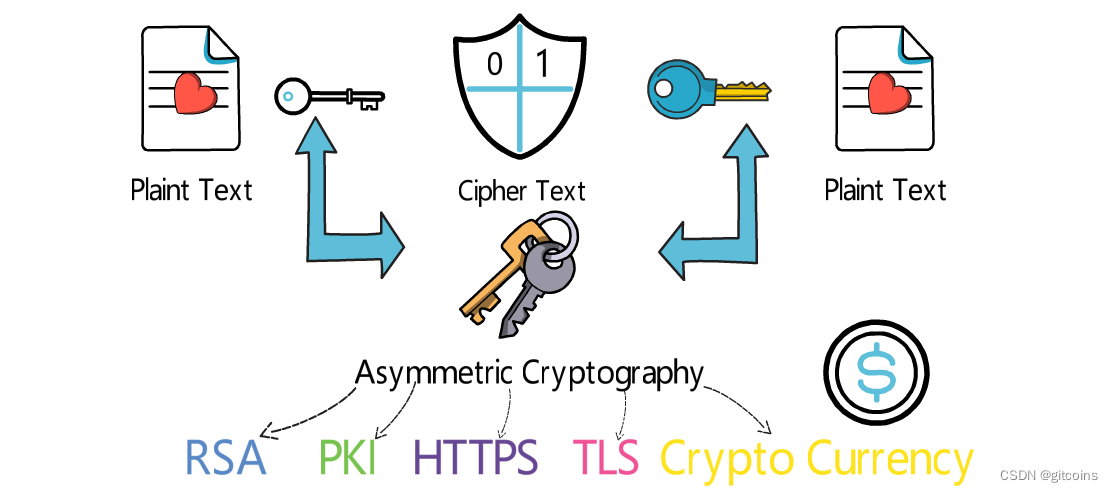

对称加密机制本身是无法解决这类问题,直到1970年开始,数学家陆续开始尝试不同的解决方案,尝试用不一样的秘钥避免丢失问题,RSA等非对称加密算法腾空问世,人们可以公开发布自己的公钥信息,从此计算机里可以实现数字签名和身份鉴定。PKI,TLS、HTTPS和数字货币等应用犹如雨后春笋的破土而出,这都得益于非对称加密的问世。

请大家关注gitcoins抖音频道,我们将会分享非对称加密是如何缔造加密货币的、是如何让加密货币实现钱包可控和匿名交易的。