一、phpstudy的安装

1.phpstudy的下载

官网下载链接如下:

https://www.xp.cn/download.html

2.进入到如上图所示的界面,直接下载即可。因为我的本机是Windows环境,所以就下载了Window版,如果你的操作系统版本是linux或者其他版本的,可以自由选择。

-

下载下来的phpstudy是个压缩包文件,我们将其解压运行安装文件,默认情况下会安装在D:\phpstudy_pro一般不用修改路径,快速安装即可,我这里安装在自己的目录下

-

安装完成界面如图所示:

二、pikachu渗透平台的搭建

- pikachu的下载地址

https://github.com/zhuifengshaonianhanlu/pikachu

-

按照上图所示步骤,下载并解压压缩包

-

来到phpstudy的首页,启动前面安装好的phpstudy

-

在启动mysql时发生一起动就停止的情况,主要是与本地已经存在的mysql服务冲突的原因。可以理解成单台设备上无法满足同时跑两个mysql,这里将本地mysql先关闭,然后使用小皮的mysql,如后续有需要,再关闭小皮的mysql,打开本地的。

-

启动phpstudy的MySQL成功

-

点击网站,查看状态是否为正常,如果显示过期,点击管理启动即可,弄好之后,点击打开根目录

-

将前面解压好的文件夹放到根目录里

-

此时回到phpstudy管理界面,点击网站—>管理—>打开网站

-

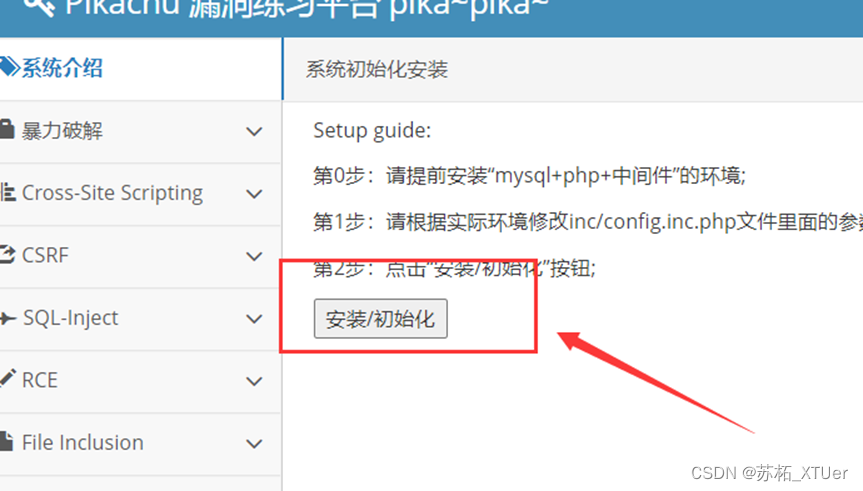

点击标红的内容,按照图所示,点击初始化按钮

-

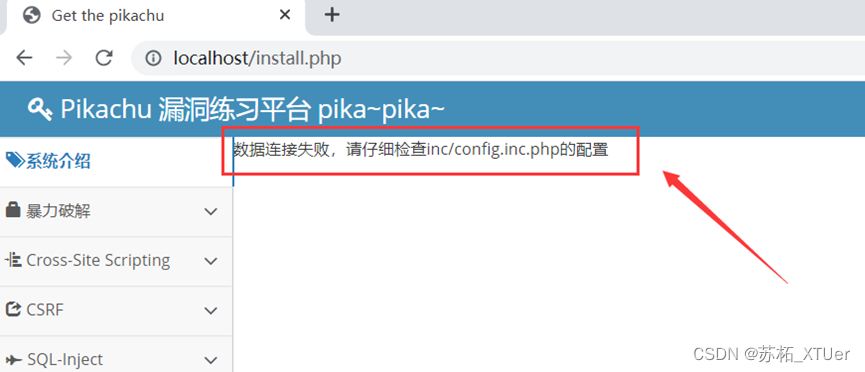

现报错,报错内容如下所示

数据连接失败,请仔细检查inc/config.inc.php的配置

-

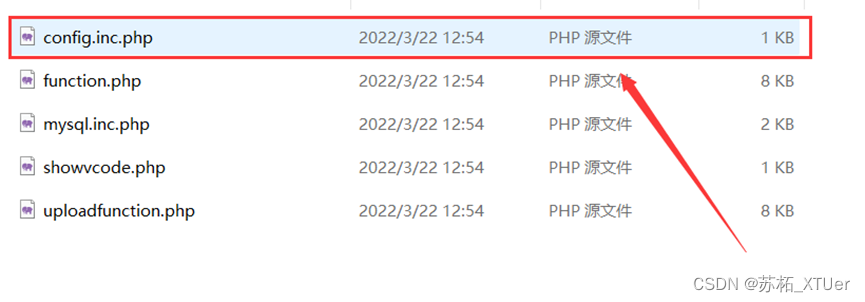

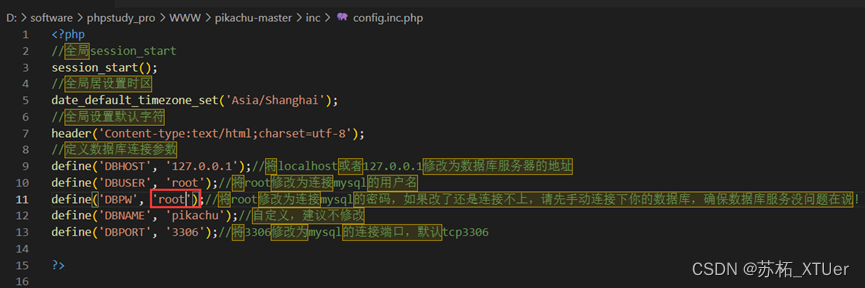

我们按照提示,查找配置文件

D:\software\phpstudy_pro\WWW\pikachu-master\inc

-

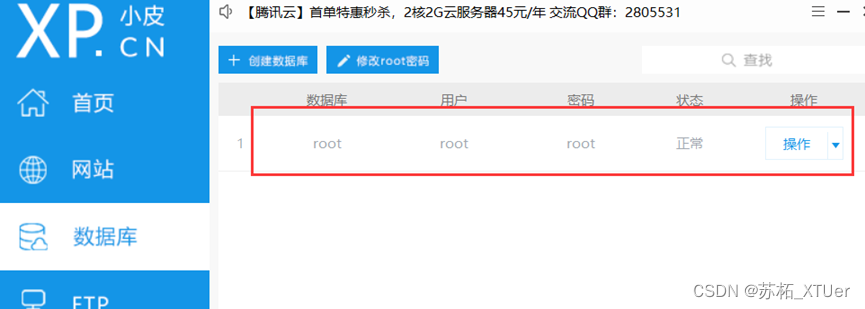

既然是数据库连接出现了问题,那我们便修改配置,查看我们phpstudy本机MySQL数据库的配置文件

-

当我们把鼠标的小箭头放到密码的位置时,可以看到密码为:root,那我们边修改配置文件中的密码为:root,别的配置文件不用修改,修改之后,记得保存哦!!!

-

此时,我们回到phpstudy的首页,重启Apache服务器和MySQL数据库

三、A#W#V#S#13的安装

-

进入#A#W#V3S#官网

Product | Acunetix -

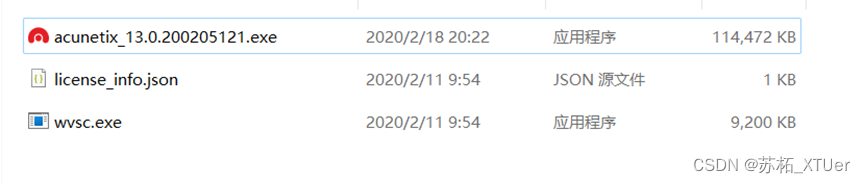

下载安装包

我们这次安装的是acunetix_14.6.211213163版本,可使用certutil进行sha256检测验证。

直接去搜吧,网上很多。

命令如下:

certutil -hashfile acunetix_14.6.211213163.exe sha256

-

正常进行安装(需要管理员权限)

双击exe文件进行安装,按照默认按照流程(端口选择3443,还还需要填入你登录的邮箱账号和密码)

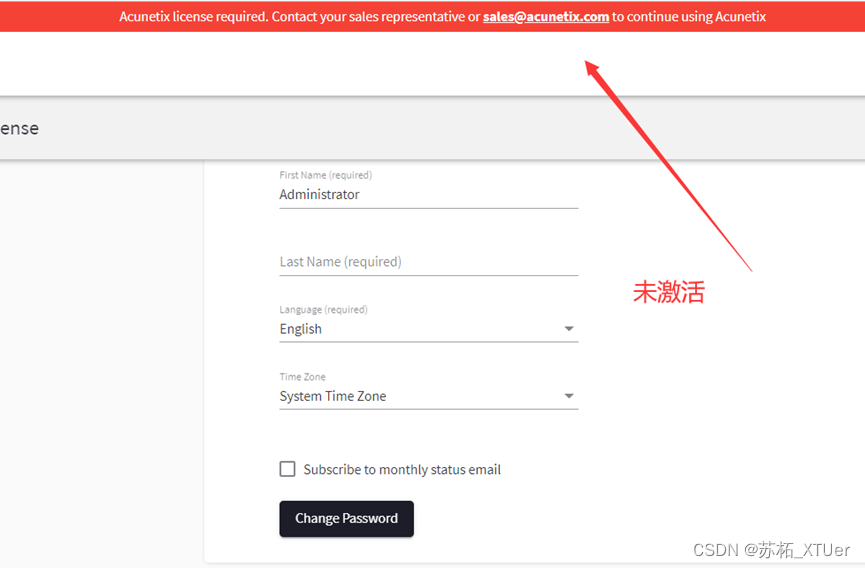

安装完毕后,本地进行访问登录,后台会显示lincense未激活。

默认地址为:https://127.0.0.1:3443

-

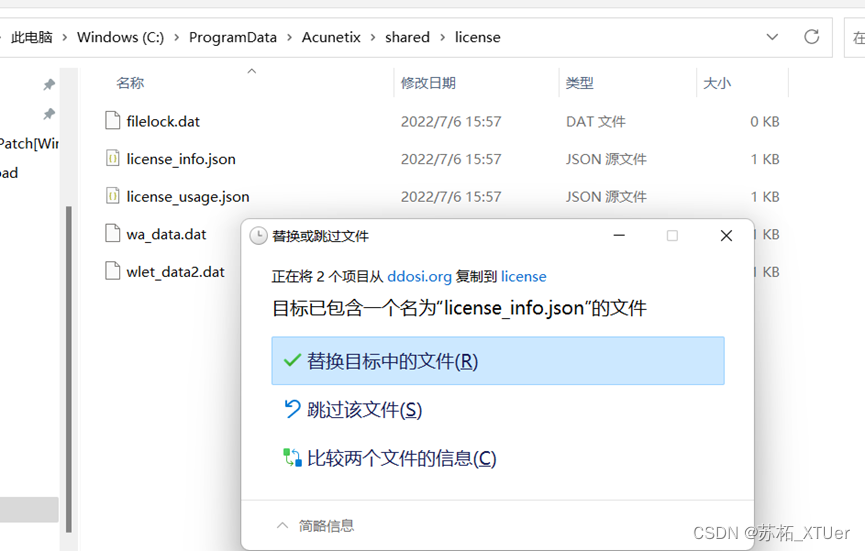

破解

下载破解文件,破解文件下载地址(云中转-离线下载免费云盘不限容量不限速度不限流量全球网络传输文件).解压密码:www.ddosi.org 到如下目录进行覆盖:

C:\ProgramData\Acunetix\shared\license

将目录下的license_info.json和wlet_data2.dat替换为license_info.json和wa_data.dat

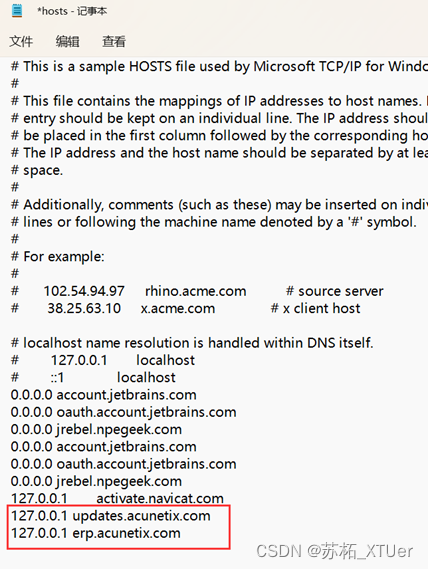

修改host文件

到如下目录进行hosts文件修改。

C:\Windows\System32\drivers\etc\hosts

在这个文件当中加上

127.0.0.1 updates.acunetix.com

127.0.0.1 erp.acunetix.com

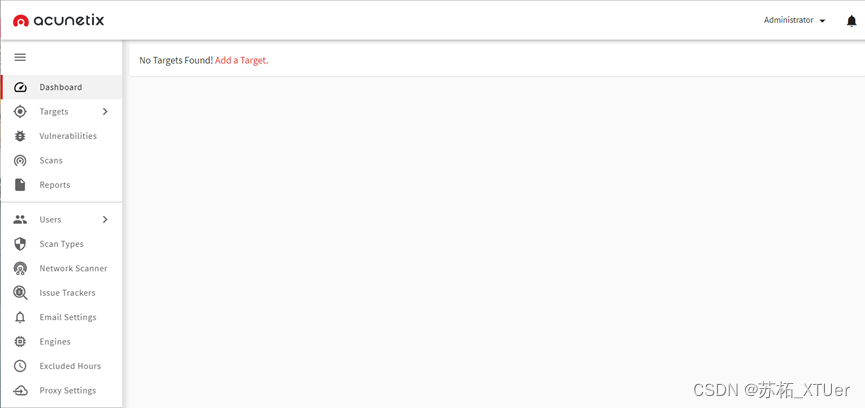

保存后重新打开Acunetix,效果如下

四、 开始漏洞扫描

-

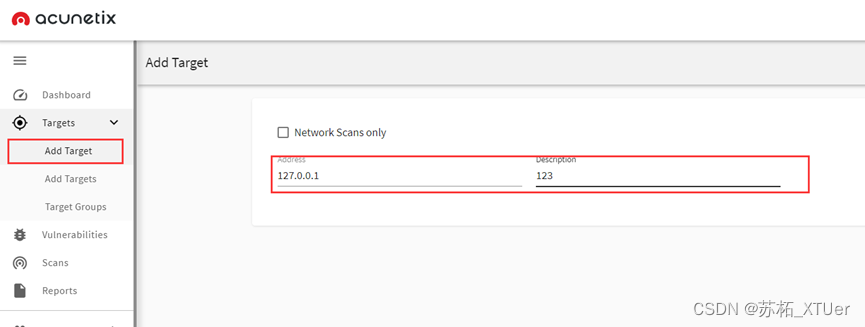

点击add target,新建扫描。将地址设置为本地的代理地址,descripyion随意

-

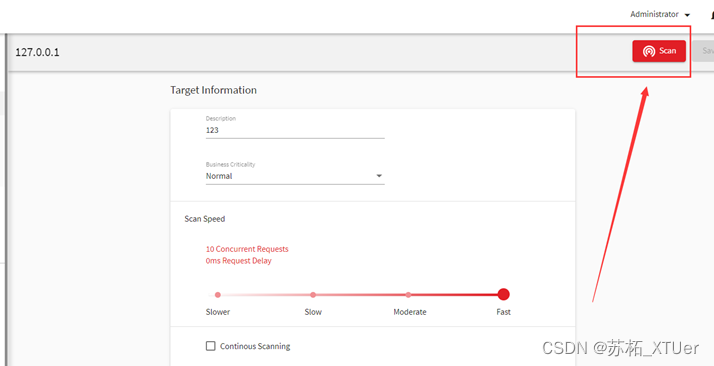

点击scan开始扫描

-

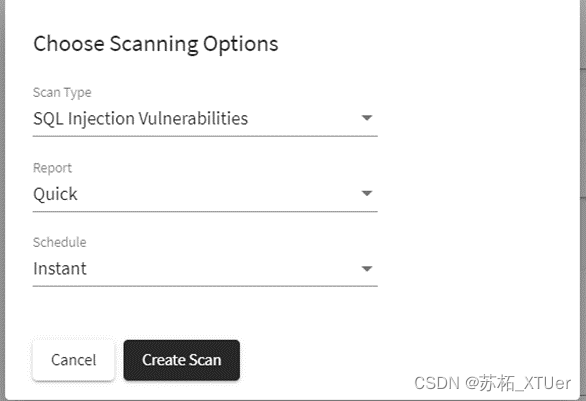

由于我觉得全扫描太浪费时间,这里我选择SQL扫描

-

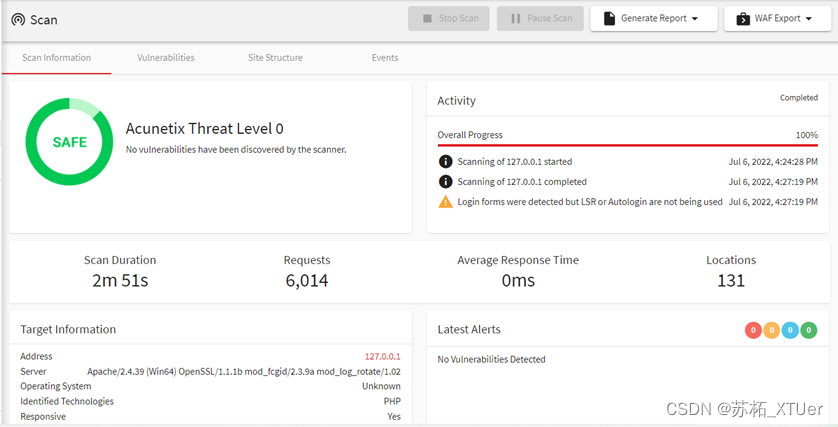

SQL扫描结果如下:

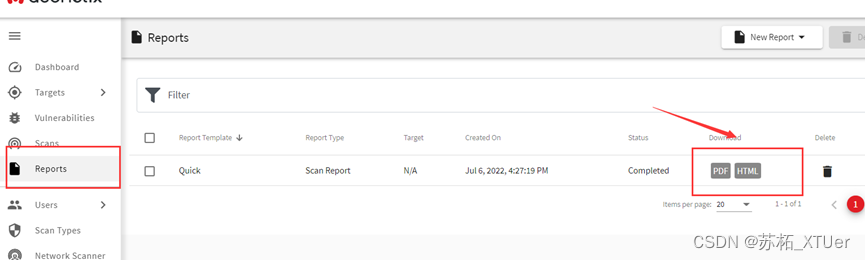

并且可以在reporter下载报告

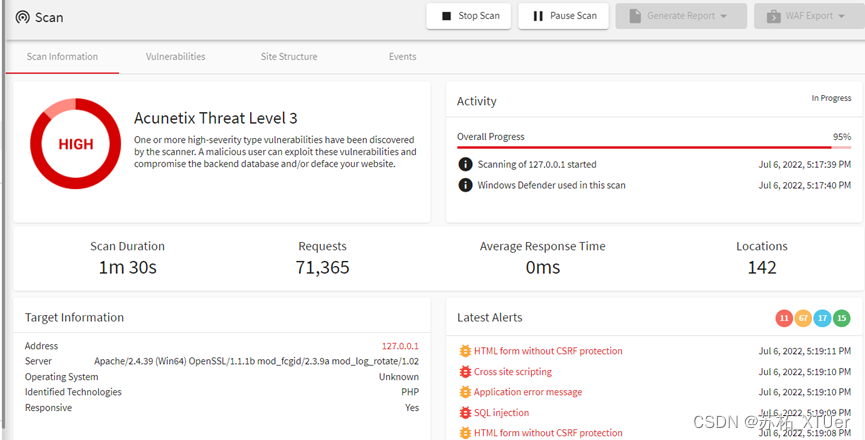

- 附上全扫描结果

-

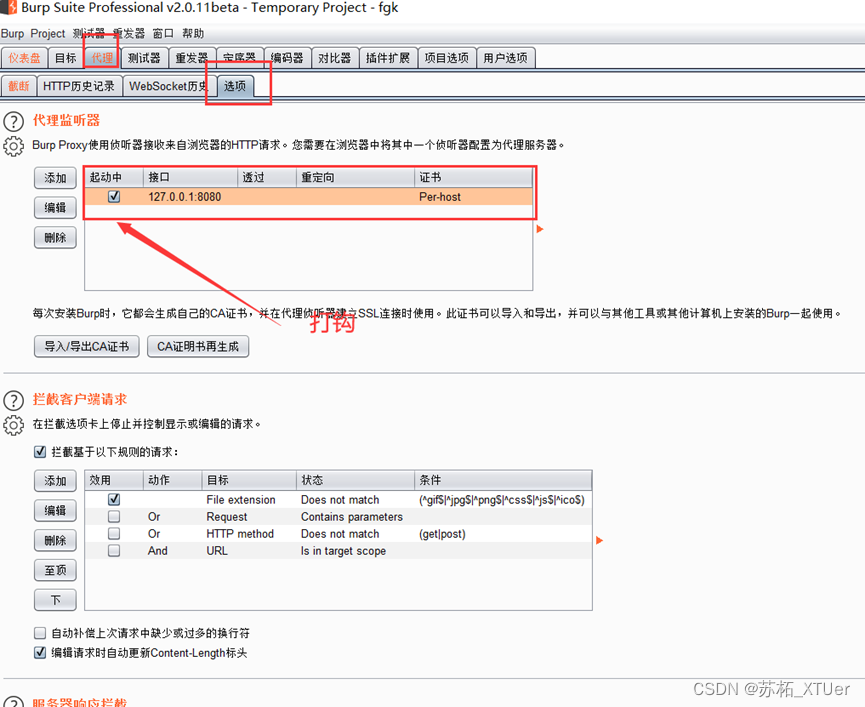

打开Burp Suite设置代理

-

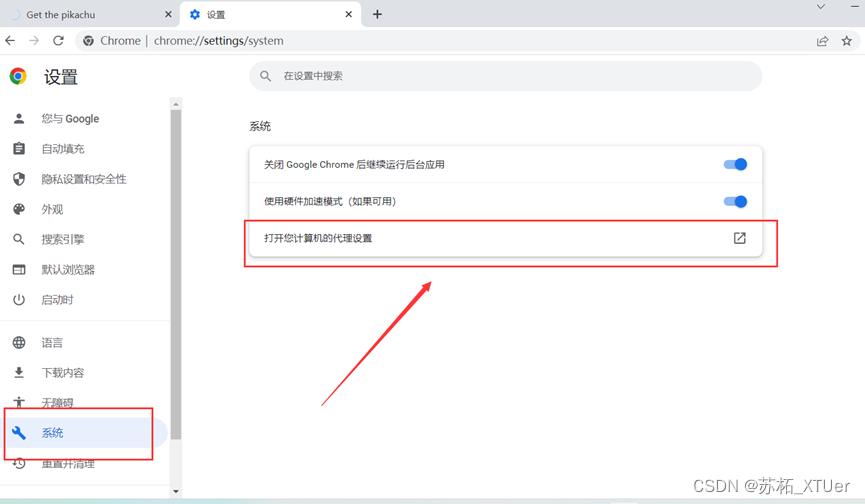

在浏览器设置同样的代理

-

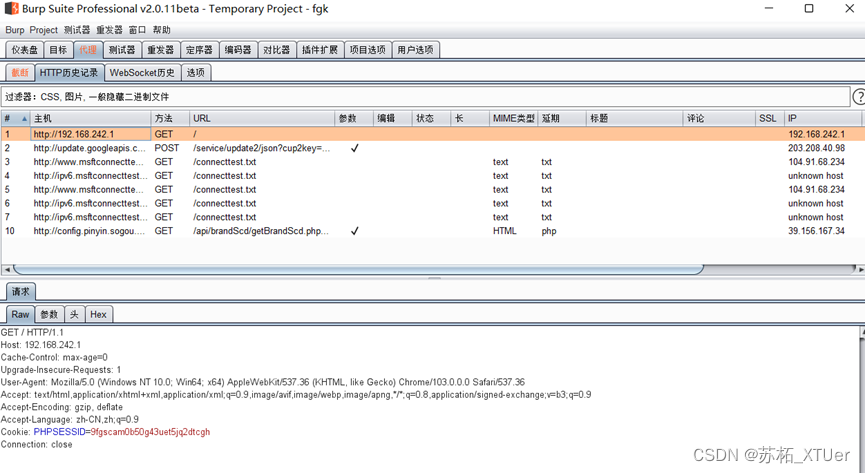

刷新http://192.168.242.1/的页面即可抓到包了

-

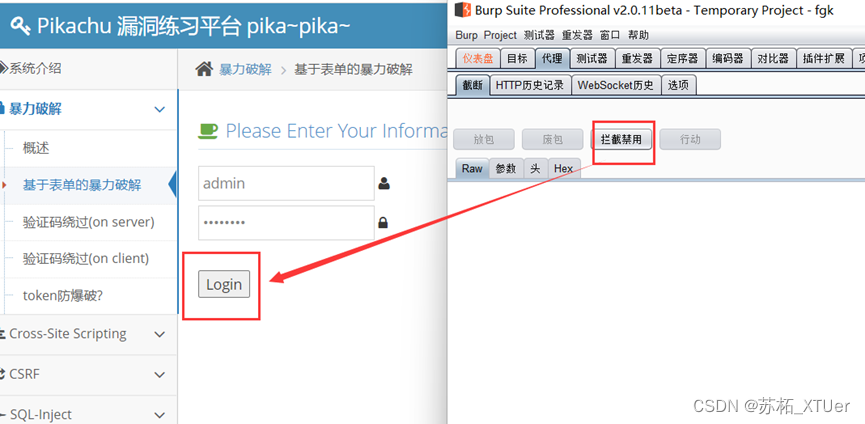

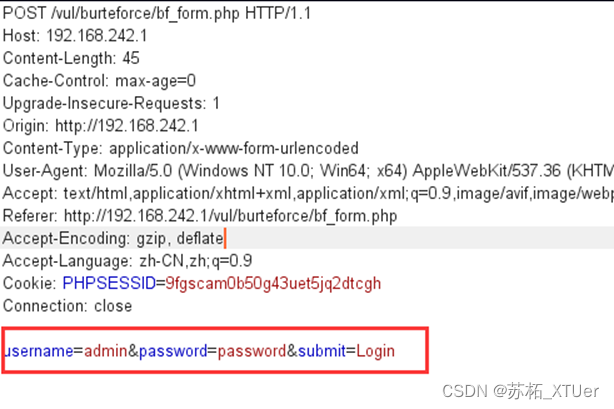

我们在pikaqiu漏洞平台选择基于表单的暴力破解,先点击拦截禁用后,输入账号密码,点击登录

-

我们可以在HTTP历史里面找到一个POST请求,带有username和password的POST请求

-

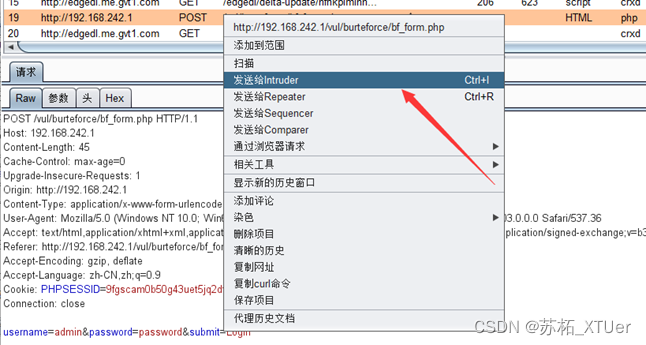

我们右键这个包,点击发送给intruder

-

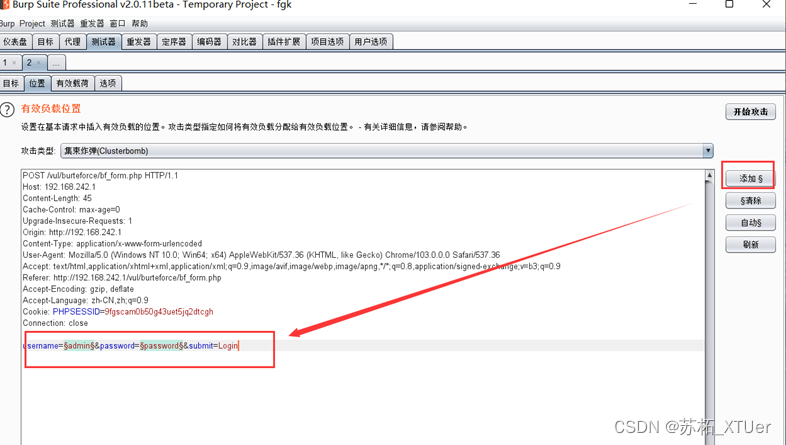

然后在测试器intruder里面将username和password添加符号

-

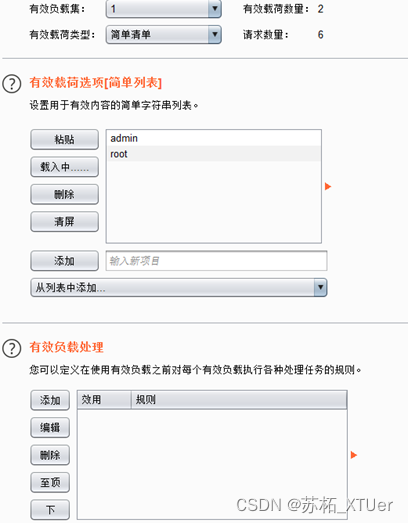

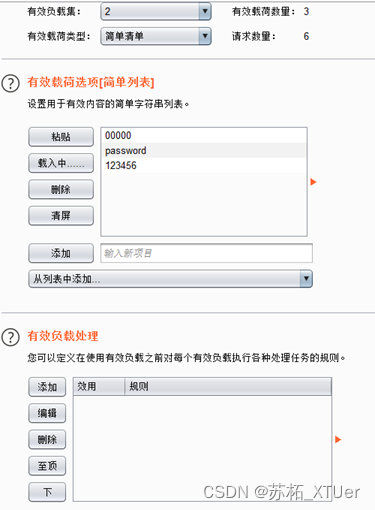

接下来由于position设置了两个,Attack Type选了Cluster bomb,因此,需要两个字典,payload效果是两个字典条目的组合,数量是两个字典条目数的乘积。按顺序,第一个字典像下图这样选simple list并把用户名字典load进来。由于我没有准备字典,就随便添加几个用户名和密码

-

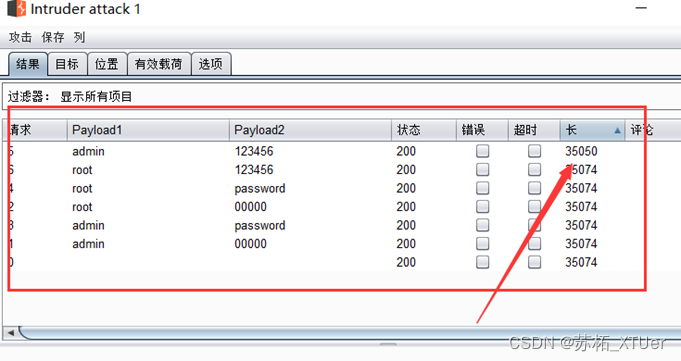

按start attack开始爆破,完成后结果按Length排序,果然是那三个用户名密码(排序的前三个,Length和其他都不一样的)。结果如下:

破解成功