守望安全,共建生态(3):互联网的“神经系统”--DNS场景式安全分析系统

守望者实验室基于威胁基础数据和安全分析能力,推出三大分析引擎,包括“URL沙箱、邮件沙箱、DNS沙箱(行为分析)”。

系统架构如下图,中间的三大安全能力矩阵,是守望者的核心分析引擎,通过开放式API,便于和第三方相互集成,共建生态。核心思路是“叠加赋能”给现有的设备和系统,有效降低安全成本,提高安全运营效率。

本篇主要谈下守望者实验室推出的DNS安全分析引擎。

DNS是互联网的“神经系统”,DNS协议具有设备无关性,可以高效的覆盖企业的所有联网设备。思科的数据显示近91.3%的“已知不良”恶意软件被发现使用DNS作为主要手段,DNS流量占总流量1%-1‰,DNS流量是企业安全管理最佳切入点。

统计数据

目前给出的数据:总解析次数、顶级域名解析数量、二级域名解析数量、域名解析数量、客户端IP数量、告警事件总数、域名解析地址数量、域名服务数量、恶意域名数量和风险主机IP数量。

这里每一个统计数据都是深入考虑过的,比如域名服务器数量,可以对内网系统所使用的域名服务器进行摸排,防止出现非授权的域名服务器出现。

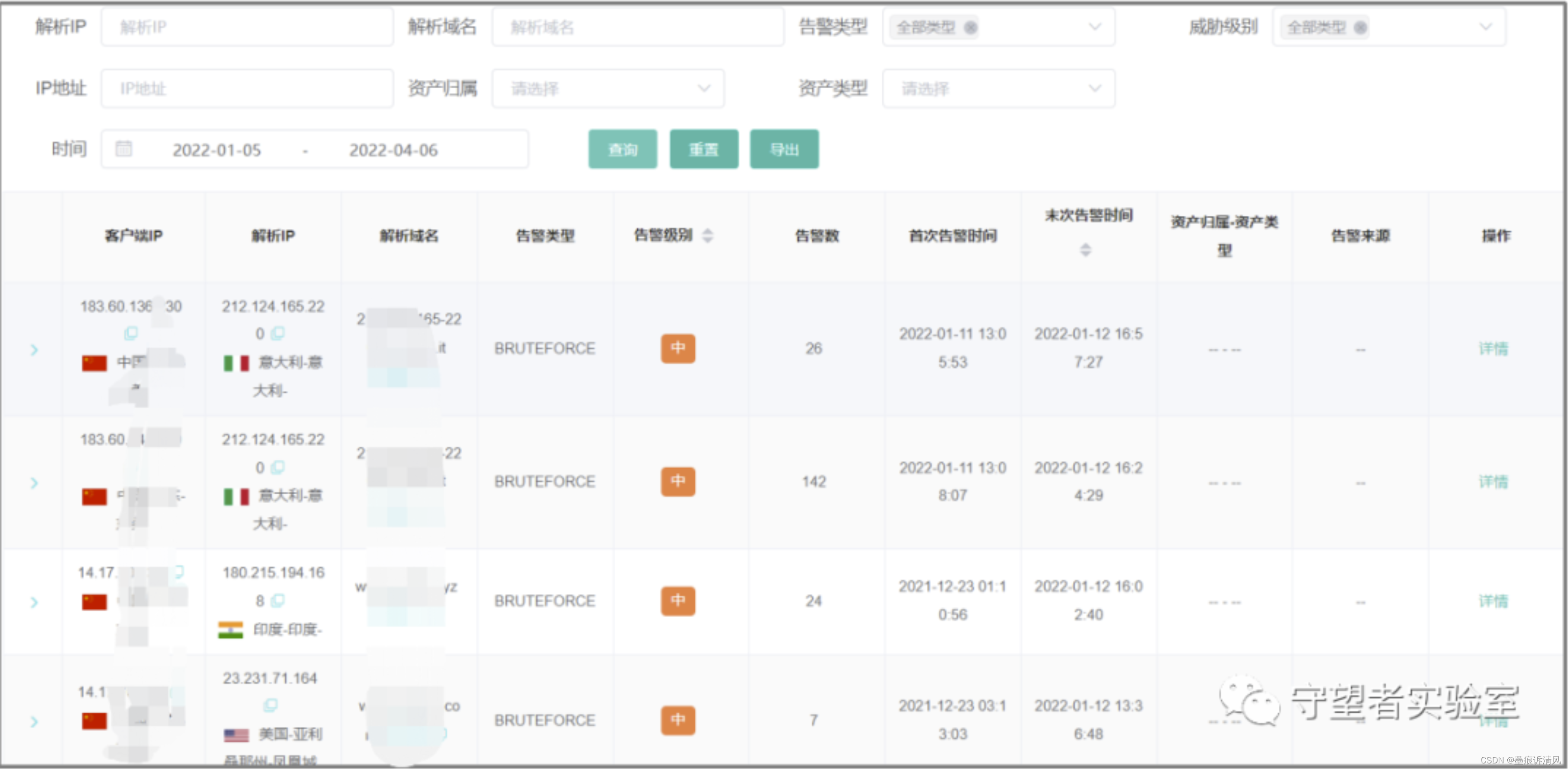

告警展示及下钻

威胁告警是基于威胁情报的IOCs,对解析的域名和IP进行快速碰撞,识别恶意行为。

系统支持对告警下钻,包括IP视图分析、数据包原始数据展示。

原始数据包的图形展示:

地图分布

域名地图分为6种分布图,分别为域名服务器分布图--世界、中国;请求客户端IP分布图--世界、中国;域名解析IP分布图--世界、中国。

画像功能

行为画像分为IP画像和域名画像。

IP画像是基于IP维度展示:客户端IP、时间段、请求次数、域名服务器数量、请求域名数量、请求二级域名数量、首次出现时间、最近出现时间以及请求次数和数量的曲线图。

域名画像基于域名维度展示:域名、时间段、客户端IP数、请求次数、DNS服务器数、Alexa排名、首次出现时间、最近出现时间以及请求次数和客户端IP数量的曲线图。

基于基线的异常资产发现能力

基于一定时间的自主学习,建立系统的DNS行为基线,发现当天新接入主机IP、当天新解析域名IP、当天新域名服务器IP、当天新二级域名。

这个功能对分析人员很有价值,如果一个用户网络监测了一段时间,新出现的资产、新解析的域名、新出现的IP其实都是需要关注并分析。

灵活的规则自定义

对分析人员来说,灵活的自定义功能是必备的。系统默认的规则场景不可能满足动态的安全威胁变化,自定义功能可以充分发挥人员的分析能力。

高级检索部分提供了24种检索条件,分别为请求信息:请求域名、客户端IP、时间、请求二级域名、请求类型、请求域名字符数、请求域名级数、请求包大小、请求方法、资产归属、资产类型和Alexa排名;响应信息:响应域名、响应代码、响应类型、解析地址、解析地址地理位置、解析地址字符长度、响应域名字符长度、响应包大小、TTL值、域名服务器、域名服务器端口和传输协议。所有检索条件都支持多种模糊查询。

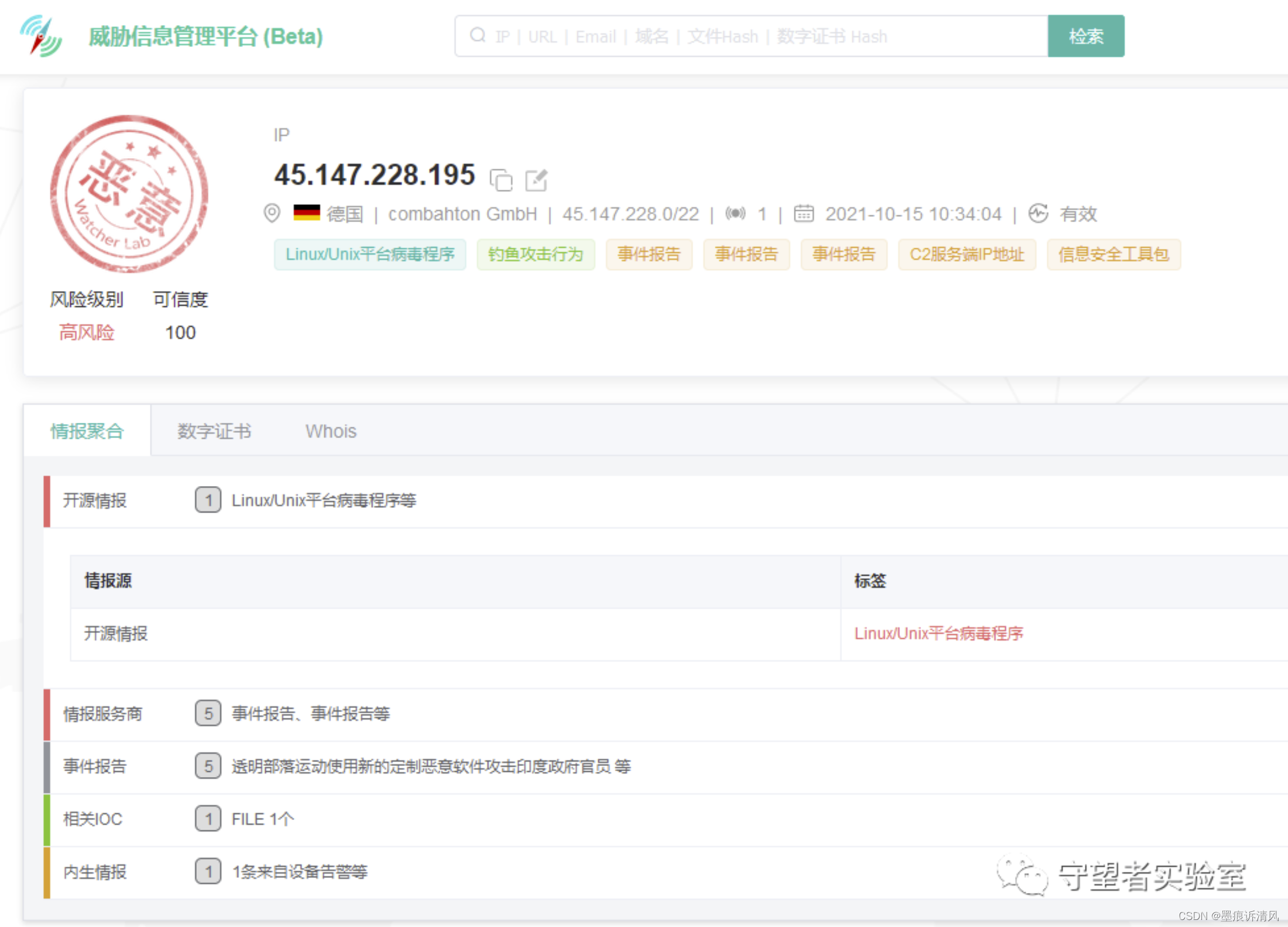

情报自动碰撞、 一键关联

“一键关联”情报查询(ti.watcherlab.com),确保分析人员的良好体验。

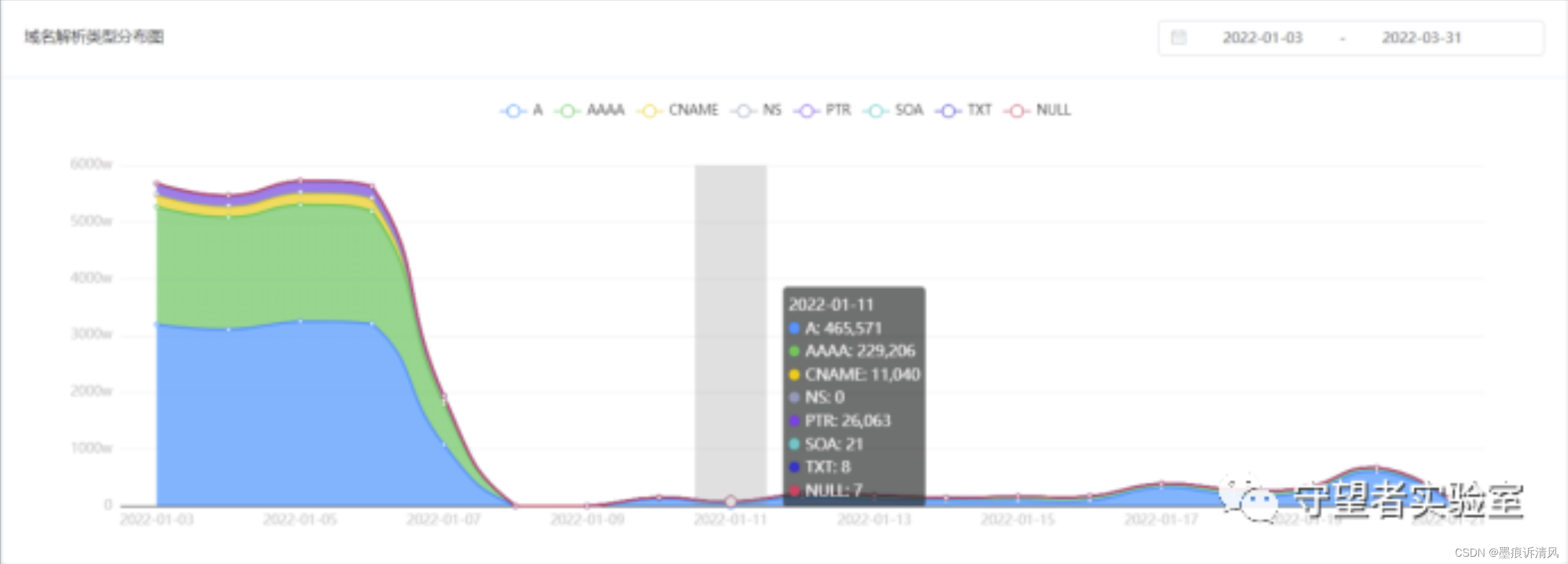

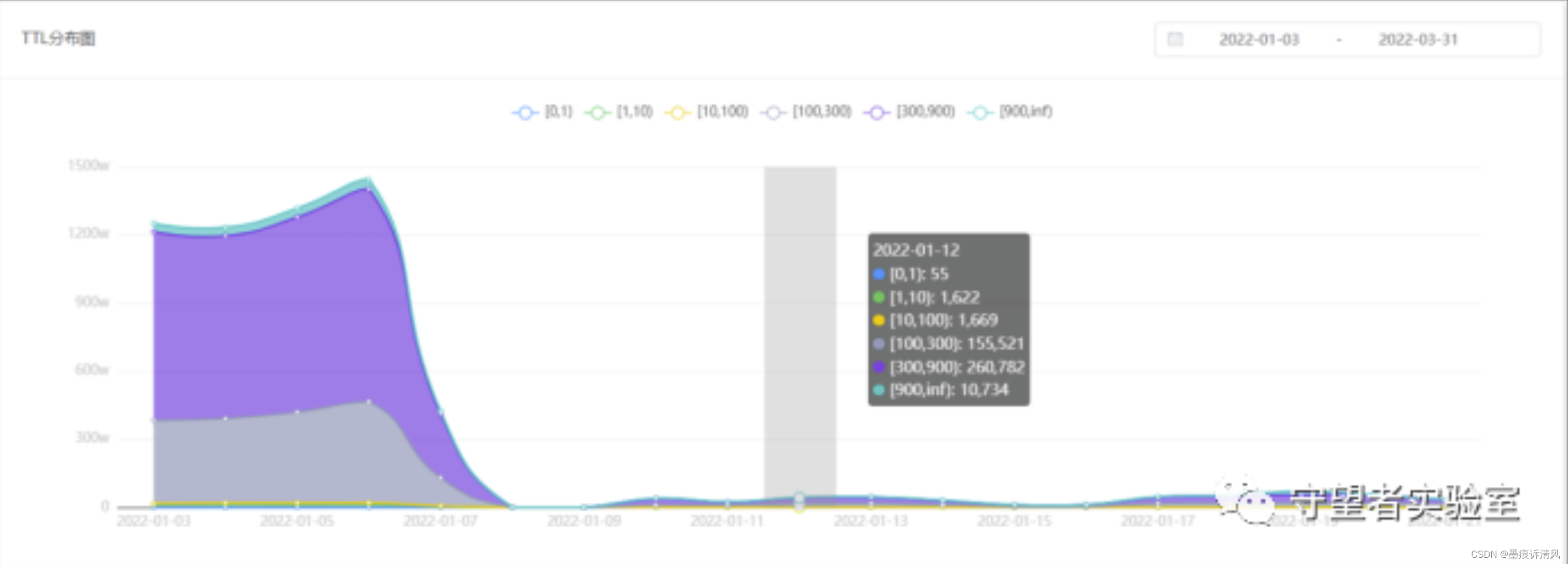

多维的统计分布图

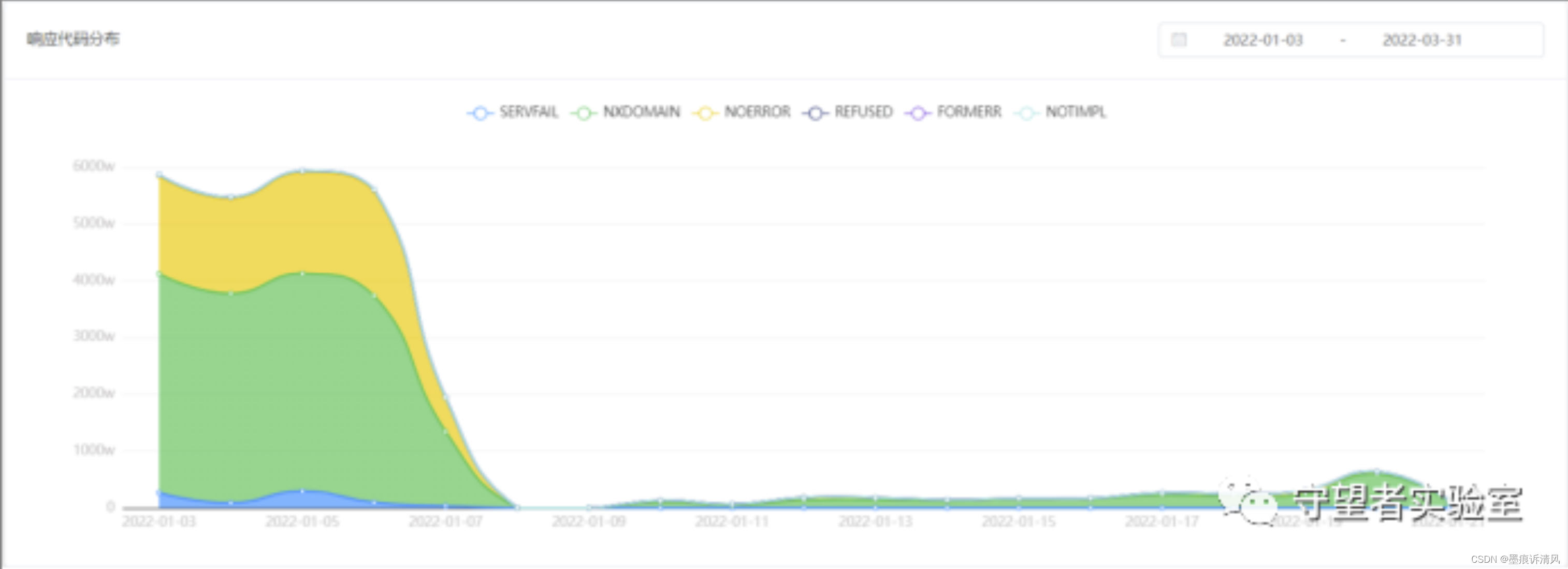

域名解析类型、TTL、响应代码等多种分布图,便于发现异常线索,进而进一步分析威胁。

域名解析类型分布图:

TTL分布图:

响应代码分布图:

在线系统地址:https://pdns.watcherlab.com/

欢迎您注册使用!