文章目录

零、前言

本目录文章作为对之前知识的整理

一、基础

1.0、小建议

平时注意知识积累,多逛逛论坛,一些公众号等等

一些网站如:

https://www.freebuf.com/

https://www.4hou.com/

https://www.anquanke.com/

https://xz.aliyun.com/

https://paper.seebug.org/ https://www.ddosi.org/

另外,建议有自己的云服务器、代理(池)

红队人员在意的东西:

权限(网站、服务器、数据库)

数据(敏感数据)

1.1、基础

现在在实战的时候,蜜罐还是挺常见的,

所以大家在自己测试的时候,尽量使用自己的虚拟机去测试,

平时维护自己的一个虚拟机,打个快照。 、、虚拟机卡顿装到固态硬盘内

蜜罐原理的简单理解:

当攻击者访问蜜罐网站的时候,服务端会爬取获取访问者的请求链接、

其他访问记录、浏览器的cookie等等,构造一个访问者的画像,

进而定位到具体人员信息。

所以建议:

即参加完毕A项目,总结备份所需的东西之后,就恢复虚拟机快照。

常见网站搭建数据库 :

Php --> mysql 开发难度低、中小公司,mysql免费

Jsp --> oracle/mysql Oracle收费且比较贵,适合流量大的公司

Asp --> sql server 都是微软的

一般网站流量走向:

客户端 -- waf -- 负责均衡 -- 真实服务器

1.2、大体思路

通过领导给的信息,比如说:xx公司。

收集目标:网站、app客户端、微信小程序。

完事之后,来一波漏扫,0、Nday得到突破口,有必要进行权限提升。

收集内网信息,横向移动其他内网机器,在这个过程就会涉及到隧道建立、端口转发。

得到一些内网机器之后,进行权限维持,之后为了降低被发现的概率,进行痕迹清理,

日志该清理清理,工具该删除删除。最后就可以写报告交差了,报告内最重要的就是体现,

上边说过的两个东西:XX权限、XX数据。

二、信息收集

2.1、简述

在实际的测试过程之中,最重要的就是寻找突破点,对于绝大多数甲方来说,

外网的防护相当于内网高了太多,而突破点的寻找又严重依赖前期的信息收集。

收集和目标相关的域名/IP,对第一批得到的IP进行全端口扫描(有条件的情况下)

对现在得到上述资产进行一波扫描,当然很大几率进不去。

此时收集目标企业在网络上员工的信息,组成特定的密码本再次进行爆破,

成功的概率会大很多。当然收集到的信息 除了用爆破之后,还可以进行钓鱼。

2.2、信息收集的基本要求

全面性(所以有条件就进行全端口扫描)

准确性(不要打偏了,或者打到一些客户非授权的范围)(轻则扣分、重则进去)

时效性(比如通过fofa得到的一些资产过于久远,

处理不慎参考第二条,所以存在失效的信息要及时清除。)

清晰性(对于收集到的信息要做到逻辑清晰,

能清楚地分辨出各个收集到的信息之间的逻辑关系和资产之间的相对位置,

对于总体目标要有清晰的资产逻辑和业务逻辑认识。)

拓扑(在攻击a.com的时候,发现其中会跳转到b.com且b.com也是该企业的资产,

在对b.com就行一遍信息收集)(即以第一批资产为起点,

进行第二次拓扑、第三次...)

小结:通过各种渠道对目标已公开(未公开)的信息进行收集整理

注意点:

降低被发现度(没开始就被对面封禁了IP)

细心、耐心。(过程比较枯燥,可能因为懒少扫到一个端口,就少了一个突破点)

2.3、信息收集什么

目标真实IP 、、主要是绕cdn

、、历史解析IP(ip138收集)、看看子域名、国外(多地ping)等

目标开发端口 、、每个端口有自己特有漏洞,比如3306就知道mysql,

、、在手注网站的时候,就是要mysql的语句进行操作

目标使用什么操作系统 、、比如反弹shell命令不同,半天没有会话回来,

目标使用什么中间间 、、不同中间件有自己的漏洞

目标使用协议(http/s) 、、利用https证书的指纹收集使用相同证书的子域名

DNS 、、一些第三方网站聚合了大量的DNS数据

、、可以通过此来检索子域名

目标网站使用指纹 、、特定CMS的rce漏洞

对于网站本身而言 、、报错信息、JS敏感信息、一些敏感接口

2.4、信息收集分类

- 被动信息收集:

用别人已经收集好的信息,比如通过(空间)搜索引擎对目标进行收集

- 主要信息收集:

自己使用工具进行收集信息,比如通过nmap进行端口扫描

三、被动信息收集

比如通过fofa进行收集信息,

3.1、优缺点

优点:

1.隐蔽性高,不容易被发现

2.收集的信息量和覆盖面比较大

缺点:

1.收集到的信息中时效性和准确性不高

2.无法收集到敏感或者未公开的信息

被动信息收集的应用场景:

被动信息收集在实战中非常常用,尤其是在网络安全的攻防对抗中,

我们通常见到的各种渗透流程也 会经常使用被动信息收集,

比如通过被动信息收集获得目标的基本要素,

然后根据信息要素判断目标特点并分析弱点,最后根据弱点针对性地做下一步的攻击活动。

3.2、被动信息收集常见手段

搜索引擎语法仅以google举例:

site: 搜索指定站点的内容(通常用来指定目标避免搜索的信息过多)

filetype: 搜索指定的文件类型(通常用来搜索dat,log,txt,xls,rar,bak等敏感文件查看敏 感内容)

结合使用例子:搜索qq目标下的pdf文件

filetype:pdf site:qq.com

intitle:搜索标题中有指定内容的网页

inurl:搜索url中有指定内容的网页

结合使用例子:wordpress下的alfa插件的敏感信息泄露查询

inurl:ALFA_DATA intitle:"index of"

intext:搜索网页内容中有指定内容的网页

site和inurl的区别:

site:是以域名为基础的 site:jd.com

inurl:是以整理的url路径为基础的 inurl:jd.com

网络空间搜索引擎语法及基本使用

- 网络空间搜索引擎基本介绍:

用来网络空间测绘和网络空间安全威胁分析的平台,

会定时在整个网络上收集所有对外公开的 网络设备相关信息

- 与搜索引擎的区别:

搜索引擎:网站

网络空间搜索:只要你开端口

- 以fofa举例:

title="abc" 从标题中搜索abc。

例:[标题中有北京的网站](https://classic.fofa.so/result?qbase64=dGl0bGU9IuWMl%2BS6rCI%3D)

header="abc" 从http头中搜索abc。

例:[jboss服务器](https://classic.fofa.so/result?qbase64=aGVhZGVyPSJqYm9zcyI%3D)

body="abc" 从html正文中搜索abc。

例:[正文包含Hacked by](https://classic.fofa.so/result?qbase64=Ym9keT0iSGFja2VkIGJ5Ig%3D%3D)

domain="qq.com" 搜索根域名带有qq.com的网站。

例: [根域名是qq.com的网站](https://classic.fofa.so/result?qbase64=ZG9tYWluPSJxcS5jb20i)

host=".gov.cn" 从url中搜索.gov.cn,注意搜索要用host作为名称。

例: [政府网站](https://classic.fofa.so/result?qbase64=aG9zdD0iLmdvdi5jbiI%3D), [教育网站]

(https://classic.fofa.so/result?qbase64=aG9zdD0iLmVkdS5jbiI%3D)port="443" 查找对应443端口的资产。

例: [查找对应443端口的资产]

- 实际使用:

比如前段时间用友爆出一个漏洞,就可以使用fofa快速定位网上使用用户的站点:

"用友U8-OA"

扫描二维码关注公众号,回复:

13506387 查看本文章

稍微进阶的使用方法就是使用括号 和 && || !=等符号,比如:

title="powered by" && title!=discuz

title!="powered by" && body=discus

( body="content=\"WordPress" || (header="X-Pingback" && header="/xmlrpc.php" && body="/wp-includes/") ) && host="gov.cn"

新增==完全匹配的符号,可以加快搜索速度,

比如查找qq.com所有host,可以是domain=="qq.com"

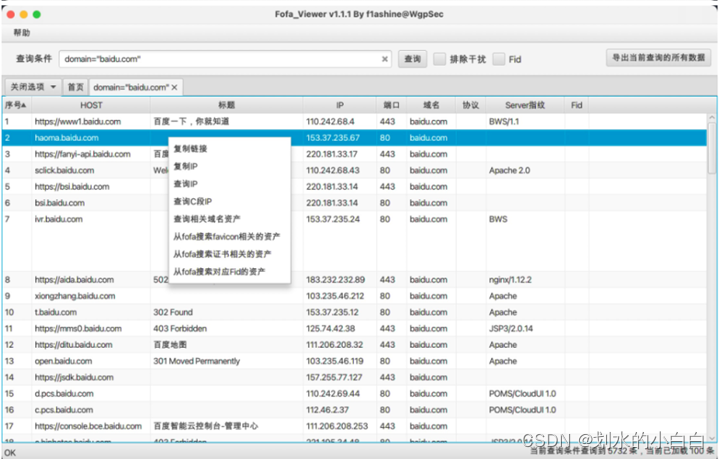

fofa_viewer

当然这些空间搜索引擎也衍生出一些相关工具:fofa_viewer

这些工具的优点就是快速导出查询的结果。

3.3、处理被动信息收集到的信息

信息的归类

将收集到的信息以资产的类别分类

信息的关联

将收集到的信息之间的关系大致标识出来

信息的筛查

将收集到的信息检查是否存在失效或不准确的进行排除

信息的重点指出(非常非常重要的内容)

将收集到的信息中的重点内容提出

信息的拓扑

将重点内容作为信息收集的起点再做一次信息收集

信息的整合和格式

将所有的信息整合并统一内容保存格式

目标企业新开的业务,可能没有cdn,没有来的及安全测试等

判断这个资产和最近的公司新闻

边缘业务(非主要盈利来源的业务)

外包业务\据经验:

看到一个页面或者一个子站点代码逻辑或者说代码风格完全和主站不一样的

3.4、其他

实战中的被动信息收集都是怎么做的:

多工具,多平台,分布式,结合这三点的大型信息收集综合项目,

并且收集到的信息会集中整合和自动 化的分析处理

会针对一些特定的目标,自己编写一些信息收集工具。