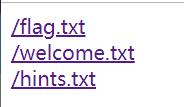

打开看见三个文件

/flag.txt

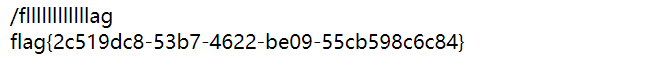

flag in /fllllllllllllag

/welcome.txt

render

/hints.txt

md5(cookie_secret+md5(filename))

根据提醒 flag应该在/fllllllllllllag中了

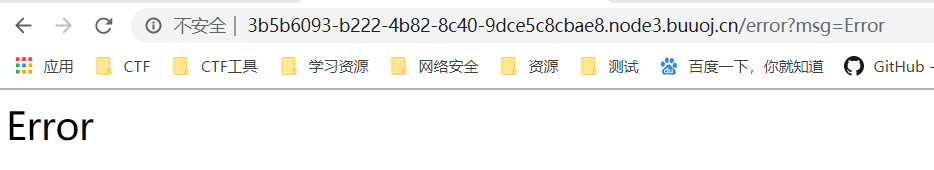

直接访问

发生错误

?filename=/flag.txt&filehash=5d31fc5ca8f9b97c5f298bbeca0fab2d

根据url 和hints.txt想到应该是filehash不匹配,filehash应该就是根据hints.txt的提示加密,filename就是/fllllllllllllag现在只需要知道cookie_secret就行了

快快乐乐的就去查看请求头去找cookie,没有!

到处找了找 找不到,只有参考别人的wp了

才知道错误页有服务端模板注入攻击 (SSTI),Tornado是python写web的应用框架。

看了大佬的分析也没看懂,看了Tornado官方文档也没出大佬得出的结论,只能抄作业了~~

payload

/error?msg={

{

handler.settings}}

访问结果如下

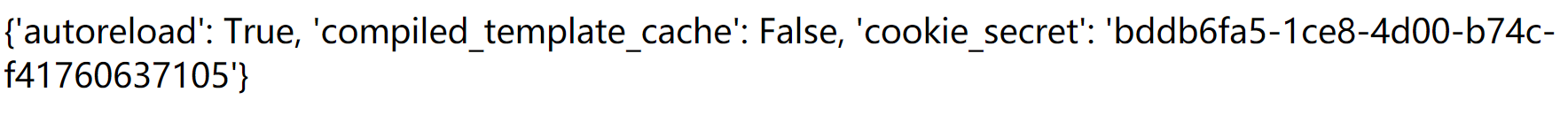

得到cookie_secret

'cookie_secret': 'bddb6fa5-1ce8-4d00-b74c-f41760637105'

通过md5网址直接按规则进行加密filename是/fllllllllllllag

才加密两次也就不去麻烦和大佬一样写个脚本加密了

毕竟我很菜-_-

直接访问获得flag