题目链接:https://ctf.bugku.com/challenges/detail/id/39.html

题目作者: 未知

提 示:

描 述: 翻过四个栅栏即可得到flag

解题思路:

根据题目描述翻过四个栅栏即可得到flag,猜想题目中某处一定有栅栏密码,且栏数是4。

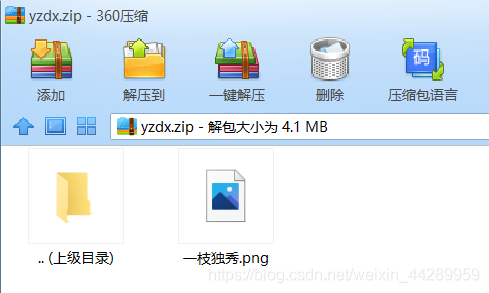

下载题给文件,得到一个压缩包,压缩包内是一个png文件

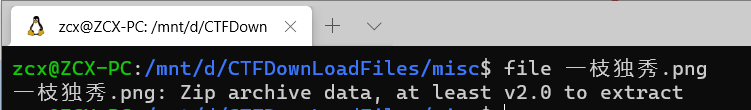

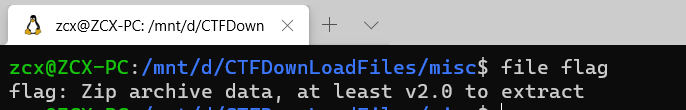

解压后图片无法打开,推测可能是修改了扩展名。使用file命令查看文件,这是一个zip格式文件。

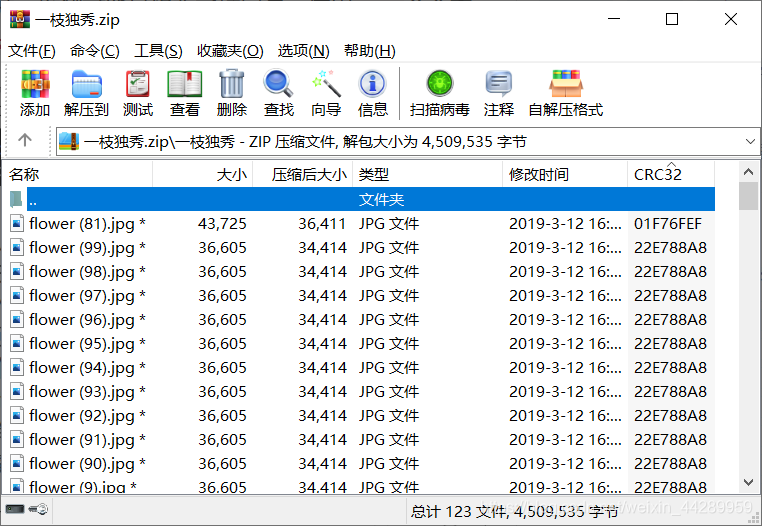

修改扩展名为.zip后打开。用360zip打开会有bug,显示的是空文件。用WinRAR打开并解压提示有密码。

在WinRAR中预览文件可以看到压缩包中是100多个图片文件,用CRC23排序观察,可以看出来只有编号81的文件与其他文件不一样, 而其他文件内容则完全一致。

用010 Editor,改伪加密的话需要改100多个文件,最后迫不得已再尝试伪加密。。哈哈

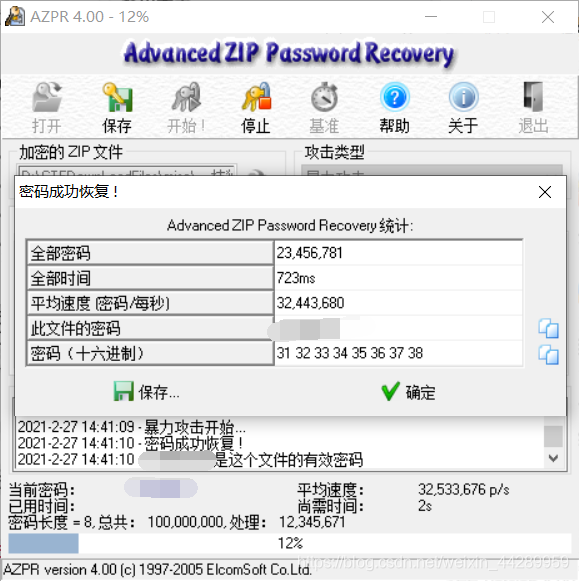

看了看也没有发现有关压缩包密码的提示。无奈只好打开神器AZPR尝试爆破,先用最简单的密码组合爆破——纯数字。

爆破成功,为了大家的做题体验就不公开密码了。实在需要密码的可以手动base64解码一下

MTIzNDU2Nzg=

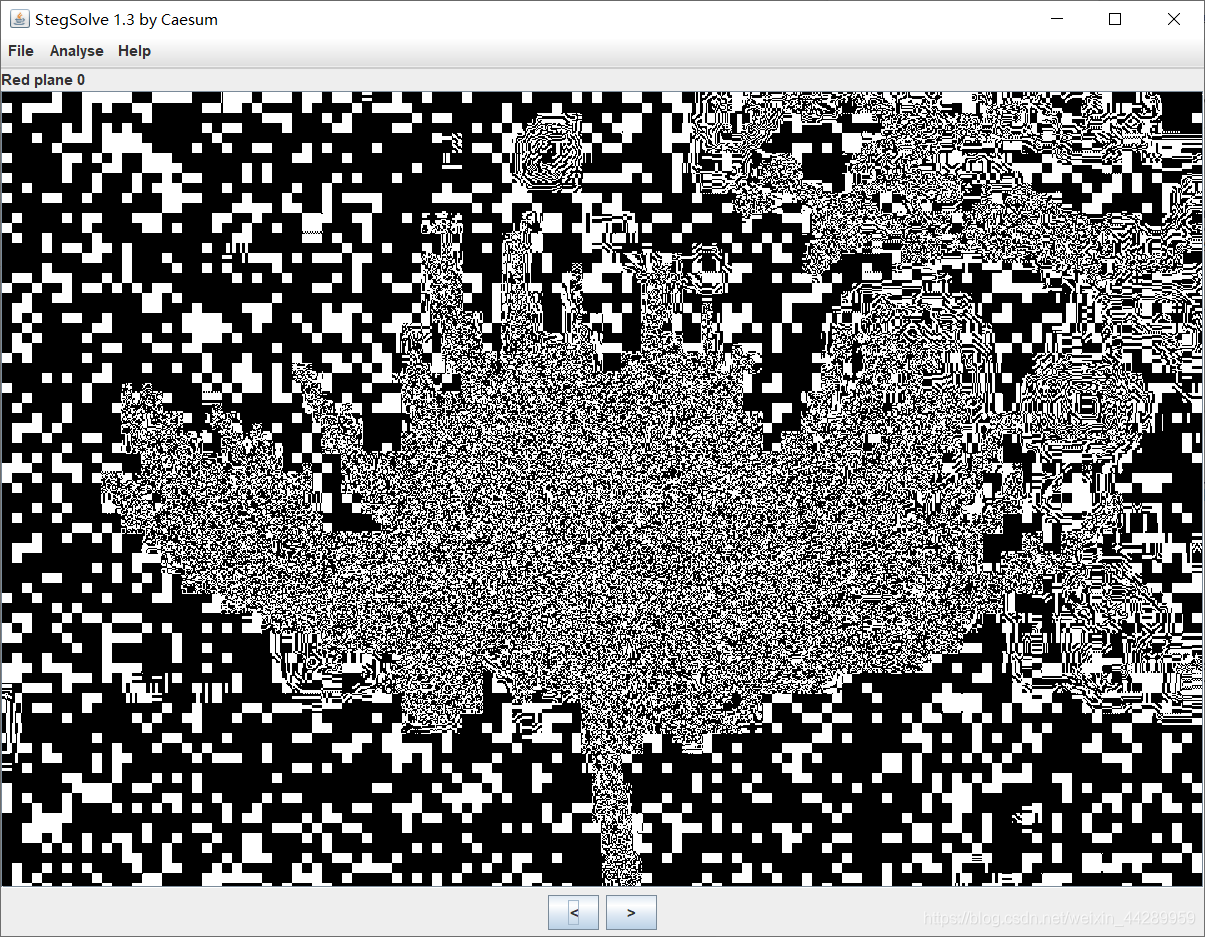

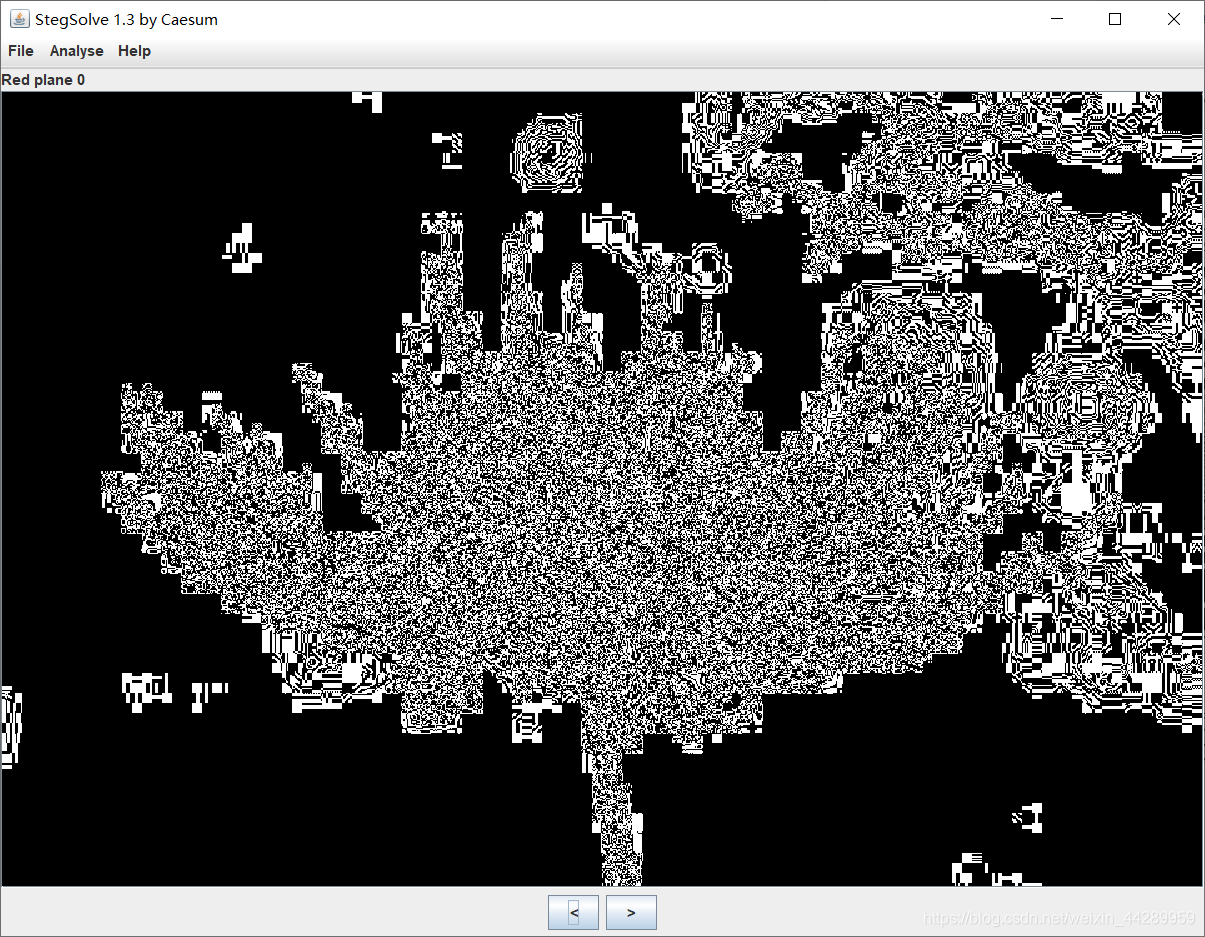

解压压缩包,直击81号图片。010 Editor检查了没有发现异常,jpg隐写最先想到的还是老牌Steg Solve,在Red Plane 0的时候,可以看到一个形似二维码的东西。

但是只有一半不说,还被花朵挡住了。于是想着其他图片,是不是二维码隐写在花朵上,两幅图一合并正好是二维码呢。打开其他图片,扫了一圈,并没有。

二维码一般都是方的,想着会不会是改高度,打开010 Editor改了图片高度后又用Steg Solve打开,然而下边一片漆黑。

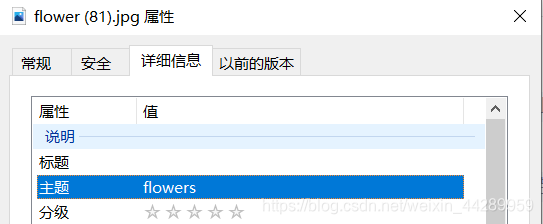

打开图片属性查看,发现属性里区别于其他图片的地方,除了大小,还有一个主题,81号图片多了一个flowers

但一时又想不出来有什么作用,顿时思路就断了,上百度搜了搜,经过大佬的提示一枝独秀 BugkuCTF-杂项-MISC,发现是要用另一款jpg隐写工具

这里要用到的其实是另一个jpg的隐写工具 jphs

用jphs打开81号图片,上边导航栏有一个Pass phrase,验证密码,前边提到的flowers就是这里需要用的的密码。然后点击seek将隐写文件的保存,由于不知道文件是什么类型,只能先不带后缀名保存。

保存后用file命令扫描发现是一个压缩包文件

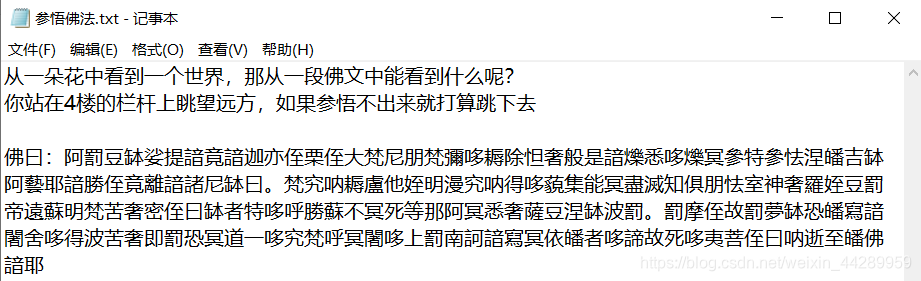

修改扩展名为.zip后解压,得到一个txt文档。

这里解密需要用到一个网站:与佛论禅

参悟佛所言的真谛后,得到一串字符。

H-hDs10OZL3lhIZZbeRSbbbVRZNm32W2X33mGm3Txt999RdV9hx0

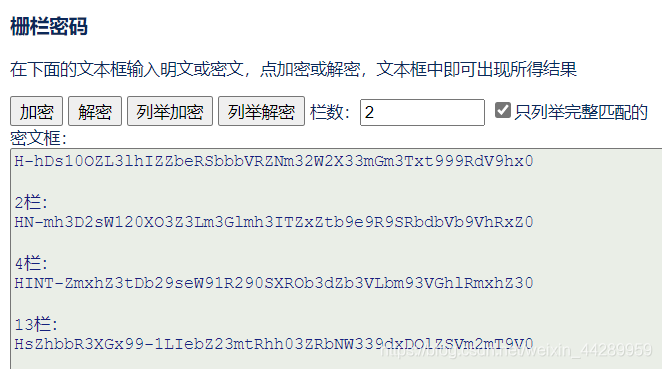

不管是题目描述还是文档里第一段内容,都在提示着栅栏,栏数4。于是去用 栅栏解密。

这里强烈安利bugku里的这个栅栏解密工具,我用的别的一些栅栏解密必须要明确栅栏栏数才可以解密,这个工具的优点就在于可以列举所有可能的栏数

解密后,可以看到4栏对应的内容是HINT-ZmxhZ3tDb29seW91R290SXROb3dZb3VLbm93VGhlRmxhZ30

将后边这一串字符base64解密以后即可得到flag。

解码的时候需要注意,通常情况下,base64的长度都是3的倍数,如果不是3的倍数,则需要在末尾添加

=补充至3的倍数。而这组字符串的长度是47位,因此在解码前需要在末尾补充上一个=

为了大家的做题体验,答案就不放了。着实需要答案的,可以直接base64解码:

ZmxhZ3tDb29seW91R290SXROb3dZb3VLbm93VGhlRmxhZ30=