密码学重点例题(概述)

第一章:

1.shannon发表题目为<<保密系统的通信理论>>文章,为密码系统建立了理论基础,从此密码学成为一门科学;

2.1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域;

3.信息安全的主要目标:机密性,完全性,认证性,不可抵赖性,可用性;

4.信息安全三要素:完整性,机密性,可用性;

5.根据对信息流造成的影响,可以把攻击分为五类:中断,截取,篡改,伪造和重放,进一步概括为两类:主动攻击和被动攻击

6.1949年,香农发表题为保密系统的通信原理为密码系统建立了理论基础从此密码学成了一门科学;

7.密码学的发展大致经历了两个阶段:以手工为主的古代密码和以机械为工具近代密码 ;

8.信息安全被动攻击分为:消息内容的泄露+进行业务流分析;

9.密码体制的安全性取决与: 所选密码算法的强度;

10.一次一密的安全性取决于: 密钥的随机性;

11.密码学的基本原则是:加密和解密应该对所有的密钥是有效的,容易使用;系统的强度不是建立在算法的秘密上,而是仅依赖于密钥的私密性;

第二章:

1.一个密码系统至少由明文,密文,加密算法和解密算法,密匙五部分组成,而其安全性是由 密匙 决定的;

2.根据密码分析者所掌握的分析资料的不同,密码分析一般可为四类:惟密文攻击,已知明文攻击,选择明文攻击,选择密文攻击,其中破译难度最大的是 选择密文攻击。

3.密码学又分为:密码编码学和密码分析学;

4.密码编码学又分为保密体制和认证体制;

5.对称密码体制又称为秘密密钥密码体制,包括分组密码,序列密码;

6.字母频率分析法对“单表代换密码”算法最有效;

7.希尔密码抵抗频率分析能力最强,而对已知明文攻击最弱;

8重合指数对多表代换密码的破解最有效;

第三章:

1.轮转密码体制采用的是:单表代换密码;其设计思想与“仿射密码”类似;

2.维多利亚密码体制采用的是:多表代换密码;

3.在1949年香农发表"保密系统的通信理论"之前,密码学算法主要通过字符间的 置换 和 代换 实现,一般认为这些密码体制属于传统密码学范畴.

4.古典密码体制分为两种:置换密码,代换密码;

5.置换密码又叫换位密码,常见的置换密码有:列置换密码,周期置换密码;

6.代换密码分为:单表代换和多表代换;

7.一个有6个转轮密码机是一个周期长度为 26 的6次方的多表代替密码机械装置;

8.KMC或KDC主要负责:密钥的产生和分配;

9.分组密码的3种操作模式:电子码ECB,密码分组链CBC,输出反馈模式OFM;

第四章:

1.多重DES使得密钥长度增加,同时分组长度也会发生相应改变。×

2.DES是第一个广泛应用于商用数据保密的密码算法;

3.分组密码主要解决信息安全存在的“保密性”问题;

4.AES结构由4个不同的模块组成,其中字节代换是非线性模块;

5.分组密码主要采用(混乱)原则和(扩散)原则来抵抗攻击者对该密码体制的统计分析;

6.就目前而言,DES算法已经不再安全,其主要原因是(源于密钥空间的限制,容易被穷举攻破)

7.DES的轮函数F由扩列置换,非线性代换,线性代换三部分组成;

8.DES加密算法的非线性预算部分是指字节代换,AES的非线性预算部分指的是S盒;

9.在AES中,分组长度是128位,密钥长度可以是128,192,256任意一种;

10.差分分析是针对DES密码算法的分析方法;

11.IDEA使用的密钥长度是128位;

12.DES和AES,固定长数据和密钥是:DES;

可变长密钥和数据是:AES;

13.DES的分组长度是64位,密钥长度是56位;

AES的分组长度是128位,密钥长度是128,192,256的一种;

14. DES算法中扩展运算E的功能是:对32位的数据组的各位进行选择和排列,产生一个48位的结果;

15.RSA密码的安全性基于:大的整数因子分解的困难性;

16.DES加密使用的轮密钥为k1,k2,,,k16,

则DES解密时第一轮使用的密钥是::k16;

17.DES和AES分别代表数据加密算法,高级加密标准;

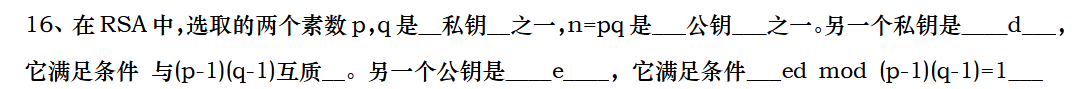

18.在公钥密码体制中,可以公开的是e,n,被称为公钥;必须保存的是 p,q,d,被称为私钥;

19.AES采用的加密算法为Rijndael算法;

第五章:

1.m序列本身是适宜的伪序列生成器,但只有在唯密文攻击下,破译者才不能破解这个序列;

2.Geffe发生器使用了3个LFSR;

3.J-K触发器使用了2个LFSR;

4.RC4算法的密钥长度至少应该为128位才可以保证安全长度;

5.目前,使用最广泛的序列密码是RC4;

6.序列密码结构可分为驱动部分和组合部分;

工作方式一般分为同步和自同步;

7.一个反馈移位寄存器由两部分组成:移位寄存器,反馈函数;

8.轮函数包括:非线性混合函数FO和线性混合函数FL组成;

第六章:

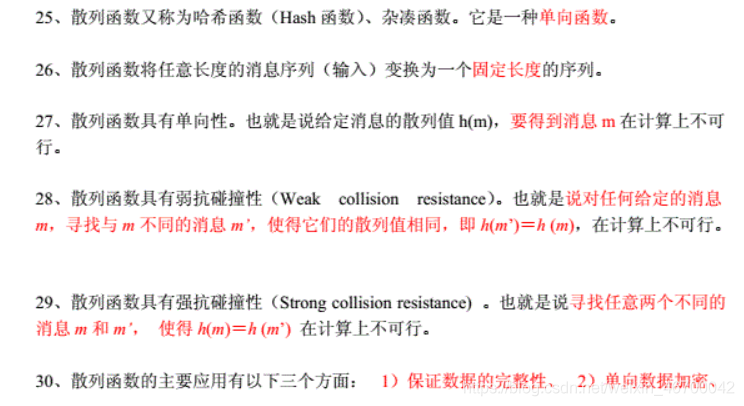

1.可逆性不是Hash函数具有的特性;数据加密也不是其主要应用;

2.MD5算法以512位分组来处理输入文本;

3.MD5的主循环有4轮;

4.分组加密算法AES与散列函数密码SHA的实现对称最大不同是:可逆;

5.生日攻击主要是对MD5密码算法的分析方法;

6.MD5算法的输入是最大长度小于 2的64次方 bit的消息,输出为 128 bit的消息摘要;

7.消息认证码的作用是验证信息来源的正确性和验证消息的完整性;

8.MD5、SHA1、SHA256使用的寄存器长度为 32 bit,SHA512使用的寄存器长度为 64 bit.

第七章:

1.RSA加密算法不具有雪崩效应;

2.在现有的计算能力条件下,对于椭圆曲线密码算法,被认为是安全的最小密钥长度是( 160位);

3.RSA的数论基础是数论的欧拉定理,在现有的计算能力条件下,RSA 被认为是安全的最小密钥长度是 1024位。

4.公钥密码体制的出现,解决了对称密码体制很难解决的一些问题,主要体现一下三个方面:密钥分发问题、密钥管理问题和数字签名问题;

第八章:

1.群签名除具有一般数字签名的特点外,还有两个特征:即匿名性和抗联合攻击

2.1994年12月美国NIST正式办不了数字签名标准DSS,它是在 ElGamal 和 Schnorr数字签名的方案的基础上设计的;

3.普通数字签名一般包括3个过程,分别是系统初始化、签名产生过程和签名验证过程;

4.在数字签名方案中,不仅可以实现消息的不可否认型,而且还能实现消息的完整性、机密性;

5.盲签名除具有一般数字签名的特点外,还有两个特征:即匿名性和不可追踪性。

6.代理签名按照原始签名者给代理签名者的授权形式可分为3种:完全委托的代理签名、部分授权的代理签名和带授权书的代理签名。

7.门限数字签名是一种涉及一个组,需要由多个用户来共同进行数字签名的,其具有两个重要的特征:门限特性和健壮性;

8.用于数字签名的公钥算法必须满足:用任何一个密钥可以加密,用另外一个密钥可以解密;

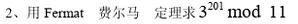

简答题: