文章目录

- [ACTF新生赛2020]music

- [GUET-CTF2019]soul sipse

- [GWCTF2019]huyao

- [湖南省赛2019]Findme

- [RCTF2019]disk

- [UTCTF2020]docx 72pt

- [QCTF2018]X-man-A face 72pt

- [UTCTF2020]file header 76pt

- [UTCTF2020]basic-forensics 74pt

- [UTCTF2020]zero 74pt

- [UTCTF2020]sstv 76pt

- [MRCTF2020]pyFlag 77pt

- greatescape 78pt

- [watevrCTF 2019]Evil Cuteness 80pt

- [INSHack2017]sanity 81pt

- [INSHack2019]INSAnity 82pt

- [BSidesSF2019]table-tennis 81pt

- [UTCTF2020]File Carving 82pt

- [UTCTF2020]spectogram 86pt

- [INSHack2018]Self Congratulation 85pt

- Beautiful_Side 90pt

- 很好的色彩呃?91pt

[ACTF新生赛2020]music

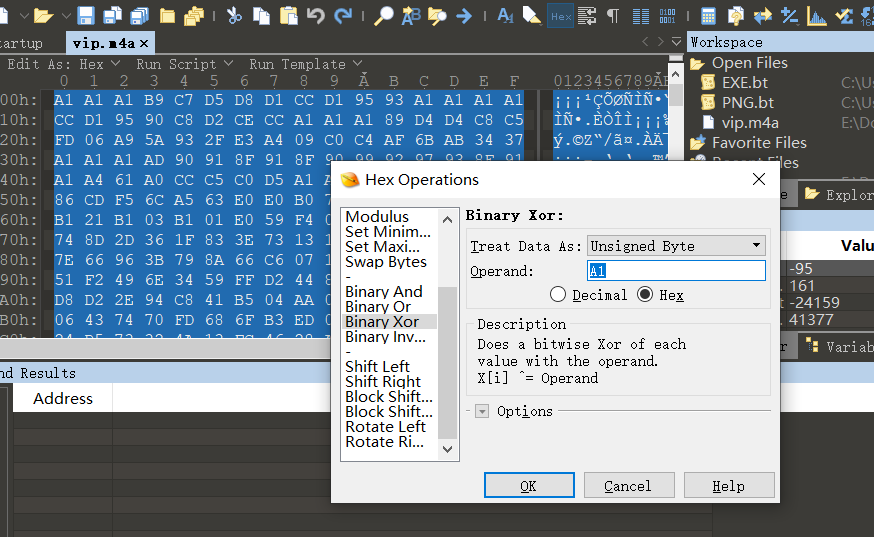

得到一个wav 文件异常 且有很多 A1

对A1进行异或

得到正常音频听到 actfabcdfghijk

buu的flag要改一下 所以是

flag{abcdfghijk}

[GUET-CTF2019]soul sipse

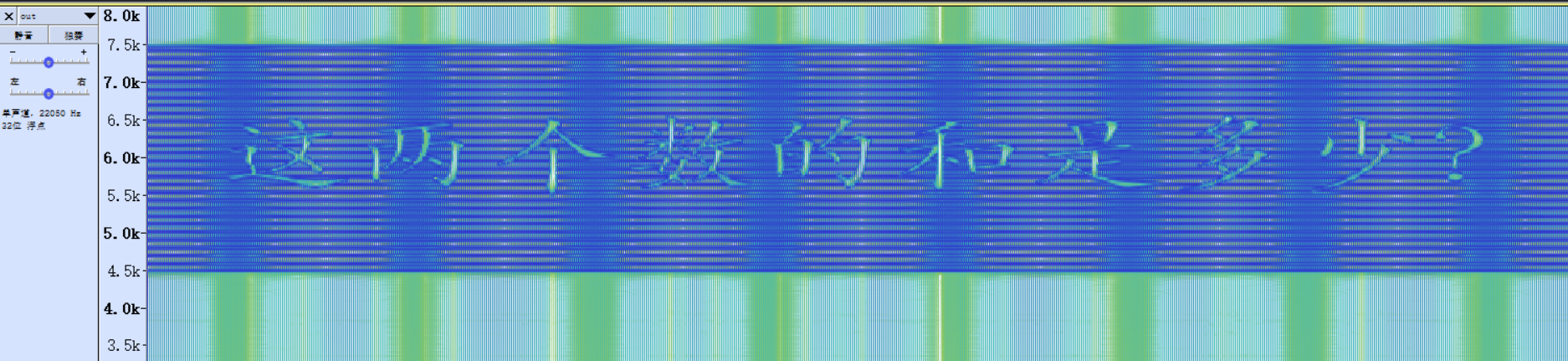

一个wav 拖audacity 调到频谱图 采样频率22050Hz 得到hint

这两个数的和是多少

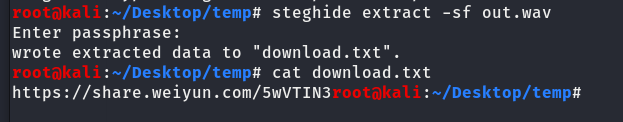

wav文件steghide提取出一个txt 微云链接

下载得到一个破损png 文件头损坏 修改文件头得到 unicode 解码得到两个数 相加得到flag

[GWCTF2019]huyao

下载得到两个肉眼看着一样的图片 盲猜盲水印

用github上那个最常见的脚本和stegsolve没用

用1的脚本

python decode.py --original huyao.png --image stillhuyao.png --result res.png

flag{BWM_1s_c00l}

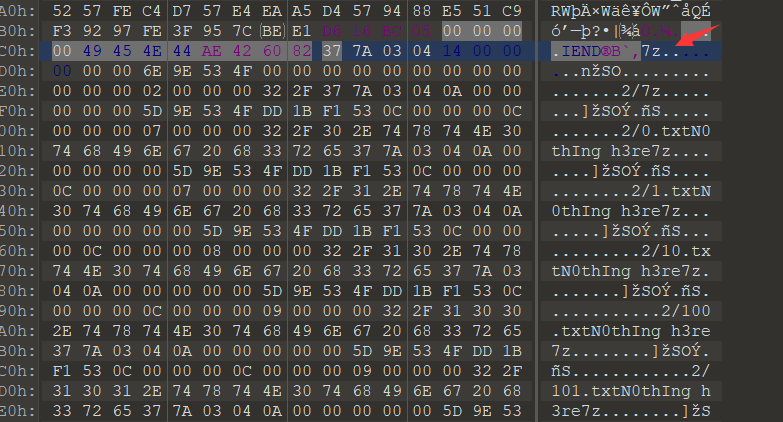

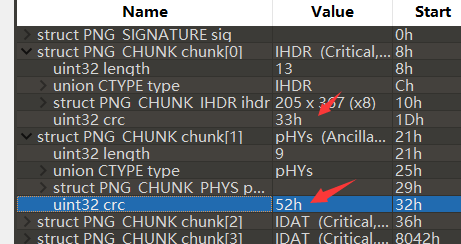

[湖南省赛2019]Findme

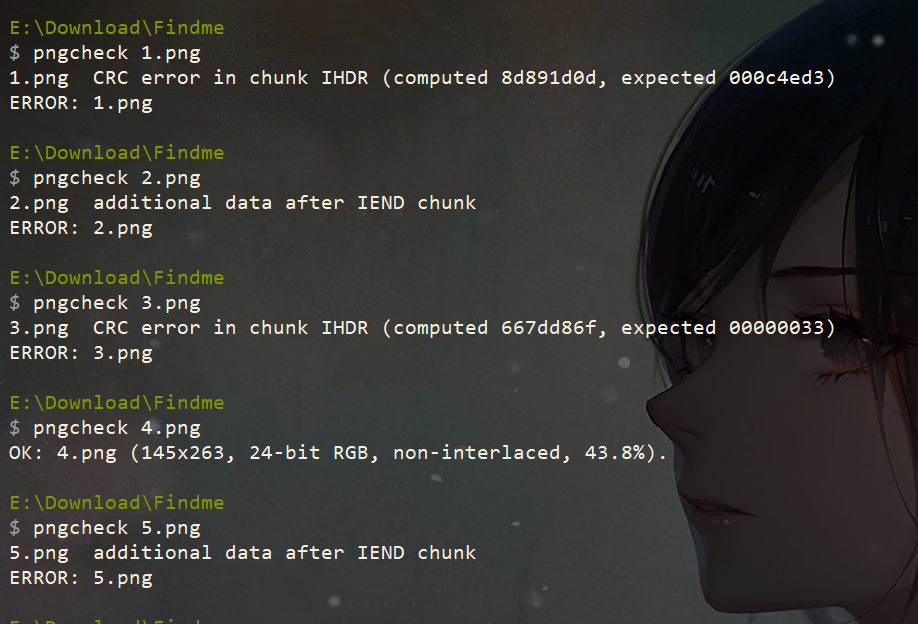

初步分析

p1宽高crc爆破

p2可能是隐藏文件或者信息

p3应该也是crc?但是这样不是重复考?

p4这里看不出

p5可能隐藏文件或者信息

托linux直接strings * 全部文件看到hint 一开始以为可能是某个压缩包密码 先存着

p5:I give U a gift:Yzcllfc0lN

逐个strings * p4有信息

p4:another part:cExlX1BsY=

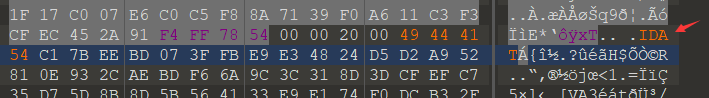

p1明显宽高 遂爆破crc

脚本可借鉴:1

得到图片在chunk2,3对应位置改49 44 41 54 得到正常图片

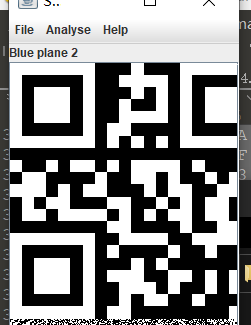

stegsolve blue2得到二维码

扫码得到

P1:ZmxhZ3s0X3

p2文件结束后就出现7z我一开始还以为是7z的压缩包呢 但是打不开

导出仔细看后是 504b0304 zip包文件头 果断全改

P2:You find it: 1RVcmVfc

p3每个chunk的crc都很短很奇怪 取出来连在一起

P3:3RlZ30=

汇总

5.I give U a gift:Yzcllfc0lN

4.another part:cExlX1BsY=

3.3RlZ30=

2.You find it: 1RVcmVfc

1.ZmxhZ3s0X3

接下来任何人都知道要干嘛了

12345连在一起 出来这个 可以看出 1是开始的,2或者3是最后的

经过排序15423

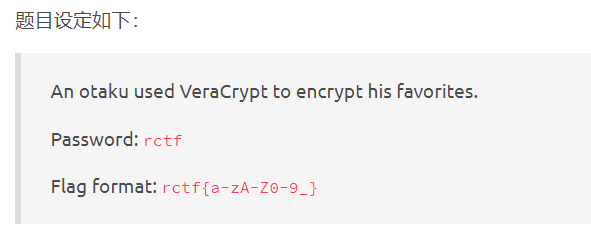

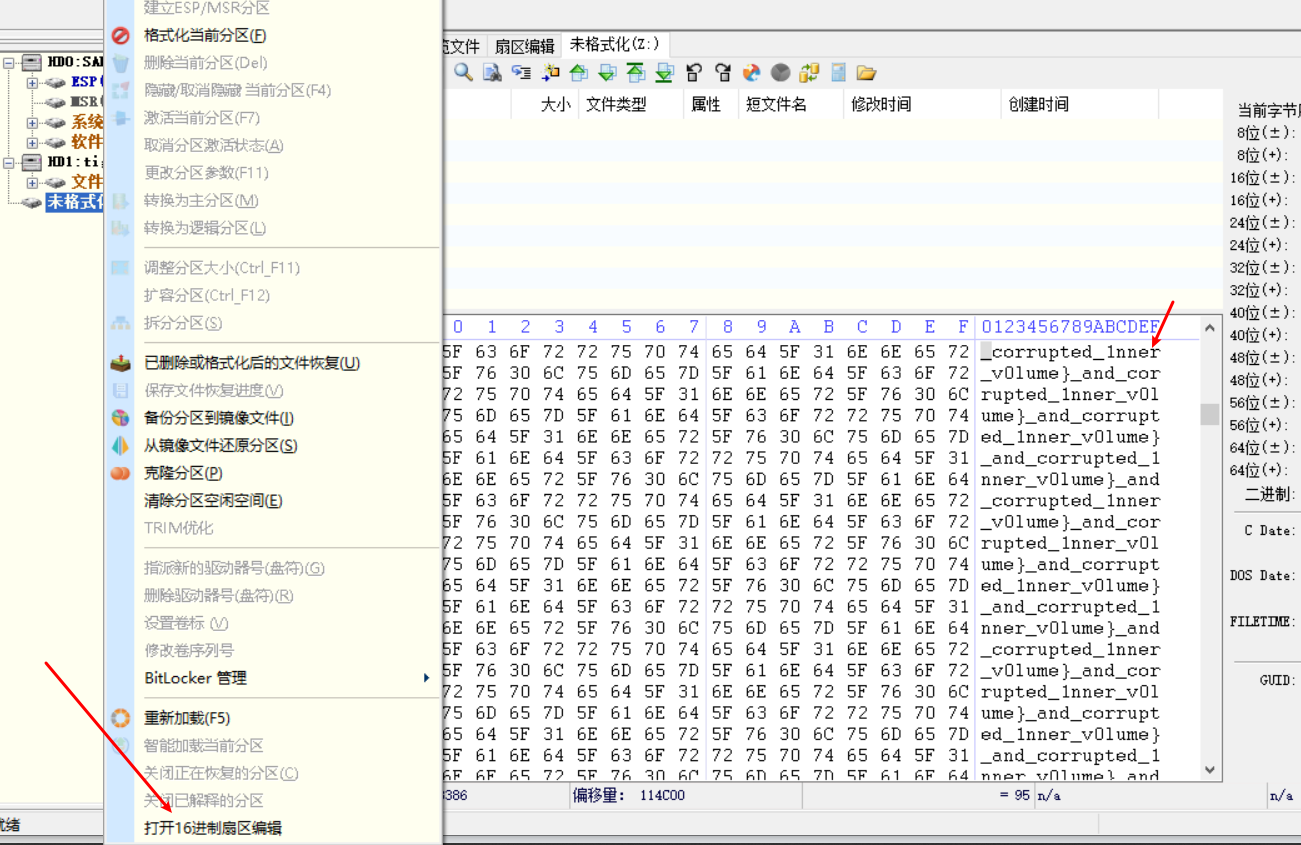

[RCTF2019]disk

拿到一个 encrypt.vmdk

之前做过一个 vmdk的题buu面具下的flag是7z解压的方式

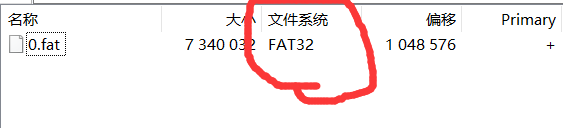

尝试7z打开看到是一个 0.fat 是一个FAT32的 文件系统

010打开看到一大串

rctf{unseCure_quick_form4t_vo1ume

尝试挂载磁盘 但是需要密码 试了一下上面的半个flag 但是不对

看了一下wp 这个开局给的password buu里是没用提示的。。。

使用 VeraCrypt 成功挂载

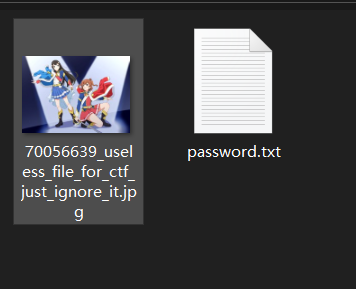

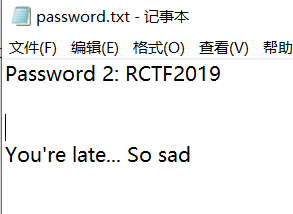

两个文件

第一反应是图片里有压缩包 这个password是压缩包的密码 但是不是

再次瞟一眼wp居然可以拿这个password重新挂载磁盘

不同密码对应不同文件 挺神奇的

想要自己复现一个这样的vmdk 发现使用VeraCrypt跟着指引走就可以直接创建了

重新挂载发现是无法访问的磁盘

DiskGenius打开16进制编辑发现另一半flag

_and_corrupted_1nner_v0lume}

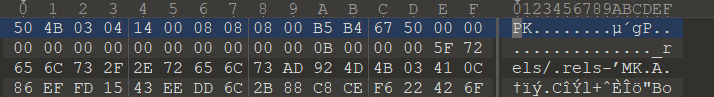

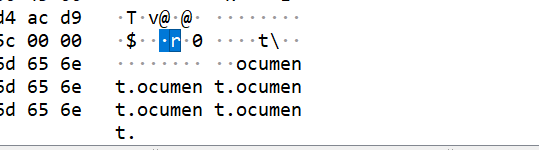

[UTCTF2020]docx 72pt

下载一个docx 010打开pk头

foremost得到zip打开zip /word/media 里面有很多图片

找到flag

啊?72pt就这?

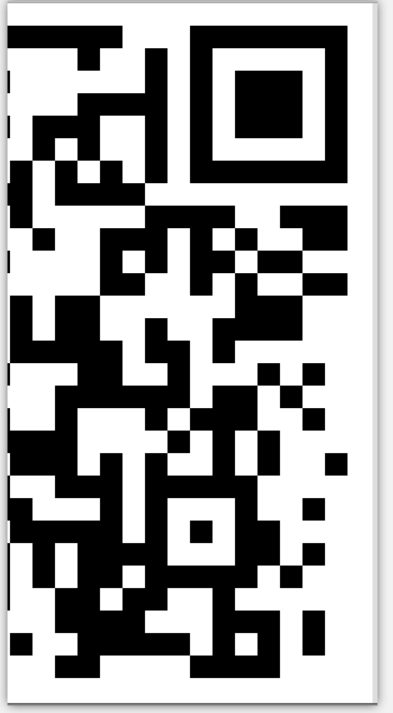

[QCTF2018]X-man-A face 72pt

挺简单一个题

下载一个破损二维码 每发现别的 尝试修复二维码

修复好之后cqr和qrazyboz都扫不出来 有点自闭 看了一下wp,那个补的比我的差多了但是说能扫出来

拿微信扫了一下 还真扫出来了。。。挺神奇的

KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

base32解码

QCTF{Pretty_Sister_Who_Buys_Me_Lobster}

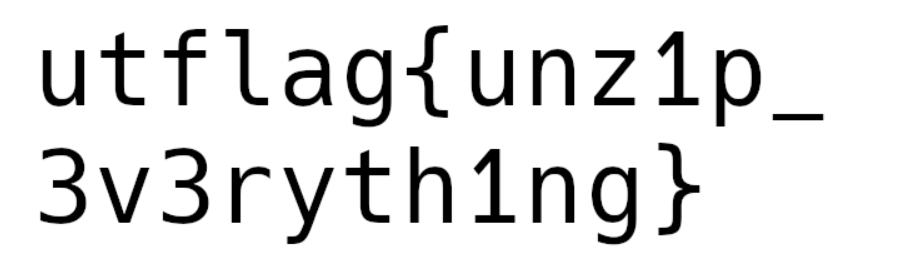

[UTCTF2020]file header 76pt

题目名为文件头 一个明显png 换上头就有flag。。啊??这??

utflag{3lit3_h4ck3r}

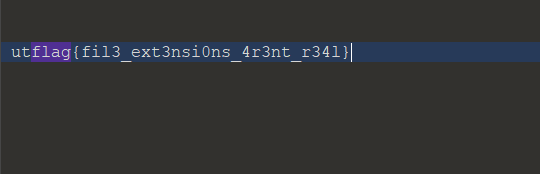

[UTCTF2020]basic-forensics 74pt

一个文本。很多东西 以为是某种方式隐藏信息。。结果一搜就出来了。。。。。。。。啊???这???

utflag{fil3_ext3nsi0ns_4r3nt_r34l}

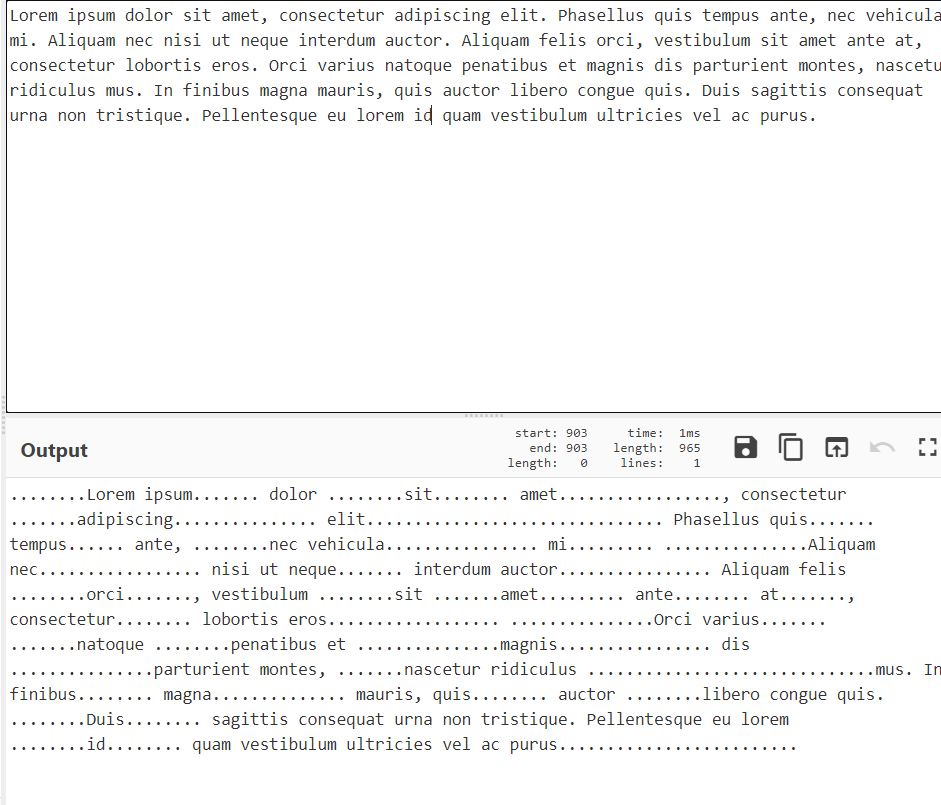

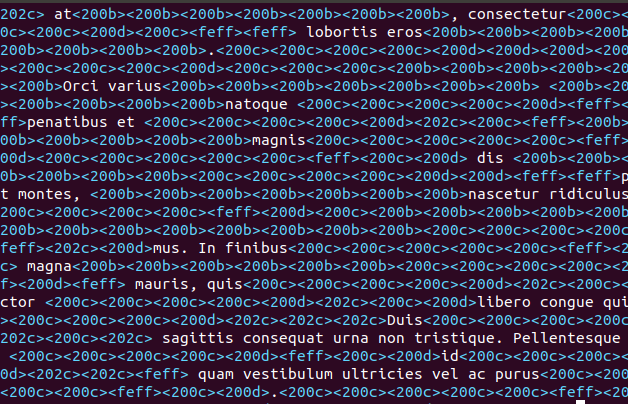

[UTCTF2020]zero 74pt

一个文本文件 刚开始以为类似凯撒之类的 ,用自己写的脚本跑出来奇奇怪怪的结果

放cyberchef 贴进去就可以看到很多点 猜测零宽字节

放vim看看

果然 遂解密网站

utflag{whyNOT@sc11_4927aajbqk14}

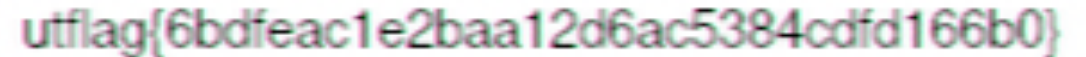

[UTCTF2020]sstv 76pt

qsstv教程

http://www.srcmini.com/62326.html

utflag{6bdfeac1e2baa12d6ac5384cdfd166b0}

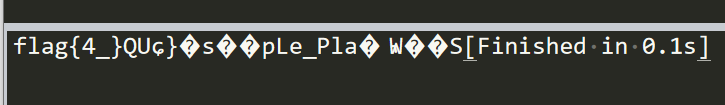

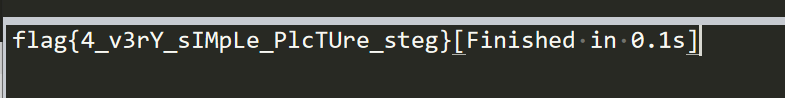

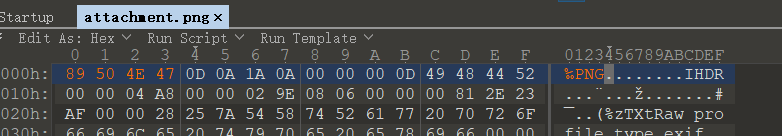

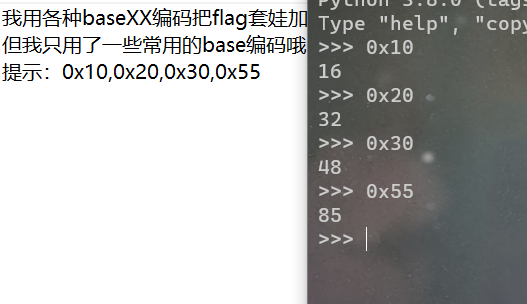

[MRCTF2020]pyFlag 77pt

三张图片 结尾有提示part1,2,3 提取出一个zip

爆破密码 1234

打开hint 提示很明显了

没有48 32报错 16正确

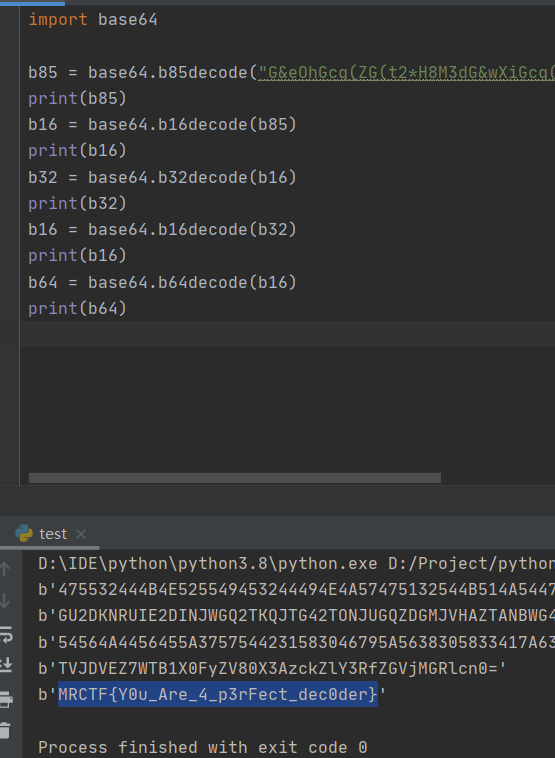

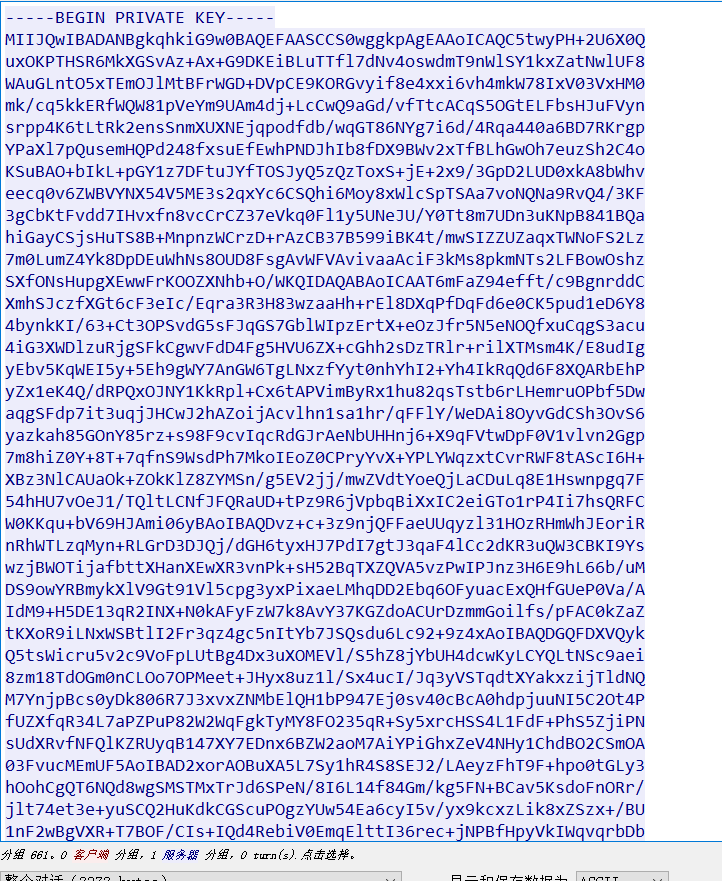

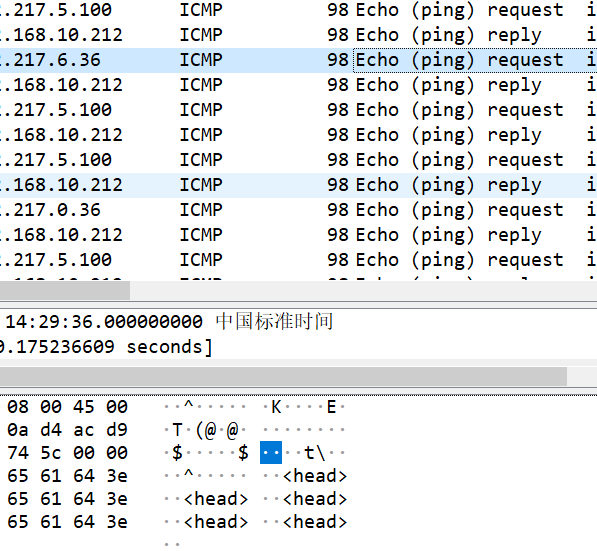

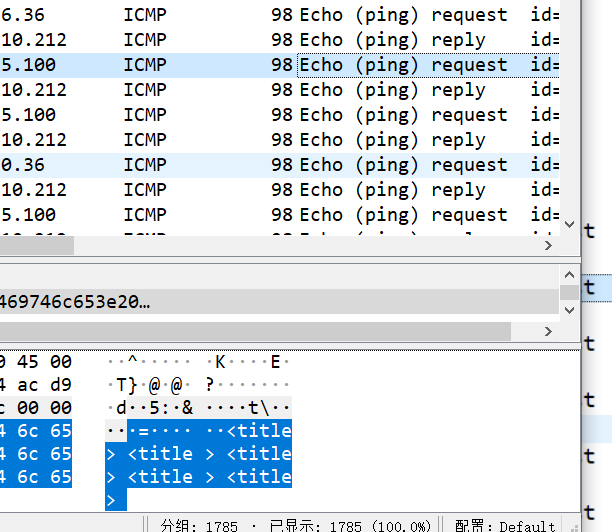

greatescape 78pt

流18看到shell流量 FTPD ftp协议

流19看到类似ssh key的东西 就是上图的 ssc.key 先保存下来

编辑->首选项->protocols->TLS 把刚才的key导入

流80追踪http可以找到flag

[watevrCTF 2019]Evil Cuteness 80pt

图片 解为有zip

取出来 abc里就是flag

[INSHack2017]sanity 81pt

一个tar 里面有个md文件 但是md和tar大小差很大 010看下tar 看到flag。。。

结果看了一个md md里就是这个flag 我服了。。。

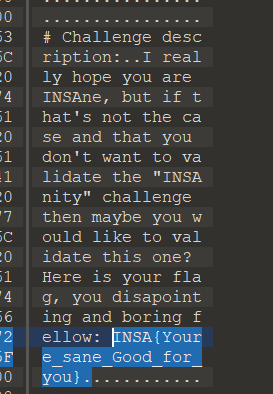

[INSHack2019]INSAnity 82pt

???跟上面一模一样的。。。这不是直接白给吗

好像2018 2017 2019都有两题送分的 就不写了。。。

[BSidesSF2019]table-tennis 81pt

request末尾连在一起是一个html

手抄得到document.write(Q1RGe0p1c3RBUzBuZ0FiMHV0UDFuZ1Awbmd9)

base64decode 就是flag

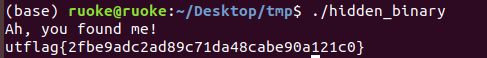

[UTCTF2020]File Carving 82pt

一张图片 后面一个zip 取出 一个elf文件 丢linux跑 出flag

[UTCTF2020]spectogram 86pt

英文名翻译一下是频谱图 托audacity秒出

flag{sp3tr0gr4m0ph0n3}

[INSHack2018]Self Congratulation 85pt

左上角类似二维码 转二进制

00110001001

10010001100

11001101000

01101010011

01100011011

10011100000

Beautiful_Side 90pt

提取出半个二维码 照经验是可以扫出来的 遂手撸

很好的色彩呃?91pt

六个颜色可以看出来有不一样 ps看16进制 得到

8b8b61

8b8b61

8b8b70

8b8b6a

8b8b65

8b8b73

lsb原理 把后面拿出来转字符串就是flag

flag{aapjes}