目录

FLAG

在Stegsolve中发现有zip文件,导出之后发现压缩包文件损坏,我们用winrar修复文件,然后就可以解压了,看到是elf文件可能是逆向就用IDA打开然后就看到了flag

flag{dd0gf4c3tok3yb0ard4g41n~~~}

隐藏的钥匙

放在010里面直接搜索flag,提示base64拿出来解码得到flag

flag{377cbadda1eca2f2f73d36277781f00a}

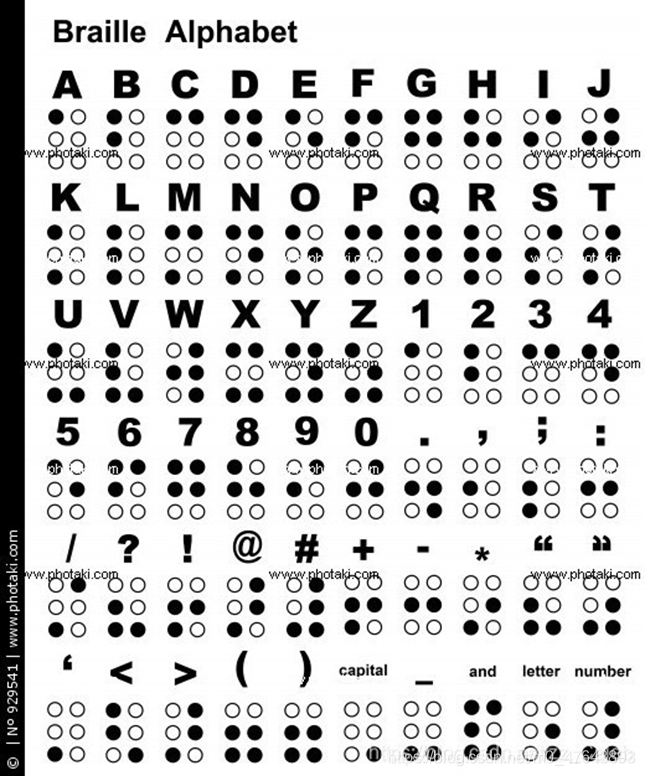

假如给我三天光明

假如给我三天光明的作者是盲人,然后解密一下图片上的盲文

"kmdonowg"压缩包里是一个音频文件,是莫斯密码,自己听然后记录下来长的是“-”短的是“.”中间是“ ”或者是“/”

然后解密就得到了flag

flag{wpei08732?23dz}

盲文密码对照图:

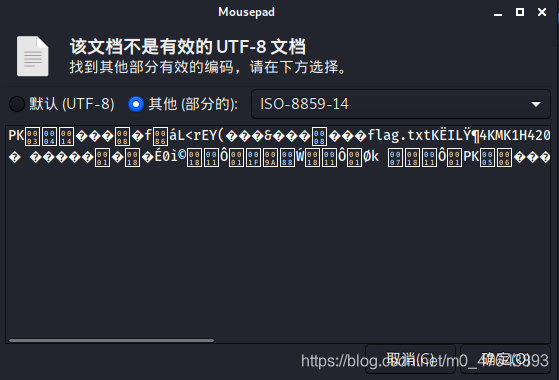

最简单的misc-y1ng

压缩包是伪加密是08而不是09但是我们也可以不用010、winhex这次我用了7z解压工具自带的提取文件,把压缩文件提取出来,修改文件头HDMI的是png格式的文件,然后加上文件头89 50 4E47 0D 0A 1A 0A,最后改好了还是不能用图片工具打开,我们需要更改文件的后缀名,就可以打开图片了里面是十六进制我们转字符串即可得到flag

十六进制:424A447B79316E677A756973687561697D

flag{y1ngzuishuai}

A_Beautiful_Picture

PNG尺寸隐写、脚本跑一下即可得到尺寸,用010修改一下即可得到隐藏的部分得到flag

flag{PnG_He1ghT_1s_WR0ng}

神秘的龙卷风

打开压缩包有密码用ARCHPR爆破得到密码5463,然后打开看到+.>是brainfuck,我们用在线解密网站解密得到flag

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

小姐姐-y1ng

放到010里面找flag、key等BJD是BUUCTF特有的语句,所以搜索到了flag{haokanma_xjj}

后门查杀

解压压缩包文件然后看到很多的php代码,找不到flag题目说Webshell中的密码(md5)即为答案。用D盾扫描文件夹发现了有个地方有问题然后打开文件所在地是一个php文件,然后用notepad++打开发现pass密码,题目说密码就是flag

flag{ba8e6c6f35a53933b871480bb9a9545c}

荷兰宽带数据泄露

是一个bin文件实在是没有想到是个什么软件,然后看来其他大佬的wp用了一个新的软件路由器文件查看Routerpassview。就是查看路由器bin的软件,进入之后没有发现flag、key、BJD的字样,那一般情况下就是账户(UserAmin)密码(passwd)就是flag

flag{053700357621}

来首歌吧

用Audacity打开静音声道然后就可以听到莫斯密码,记录下来解码

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

得到flag{5BC925649CB0188F52E617D70929191C}

数据包中的线索

tcp、http追流然后看到有base64可能就是base64转图片,但是有好几段需要注意,然后放网站上在线解就可以的到图片了

九连环

首先010中发现有zip文件,放到kali中用binwalk查看文件foremost分离文件,得到zip.发现有密码,找发现图片名字很像密码但是试了一下不是密码,放到010中看,发现是伪加密和其他的不一样,文件头50 4B 01 02 后面的14 00后面的01 08看起来不对然后改成00 00 发现就没有密码了,里面有个good的图片,后面的压缩文件的密码,可能就在这个里面。然后发现了另一种隐写的方法steghide在卡里里面使用Steghide extract -sf 文件名 -p 密码(没有就直接回车)得到txt文件压缩包密码bV1g6t5wZDJif^J7就是qwe.zip的密码解压得到flag

flag{1RTo8w@&4nK@z*XL}

面具下的flag

拿到之后010发现有zip文件然后用kali中的binwalk查看文件然后用foremost分离文件。得到的zip是个加密的,是伪加密然后更改了09之后没有了密码但是是.vmdk文件用虚拟机运行不对,打开看到了很多的ok和—>++什么的但是都不规则,一直没有找到flag。然后借鉴了别人的wp,知道了kali(liunx)下.vmdk文件用7z解压“7z x 文件名”即可看到完整的Brainfuk,用Brainfuk/OKok在线解密得到了flag

flag{N7F5_AD5_i5_funny!}

webshell后门

WebShell直接用D盾扫一下密码就是flagpass就是flag

flag{ba8e6c6f35a53933b871480bb9a9545c}

被劫持的神秘礼物

题目提示找到帐号密码,串在一起,32位小写MD5

流量分析,http过滤看到账号密码就是adninaadminb,MD5解密得到flag

flag{1d240aafe21a86afc11f38a45b541a49}

刷新过的图片

这里你用F5-steganography在kali里面安装

git clone https://github.com/matthewgao/F5-steganography

这种加密方式是binwalk和foremost解不出来的

在kali里安装一个名为F5-steganography的软件

他会在根目录下创建一个文件夹,在文件夹下运行命令,然后把要解密的jpg放到文件夹中,用Java Extract (Exteact 首字母要大写)文件解密我们回车(有密码就 -p输入密码),一般解密出来的文件名都是output.txt

解密出来之后打开发现是一个zip文件,改后缀名即可,但是zip文件有密码,先用7z解压,直接解出来的就是伪加密。得到flag

flag{96efd0a2037d06f34199e921079778ee}

Snake

拿到图片是一张蛇的图片,打开发现有一个key是base64解码但是不是flag是一个提示“What is Nicki Minaj’s favorite song that refers to snakes?”

译文:尼基·米纳吉最喜欢的关于蛇的歌是什么? (关键字搜索:Nicki Minaj’s关于蛇的歌)

先放在一边,然后在binwalk发现有zip文件,用foremost分离,得到一个cipher看不懂的东西,因为图片是蛇,想到了蛇码在线解码,需要key这是想到上面的提示,然后根据提示找到key:anaconda。然后就看到了flag

flag{who_knew_serpent_cipher_existed}

圣火昭昭-y1ng

在图片属性中看到佛曰密码,在线解码一下”gemlovecom“根据题目,去掉之后,以为就是flag,结果不是,应该是一个加密的密码,就两种steghide和outguess结果是outguess

在卡里中下载工具Outguess -k [密码] 解密文件 -r 解出的文件路径 名字(要有路径和名字,不然解不出来)

密码根据题意“因为出题人失误搞错了,解出来的key去掉后3位的com”别忘记删除com,解出txt里面有flag

flag{wdnmd_misc_1s_so_Fuck1ng_e@sy}

梅花香之苦寒来

用010打开图片发现图片中有很多的数字编码像是16进制

直接用noteped++打开转ascll码然后就得到了(11,11)等很多的数字,像是一个个坐标点。然后替换成gnuplot可以识别的格式,可以直接用文本编辑器替换可以可以写脚本

kali中安装gnuplot

使用方法:

运行命令窗口gnuplot然后plot 打开txt文件,这里文件要用"文件"(双引号引起来)不可以是单引号,不然是画不出来的。

注意中间的“,”要换成“ ”(空格)然后放到kali运行gnuplot.

扫码即可获得flag

flag{40fc0a979f759c8892f4dc045e28b820}

菜刀666

一开始在数据中没有发现什么东西,然后用binwalk查看有一个zip文件

直接用foremost分离然后发现需要密码,那密码肯定就在数据流中,在7中找到一个FFD8FF的文件头是“jpg”图片然后拉出来注意看文件尾FFD9没有的就不对,然后用notepad++十六进制转ascll,保存为,jpg就看到图片上面就有想要的密码,还是要多看数据流,我还是个菜鸡!

总结

好几题我都没做出来还要看wp,还是个菜鸡,好好学习,尽早入门~