Jan Camenisch 和 Victor Shoup 2003年论文《Practical Verifiable Encryption and Decryption of Discrete Logarithms 》。

对应的代码实现在:https://github.com/KZen-networks/dlog-verifiable-enc

经验证,node版本用V10.20.1可以,用12版本存在兼容问题。

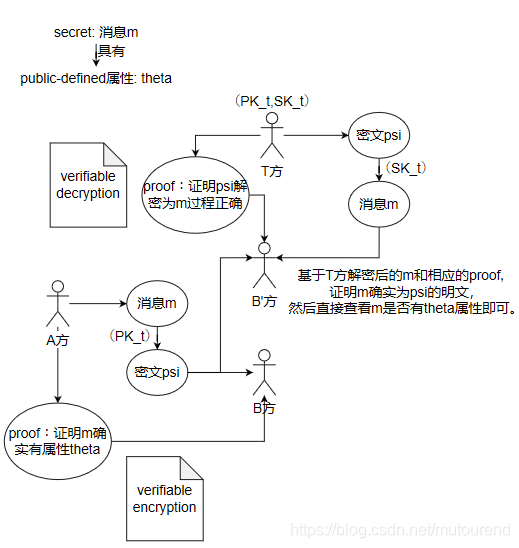

在该论文中主要关注的是proving properties about encrypted data.

协议也可分为:

若由加密方来提供证明,则称为verifiable encryption protocol;(本文主要关注verifiable encryption of discrete logarithm)

若由解密方来提供证明,则称为verifiable decryption protocol。(本文主要关注verifiable decryption of discrete logarithm)

具体描述如下图所示:

本论文只关注discrete logarithm属性:

ψ

=

E

n

c

p

k

(

m

)

\psi=Enc_{pk}(m)

ψ = E n c p k ( m )

m

m

m

δ

=

γ

m

\delta=\gamma^m

δ = γ m

ψ

,

P

K

,

δ

,

γ

\psi,PK,\delta,\gamma

ψ , P K , δ , γ

ψ

=

E

n

c

p

k

(

m

1

,

m

2

,

⋯

,

m

k

)

\psi=Enc_{pk}(m_1,m_2,\cdots,m_k)

ψ = E n c p k ( m 1 , m 2 , ⋯ , m k )

(

m

1

,

m

2

,

⋯

,

m

k

)

(m_1,m_2,\cdots,m_k)

( m 1 , m 2 , ⋯ , m k )

δ

=

γ

1

m

1

γ

2

m

2

⋯

γ

k

m

k

\delta=\gamma_1^{m_1}\gamma_2^{m_2}\cdots\gamma_k^{m_k}

δ = γ 1 m 1 γ 2 m 2 ⋯ γ k m k

ψ

,

P

K

,

δ

,

(

γ

1

,

γ

2

,

⋯

,

γ

k

)

\psi,PK,\delta,(\gamma_1,\gamma_2,\cdots,\gamma_k)

ψ , P K , δ , ( γ 1 , γ 2 , ⋯ , γ k )

以上两类discrete logarithm属性在 key escrow秘钥托管,optimistic fair exchange乐观公平交互,publicly verifiable secret and signature sharing可公开验证的密码和签名共享,universally composable commitments通用组合承诺,group signatures群签名,和confirmer signatures确认人签名 等密码学应用场景中均非常有用。

本文的encryption scheme在Cramer and Shoup public key encryption scheme的基础上做了改进,可抵抗chosen ciphertext attack选择密文攻击;

本文的proof protocol,采用的是常用的three move “

Σ

\Sigma

Σ

本文的decryption过程除了verifiable decryption protocol外,也可以用threshold decryption protocol来实现,这样可以减少对decryptor的信任依赖。

本文的verifiable encryption protocol 主要基于以下关键技术:

Fujisaki and Okamoto’s method for proving relations on committed values [FO97] (with some refinements, as in [CS00, DF02]);

the related interval proofs [CM98, CFT98];

Paillier encryption [Pai99];

Cramer and Shoup’s universal hash proof encryption technique [CS02]。

本文的verifiable decryption protocol主要基于以下关键技术:

Cramer, Damg˚ard, and Schoenmakers’ proofs of partial knowledge [CDS94];

Boudot’s exact interval proofs [Bou00];

new protocols for proving the inequality of discrete logarithms。

a

,

b

,

c

a,b,c

a , b , c

b

>

0

b>0

b > 0

non-negative remainder

c

=

a

m

o

d

b

c=a\mod b

c = a m o d b

c

=

a

−

⌊

a

/

b

⌋

b

c=a-\left \lfloor a/b \right \rfloor b

c = a − ⌊ a / b ⌋ b

0

≤

c

<

b

0\leq c<b

0 ≤ c < b

balanced remainder

c

=

a

r

e

m

b

c=a\ rem\ b

c = a r e m b

c

=

a

−

⌊

a

/

b

⌉

b

c=a-\left \lfloor a/b \right \rceil b

c = a − ⌊ a / b ⌉ b

−

b

/

2

≤

c

<

b

/

2

-b/2 \leq c<b/2

− b / 2 ≤ c < b / 2

b

b

b

a

a

a

−

(

b

−

1

)

/

2

≤

a

r

e

m

b

≤

(

b

−

1

)

/

2

-(b-1)/2 \leq a\ rem\ b \leq (b-1)/2

− ( b − 1 ) / 2 ≤ a r e m b ≤ ( b − 1 ) / 2

ordinary honest-verifier zero-knowledge protocol

t

t

t

c

c

c

x

x

x

(

t

,

s

)

(t,s)

( t , s ) 基于Sigma protocol实现的零知识证明protocol集锦 第1.2.2节内容。)

支持附加label的secure public-key encryption

public key encryption scheme中主要包含三类算法:

1

λ

1^{\lambda}

1 λ

λ

≥

0

\lambda \geq 0

λ ≥ 0

(

P

K

,

S

K

)

(PK,SK)

( P K , S K )

P

K

PK

P K

M

P

K

M_{PK}

M P K

P

K

PK

P K

m

∈

M

P

K

m\in M_{PK}

m ∈ M P K

L

L

L

ψ

\psi

ψ

S

K

SK

S K

ψ

\psi

ψ

L

L

L

m

∈

M

P

K

m\in M_{PK}

m ∈ M P K

P

K

PK

P K

S

K

SK

S K reject标识。

假设

p

,

q

,

p

’

,

q

’

p,q,p’,q’

p , q , p ’ , q ’

p

=

2

p

’

+

1

,

q

=

2

q

’

+

1

p=2p’+1,q=2q’+1

p = 2 p ’ + 1 , q = 2 q ’ + 1

p

’

,

q

’

p’,q’

p ’ , q ’

l

l

l

p

’

,

q

’

p’,q’

p ’ , q ’

p

,

q

p,q

p , q

l

l

l

Ω

(

1

/

l

2

)

\Omega(1/{l^2})

Ω ( 1 / l 2 )

设置

n

=

p

q

,

n

’

=

p

’

q

’

n=pq,n’=p’q’

n = p q , n ’ = p ’ q ’

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

P

\mathbf{P}

P

n

n

n

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

x

∈

Z

n

2

∗

x\in \mathbb{Z}_{n^2}^*

x ∈ Z n 2 ∗

y

=

x

n

m

o

d

n

2

y=x^n\mod n^2

y = x n m o d n 2

y

∈

P

y\in \mathbf{P}

y ∈ P

根据Paillier’s Decision Composite Residuosity (DCR)假设:

n

n

n

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

P

\mathbf{P}

P

Paillier’s DCR假设中未对safe primes

p

,

q

p,q

p , q

将

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

Z

n

2

∗

=

G

n

⋅

G

n

’

⋅

G

2

⋅

T

\mathbb{Z}_{n^2}^*=\mathbf{G}_n\cdot \mathbf{G}_{n’}\cdot \mathbf{G}_2\cdot \mathbf{T}

Z n 2 ∗ = G n ⋅ G n ’ ⋅ G 2 ⋅ T

G

n

\mathbf{G}_n

G n

n

n

n

G

n

’

\mathbf{G}_{n’}

G n ’

n

’

n’

n ’

T

\mathbf{T}

T

Z

n

2

∗

\mathbb{Z}_{n^2}^*

Z n 2 ∗

−

1

m

o

d

n

2

-1 \mod n^2

− 1 m o d n 2

G

2

\mathbf{G}_2

G 2 对于任意的

x

∈

Z

n

2

∗

x\in \mathbb{Z}_{n^2}^*

x ∈ Z n 2 ∗

x

=

x

(

G

n

)

x

(

G

n

’

)

x

(

G

2

)

x

(

T

)

x=x(\mathbf{G}_n)x(\mathbf{G}_{n’})x(\mathbf{G}_2)x(\mathbf{T})

x = x ( G n ) x ( G n ’ ) x ( G 2 ) x ( T )

x

(

G

n

)

∈

G

n

,

x

(

G

n

’

)

∈

G

n

’

,

x

(

T

)

∈

T

x(\mathbf{G}_n)\in \mathbf{G}_n, x(\mathbf{G}_{n’})\in \mathbf{G}_{n’}, x(\mathbf{T})\in \mathbf{T}

x ( G n ) ∈ G n , x ( G n ’ ) ∈ G n ’ , x ( T ) ∈ T

注意element

h

=

(

1

+

n

m

o

d

n

2

)

∈

Z

n

2

∗

h=(1+n\mod n^2)\in \mathbb{Z}_{n^2}^*

h = ( 1 + n m o d n 2 ) ∈ Z n 2 ∗

n

n

n

0

≤

a

<

n

0\leq a<n

0 ≤ a < n

h

a

=

(

1

+

a

n

m

o

d

n

2

)

h^a=(1+an\mod n^2)

h a = ( 1 + a n m o d n 2 )

n

n

n

对应地,subgroup

P

\mathbf{P}

P

P

=

G

n

’

⋅

G

2

⋅

T

\mathbf{P}=\mathbf{G}_{n’}\cdot \mathbf{G}_2\cdot \mathbf{T}

P = G n ’ ⋅ G 2 ⋅ T

定义map

a

b

s

:

Z

n

2

∗

→

Z

n

2

∗

abs: \mathbb{Z}_{n^2}^* \rightarrow \mathbb{Z}_{n^2}^*

a b s : Z n 2 ∗ → Z n 2 ∗

a

b

s

(

⋅

)

abs(\cdot)

a b s ( ⋅ )

当

n

2

/

2

<

a

<

n

2

n^2/2<a<n^2

n 2 / 2 < a < n 2

a

m

o

d

n

2

a\mod n^2

a m o d n 2

(

n

2

−

a

m

o

d

n

2

)

(n^2-a\mod n^2)

( n 2 − a m o d n 2 )

否则当

0

<

a

≤

n

2

/

2

0<a\leq n^2/2

0 < a ≤ n 2 / 2

a

m

o

d

n

2

a\mod n^2

a m o d n 2

a

m

o

d

n

2

a\mod n^2

a m o d n 2

对应地有:

对于任意的

v

∈

Z

n

2

∗

v\in \mathbb{Z}_{n^2}^*

v ∈ Z n 2 ∗

v

2

=

(

a

b

s

(

v

)

)

2

v^2=(abs(v))^2

v 2 = ( a b s ( v ) ) 2

Key Generation 基本流程为:

随机选择两个

l

l

l

p

’

,

q

’

p’,q’

p ’ , q ’

p

’

≠

q

’

p’\neq q’

p ’ = q ’

计算:

p

=

2

p

’

+

1

,

q

=

2

q

’

+

1

,

n

=

p

q

,

n

’

=

p

’

q

’

p=2p’+1,q=2q’+1,n=pq,n’=p’q’

p = 2 p ’ + 1 , q = 2 q ’ + 1 , n = p q , n ’ = p ’ q ’

l

=

l

(

λ

)

l=l(\lambda)

l = l ( λ )

选择随机数

x

1

,

x

2

,

x

3

∈

R

[

n

2

/

4

]

x_1,x_2,x_3\in_R [n^2/4]

x 1 , x 2 , x 3 ∈ R [ n 2 / 4 ]

g

’

∈

R

Z

n

2

∗

g’\in_R \mathbb{Z}_{n^2}^*

g ’ ∈ R Z n 2 ∗

计算:

g

=

(

g

’

)

2

n

,

y

1

=

g

x

1

,

y

2

=

g

x

2

,

y

3

=

g

x

3

g=(g’)^{2n}, y_1=g^{x_1},y_2=g^{x_2},y_3=g^{x_3}

g = ( g ’ ) 2 n , y 1 = g x 1 , y 2 = g x 2 , y 3 = g x 3

生成hash key

h

k

hk

h k

H

H

H

λ

\lambda

λ

对应的公钥为

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk, n, g, y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

(

h

k

,

n

,

x

1

,

x

2

,

x

3

)

(hk,n,x_1,x_2,x_3)

( h k , n , x 1 , x 2 , x 3 )

设置

h

=

(

1

+

n

m

o

d

n

2

)

∈

Z

n

2

∗

h=(1+n\mod n^2)\in \mathbb{Z}_{n^2}^*

h = ( 1 + n m o d n 2 ) ∈ Z n 2 ∗

h

h

h

n

n

n

使用公钥

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk, n, g, y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

m

∈

[

n

]

m\in [n]

m ∈ [ n ]

L

∈

0

,

1

∗

L\in {0,1}^*

L ∈ 0 , 1 ∗

选择随机数

r

∈

R

[

n

/

4

]

r\in_R[n/4]

r ∈ R [ n / 4 ]

计算:

u

=

g

r

,

e

=

y

1

r

h

m

,

v

=

a

b

s

(

(

y

2

y

3

H

h

k

(

u

,

e

,

L

)

)

r

)

u=g^r,e=y_1^rh^m,v=abs((y_2y_3^{H_{hk}(u,e,L)})^r)

u = g r , e = y 1 r h m , v = a b s ( ( y 2 y 3 H h k ( u , e , L ) ) r )

生成的密文信息为

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

使用私钥

(

h

k

,

n

,

x

1

,

x

2

,

x

3

)

(hk,n,x_1,x_2,x_3)

( h k , n , x 1 , x 2 , x 3 )

(

u

,

e

,

v

)

∈

Z

n

2

∗

×

Z

n

2

∗

×

Z

n

2

∗

(u,e,v)\in \mathbb{Z}_{n^2}^*\times \mathbb{Z}_{n^2}^*\times \mathbb{Z}_{n^2}^*

( u , e , v ) ∈ Z n 2 ∗ × Z n 2 ∗ × Z n 2 ∗

L

L

L

验证

a

b

s

(

v

)

=

v

abs(v)=v

a b s ( v ) = v

u

2

(

x

2

+

H

h

k

(

u

,

e

,

L

)

x

3

)

=

v

2

u^{2(x_2+H_{hk}(u,e,L)x_3)}=v^2

u 2 ( x 2 + H h k ( u , e , L ) x 3 ) = v 2 reject,不做后续处理。

设置

t

=

2

−

1

m

o

d

n

t=2^{-1}\mod n

t = 2 − 1 m o d n

计算:

m

^

=

(

e

/

u

x

1

)

2

t

\hat{m}=(e/u^{x_1})^{2t}

m ^ = ( e / u x 1 ) 2 t

若

m

^

\hat{m}

m ^

h

m

h^m

h m

m

∈

[

n

]

m\in [n]

m ∈ [ n ]

m

m

m reject。

注意,若将

a

b

s

(

⋅

)

abs(\cdot)

a b s ( ⋅ )

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

(

u

,

e

,

−

v

)

(u,e,-v)

( u , e , − v )

m

m

m

L

L

L

若DCR assumption成立且

H

H

H

由于在decryption时不需要知道the knowledge of the factorization of

n

n

n

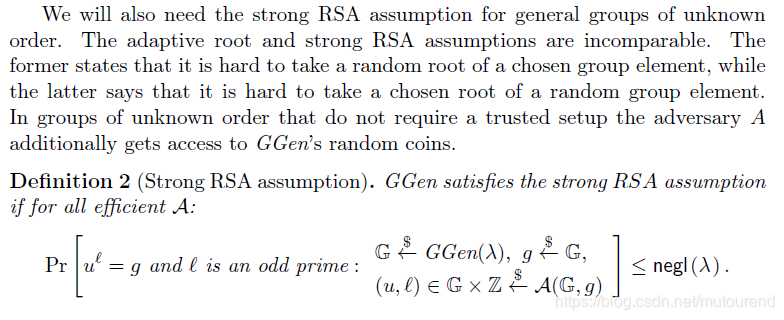

Strong RSA Assumption:(可参看博文 密码学中的各种假设——DL/SDH… )

(

G

,

ε

,

D

)

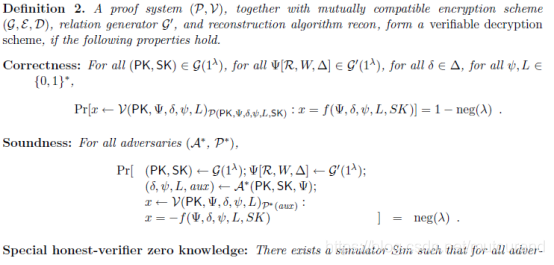

(\mathcal{G},\varepsilon, \mathcal{D})

( G , ε , D )

(

P

K

,

S

K

)

(PK,SK)

( P K , S K )

所谓verifiable encryption scheme:

R

\mathcal{R}

R

R

\mathcal{R}

R

【其实就是证明2.2节的Encryption算法执行正确。】

加密方:输入有

δ

\delta

δ

δ

=

γ

w

\delta=\gamma^{w}

δ = γ w

w

w

w

L

L

L

L

L

L

w

w

w

ψ

\psi

ψ

w

w

w

L

L

L

ψ

\psi

ψ

ε

(

P

K

,

m

,

L

)

=

ψ

\varepsilon(PK,m,L)=\psi

ε ( P K , m , L ) = ψ

加密方:生成proof,证明

ψ

\psi

ψ

L

L

L

δ

\delta

δ

c

o

i

n

s

coins

c o i n s

r

r

r

ε

′

(

P

K

,

m

,

L

)

=

(

ψ

,

c

o

i

n

s

)

\varepsilon'(PK,m,L)=(\psi,coins)

ε ′ ( P K , m , L ) = ( ψ , c o i n s )

ψ

\psi

ψ

L

L

L reconstruction算法,

r

e

c

o

n

(

P

K

,

Ψ

,

δ

,

m

)

=

w

recon(PK,\Psi,\delta,m)=w

r e c o n ( P K , Ψ , δ , m ) = w

m

∈

M

P

K

∪

{

r

e

j

e

c

t

}

m\in M_{PK} \cup \{reject\}

m ∈ M P K ∪ { r e j e c t }

w

∈

W

∪

{

r

e

j

e

c

t

}

w\in W\cup \{reject\}

w ∈ W ∪ { r e j e c t }

(

w

,

δ

)

∈

R

(w,\delta)\in\mathcal{R}

( w , δ ) ∈ R

r

e

c

o

n

(

P

K

,

Ψ

,

δ

,

w

)

=

w

recon(PK,\Psi,\delta,w)=w

r e c o n ( P K , Ψ , δ , w ) = w

verifiable encryption scheme详细定义如下图所示,其中:

G

\mathcal{G}

G

(

P

K

,

S

K

)

(PK,SK)

( P K , S K )

ε

\varepsilon

ε

G

’

\mathcal{G}’

G ’

R

\mathcal{R}

R

1

λ

1^{\lambda}

1 λ

Ψ

=

Ψ

[

R

,

W

,

Δ

]

\Psi=\Psi[\mathcal{R},W,\Delta]

Ψ = Ψ [ R , W , Δ ]

R

\mathcal{R}

R

W

×

Δ

W\times \Delta

W × Δ

R

\mathcal{R}

R

δ

=

γ

w

\delta=\gamma^{w}

δ = γ w

δ

∈

Δ

,

w

∈

W

\delta\in\Delta,w\in W

δ ∈ Δ , w ∈ W

(

w

,

δ

)

∈

R

(w,\delta)\in \mathcal{R}

( w , δ ) ∈ R

w

w

w

δ

\delta

δ

以2.1节的公钥

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk,n,g,y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

[

n

]

[n]

[ n ]

设置

Γ

\Gamma

Γ

ρ

\rho

ρ

γ

\gamma

γ

γ

,

ρ

\gamma,\rho

γ , ρ

ρ

\rho

ρ

W

=

[

ρ

]

,

Δ

=

Γ

W=[\rho],\Delta=\Gamma

W = [ ρ ] , Δ = Γ

R

=

{

(

w

,

δ

)

∈

W

×

Δ

:

γ

w

=

δ

}

\mathcal{R}=\{(w,\delta)\in W\times \Delta:\gamma^w=\delta\}

R = { ( w , δ ) ∈ W × Δ : γ w = δ }

R

\mathcal{R}

R

要求

n

>

ρ

n>\rho

n > ρ

2

k

<

m

i

n

{

p

’

,

q

’

,

p

’

,

q

’

,

ρ

}

2^k<min\{p’,q’,\mathfrak{p’},\mathfrak{q’},\rho\}

2 k < m i n { p ’ , q ’ , p ’ , q ’ , ρ }

ρ

<

n

2

−

k

−

k

’

−

3

\rho<n2^{-k-k’-3}

ρ < n 2 − k − k ’ − 3

k

=

k

(

λ

)

,

k

’

=

k

’

(

λ

)

k=k(\lambda),k’=k’(\lambda)

k = k ( λ ) , k ’ = k ’ ( λ )

2

−

k

(

λ

)

和

2

−

k

’

(

λ

)

2^{-k(\lambda)}和2^{-k’(\lambda)}

2 − k ( λ ) 和 2 − k ’ ( λ )

{

0

,

1

}

k

\{0,1\}^k

{ 0 , 1 } k

k

’

k’

k ’

log

γ

δ

\log_{\gamma}\delta

log γ δ

log

γ

δ

\log_{\gamma}\delta

log γ δ

Verifiable Encryption of a Discrete Logarithm 生成proof时需用到的augmented public key信息:

Setup:需引入辅助信息

n

\mathfrak{n}

n

l

+

1

\mathfrak{l}+1

l + 1

p

=

2

p

’

+

1

\mathfrak{p}=2\mathfrak{p’}+1

p = 2 p ’ + 1

q

=

2

q

’

+

1

\mathfrak{q}=2\mathfrak{q’}+1

q = 2 q ’ + 1

n

=

p

q

,

n

‘

=

p

’

q

‘

\mathfrak{n}= \mathfrak{p} \mathfrak{q}, \mathfrak{n‘}= \mathfrak{p’} \mathfrak{q‘}

n = p q , n ‘ = p ’ q ‘

g

,

h

\mathfrak{g}, \mathfrak{h}

g , h

G

n

’

⊂

Z

n

∗

\mathfrak{G}_{\mathfrak{n’}}\subset \mathbb{Z}_{\mathfrak{n}}^*

G n ’ ⊂ Z n ∗

G

n

’

\mathfrak{G}_{\mathfrak{n’}}

G n ’

Z

n

∗

\mathbb{Z}_{\mathfrak{n}}^*

Z n ∗

n

’

\mathfrak{n’}

n ’

l

=

l

(

λ

)

\mathfrak{l}=\mathfrak{l}(\lambda)

l = l ( λ )

以上辅助信息用于生成proof使用,注意

n

\mathfrak{n}

n

n

=

n

\mathfrak{n}=n

n = n

对Prover和Verifier的common input有:

public key

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk,n,g,y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

augmented public key

(

n

,

g

,

h

)

(\mathfrak{n},\mathfrak{g},\mathfrak{h})

( n , g , h )

group element

δ

\delta

δ

ciphertext

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

label

L

L

L

Prover additional input有:

消息m,使得

δ

=

γ

m

\delta=\gamma^m

δ = γ m

加密过程中用到的随机数

r

∈

R

[

n

/

4

]

r\in_R[n/4]

r ∈ R [ n / 4 ]

u

=

g

r

,

e

=

y

1

r

h

m

,

v

=

a

b

s

(

(

y

2

y

3

H

h

k

(

u

,

e

,

L

)

)

r

)

u=g^r,e=y_1^rh^m,v=abs((y_2y_3^{H_{hk}(u,e,L)})^r)

u = g r , e = y 1 r h m , v = a b s ( ( y 2 y 3 H h k ( u , e , L ) ) r )

Verifiable Encryption of a Discrete Logarithm生成proof流程为:

Prover:选择随机数

s

∈

R

[

n

/

4

]

s\in_R [\mathfrak{n}/4]

s ∈ R [ n / 4 ]

k

=

g

m

h

s

\mathfrak{k}=\mathfrak{g}^m\mathfrak{h}^s

k = g m h s

k

\mathfrak{k}

k

Prover:选择随机数

r

’

∈

R

[

−

n

2

k

+

k

’

−

2

,

n

2

k

+

k

’

−

2

]

,

s

’

∈

R

[

−

n

2

k

+

k

’

−

2

,

n

2

k

+

k

’

−

2

]

,

m

’

∈

R

[

−

ρ

2

k

+

k

’

,

ρ

2

k

+

k

’

]

r’\in_R [-n2^{k+k’-2},n2^{k+k’-2}], s’\in_R [-\mathfrak{n}2^{k+k’-2},\mathfrak{n}2^{k+k’-2}],m’\in_R [-\rho2^{k+k’},\rho2^{k+k’}]

r ’ ∈ R [ − n 2 k + k ’ − 2 , n 2 k + k ’ − 2 ] , s ’ ∈ R [ − n 2 k + k ’ − 2 , n 2 k + k ’ − 2 ] , m ’ ∈ R [ − ρ 2 k + k ’ , ρ 2 k + k ’ ]

u

’

=

g

2

r

’

,

e

’

=

y

1

2

r

’

h

2

m

’

,

v

’

=

(

y

2

y

3

H

h

k

(

u

,

e

,

L

)

)

2

r

’

,

δ

’

=

γ

m

’

,

k

’

=

g

m

’

h

s

’

u’=g^{2r’},e’=y_1^{2r’}h^{2m’},v’=(y_2y_3^{H_{hk}(u,e,L)})^{2r’},\delta’=\gamma^{m’},\mathfrak{k’}=\mathfrak{g}^{m’}\mathfrak{h}^{s’}

u ’ = g 2 r ’ , e ’ = y 1 2 r ’ h 2 m ’ , v ’ = ( y 2 y 3 H h k ( u , e , L ) ) 2 r ’ , δ ’ = γ m ’ , k ’ = g m ’ h s ’

u

’

,

e

’

,

v

’

,

δ

’

,

k

’

u’,e’,v’,\delta’, \mathfrak{k’}

u ’ , e ’ , v ’ , δ ’ , k ’

Verifier:选择随机challenge

c

∈

R

{

0

,

1

}

k

c\in_R \{0,1\}^k

c ∈ R { 0 , 1 } k

c

c

c

Prover:计算response

r

~

=

r

’

−

c

r

,

s

~

=

s

’

−

c

s

,

m

~

=

m

’

−

c

m

\tilde{r}=r’-cr, \tilde{s}=s’-cs, \tilde{m}=m’-cm

r ~ = r ’ − c r , s ~ = s ’ − c s , m ~ = m ’ − c m

Z

\mathbb{Z}

Z

r

~

,

s

~

,

m

~

\tilde{r},\tilde{s},\tilde{m}

r ~ , s ~ , m ~

Verifier:验证

u

’

=

u

2

c

g

2

r

~

,

e

’

=

e

2

c

y

1

2

r

~

h

2

m

~

,

v

’

=

v

2

c

(

y

2

y

3

H

h

k

(

u

,

e

,

L

)

)

2

r

~

,

δ

’

=

δ

c

γ

m

~

,

k

’

=

k

c

g

m

~

h

s

~

,

−

n

/

4

<

m

~

<

n

/

4

u’=u^{2c}g^{2\tilde{r}},e’=e^{2c}y_1^{2\tilde{r}}h^{2\tilde{m}},v’=v^{2c}(y_2y_3^{H_{hk}(u,e,L)})^{2\tilde{r}},\delta’=\delta^c\gamma^{\tilde{m}},\mathfrak{k’}=\mathfrak{k}^c\mathfrak{g}^{\tilde{m}}\mathfrak{h}^{\tilde{s}},-n/4<\tilde{m}<n/4

u ’ = u 2 c g 2 r ~ , e ’ = e 2 c y 1 2 r ~ h 2 m ~ , v ’ = v 2 c ( y 2 y 3 H h k ( u , e , L ) ) 2 r ~ , δ ’ = δ c γ m ~ , k ’ = k c g m ~ h s ~ , − n / 4 < m ~ < n / 4

Verifier:验证

v

=

a

b

s

(

v

)

v=abs(v)

v = a b s ( v )

l

l

l 在4.2节对1个消息的encryption Discrete Logarithm属性的基础上,扩展至

l

l

l

y

1

y_1

y 1

e

e

e

(

h

k

,

x

1

(

1

)

,

⋯

,

x

1

(

l

)

,

x

2

,

x

3

)

(hk, x_1^{(1)},\cdots,x_1^{(l)},x_2,x_3)

( h k , x 1 ( 1 ) , ⋯ , x 1 ( l ) , x 2 , x 3 )

x

1

(

1

)

,

⋯

,

x

1

(

l

)

,

x

2

,

x

3

∈

R

[

n

2

/

4

]

x_1^{(1)},\cdots,x_1^{(l)},x_2,x_3\in_R [n^2/4]

x 1 ( 1 ) , ⋯ , x 1 ( l ) , x 2 , x 3 ∈ R [ n 2 / 4 ]

(

h

k

,

n

,

g

,

y

1

(

1

)

,

⋯

,

y

1

(

l

)

,

y

2

,

y

3

)

(hk,n,g,y_1^{(1)},\cdots,y_1^{(l)},y_2,y_3)

( h k , n , g , y 1 ( 1 ) , ⋯ , y 1 ( l ) , y 2 , y 3 )

y

1

(

i

)

=

g

x

1

(

i

)

y_1^{(i)}=g^{x_1^{(i)}}

y 1 ( i ) = g x 1 ( i )

encrypt消息

m

(

i

)

∈

[

n

]

m^{(i)}\in [n]

m ( i ) ∈ [ n ]

L

∈

{

0

,

1

}

∗

L\in \{0,1\}^*

L ∈ { 0 , 1 } ∗

r

∈

R

[

n

/

4

]

r\in_R [n/4]

r ∈ R [ n / 4 ]

u

=

g

r

,

e

(

i

)

=

(

y

1

(

i

)

)

r

h

m

(

i

)

,

v

=

a

b

s

(

(

y

2

y

3

H

h

k

(

u

,

e

,

L

)

)

r

)

u=g^r,e^{(i)}=(y_1^{(i)})^rh^{m^{(i)}},v=abs((y_2y_3^{H_{hk}(u,e,L)})^r)

u = g r , e ( i ) = ( y 1 ( i ) ) r h m ( i ) , v = a b s ( ( y 2 y 3 H h k ( u , e , L ) ) r )

对应的,decrypt流程类似如2.3节所示。

可参加博客 基于Sigma protocol实现的零知识证明protocol集锦 第2.7节内容。

【其实就是证明2.3节的Decrypt算法执行正确。】

本论文中提到的PK protocol指的是博客 基于Sigma protocol实现的零知识证明protocol集锦 第2.5节内容 “Equality of the opening of 2 Pedersen commitment “。

待证明:

u

2

(

x

2

+

H

h

k

(

u

,

e

,

L

)

x

3

)

/

v

2

=

1

u^{2(x_2+H_{hk}(u,e,L)x_3)}/{v^2}=1

u 2 ( x 2 + H h k ( u , e , L ) x 3 ) / v 2 = 1

(

e

/

u

x

1

)

2

/

h

2

m

=

1

(e/{u^{x_1}})^2/{h^{2m}}=1

( e / u x 1 ) 2 / h 2 m = 1

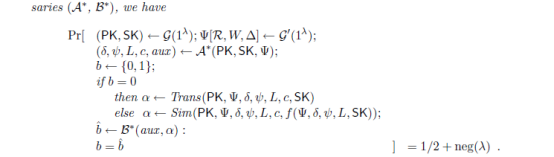

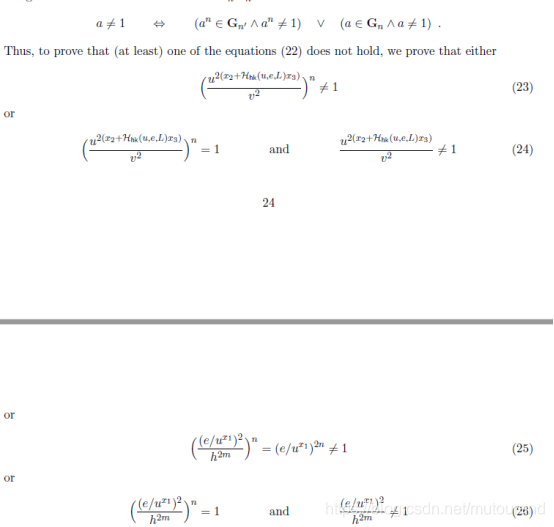

以上为AND证明,对应该证明不成立存在以下四种情况:

T

T

T

B

‘

B‘

B ‘

public key

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk,n,g,y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

augmented public key

(

n

,

g

,

h

)

(\mathfrak{n},\mathfrak{g},\mathfrak{h})

( n , g , h )

ciphertext

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

message

m

m

m

label

L

L

L

Prover(

T

T

T

私钥

(

x

1

,

x

2

,

x

3

)

(x_1,x_2,x_3)

( x 1 , x 2 , x 3 )

Verifiable Decryption基本流程为:

1)Prover:判断

m

,

(

u

,

e

,

v

)

m,( u, e,v)

m , ( u , e , v )

m

∉

[

n

]

m\notin [n]

m ∈ / [ n ]

v

≠

a

b

s

(

v

)

v\neq abs(v)

v = a b s ( v )

2)Prover:若

(

u

,

e

,

v

)

( u, e,v)

( u , e , v )

L

L

L

m

m

m

(

x

1

,

x

2

,

x

3

)

(x_1,x_2,x_3)

( x 1 , x 2 , x 3 )

P

K

{

(

x

1

,

x

2

,

x

3

)

:

y

1

=

g

x

1

∧

y

2

=

g

x

2

∧

y

3

=

g

x

3

∧

v

2

=

u

2

x

2

u

2

H

h

k

(

u

,

e

,

L

)

x

3

∧

e

2

h

2

m

=

u

2

x

1

}

PK\{(x_1,x_2,x_3):y_1=g^{x_1} \wedge y_2=g^{x_2} \wedge y_3=g^{x_3} \wedge v^2=u^{2x_2}u^{2H_{hk}(u,e,L)x_3} \wedge \frac{e^2}{h^{2m}}=u^{2x_1}\}

P K { ( x 1 , x 2 , x 3 ) : y 1 = g x 1 ∧ y 2 = g x 2 ∧ y 3 = g x 3 ∧ v 2 = u 2 x 2 u 2 H h k ( u , e , L ) x 3 ∧ h 2 m e 2 = u 2 x 1 }

3)Prover:若

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

L

L

L

m

m

m 基于Sigma protocol实现的零知识证明protocol集锦 第2.3节内容 和 博客 Proof Systems for General Statements about Discrete Logarithms 学习笔记 第3节内容。)

【注意,此时消息

m

m

m

在第6节的基础上,额外增加的内容是:要求所解密的消息

m

m

m

δ

=

γ

m

\delta=\gamma^{m}

δ = γ m {2(x_2+H_{hk}(u,e,L)x_3)}/{v 2}=1$ 且

(

e

/

u

x

1

)

2

/

h

2

m

=

1

(e/{u^{x_1}})^2/{h^{2m}}=1

( e / u x 1 ) 2 / h 2 m = 1

δ

=

γ

m

\delta=\gamma^{m}

δ = γ m

由于

h

=

(

1

+

n

m

o

d

n

2

)

∈

Z

n

2

∗

h=(1+n\mod n^2)\in\mathbb{Z}_{n^2}^*

h = ( 1 + n m o d n 2 ) ∈ Z n 2 ∗

n

n

n

h

n

m

o

d

n

2

=

1

h^n\mod n^2=1

h n m o d n 2 = 1

(

e

/

u

x

1

)

2

/

h

2

m

=

1

(e/{u^{x_1}})^2/{h^{2m}}=1

( e / u x 1 ) 2 / h 2 m = 1

(

e

/

u

x

1

)

2

n

=

1

m

o

d

n

2

(e/{u^{x_1}})^{2n}=1\mod n^2

( e / u x 1 ) 2 n = 1 m o d n 2

δ

=

γ

m

\delta=\gamma^{m}

δ = γ m

(

m

r

e

m

n

)

≡

log

γ

δ

(

m

o

d

ρ

)

(m\ rem\ n)\equiv \log_{\gamma}\delta(\mod \rho)

( m r e m n ) ≡ log γ δ ( m o d ρ )

于是待证明的内容演变为:{2(x_2+H_{hk}(u,e,L)x_3)}/{v 2}=1$ 且

(

e

/

u

x

1

)

2

n

=

1

(e/{u^{x_1}})^{2n}=1

( e / u x 1 ) 2 n = 1

δ

=

γ

(

log

h

2

(

e

/

u

x

1

)

2

r

e

m

n

)

\delta=\gamma^{(\log_{h^2}(e/u^{x_1})^2\ rem\ n)}

δ = γ ( log h 2 ( e / u x 1 ) 2 r e m n )

前两个等式成立的证明可采用第6节类似的方式。

δ

=

γ

(

log

h

2

(

e

/

u

x

1

)

2

r

e

m

n

)

\delta=\gamma^{(\log_{h^2}(e/u^{x_1})^2\ rem\ n)}

δ = γ ( log h 2 ( e / u x 1 ) 2 r e m n )

1)证明

m

=

log

h

2

(

e

/

u

x

1

)

2

r

e

m

n

m=\log_{h^2}(e/u^{x_1})^2\ rem\ n

m = log h 2 ( e / u x 1 ) 2 r e m n

2)证明

m

=

l

o

g

γ

δ

m

o

d

ρ

m=log_{\gamma}\delta\mod \rho

m = l o g γ δ m o d ρ

3)证明

m

∈

[

−

(

n

−

1

)

/

2

,

(

n

−

1

)

/

2

]

m\in[-(n-1)/2,(n-1)/2]

m ∈ [ − ( n − 1 ) / 2 , ( n − 1 ) / 2 ]

其中1)和2)可利用之前augmented public key

(

n

,

g

,

h

)

(\mathfrak{n},\mathfrak{g},\mathfrak{h})

( n , g , h )

证明

m

∈

[

−

(

n

−

1

)

/

2

,

(

n

−

1

)

/

2

]

m\in[-(n-1)/2,(n-1)/2]

m ∈ [ − ( n − 1 ) / 2 , ( n − 1 ) / 2 ]

−

n

/

4

<

m

~

<

n

/

4

-n/4<\tilde{m}<n/4

− n / 4 < m ~ < n / 4

m

∈

[

−

(

n

−

1

)

/

2

,

(

n

−

1

)

/

2

]

m\in[-(n-1)/2,(n-1)/2]

m ∈ [ − ( n − 1 ) / 2 , ( n − 1 ) / 2 ]

(

(

n

−

1

)

/

2

)

2

−

m

2

≥

0

((n-1)/2)^2-m^2\geq 0

( ( n − 1 ) / 2 ) 2 − m 2 ≥ 0

w

1

,

w

2

,

w

3

,

w

4

w_1,w_2,w_3,w_4

w 1 , w 2 , w 3 , w 4

Prover(

T

T

T

B

‘

B‘

B ‘

public key

(

h

k

,

n

,

g

,

y

1

,

y

2

,

y

3

)

(hk,n,g,y_1,y_2,y_3)

( h k , n , g , y 1 , y 2 , y 3 )

augmented public key

(

n

,

g

,

h

)

(\mathfrak{n},\mathfrak{g},\mathfrak{h})

( n , g , h )

ciphertext

(

u

,

e

,

v

)

(u,e,v)

( u , e , v )

group element

δ

\delta

δ

label

L

L

L

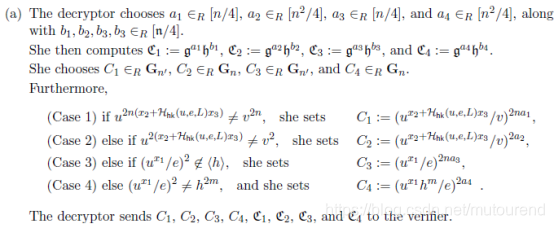

Prover(

T

T

T

私钥

(

x

1

,

x

2

,

x

3

)

(x_1,x_2,x_3)

( x 1 , x 2 , x 3 )

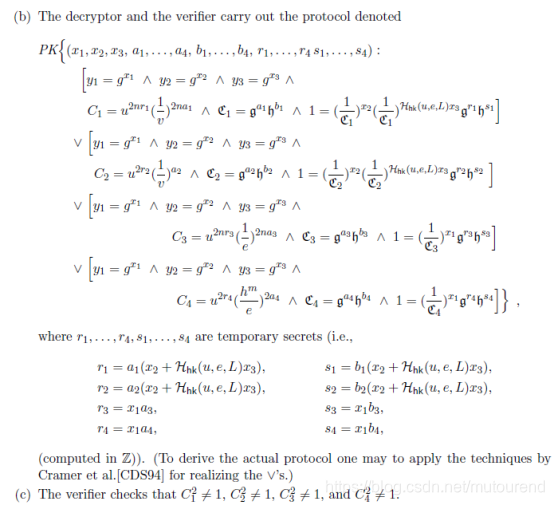

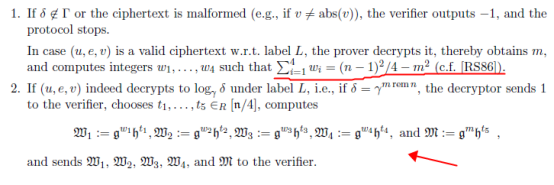

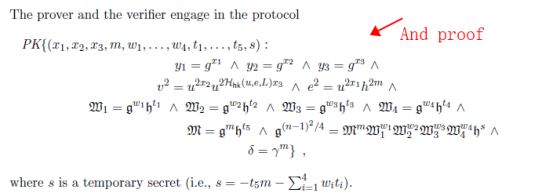

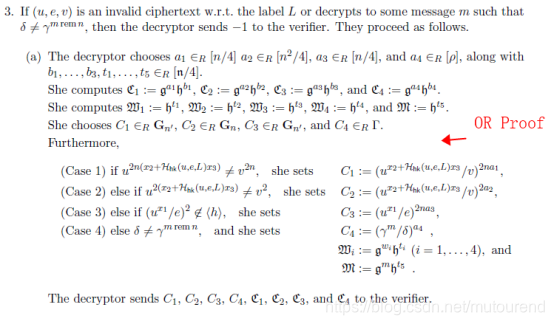

Verifiable Decryption of a Discrete Logarithm的基本流程如下所示: