前言

在处理 Linux 系统出现的各种故障时,故障的症状是最易发现的,而导致这一故障的原因才是最终排除故障的关键。熟悉Linux 系统中常见的日志文件,了解一般故障的分析与解 决办法,将有助于管理员快速定位故障点、“对症下药”、并及时解决各种系统问题。另外, Linux 系统中通过分区、格式化来创建文件系统,而文件系统的运行又与 block 和 inode有关。

一、inode与block

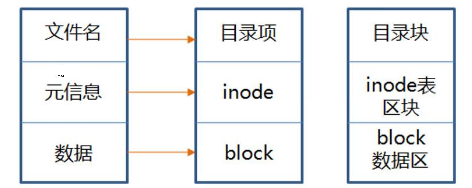

崭新的操作系统的文件除了实际内容外,通常含有非常多的属性,例如Linux操作系统的文件权限(rwx)与文件属性(所有者,群组,时间参数等),文件系统通常会将这两部分分别存放在inode和block中

文件是存储在硬盘上的,硬盘最小存储叫做扇区,每个扇区512字节操作系统读取硬盘信息,不会一个一个扇区读取。实际情况一下连续读取多个扇区,一次性读取多个扇区,叫做块(Block),这种多个扇区组成的“块”是文件存取的最小单位,最常见的4K,就是8个扇区组成的一个Block块,512字节*8=4096字节

1.1inode和block的概述

- 文件数据包括元信息与实际数据

- 文件存储在硬盘上,硬盘最小存储单元是“扇区”,每个扇区存储512字节

- 元信息

元信息是关于信息的信息,用于描述信息的结构、语义、用途和用法等,比如文件的创建者,文件的创建日期,文件的大小等 - block(块)

操作系统读取硬盘的时候,不会一个个扇区的读取,这样效率太低,而是一次性连续读取多个扇区,即一次性读取一个“块”(block)

连续的八个扇区组成一个block,“块”的大小,最长见的是4KB

是文件存取的最小单位 - inode(索引节点)

文件数据存储在“块”中,那么还必须找到一个地方存储文件的元信息,比如文件的创建者,文件的创建日期,文件的大小等

这种存储文件元信息的区域就叫做inode,中文译名为(索引节点),也叫i节点

一个文件必须占用一个inode,但至少占用一个block

1.2inode的内容

1.2.1inode包含文件的元信息

- 文件的字节数

- 文件拥有者的UserID

- 文件的GroupID

- 文件的读,写,执行权限

- 文件的时间戳

- …

使用stat查看文件inode信息

1.2.2Linux系统文件三个主要的时间属性

- ctime(change time)

最后一次改变文件或目录(属性)的时间,例如执行chmod,chown等命令 - atime(access time)

最后一次访问文件或目录的时间 - mtime(modify time)

最后一次修改文件或目录(内容)的时间

1.2.3目录文件的结构

目录文件的结构

目录也是一种文件,每一行成为一个目录项

| 文件名1 | inode号码1 |

|---|---|

| 文件名2 | inode号码1 |

每个inode都有一 个号码,操作系统用inode号码来识别不同的文件

Linux系统内部不使用文件名,而使用inode号码来识别文件

对于用户,文件名只是inode号码便于识别的别称

1.2.4inode的号码

- 用户通过文件名打开文件时,系统内部的过程

1.系统找到这个文件名对应的inode号码

2.通过inode号码,获取inode信息

3.根据inode信息,找到文件数据所在的block,读出数据 - 查看inode号码的方法

ls -i命令:查看文件名对应的inode号码

[root@localhost ~]# ls -i

100664987 1.txt 100663374 anaconda-ks.cfg

[root@localhost ~]# ls -i 1.txt

100664987 1.txt

[root@localhost ~]#

stat命令:查看inode信息中的inode号码

1.2.5文件存储小结

- 硬盘分区后的结构

- 访问文件的简单流程

1.2.6inode的大小

- inode也会消耗硬盘空间,所以格式化的时候,操作系统自动将硬盘分区成二个区域,一个数据区、存储文件数据,一个是inode区,存放所有的inode信息。每个inode大小一般为128字节或者256字节,通常情况下不需要关注单个inode的大小,而是需要重点关注inode总数,inode的总数在格式化就给定了,执行df -i 命令就可以查看

- 每个分区的对应inode总数和已经使用的inode数量

df- i命令:查看文件系统的inode数量信息(总数,已用,可用)

[root@localhost ~]# df -i

文件系统 Inode 已用(I) 可用(I) 已用(I)% 挂载点

/dev/mapper/centos-root 26214400 27784 26186616 1% /

devtmpfs 479648 388 479260 1% /dev

tmpfs 482689 1 482688 1% /dev/shm

tmpfs 482689 1265 481424 1% /run

tmpfs 482689 16 482673 1% /sys/fs/cgroup

/dev/sda1 524288 327 523961 1% /boot

/dev/mapper/centos-home 76083200 3 76083197 1% /home

tmpfs 482689 1 482688 1% /run/user/0

1.2.7inode的特殊作用

- 由于inode号码与文件名分离,导致一些Unix/Linux系统具有以下的现象

文件名包含特殊字符,可能无法正常删除。这时直接删除 inode,能够起到删除文件的作用;

移动文件或重命名文件,只是改变文件名,不影响 inode 号码;

打开一个文件以后,系统就以 inode 号码来识别这个文件,不再考虑文件名

1.2.8软件更新

这种情况使得软件更新变得简单,可以在不关闭软件的情况下进行更新,不需要重启。 因为系统通过 inode 号码,识别运行中的文件,不通过文件名。更新的时候,新版文件以同样的文件名,生成一个新的 inode,不会影响到运行中的文件,等到下一次运行这个软件的时候,文件名就自动指向新版文件,旧版文件的inode 则被回收。

二、硬链接与软链接

在linux系统下的软件文件有2种,一种类似Windows的快捷方式功能的文件,可以快速连接到文件或者目录,称之为软连接,另外一种是通过inode连接产生新的文件名,不是产生新的文件,称之为硬连接。

2.1硬链接

文件名1--------node节点(abc)--------数据

|

文件名2--------node节点(abc)-------------

- 一般情况下,文件名和inode号码是一一对应关系,每个inode号码对应一个文件名

- 但是Linux系统允许,多个文件名指向同一个inode号码。这表示可以用不同的文件名来访问同样的内容

[root@localhost ~]# ln 1.txt 2.txt ##创建1.txt的硬链接2.txt

[root@localhost ~]# stat 1.txt 2.txt ##查看1.txt,2.txt的inode是一样的

文件:"1.txt"

大小:0 块:0 IO 块:4096 普通空文件

设备:fd00h/64768d Inode:100664987 硬链接:2

权限:(0644/-rw-r--r--) Uid:( 0/ root) Gid:( 0/ root)

环境:unconfined_u:object_r:admin_home_t:s0

最近访问:2020-06-23 13:56:29.306717450 +0800

最近更改:2020-06-23 13:56:29.306717450 +0800

最近改动:2020-06-23 14:20:34.867869199 +0800

创建时间:-

文件:"2.txt"

大小:0 块:0 IO 块:4096 普通空文件

设备:fd00h/64768d Inode:100664987 硬链接:2

权限:(0644/-rw-r--r--) Uid:( 0/ root) Gid:( 0/ root)

环境:unconfined_u:object_r:admin_home_t:s0

最近访问:2020-06-23 13:56:29.306717450 +0800

最近更改:2020-06-23 13:56:29.306717450 +0800

最近改动:2020-06-23 14:20:34.867869199 +0800

创建时间:-

- 运行此命令后,源文件和目标文件的inode号码相同,都指向同一个inode,inode信息中的“链接数”此时就会增加1

- 当一个文件拥有多个硬链接时,对文件内容修改,会影响所有文件名,但是删除一个文件名,不会影响另外一个文件名称访问,删除一个文件名,只会inode中的连接数减1,需要注意的是不能对目录做硬链接。

2.2软链接

文件名1--------node节点(abc)--------数据

|

文件名2--------node节点(cde)

软链接就是创建一个独立的文件,而这个文件会让数据的读取指向它连接的那个文件名称

例如,文件A和B的inode号码虽然不一样,但是文件A的内容是文件B的路径,读取文件A时系统会自动访问者导向文件B,这时,文件A就称为文件B的‘软链接’或者符号链接,这表示,文件A依赖于文件B而存在,如果删除了文件B ,打开文件A就会报错,这是软链接与硬链接的最大不同:文件A指向文件B的文件名,而不是文件B的inode号码,文件B的inode“链接数”不会因此产生变化。

[root@localhost ~]# ln -s 1.txt 3.txt ##创建软连接

[root@localhost ~]# ll

总用量 4

-rw-r--r--. 2 root root 0 6月 23 13:56 1.txt

-rw-r--r--. 2 root root 0 6月 23 13:56 2.txt

lrwxrwxrwx. 1 root root 5 6月 23 14:41 3.txt -> 1.txt

-rw-------. 1 root root 1269 6月 19 01:33 anaconda-ks.cfg

[root@localhost ~]# stat 1.txt 3.txt ##查看1.txt,3.txt的inode,两个是不一样的

文件:"1.txt"

大小:0 块:0 IO 块:4096 普通空文件

设备:fd00h/64768d Inode:100664989 硬链接:1

权限:(0644/-rw-r--r--) Uid:( 0/ root) Gid:( 0/ root)

环境:unconfined_u:object_r:admin_home_t:s0

最近访问:2020-06-23 14:49:13.652632108 +0800

最近更改:2020-06-23 14:49:13.652632108 +0800

最近改动:2020-06-23 14:49:13.652632108 +0800

创建时间:-

文件:"3.txt" -> "1.txt"

大小:5 块:0 IO 块:4096 符号链接

设备:fd00h/64768d Inode:100664988 硬链接:1

权限:(0777/lrwxrwxrwx) Uid:( 0/ root) Gid:( 0/ root)

环境:unconfined_u:object_r:admin_home_t:s0

最近访问:2020-06-23 14:42:11.761264731 +0800

最近更改:2020-06-23 14:42:00.353254797 +0800

最近改动:2020-06-23 14:42:00.353254797 +0800

创建时间:-

[root@localhost ~]# rm -rf 1.txt ##删除1.txt

[root@localhost ~]# ll

总用量 4

-rw-r--r--. 1 root root 0 6月 23 13:56 2.txt

lrwxrwxrwx. 1 root root 5 6月 23 14:42 3.txt -> 1.txt ##这里1.txt会一直闪烁

-rw-------. 1 root root 1269 6月 19 01:33 anaconda-ks.cfg

[root@localhost ~]# cat 3.txt ##无法查看3.txt

cat: 3.txt: 没有那个文件或目录

三、恢复误删除的文件

3.1:EXT类型文件恢复

- 删除一个文件,实际上并不清除 inode 节点和 block 的数据,只是在这个文件的父目录 里面的 block中,删除这个文件的名字,Linux 是通过 Link 的数量来控制文件删除的,只有当一个文件不存在任何 Link 的时候,这个文件才会被删除。 在 Linux 系统运维工作中,经常会遇到因操作不慎、操作错误等导致文件数据丢失的情况,尤其对于客户企业中一些新手。当然,这里所指的是彻底删除,即已经不能通过“回收站”找回的情况,比如使用“rm -rf”来删除数据。针对 Linux 下的 EXT 文件系统,可用的恢复工具有 debugfs、ext3grep、extundelete等。

- 其中 extundelete 是一个开源的 Linux 数据 恢复工具,支持 ext3、ext4 文件系统。

- 在数据被误删除后,第一时间要做的就是卸载被删除数据所在的分区,如果是根分区的数据遭到误删,就需要将系统进入单用户模式,并且将根分区以只读模式挂载。这样做的原 因很简单,因为将文件删除后,仅仅是将文件的 inode 节点中的扇区指针清零,实际文件还 存储在磁盘上,如果磁盘继续以读写模式挂载,这些已删除的文件的数据块就可能被操作系统重新分配出去,在这些数据库被新的数据覆盖后,这些数据就真的丢失了,恢复工具也回 天无力。所以以只读模式挂载磁盘可以尽量降低数据库中数据被覆盖的风险,以提高恢复数 据成功的比例。

下面将介绍使用 extundelete 工具如何恢复误删除的文件

[root@localhost ~]# yum -y install e2fsprogs-devel e2fsprogs-libs ##安装extundelete两个依赖包

[root@localhost ~]# wget http://nchc.dl.sourceforge.net/project/extundelete/extundelete/0.2.4/extundelete-0.2.4.tar.bz2 ##下载extundelete工具

[root@localhost ~]# tar xvf extundelete-0.2.4.tar.bz2

[root@localhost extundelete-0.2.4]# ./configure --prefix=/usr/local/extundelete && make && make install

[root@localhost extundelete-0.2.4]# cd /usr/local/extundelete/bin

[root@localhost bin]# ln -s /usr/local/extundelete/bin/* /usr/sbin/

[root@localhost ~]# fdisk /dev/sdb ##这里新建一块硬盘,将其挂载到/data目录下

[root@localhost ~]# mkfs.ext3 /dev/sdb1 ##格式化硬盘

[root@localhost ~]# mkdir /data ##创建/data目录

[root@localhost ~]# mount /dev/sdb1 /data ##挂载硬盘

[root@localhost ~]# cd /data

[root@localhost data]# echo a>a && echo a>b && echo a>c && echo a>d ##创建几个文件

[root@localhost data]# ll

总用量 32

-rw-r--r--. 1 root root 2 6月 23 15:44 a

-rw-r--r--. 1 root root 2 6月 23 15:44 b

-rw-r--r--. 1 root root 2 6月 23 15:44 c

-rw-r--r--. 1 root root 2 6月 23 15:44 d

drwx------. 2 root root 16384 6月 23 15:41 lost+found

[root@localhost data]# extundelete /dev/sdb1 ##查看该文件系统的使用情况

[root@localhost data]# rm -rf a b ##模拟误删除

[root@localhost data]# cd ~

[root@localhost ~]# umount /data ##将硬盘卸载

[root@localhost ~]# extundelete /dev/sdb1 --restore-all ##恢复删除的数据命令

NOTICE: Extended attributes are not restored.

Loading filesystem metadata ... 160 groups loaded.

Loading journal descriptors ... 32 descriptors loaded.

Searching for recoverable inodes in directory / ...

2 recoverable inodes found.

Looking through the directory structure for deleted files ...

0 recoverable inodes still lost.

[root@localhost ~]# ll ##恢复的文件在这个目录中

...

drwxr-xr-x. 2 root root 24 6月 23 15:47 RECOVERED_FILES

[root@localhost ~]# cd RECOVERED_FILES/

[root@localhost RECOVERED_FILES]# ll ##可以看到误删除的文件

总用量 8

-rw-r--r--. 1 root root 2 6月 23 15:47 a

-rw-r--r--. 1 root root 2 6月 23 15:47 b

3.2:xfs类型文件恢复

extundelete 工具仅可以恢复 EXT 类型的文件,无法恢复 CentOS 7 系统默认采用 xfs 类型的文件。

针对 xfs 文件系统目前也没有比较成熟的文件恢复工具,所以建议提前做好数据备份,以避免数据丢失。

xfs 类型的文件可使用 xfsdump 与 xfsrestore 工具进行备份恢复,若系统中未安装 xfsdump与xfsrestore工具,可以通过yum install -y xfsdump命令安装。xfsdump 按照inode 顺序备份一个 xfs 文件系统。

xfsdump 的备份级别有两种:0 表示完全备份;1-9 表示增量备份。

xfsdump 的备份级别默认为 0。

xfsdump 的命令格式为:xfsdump -f 备份存放位置 要备份路径或设备文件。常用的备份参数包括以下几种:

-f:指定备份文件目录;

-L:指定标签 session label;

-M:指定设备标签 media label;

-s:备份单个文件,-s 后面不能直接跟路径

下面通过一个案例来备份恢复 xfs 类型的文件,首先添加一款新硬盘并格式化为 xfs 类 型的文件系统,然后挂在到/date 目录下

[root@localhost ~]# mkfs.xfs -f /dev/sdb1 ##将sdb1格式化为xfs格式

[root@localhost ~]# mount /dev/sdb1 /data ##挂载硬盘

[root@localhost ~]# cd /data

[root@localhost data]# cp /etc/passwd ./ ##复制passwd文件

[root@localhost data]# mkdir test ##创建目录

[root@localhost data]# touch test/a ##创建文件

[root@localhost data]# tree /data ##查看目录内容

/data

├── passwd

└── test

└── a

1 directory, 2 files

[root@localhost test]# xfsdump -f /opt/dump_sdb1 /dev/sdb1 ##使用xfsdump 命令备份整个分区

please enter label for this dump session (timeout in 300 sec)

-> dump_sdb1 ##指定备份会话标签

please enter label for media in drive 0 (timeout in 300 sec)

-> sdb1 ##指定设备标签,就是对要备份的设备做一个描述

[root@localhost test]# xfsdump -I ##查看备份信息(注意这里是大写的i)

[root@localhost test]# cd /data

[root@localhost data]# ls ##data下的文件目录

passwd test

[root@localhost data]# rm -rf * ##模拟误删

[root@localhost data]# ll

总用量 0

[root@localhost data]# xfsrestore -f /opt/dump_sdb1 /data/ ##使用此命令恢复数据

[root@localhost data]# ls ##恢复成功

passwd test

使用 xfsdump 时,需要注意以下的几个限制

1、xfsdump 不支持没有挂载的文件系统备份,所以只能备份已挂载的;

2、xfsdump 必须使用 root 的权限才能操作(涉及文件系统的关系);

3、xfsdump 只能备份 XFS 文件系统;

4、xfsdump 备份下来的数据(档案或储存媒体)只能让 xfsrestore 解析;

5、xfsdump 是透过文件系统的 UUID 来分辨各个备份档的,因此不能备份两个具有相同 UUID 的文件系统。

四、分析日志文件

4.1日志的功能

日志文件是用于记录 Linux 操作系统中各种运行消息的文件,相当于 Linux 主机的“日记”。

不同的日志文件记载了不同类型的信息,如 Linux 内核消息、用户登录事件、程序错误等。

日志文件对于诊断和解决系统中的问题很有帮助,因为在 Linux 操作系统中运行的程序通常会把系统消息和错误消息写入相应的日志文件,这样系统一旦出现问题就会“有据可查”。 此外,当主机遭受攻击时,日志文件还可以帮助寻找攻击者留下的痕迹。

4.2日志文件的分类

在 Linux 操作系统中,日志数据主要包括以下三种类型

- 内核及系统日志:这种日志数据由系统服务 rsyslog 统一管理,根据其主配置文件 /etc/rsyslog.conf 中的设置决定将内核消息及各种系统程序消息记录到什么位置。 系统中有相当一部分程序会把自己的日志文件交由 rsyslog 管理,因而这些程序使 用的日志记录也具有相似的格式

- 用户日志:这种日志数据用于记录 Linux 操作系统用户登录及退出系统的相关信息, 包括用户名、登录的终端、登录时间、来源主机、正在使用的进程操作等

- 程序日志:有些应用程序会选择由自己独立管理一份日志文件(而不是交给 rsyslog 服务管理),用于记录本程序运行过程中的各种事件信息。由于这些程序只负责管 理自己的日志文件,因此不同程序所使用的日志记录格式可能会存在较大的差异

Linux 操作系统本身和大部分服务器程序的日志文件都默认放在目录/var/log/下。一部分程序共用一个日志文件,一部分程序使用单个日志文件,而有些大型服务器程序由于日志文件不止一个,所以会在/var/log/目录中建立相应的子目录来存放日志文件,这样既保证了 日志文件目录的结构清晰,又可以快速定位日志文件。有相当一部分日志文件只有 root 用户才有权限读取,这保证了相关日志信息的安全性。

对于 Linux 操作系统中的日志文件,有必要了解其各自的用途,这样才能在需要的时候 更快地找到问题所在,及时解决各种故障。下面介绍常见的一些日志文件

- /var/log/messages:记录 Linux 内核消息及各种应用程序的公共日志信息,包括启动、I/0 错误、网络错误、程序故障等。对于未使用独立日志文件的应用程序或服务,一般都可以从该日志文件中获得相关的事件记录信息

- /var/log/cron:记录 crond 计划任务产生的事件信息

- /var/log/dmesg:记录 Linux 操作系统在引导过程中的各种事件信息

- /var/log/maillog:记录进入或发出系统的电子邮件活动

- /var/log/lastlog:记录每个用户最近的登录事件

- /var/log/secure:记录用户认证相关的安全事件信息

- /var/log/wtmp:记录每个用户登录、注销及系统启动和停机事件

- /var/log/btmp:记录失败的、错误的登录尝试及验证事件

4.3日志文件分析

分析日志文件的目的在于通过浏览日志查找关键信息、对系统服务进行调试,以及判断发生故障的原因等

我这边主要介绍三类日志文件的基本格式和分析方法

对于大多数文本格式的日志文件(如内核及系统日志、大多数的程序日志),只要使用 tail、more、less、cat

等文本处理工具就可以查看日志内容。而对于一些二进制格式的日志 文件(如用户日志),则需要使用特定的查询命令

4.3.1内核及系统日志

内核及系统日志功能主要由默认安装的 rsyslog-7.4.7-16.el7.x86_64.rpm 软件包提供

rsyslog服务所使用的配置文件为/etc/rsyslog.conf,通过查看/etc/rsyslog.conf 文件中的内容

[root@localhost data]# grep -v "^$" /etc/rsyslog.conf

从配置文件/etc/rsyslog.conf 中可以看到,受 rsyslogd 服务管理的日志文件都是Linux 操作系统中主要的日志文件,它们记录了 Linux 操作系统中内核、用户认证、电子邮件、计划任务等基本的系统消息。在 Linux 内核中,根据日志消息的重要程度不同,将其分为不同的优先级别(数字等级越小,优先级越高,消息越重要)

| 级别 | 解释 |

|---|---|

| 0 EMERG(紧急) | 会导致主机系统不可用的情况 |

| 1 ALERT(警告) | 必须马上采取措施解决的问题 |

| 2 CRIT(严重) | 比较严重的情况 |

| 3 ERR(错误) | 运行出现错误 |

| WARNING(提醒) | 可能影响系统功能,需要提醒用户的重要事件 |

| 5 NOTICE(注意) | 不会影响正常功能,但是需要注意的事件 |

| 6 INFO(信息) | 一般信息 |

| 7 DEBUG(调试) | 程序或系统调试信息等 |

内核及大多数系统消息被记录到公共日志文件/var/log/messages 中,而其他一些程序消息被记录到各自独立的日志文件中,此外日志消息还能够记录到特定的存储设备中,或者直接发送给指定用户。查看/var/log/messages 文件的内容如下

[root@localhost log]# more messages

对于 rsyslog 服务统一管理的大部分日志文件,使用的日志记录格式基本上是相同的。

以公共日志/var/log/messages 文件的记录格式为例,其中每一行表示一条日志消息,每 一条消息均包括以下四个字段。

Jun 23 18:29:38 localhost yum[10072]: Installed: tree-1.6.0-10.el7.x86_64

Jun 23 18:35:14 localhost yum[10084]: Installed: attr-2.4.46-13.el7.x86_64

Jun 23 18:35:14 localhost yum[10084]: Installed: xfsdump-3.1.7-1.el7.x86_64

Jun 23 19:01:01 localhost systemd: Started Session 12 of user root.

时间标签:消息发出的日期和时间 Jun 23 19:01:01

主机名:生成消息的计算机的名称 localhost

子系统名称:发出消息的应用程序的名称 systemd

消息:消息的具体内容 Started Session 12 of user root.

在有些情况下,可以设置 rsyslog,使其在把日志信息记录到文件的同时将日志信息发 送到打印机进行打印,这样无论网络入侵者怎样修改日志都不能清除入侵的痕迹。rsyslog 日志服务是一个常会被攻击的显著目标,破坏了它将使管理员难以发现入侵及入侵的痕迹, 因此要特别注意监控其守护进程及配置文件

4.3.2用户日志

在 wtmp、btmp、lastlog 等日志文件中,保存了系统用户登录、退出等相关的事件消息,但是这些文件都是二进制的数据文件,不能直接使用 tail、less 等文本查看工具进行浏览,需要使用 who、w、users、last 和 lastb 等用户查询命令来获取日志信息

1、查询当前登录的用户情况——users、who、w 命令

users 命令只是简单地输出当前登录的用户名称,每个显示的用户名对应一个登录会话。

如果一个用户有不止一个登录会话,那他的用户名将显示与其相同的次数。users命令的具体操作如下:

[root@localhost ~]# users ##打开了一个终端

root

who 命令用于报告当前登录到系统中的每个用户的信息。使用该命令,系统管理员可以查看当前系统存在哪些不合法用户,从而对其进行审计和处理。who 的默认输出包括用 户名、终端类型、登录日期及远程主机

who 命令的具体操作如下:

[root@localhost ~]# who

root pts/1 2020-06-23 16:53 (192.168.179.1)

w命令用于显示当前系统中的每个用户及其所运行的进程信息,比users,who命令的输出内容要更加丰富一些

w命令的具体操作如下:

[root@localhost ~]# w

19:29:54 up 3:50, 1 user, load average: 0.00, 0.01, 0.03

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root pts/1 192.168.179.1 16:53 2.00s 0.16s 0.01s w

2、查询用户登录的历史记录——last、lastb 命令

last 命令用于查询成功登录到系统的用户记录,最近的登录情况将显示在最前面。通过 last 命令可以及时掌握 Linux 主机的登录情况,若发现未经授权的用户登录过,则表示当前主机可能已被入侵

last 命令的具体操作如下:

[root@localhost ~]# last

root pts/1 192.168.179.1 Tue Jun 23 16:53 still logged in

root pts/2 192.168.179.1 Tue Jun 23 16:53 - 16:53 (00:00)

root pts/2 192.168.179.1 Tue Jun 23 16:52 - 16:53 (00:00)

root pts/2 192.168.179.1 Tue Jun 23 16:52 - 16:52 (00:00)

root pts/1 192.168.179.1 Tue Jun 23 16:49 - 16:53 (00:04)

root pts/2 192.168.179.1 Tue Jun 23 16:46 - 16:46 (00:00)

root pts/1 192.168.179.1 Tue Jun 23 16:44 - 16:47 (00:02)

root pts/0 192.168.179.1 Tue Jun 23 15:39 - 16:54 (01:15)

reboot system boot 3.10.0-957.el7.x Tue Jun 23 15:39 - 19:31 (03:52)

root pts/1 192.168.179.1 Tue Jun 23 13:20 - down (02:17)

root pts/0 192.168.179.1 Tue Jun 23 10:45 - 13:36 (02:50)

root tty1 Fri Jun 19 01:34 - 15:38 (4+14:04)

reboot system boot 3.10.0-957.el7.x Fri Jun 19 01:33 - 15:38 (4+14:05)

wtmp begins Fri Jun 19 01:33:47 2020

lastb 命令用于查询登录失败的用户记录,如登录的用户名错误、密码不正确等情况都 将记录在案,登录失败的情况属于安全事件,因为这表示可能有人在尝试猜解你的密码。除了使用 lastb 命令查看以外,也可以直接从安全日志文件/var/log/secure 中获得相关信息

lastb命令的具体操作如下:

[root@localhost ~]# lastb

btmp begins Tue Jun 23 15:39:17 2020

[root@localhost ~]# tail /var/log/secure

Jun 23 16:52:57 localhost sshd[9911]: Accepted password for root from 192.168.179.1 port 54612 ssh2

Jun 23 16:52:57 localhost sshd[9911]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 23 16:53:01 localhost sshd[9911]: pam_unix(sshd:session): session closed for user root

Jun 23 16:53:05 localhost sshd[9933]: Accepted password for root from 192.168.179.1 port 54615 ssh2

Jun 23 16:53:05 localhost sshd[9933]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 23 16:53:09 localhost sshd[9933]: pam_unix(sshd:session): session closed for user root

Jun 23 16:53:49 localhost sshd[9866]: pam_unix(sshd:session): session closed for user root

Jun 23 16:53:55 localhost sshd[9956]: Accepted password for root from 192.168.179.1 port 54623 ssh2

Jun 23 16:53:56 localhost sshd[9956]: pam_unix(sshd:session): session opened for user root by (uid=0)

Jun 23 16:54:44 localhost sshd[9368]: pam_unix(sshd:session): session closed for user root

4.3.3程序日志

程序日志在 Linux 操作系统中,还有相当一部分应用程序没有使用 rsyslog 服务来管理日志,而是由程序自己维护日志记录。例如,httpd网站服务程序使用两个日志文件 access_log 和 error_log 分别记录客户访问事件和错误事件。不同应用程序的日志记录格式差别较大,且没有严格使用统一的格式,这里不再详细介绍。 总的来说,作为一名合格的系统管理人员,应该提高警惕,随时注意各种可疑状况,定期并随机检查各种系统日志文件,包括一般信息日志、网络连接日志、文件传输日志及用户登录日志记录等。在检查这些日志时,要注意是否有不合常理的时间或操作记录。例如出现以下现象就应多加注意:

- 用户在非常规的时间登录,或者用户登录系统的 IP 地址和以往的不一样

- 用户登录失败的日志记录,尤其是那些一再连续尝试进入失败的日志记录

- 非法使用或不正当使用超级用户权限

- 无故或者非法重新启动各项网络服务的记录

- 不正常的日志记录,如日志残缺不全,或者是诸如 wtmp 这样的日志文件无故缺少 了中间的记录文件

另外,需要提醒管理人员注意的是,日志并不是完全可靠的,高明的黑客在入侵系统后 经常会打扫现场。

所以管理人员需要综合运用以上的系统命令,全面、综合地进行审查和检测,切忌断章取义,否则将可能做出错误的判断。