说明:内容来自360网安学院,仅作为个人学习使用,请勿用作非法用途

HTTP协议分析

【实验目的】

通过该实验,需要学员掌握对HTTP协议的分析能力,同时熟悉TCP协议。

【实验原理】

通过分析Web网页登录过程,结合学习的HTTP相关知识,提取出登录的用户名和密码。

【实验过程】

第1步:因为要提取用户名和密码,所以猜测肯定是以post表单的形式传送的数据。

所以过滤http,然后找到post方式找一条数据

http、 http.request.method==POST

第2步:右键追踪http流,可以在post报文信息中找到用户名和密码

HTTPS协议分析实验

【实验目的】

通过该实验,需要学员熟悉TLS(1.2)协议和HTTP分析。

【实验原理】

HTTPS协议实现对应用层数据的加密,实现传输过程数据的机密性、完整性。该实验通过导出本地浏览器的TLS加密密钥,并添加至wireshark工具中,实现wireshark对HTTPS数据的透明解析,帮助学员深入理解TLS的握手步骤,应用层数据传输等详细内容。

该实验将通过wireshark实现,对https网站的登录访问,并从抓取的数据中,分析出Web中输入的敏感数据。

【实验过程】

第1步:开启wireshark进行抓包,然后登录一个https协议的网站,我这里用bugku。然后关闭浏览器,wireshark停止抓包。接下来对抓包内容进行分析。

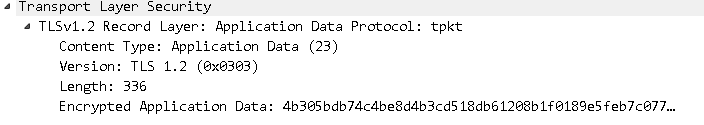

第2步:过滤TLS协议

tls

可以看到所有应用层数据已经被加密处理了。

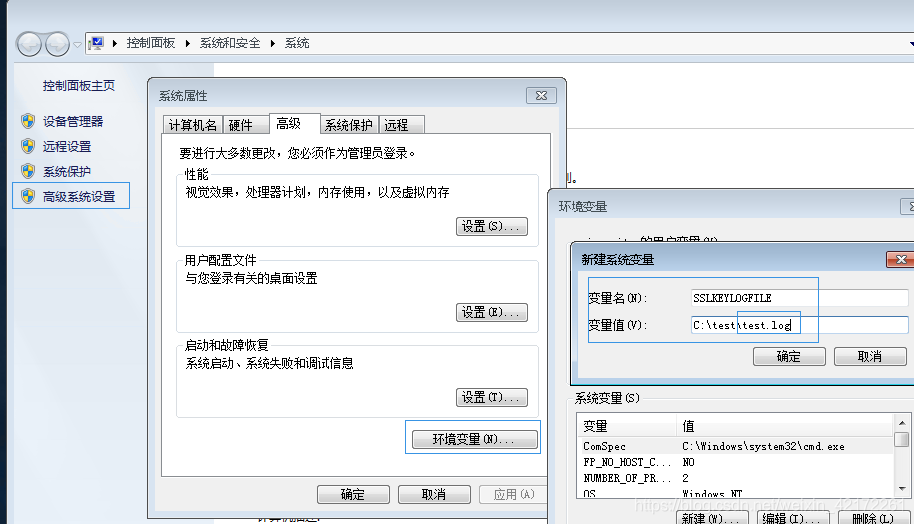

第3步:导出浏览器TLS密钥。

通过增加名为“SSLKEYLOGFILE”的环境变量,指定导出路径和文件名称,该文件无需手工建立,当打开浏览器,系统会自行建立。

当配置了”SSLKEYLOGFILE“这个环境变量,这意味着你告诉chrome 你想知道chrome每次https会话的key记录,chrome将会在每次https会话结束后 将会话数据解密的key记录到 .log 文件中,Wireshark通过访问keylog文件使用里面的key就可以解密自己捕获到的chrome产生的https会话数据流。

第4步:使用TLS密钥解密wireshark数据

配置tls协议。点击wireshark“编辑”–>“首选项”–>“协议”–>“TLS”–>“(Pre)-Master-Secret log filename”,在此处,将上一步上的变量值填入即可(或找开浏览器,在该路径下生成log文件,然后点击“Browse”手工找到也可)。

此时可以看到wireshark中已经解密出tls的加密数据了。

注意:我做实验的时候好多次都不成功,后来重新抓包才会获得解密后的http数据包,不知道为什么。