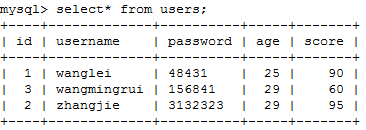

在SQL注入时,我们可以利用它来进行一个

快速测试,在Union注入时,如果我们通过

测试已经知道了前面语句的字段数,就可以

写入union 注入语句,但存在一个问题

我们虽然可以通过注入获得想要的信息

但这些信息必须能够返回到我们手中

对于网页来说,如何能够让数据回显是至关重要的。

例如一个网站的参数传递执行的查询有3个字段

很可能这些字段不是都显示在网页前端的假如其中的

1或2个字段的查询结果是会返回到前端的

那么我们就需要知道这3个字段中哪两个结果会回显

这个过程相当于找到数据库与前端显示的通道

如果我们直接输入查询字段进行查询,语句会非常冗长

而且很可能还需要做很多次测试

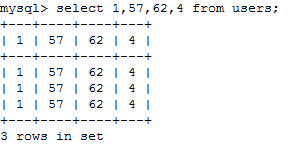

这时候我们利用一个简单的select 1,2,3

根据显示在页面上的数字就可以知道哪个数字是这个“通道”

那么我们只需要把这个数字改成我们想查询的内容(如id,password)

当数据爆破成功后,就会在窗口显示我们想要的结果

这里我们只输入了4个数字,就返回4列,可以看出,第一行是我们的表格属性,原来的id,

username等属性被替换成了这些数字串,而且我们输入的数字串长度是任意的,输入几个数字,就会出现几个属性,也就是说返回表的列数是等于我们输入的数字个数的,而行数与原数据库表的结构保持一致,原本有3行数据,输入数字串后仍为3行