摘要:

网络攻击是导致网络安全威胁的主要原因,嗅探攻击、截获攻击、拒绝服务攻击等是常见的网络攻击。网络攻击和网络安全是矛盾的两个方面,但是了解网络攻击手段可以帮助我们更好地保护网络安全。嗅探攻击是被动攻击,主要是黑客终端通过接入嗅探目标终端的信息传输路径,然后复制经过网络传输的信息;截获攻击是一种主动攻击,攻击手段是改变传输路径,但是黑客终端可以对截获的消息进行篡改等操作;拒绝服务攻击也是主动攻击,主要是通过耗尽网络设备或服务器等资源,使其不能给正常客户端提供服务的一种攻击。这篇文章主要叙述三种攻击的攻击方法和防御思路。

一、网络攻击简述

1.1网络攻击定义:

网络攻击是指利用网络中存在的漏洞和安全缺陷对网络中的硬件、软件及信息进行的攻击、其目的是破坏网咯中信息的保密性、完整性、可用性、可控性和不可抵赖性,削弱甚至瘫痪网络的服务功能。

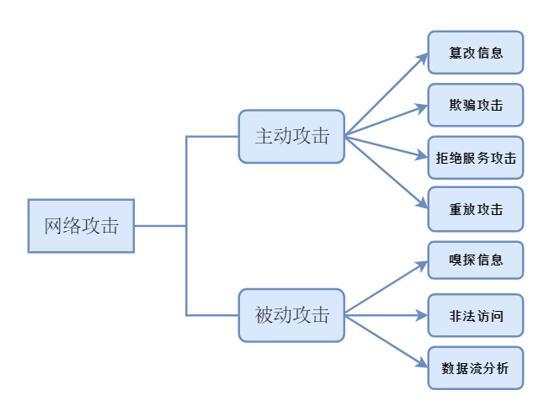

1.2网络攻击分类:

主动攻击:是指会改变网络中的信息、状态和信息流模式的攻击行为,并且可以破坏信息的保密性、完整性和可用性。

被动攻击:是指不会对经过网络传输的信息、网络状态和网络信息流模式产生影响的攻击行为,一般只破坏信息的保密性。

二、攻击方法与防御机制

2.1嗅探攻击

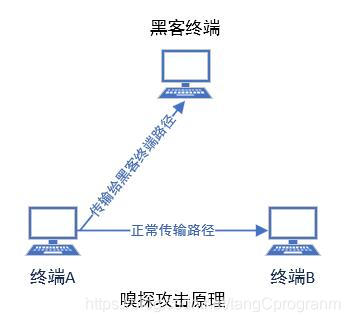

嗅探攻击的原理:首先黑客终端加入嗅探目标终端的信息传输路径,以太网是一个广播型的网络,黑客终端再利用嗅探器,将自己的以太网卡设置成杂收模式,然后黑客终端就可以捕获以太网上所有的报文和帧。这种攻击不会影响网络中信息的正常传输过程,并且对网络和主机都是透明的。

嗅探攻击的三个后果:

1.破坏信息的保密性。黑客终端嗅探到信息后,可以阅读、分析信息。

2.嗅探攻击是实现数据流分析攻击的前提,只有实现嗅探攻击才能对嗅探到的数据流进行统计分析。

3.实施重放攻击。

防御机制:

对于通过集线器实施的嗅探攻击,需要有防止黑客终端接入集线器的措施,对于通过交换机实施的攻击,一是需要有防止黑客终端接入交换机的措施,而是交换机需要具有防御MAC表溢出攻击的机制。1.划分VLAN技术,将连接到交换上的所有主机逻辑分开,将他们之间的通信变为点到点的通信方式,2.在网络中布置入侵检测系统(IDS),以及防火墙等安全设备,针对对路由器和交换机的攻击进行识别。

对于无线通信过程,只能通过传输信息进行加密来防御。

2.2截获攻击

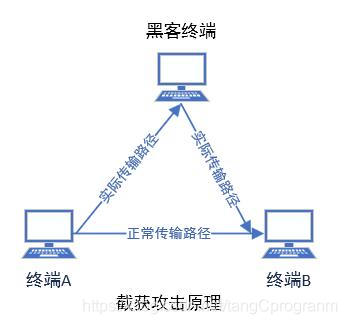

攻击原理:黑客首先要改变正常通信终端之间的传输路径,使传输路径经过黑客终端,称为传输路径上的一个中间站,若另外两个终端要进行信息传输就必须经过黑客终端,然后黑客终端就可以截获信息,并且进行一些列操作。截获攻击又可以细分为MAC地址欺骗攻击、DHCP地址欺骗攻击、ARP欺骗攻击、生成树攻击、路由项欺骗攻击。

截获攻击后果:

1.获得用户的私密信息,比如用户名和口令之类的。

2.黑客终端截获信息之后,可以篡改信息。

3.实施重放攻击。

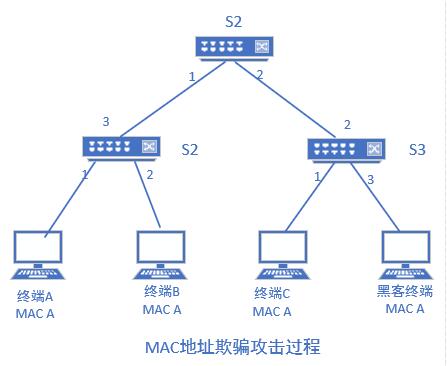

2.2.1 MAC地址欺骗攻击:

1.黑客终端首先接入到其中一个通信终端接入的交换机,2.黑客终端将自己的MAC地址修改为攻击目标(终端A)的MAC地址(MAC A),3.发送以攻击目标(终端A)为源MAC地址、以广播地址为目的MAC地址的MAC帧。

防御机制:

1.阻止黑客接入以太网,

2.阻止黑客终端发送的以伪造的MAC地址为源MAC地址的MAC帧进入以太网。

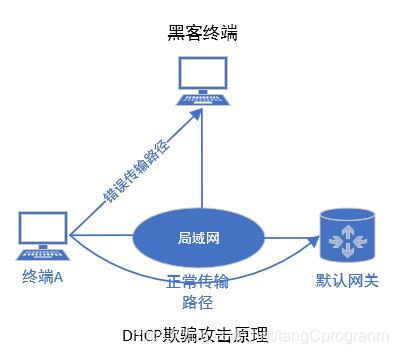

2.2.2 DHCP欺骗攻击:

攻击原理:终端在访问网络前必须配置网络信息,通过动态主机配置协议(DHCP)自动从DHCP服务器获取,所以为黑客攻击提供了可能。

黑客伪造一个DHCP服务器,并将其接入想要截获IP分组的局域网,然后将伪造的DHCP服务器的默认网关地址设置成黑客终端的IP地址,该局域网内的终端通过伪造的DHCP服务器获得网络信息,其中默认网关地址是黑客终端的地址,终端发送给其他网络的IP分组首先会发给黑客终端。

防御机制:

以太网交换机端口对DHCP服务器进行验证,通过验证才能入以太网。

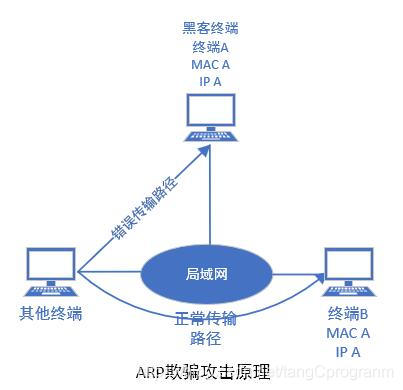

2.2.3 ARP欺骗攻击:

攻击原理:由于以太网中终端无法鉴别ARP请求报文、应答报文中给出的IP地址与MAC地址绑定项的真伪,此时如果黑客终端想实施ARP欺骗攻击,黑客终端先广播一个ARP请求报文或者ARP应答报文,然后将攻击目标的IP地址和自己的MAC地址绑定在一起,路由器接收到报文后,在缓冲区中记录攻击目标的IP地址和黑客终端MAC地址的绑定项,当路由器需要转发目的地址为攻击目标的IP时,将该IP分组封装成以路由MAC为源MAC地址、黑客终端MAC为目的MAC地址的MAC帧,这样黑客终端就可以截获其他终端发给攻击目标的IP分组。

防御机制:

1.以太网交换机提供鉴别ARP报文中IP地址与MAC地址绑定项真伪的功能。

2.用静态ARP表

3.监控及早发现伪造主机

4.架设B/S结构服务器,使用SNMP协议远程管理整网的交换机,实现自动化检测。

5.服务器定期轮询汇聚层交换机的ARP缓存,如果出现ARP欺骗,由服务器通过SNMP协议远程自动关闭响应的端口。

6.开启定时器,过一段时间后自动关闭打开的端口。

2.2.4 生成树协议欺骗攻击:

攻击原理:黑客终端具有两个以太网接口,两个接口分别连接两台交换机,在黑客终端中运行生成树协议,并配置很小的交换机优先级,其他交换机运行生成树协议过程中将黑客终端当成根交换机,其他终端之间传输信息就会经过黑客终端。

防御机制:

不允许黑客终端参与网络生成树建立的过程。

2.2.5 路由项欺骗攻击:

攻击原理:如果黑客终端想要截获路由器和通信目的网络之间的IP分组,则向路由器发送一项伪造的路由项,将该伪造路由项通往通信目的网络的距离设置为0,路由器接收到该路由项之后,选择黑客终端作为通往通信目的网络的下一调,路由器会将所有发送给通信目的网络的IP分组转发给黑客终端,黑客终端便能截获消息。

防御机制:

1.验证消息源,对路由消息进行完整性检测。

2.利用公钥和哈希函数

2.3拒绝服务攻击

拒绝服务攻击就是利用某种方法耗尽网络设备、链路或服务器资源,使其不能正常提供服务的一种攻击手段。

拒绝服务攻击又分为SYN泛洪攻击、Smurf攻击、DDoS攻击等。

2.3.1 SYN泛洪攻击

攻击原理:终端在访问web服务器之前需先建立与web服务器之间的TCP连接,web服务器在会话列表中为每一个TCP连接创建一项连接项,SYN泛洪攻击就是通过快速消耗掉Web服务器TCP会话表中的连接项,黑客终端伪造多个不存在的IP地址,请求建立与Web服务器之间的TCP连接,服务器能收到请求报文,但是不能收到响应报文,使得正常的TCP连接建立过程会因为会话列表中连接项耗尽而无法正常进行。

防御机制:

1.缩短SYN的Timeout时间

2.设置SYN Cookie

3.负反馈策略,设置半连接阈值

4.退让策略,迅速更换自己的IP地址,防止一台“牺牲”服务器

5.分布式DNS负载均衡

6.利用防火墙

2.3.2 Smurf攻击

攻击原理:该攻击是通过ICMP ECHO报文进行的,黑客终端随机选择一个IP地址作为目的IP地址,向该IP地址终端发送ICMP ECHO请求报文,但是该请求报文的的源IP地址是攻击目标的IP地址,目的地址为之前随机选择的IP地址,该目的地址终端收到请求报文之后就会向攻击目标发送报文。为了放大攻击效果,黑客终端要在所连接的网络中广播一个ICMP ECHO请求报文,该请求报文被封装成源IP为攻击目标的IP地址,以全1的广播地址为目的地址的IP分组。然后该分组到达网络内的所有终端,网络内所有接到该ICMP ECHO请求报文的终端都会向该攻击目标终端发送响应报文,黑客终端的攻击报文就被放大了。

防御机制:

1.阻止伪造源IP地址的IP分组在网络中继续传输

2.路由器阻止以直接广播地址为目的地址的IP分组在网络中继续转发

3.防止从网络内部发起攻击,路由器上使用输出过滤

4.防止网络成为中间代理

2.3.3 DDoS攻击

攻击原理:分布式拒绝服务攻击,攻击者先通过其他攻击手段攻陷大量主机系统,并植入攻击程序,接下来分为直接DDoS攻击和间接DDoS攻击。直接DDoS攻击通过植入“肉鸡”的程序产生大量无用的用户数据报协议(UDP)报文或ICMP ECHO请求报文,并将这些报文直接发送给攻击目标,使目标丧失服务功能;间接DDoS攻击用随机产生的大量IP地址为目的IP地址、以攻击目标的IP地址作为源IP地址构建ICMP ECHO请求报文,这些报文到达目的端后会产生大量的应答报文到达攻击目标,使攻击目标连接网络的链路发生过载、处理器等资源耗尽,最终不能和其他端正常通信。

防御机制:

1.网络中的主机能够防御病毒和黑客入侵

2.主机系统拒绝响应ICMP ECHO请求报文

3.通过网络对ICMP ECHO响应报文的统计,如果单位时间内出现相同IP地址的ICMP ECHO响应报文或者ICMP差错报告报文的数量超过设定的阈值,网络就丢弃部分响应报文或者ICMP差错报告报文