路由器协议的几章确实过于专业了…但是练习几个协议还是很好用的,后面几章基本都是计网考研中的内容了…

局域网设计

分级网络

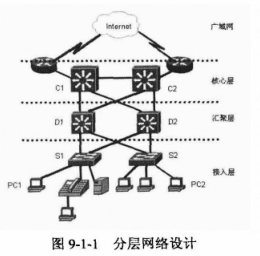

如果使用分级(hierarchical)设计模型来建立一个局域网满足中小企业需求,则很容易成功。和其他网络设计相比,分等级的网络更容易管理和扩展,排除故障也迅速。

分级网络设计把一个复杂的网络问题分解为多个小的、更容易管理的问题,每一层(级)负责解决特定的问题。典型的分级设计模型把网络设计分成三层:接入层(Access)、汇聚层(Distribution)和核心层(Core)。

(1)接入层

接入层为终端设备(典型的如计算机、打印机、IP电话等)提供访问接口。接入层也可以包括路由器、交换机、网桥、无线AP等设备。如图9-1-1所示,最下面部分就是接入层。一般在接入层实施冲突域的隔离、VLAN的划分和交换机的端口安全。

(2)汇聚层

汇聚层位于接入层和核心层之间,它把核心层同网络的其他部分区分开来。该层的目的是实现VLAN间的通信和广播域的划分,并定义了网络的策略(Policy)。策略是控制某些类型通信的一种方法,这些通信类型包括路由更新、路由汇总、VLAN间通信、地址聚合、访问控制和路由的重分布等。该层的位置如图9-1-1所示。

(3)核心层

核心层只有一个用途,那就是快速转发。在该层的设备不应该承担访问列表检查、数据加密、MAC地址绑定、网络地址转换、路由汇聚或其他影像数据快速交换的任务。

分级网络设计的原则

一个网络分级并不意味着就是一个好的设计,衡量分级网络设计优劣可以从下面几个方面考虑。

(1)网络直径(Network Diameter)

网络直径是指从源设备到目标设备之间经过设备的数量。在图9-1-1中,假设从PC1到PC2要经过S1-D1-C1C2-D2-S2,网络的直径是6。在路径上的每一台交换机都会产生延时,尽管每台交换机的延时很小,但很多交换机累积起来的延时可能很大。保持网络直径在一个小的范围,可以减小网络的延迟,并使网络的延迟可预测。

分级网络设计的第二层可以有效地减小网络直径。在图9-1-1中,假设PC1和PC2属于不同的部门,在汇聚层的D1设备上,可以实现VLAN间的通信,则PC1到PC2的路径是S1-D1-S2,网络的直径是3。

(2)带宽聚合(Bandwidth Aggregation)

在图9-1-1中,可以在S1和D1之间连接多条线缆,并配置链路聚合,以提供更快速的上连链路,提供更高的吞吐量。

(3)冗余(Redundancy)

冗余是创建高可用网络的一部分。冗余分为链路冗余和设备冗余。在图9-1-1中,任何两台交换机间的链路故障都不会影响网络的正常通信,这使用的是链路冗余。除接入层S1和S2,任何一台交换机的故障也不会影响网络的通信,这使用的是设备冗余。在一般的网络中,为了保障高可用性,往往是同时使用链路冗余和设备冗余。

一个企业使用什么样的网络,往往与企业的业务需求和财力有关。很多企业往往为了省钱或配置简单,使用的是平面型的网络,很多交换机杂乱无章地连在一起,经常是一台电脑中毒,全公司电脑中毒;部分网络瘫痪,全公司网络瘫痪。

说出来,读者可能不信,笔者曾遇到一个事业单位,接入层配置的都是思科3560交换机,通过交换机的级联,所有的部门都配置在同一个子网中。所有的三层交换机都是默认的出厂配置,当成普通的非网管二层交换机使用,在ARP病毒盛行的当今,每天网络至少有三分之一的时间是中断的。

交换机分类

根据转发方式分

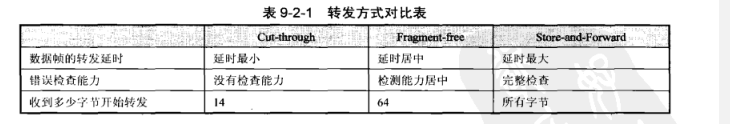

当交换机一个端口收到一个数据帧后,是等接收完整个数据帧后再转发,还是仅接收到部分数据帧后就开始转发。根据转发决定的早晚,交换分为Store-and-Forward(存储转发)和Cut-through。

(1)存储转发

在存储转发交换中,当交换机接收到数据后,交换机把数据存储在缓冲区中,直到接收了完整的帧。在存储转发过程中,交换机除了分析数据帧的目的地址外,还执行CRC

(Cyclic Redundancy Check,循环冗余检查)。CRC检查失败的帧将被交换机丢弃。

(2)Cut-through在Cut-through交换中,交换机接收到数据后即开始处理,并不需要等到完整地接收到

整个数据帧后再处理。交换机缓存数据帧的目的MAC地址,以便它能够确定从哪个或哪些端口转发数据。第3章介绍了以太网的帧格式,大家知道数据帧的前导位有8个字节,紧跟其后的就是6个字节的数据帧的目的MAC地址。交换机接收到数据帧的目的MAC地址后,就在MAC地址表中查找数据帧的目的MAC地址和对应的端口,然后把数据帧从对应的端口转发出去。在Cut-through交换中,交换机并不执行任何错误检查。因为交换机不必等待整个数据帧被完全缓存前就开始了转发,Cut-through的交换速度比存储转发要快。但是,由于交换机不执行任何错误检查,一些错误的数据帧被在网络中传输,直至到达最终设备才会被丢弃。Cut-through交换传输一些有错误的数据帧,浪费了网络的带宽。

Cut-through交换有两种类型:

·Fast-forward(快速)转发:快速转发是收到一个数据帧的14个字节即开始转发。

快速转发是典型的Cut-through交换方法。

·Fragment-free(无碎片式)转发:在无碎片式转发中,交换机接收到一个数据帧的64个字节时,开始转发数据帧。无碎片式转发,可以被看做是存储转发与Cut-through的折中。至于为何选择的是64个字节,这是因为大多数网络错误和碰撞过程都发生在前64个字节,也就是说,大多数的错误数据帧都小于64个字节。

根据对称性分

根据交换机端口速度的不同,可以分为对称式(Symmetric)交换机和非对称式(Asymmetric)交换机。

(1)非对称式交换机

非对称式交换机的所有端口速率并不一样,比如多数都是100Mb/s,少数几个端口是1000Mb/s。快速的端口一般用来连接到主干或连接到服务器,用来克服链路的瓶颈。在非对称式交换机上要使用缓存空间,因为快速链路发往慢速链路的数据帧需要先被缓存下来,然后慢慢转发。这种交换机多用在CS(Client/Server,客户/服务器)的网络中。

(2)对称式交换机

对称式交换机的所有端口速率都一样,这种交换机多用在peer-to-peer(终端到终端)的网络中。为了解决上连链路的瓶颈问题,可以采用链路聚合技术,把多条慢速链路聚合成一条快速的链路。

为了提供更大的灵活性,当前多数交换机都被设计成非对称式交换机。

根据缓存方式分*

交换机根据转发方式分析部分或全部数据帧后,然后把数据帧发往目的地。在转发前,交换机需要存储数据帧;在目的端口拥塞时,交换机也需要存储数据帧。使用内存存储数据的方式叫做内存缓冲(memory buffering),根据缓存区划分的方式,有两种内存缓冲形式:基于端口和共享内存。

(1)基于端口内存缓冲

内存是基于每个端口分配的,每个端口都有固定的缓存空间,用来存储收到的数据包。

(2)共享内存缓冲

所有的端口共享一块内存,每个端口拥有的内存空间可以根据可用的共用内存空间来动态调整。

根据功能层分

根据交换机所处的OSl功能层分,可以分为:二层交换机和三层交换机。

(1)二层交换机

根据OSI数据链路层(第二层)的MAC地址转发或过滤数据帧,处在OSI七层模型的第二层,所以也叫二层交换机。二层交换机对网络协议和用户应用程序是完全透明的。

(2)三层交换机

三层交换机不仅可以使用第二层的MAC地址信息进行转发和过滤,还可以使用第三层的IP地址信息。三层交换机不仅学习MAC地址和对应的端口,还有能力执行第三层的路由功能。三层交换机处在OSI七层模型的第三层,所以叫三层交换机。

本书下一章,会介绍三层交换机和路由器的区别。

基本配置实验

路由器任何一个接口均可以配置IP地址,交换机则不同,对于二层交换机来说,所有的端口都是二层端口,是不可以配置IP地址的;多数三层交换机,在默认情况下端口仍然是二层的,不可以配置IP地址,但可以通过命令,把二层的端口转变成三层的端口,就可以配置IP地址了。

所谓二层交换机,处在OSI七层模型的第二层,可以根据MAC地址进行过滤或转发,但不能根据IP地址实现路由转发。二层交换机虽然不能路由,但本身可以被配置一个IP地址,用来实现对交换机的远程管理。

R1

en

conf t

host R1

no cdp run

int fa 0/0

ip add 10.0.248.21 255.255.255.0

no shut

int fa 2/0

ip add 1.1.1.1 255.255.255.0

no shut

SW1

配置交换机:

这里提示二层端口不能配置ip地址。就需要用到vlan虚拟路由接口。

int vlan 1

ip add 1.1.1.2 255.255.255.0

no shut

exit

no ip routing

ip default-gateway 1.1.1.1

使用no ip routing关闭路由功能(这里是模拟二层交换机不支持路由功能),对一台不支持路由协议的设备,配置默认路由的方法是配置一个网关。因为计算机歉认不支持路由协议,配堂的就是默认网关,对支持路由协议的设备,配置默认路由的方法是使用ip route 0.0.0.00.0.0.0的方法。

然后在真实计算机上配置静态路由:

这样去往1.1.1.2的包就会因为最长掩码匹配原则分给10.0.248.21,电脑上的其它程序不会被影响。

show mac-adress-table

查看mac地址表

show arp

查看arp表

交换机安全

交换机易受到的威胁

1.MAC地址泛洪(Flooding)

在前面的学习中,读者已经了解到交换机的工作原理,即根据数据帧中的源MAC地址进行学习,根据数据帧中的目的MAC地址进行转发。由于交换机的型号不同,MAC地址表中可容纳的MAC地址数量也不同,在正常情况下,MAC地址表的容量是足够使用的。

如果有一台攻击主机,通过程序伪造大量包含随机源MAC地址的数据帧发往交换机,有些攻击程序一分钟内可以发出十几万个伪造的MAC地址,交换机根据数据帧中的源MAC地址进行学习,一般交换机的MAC地址表容量也就几千条,交换机的MAC地址表瞬间被伪造的MAC地址爆满。交换机的MAC地址表容量已满,交换机再收到数据帧,不管是单播、组播还是广播,交换机都不再学习MAC地址。如果交换机在MAC地址表中找不到目的MAC地址对应的端口,交换机将会和集线器一样,向所有端口广播数据帧,而不管是单播、组播还是广播数据帧,只要在攻击主机上安装网络捕获软件,如Sniffer之类,就可以捕获网络流量,加以分析,从而达到窃听的目的。

MAC地址表有一个老化时间,默认是5分钟,如果交换机在5分钟之内没有再收到一个MAC地址表条目的数据帧,交换机将从MAC地址表中清除这个MAC地址条目;如果收到,则刷新MAC地址表老化时间。为了保证这种攻击总是有效,攻击主机必须持续不断地发动MAC地址攻击。

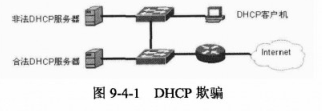

2.DHCP欺骗(Snooping)

如图9-4-1所示,在没有DHCP欺骗的情况下,DHCP客户机可以从合法DHCP服务器获取到正确的IP地址、子网掩码、网关和DNS。如果网络中被安插了一台非法的DHCP服务器,该服务器可以任意向外分配地址,在图9-4-1中,非法的DHCP服务器离DHCP客户端更近,DHCP客户端更容易获取到非法DHCP服务器分配的假IP地址。

如果非法DHCP服务器仅是随便分配IP地址,影响用户的正常上网,并没有攻击意图,危害还不算大。如果攻击者分配假的网关,比如把网关指向一台攻击主机,客户机首先把网络流量发往攻击主机,攻击主机再把网络流量转发给真正的网关,这样虽然不影响客户机的上网,但客户机的所有网络流量都流经攻击主机,很容易泄露一些机密信息,这种攻击也叫中间人攻击。

如果非法DHCP服务器分配一个恶意的DNS服务器,在DNS服务器上再配置一个错误的域名,比如把中国人民银行的网址映射成一个攻击主机的IP地址,在攻击主机上再做一个假的中国人民银行Web页面,很容易就可以捕获到用户的账号和密码信息。读者千万不要尝试这种攻击,否则下半辈子可能就要在监狱中度过了。

3.CDP攻击

CDP是思科的设备发现协议,在默认情况下,所有的思科路由器和交换机都运行CDP协议。CDP是一个二层协议,被广播发送,不使用验证和加密,攻击者可以从CDP消息中,查看到思科设备的IP地址和IOS版本等信息。有些IOS中可能会存在一些Bug,攻击者可以利用Bug对思科设备发动攻击。建议禁用CDP协议。

4.密码暴力破解

针对密码暴力破解的方法,可以设置一个复杂的密码,并经常更换密码。

5.远程登录攻击

使用Telnet可以对交换机进行远程管理,但Telnet使用的是明文传输,也就是密码也会被明文传输,攻击者捕获这样的报文后,可以获知交换机的管理密码。建议使用更安全的协议对交换机进行远程管理,比如SSH,本书第18章介绍了禁用Telnet,使用SSH的配置。

6.DoS攻击

攻击者可以进行DoS(Deny of Service,拒绝服务)攻击,发动对交换机上Telnet服务的攻击,造成交换机不能对管理员的Telnet操作进行响应。解决的办法就是升级交换机的IOS软件,在新版的lOS软件中,包含有针对DoS攻击的补丁。

ARP攻击

ARP(Address Resolution Protocol,地址解析协议)攻击是目前局域网中危害最大、影响最深的网络攻击手段,并在网上有很多ARP攻击软件可供下载,有了这些攻击软件,一个菜鸟也可发动对网络的攻击。思科考试中虽不涉及ARP欺骗及解决办法,可是作为一名CCNA,如果连ARP攻击都不明白,也解决不了,那就不是一名合格的CCNA,甚至称不上是合格的网管。下面看一下ARP攻击的原理。

(1)以太网的工作原理

在以太网中,数据包被发送出去之前,首先要进行拆分(把大的包进行分组)、封装(在网络层添加源IP地址和目标IP地址,在数据链路层添加源MAC地址和下一跳的MAC地址),变成二进制的比特流。以太网中数据的传输仅知道目标的IP地址是不够的,还需要知道下一跳的MAC地址,这需要借助于另外一个协议——ARP(地址解析协议)。

(2)ARP的工作原理

在ARP查询包中:“以太网目的地址”为0xmm广播地址:“以太网源地址”为本机网卡的MAC地址:“帧类型”为0x0806,表示ARP应答或请求:“硬件类型”为0x0001,表示以太网地址;“协议类型”为0x0800,表示IP地址;“OP”为ARP的请求或应答,ARP请求包的OP值为1,ARP应答包的OP值为2;“发送端以太网地址”为发送者的MAC地址:“发送端IP”为发送者的IP地址;这里“目的以太网地址”为0x000000000000;“目的IP”为查询MAC地址的IP地址。此包以广播形式发送到网络上,局域网中所有的计算机均收到此包,只有本机IP地址为“目的IP”的计算机对此包进行响应,并回复此包。当“发送端”收到此ARP应答包后,即获取到目标IP地址对应的MAC地址,然后就可进行数据包的封装了。

(3)ARP攻击类型

了解ARP的工作原理后,只要有意图地填充某些字段,即可达到ARP攻击的效果。如IP地址冲突、ARP欺骗、ARP攻击等。

- IP地址冲突:ARP攻击者利用这一原理,用任意的MAC地址(非被攻击者真实的MAC地址)填充“发送端以太网地址”字段,用被攻击者的IP地址填充“发送端IP”字段,用被攻击者的真实MAC地址填充“目的以太网地址”字段,用被攻击者的IP地址填充“目的IP”字段,OP的值为“2”。当被攻击者收到这样的ARP应答后,就认为本机的IP地址在网络上已经被使用,弹出IP地址冲突对话框。

- ARP欺骗:用错误的MAC地址和IP地址对应起来欺骗其他主机,使其他主机网络访问失败。目前网络上常见的就是这样一种攻击,用网关IP地址和错误的MAC地址向外宣告,使被欺骗主机网络访问失败。目前网络上流行的“网络执行官”等软件就可发动ARP欺骗,断开目标主机的网络访问。

- ARP攻击:用本机的MAC地址和被欺骗的IP地址向外宣告,从而达到欺骗目标主机的目的,起到中间人攻击的效果。目前网络上流行的“Cain”等软件就可发动ARP攻击,从而进一步捕获目标主机的敏感信息。

交换机安全防御

1.MAC地址泛洪的解决办法

针对MAC地址泛洪,可以配置交换机的端口安全。限制交换机每个端口可以学习的MAC地址数量,这样攻击主机即使伪造很多的源MAC地址,交换机也只学习有限的MAC地址。

2.DHCP欺骗的解决办法

配置交换机的信任端口

3.ARP攻击的解决办法

ARP攻击的解决办法可谓五花八门,但却因为很多的限制,最终可以实施的却风毛麟角,甚至连一种可以实施的都找不到。下面的解决办法虽然谈不上包罗万象,但不管用户的网络硬件配备如何,一定可以从中找到一种最适合的解决办法。

①如果攻击持续存在,在受害的计算机上执行“arp-d”后,再执行“arp-a”,-a的作用是显示该计算机上的所有ARP缓存。

从中我们可能会发现有几条记录,其中一个记录是网关或要访问的目标主机,还有一条其他的记录,也可能有几条。多执行几次“arpd”、“arp-a”,总结一下,出现最多的那条记录基本上就是ARP攻击者的真实IP地址。

该方法的优点:方法比较简单,几乎适合所有的网络环境,不需要任何辅助软件,也不需要网管有非常专业的知识,即可找出攻击者,然后对攻击者进行网络隔离。缺点:如果攻击者仅仅是破坏,而不是出于控制的目的,“arp-a”看到的记录就不可靠了。

②在目标设备和受害计算机上分别进行IP地址和MAC地址的静态绑定。比如,在计算机上执行“arp-s192.168.1.100-aa-00-62-c6-09”;在路由或交换设备上执行

“Cisco-6509(config)#arp 192.168.1.20009.6be2.3ca3ARPA”,这里仅以思科的设备为例。把要保护的目标设备的IP地址和MAC地址进行绑定,使非法的ARP攻击无孔可入。

该方法的优点:这是目前介绍最多的方法,对小规模网络比较适用。缺点:具体实施的难度比较大,如果上网主机比较多,并且主机经常变化,比如高校这一群体,静态绑定工作量巨大,难以实施;太多的绑定条目会影响设备的执行速度,降低效率;即使ARP攻击不会影响上网,但大量的ARP包仍被发送,还是要占用大量的有用带宽;要求设备支持静态绑定功能。

③采用动态的ARP检查技术,结合DHCP的功能,实现IP地址和MAC地址的自动绑定。该方法和②类似,但绑定是自动完成的,可以在接入层交换机上部署,非法的ARP包将被交换机丢弃,CCNP中会介绍这种技术。感兴趣的读者,请查找对应设备的技术文档。

该方法的优点:这是解决ARP攻击最好的方法,不需要管理人员的协助,非法的ARP包也无法进入网络,既不会存在危害,也不会影响网络性能。缺点:要求管理员有较好的技术;要求网络设备的支持,思科公司支持这种功能的设备至少要三层以上(国内很少有企业在接入层使用三层设备),很多厂家的设备目前尚未支持。

④在网管型交换机上,用一分钟的时间即可找出攻击者。在前面的解决方法①中,可以发现目标IP地址的MAC地址并不是真实的MAC地址,记下这个MAC地址,假使这个MAC地址是“0050.bae3.2305”,在网管型交换机上执行:

915co-2950anO aEB1 4mclude,0050.ba03.23050DA A.+FENaPAat/

Internet 10.168.168.92390050.bae3.2305第一行是执行的命令,单纯的“show arp”会显示出交换机学习到的所有MAC地址,从中找到攻击MAC地址非常困难:“Iinclude 0050.bae3.2305”起到过滤功能,仅显示对应的行。第二行是执行结果,我们发现这个MAC地址来自1/17端口,找到该端口对应的主机即找到了攻击源。如果该端口连接的不是一台计算机,而是另一台交换机,重复刚才的方法,直到找出最终的计算机。

该方法的优点:该方法最具有可操作性,执行比较快捷,所有的网管型交换机均支持该功能,强烈推荐使用。缺点:毕竟很多单位还使用着非网管型交换机或集线器。

⑤在非网管型交换机或集线器的情况下,用10分钟的时间即可找出攻击者。在被攻击者的计算机上打开两个DOS窗口,一个窗口执行“ping 192.168.1.1-t”,另一个DOS窗口中间隔性执行“arp-d”,如果有多台非网管型交换机或集线器,依次切断它们的电源,何时发现第二个DOS窗口中出现持续的“Reply from.….”,则可以断定ARP攻击源来自这台网络设备。接下来恢复该设备的电源,把网线一根根地拔下来,何时发现第二个DOS窗口中出现持续的“Reply from…”,则可以断定该网线所接的设备就是ARP攻击源。如果嫌这种查找方法慢,可以使用二分查找法,即一次拔下一半的线,测一下,一般不超过10分钟即可找出攻击源。

该方法的优点:几乎适合任何网络环境。缺点:执行起来有点困难。

⑥作为网络中心的一名网管解决的办法有很多种,可作为一名普通的网络用户除了抱怨之外,有什么切实可行的办法呢?编写下面的批处理文件,在用户的计算机上执行,即可解决ARP的攻击问题。批处理文件的内容如下:

1a Arp-d Ping 1.1.1.1-n 1-w100

Goto a把该文本文件保存为a.bat,然后在用户的计算机上双击执行,会打开一个DOS窗口,程序会循环执行,不要关闭该窗口即可解决ARP攻击问题。如果嫌ARP清除的速度太慢,可以改变上面的100(表示0.1秒)为想要的时间。

该方法的优点:非网管人员的自救办法。缺点:频繁地清除ARP缓存,广播ARP查询包,不仅会影响计算机的性能,也会加重网络的负担。

⑦安装ARP防火墙。下载第三方的ARP防火墙软件,目前使用比较多的是免费版的360防火墙。这种软件的原理类似方法⑥。